W branży cyberbezpieczeństwa często słyszy się, że każdy system, przy wystarczającej ilości czasu, może stać się celem ataku. To stwierdzenie, choć niepokojące, oddaje rzeczywistą naturę cyberbezpieczeństwa.

Nawet najbardziej zaawansowane zabezpieczenia nie są nieprzeniknione. Zagrożenia ewoluują w dynamicznym tempie, a cyberprzestępcy nieustannie opracowują nowe metody ataku. Dlatego też, można założyć z dużą dozą pewności, że prędzej czy później system stanie się celem próby naruszenia.

W konsekwencji, każda organizacja, która poważnie traktuje ochronę swoich systemów, powinna zainwestować w identyfikację zagrożeń, zanim dojdzie do rzeczywistego ataku. Wczesne wykrywanie potencjalnych niebezpieczeństw umożliwia szybkie wdrożenie działań zaradczych, minimalizując ryzyko i negatywne konsekwencje ataku, a nawet powstrzymując intruzów przed jego pełnym przeprowadzeniem.

Poza samym zapobieganiem atakom, wykrywanie zagrożeń pozwala na eliminację szkodliwych podmiotów, które mogą kraść wrażliwe dane, gromadzić informacje do wykorzystania w przyszłych atakach, a także pozostawiać furtki umożliwiające późniejsze ataki.

Skuteczną metodą wykrywania zagrożeń i luk w zabezpieczeniach, zanim zostaną one wykorzystane przez cyberprzestępców, jest tak zwane „polowanie na zagrożenia”.

Polowanie na zagrożenia

Każdy cyberatak, taki jak wyciek danych, infekcja złośliwym oprogramowaniem czy atak typu „odmowa usługi”, często jest rezultatem długotrwałej obecności szkodliwego oprogramowania w systemie. Okres ten może trwać od kilku dni, przez tygodnie, aż do miesięcy.

Im dłużej napastnik pozostaje niewykryty w sieci, tym większe szkody może wyrządzić. Dlatego kluczowe jest wyeliminowanie potencjalnych intruzów, którzy mogą ukrywać się w sieci, zanim przystąpią do ataku. W tym kontekście właśnie pojawia się polowanie na zagrożenia.

Polowanie na zagrożenia to proaktywne podejście do cyberbezpieczeństwa, w ramach którego specjaliści ds. bezpieczeństwa dokładnie przeszukują sieć w celu zidentyfikowania i usunięcia potencjalnych zagrożeń lub luk, które mogłyby umknąć standardowym systemom zabezpieczeń.

W przeciwieństwie do pasywnych metod ochrony, takich jak automatyczne wykrywanie zagrożeń, polowanie na zagrożenia jest aktywnym procesem. Obejmuje on szczegółowe przeszukiwanie punktów końcowych sieci i danych w niej przechowywanych w celu odnalezienia złośliwych lub podejrzanych działań, które mogą wskazywać na obecność ukrytego zagrożenia.

Polowanie na zagrożenia nie ogranicza się jedynie do poszukiwania znanych niebezpieczeństw. Koncentruje się także na eliminowaniu nowych i nieznanych zagrożeń w sieci, tych, które prześlizgnęły się przez mechanizmy obronne i jeszcze nie zostały zneutralizowane.

Wdrażając efektywne polowanie na zagrożenia, organizacje mogą lokalizować i powstrzymywać szkodliwe podmioty przed przeprowadzeniem ataków, zmniejszając w ten sposób potencjalne straty i chroniąc swoje systemy.

Jak działa polowanie na zagrożenia

Skuteczność polowania na zagrożenia w dużej mierze zależy od intuicji, strategicznego podejścia, etycznego i krytycznego myślenia oraz umiejętności rozwiązywania problemów, które posiadają specjaliści ds. cyberbezpieczeństwa. Te unikalne ludzkie zdolności stanowią uzupełnienie zautomatyzowanych systemów bezpieczeństwa.

Proces polowania na zagrożenia rozpoczyna się od zdefiniowania i zrozumienia zakresu sieci oraz systemów, w których będzie prowadzone poszukiwanie. Następnie gromadzone i analizowane są wszystkie istotne dane, takie jak logi systemowe i informacje o ruchu sieciowym.

Wewnętrzni eksperci ds. bezpieczeństwa odgrywają kluczową rolę na tym początkowym etapie, ponieważ zazwyczaj posiadają szczegółową wiedzę o istniejącej infrastrukturze sieciowej i systemach.

Zebrane dane dotyczące bezpieczeństwa są analizowane za pomocą różnych technik w celu identyfikacji anomalii, ukrytego złośliwego oprogramowania, podejrzanych aktywności oraz zagrożeń, które systemy bezpieczeństwa mogły oznaczyć jako rozwiązane, choć w rzeczywistości tak nie jest.

W przypadku wykrycia zagrożenia, jest ono dogłębnie badane i usuwane, aby uniemożliwić jego wykorzystanie przez cyberprzestępców. Jeżeli zostaną wykryci aktywni intruzi, są oni eliminowani z systemu, a dodatkowo wdrażane są środki w celu dalszego zabezpieczenia i zapobiegania przyszłym włamaniom.

Polowanie na zagrożenia daje organizacjom możliwość lepszego poznania stosowanych środków bezpieczeństwa i udoskonalenia ich w celu zwiększenia ochrony i zapobiegania przyszłym atakom.

Znaczenie polowania na zagrożenia

Do korzyści płynących z polowania na zagrożenia należą:

Ograniczenie szkód wynikających z cyberataków

Polowanie na zagrożenia pozwala na wykrycie i powstrzymanie cyberprzestępców, którzy włamali się do systemu, zanim zdążą zebrać wystarczającą ilość wrażliwych danych do przeprowadzenia bardziej zaawansowanego ataku.

Eliminacja intruzów w początkowej fazie ich działania minimalizuje straty, które mogłyby być poniesione w wyniku poważnego naruszenia bezpieczeństwa. Dzięki proaktywnemu charakterowi polowania na zagrożenia, organizacje mogą szybciej reagować na ataki, co przekłada się na zmniejszenie ryzyka i skutków cyberataków.

Redukcja liczby fałszywych alarmów

Automatyczne narzędzia cyberbezpieczeństwa, które są zaprogramowane do wykrywania zagrożeń na podstawie określonych reguł, często generują fałszywe alarmy, czyli powiadomienia o zagrożeniach, które w rzeczywistości nie istnieją. Takie sytuacje mogą prowadzić do niepotrzebnego wdrażania środków zaradczych.

Polowanie na zagrożenia, jako proces kontrolowany przez ludzi, eliminuje fałszywe alarmy. Specjaliści ds. bezpieczeństwa są w stanie ocenić sytuację i odróżnić rzeczywiste zagrożenia od incydentów, które nie wymagają interwencji. Dzięki temu zasoby są wykorzystywane efektywniej, koncentrując się na rzeczywistych zagrożeniach.

Lepsze zrozumienie systemów firmowych przez ekspertów ds. bezpieczeństwa

Sprawdzanie skuteczności zainstalowanych systemów bezpieczeństwa jest wyzwaniem. Polowanie na zagrożenia pozwala odpowiedzieć na to pytanie, ponieważ specjaliści ds. bezpieczeństwa przeprowadzają szczegółowe analizy, aby zidentyfikować i usunąć zagrożenia, które mogłyby umknąć standardowym mechanizmom obronnym.

Dodatkowo, polowanie na zagrożenia umożliwia wewnętrznym ekspertom ds. bezpieczeństwa lepsze poznanie istniejących systemów, ich sposobu działania i potencjalnych słabości.

Zapewnienie aktualności zespołom ds. bezpieczeństwa

Polowanie na zagrożenia opiera się na wykorzystaniu najnowszych dostępnych technologii do wykrywania i niwelowania zagrożeń i luk w zabezpieczeniach, zanim zostaną one wykorzystane przez cyberprzestępców.

Dzięki temu zespoły ds. bezpieczeństwa organizacji są na bieżąco z aktualnym krajobrazem zagrożeń i aktywnie uczestniczą w wykrywaniu nieznanych słabych punktów, które mogą zostać wykorzystane. Proaktywne podejście sprawia, że zespoły ds. bezpieczeństwa są lepiej przygotowane i informowane o nowych zagrożeniach, co minimalizuje ryzyko zaskoczenia przez cyberatak.

Skrócenie czasu dochodzenia

Regularne polowanie na zagrożenia tworzy bazę wiedzy, która może zostać wykorzystana do przyspieszenia procesu dochodzenia w przypadku wystąpienia ataku.

Polowanie na zagrożenia obejmuje dogłębne badania i analizę systemów oraz ujawnionych słabości. Wynikiem tego jest gromadzenie wiedzy na temat systemu i jego bezpieczeństwa.

W przypadku ataku, informacje zebrane podczas wcześniejszych polowań na zagrożenia mogą zostać wykorzystane, aby przyspieszyć proces dochodzenia, umożliwiając organizacji szybszą i bardziej efektywną reakcję.

Organizacje mogą czerpać znaczne korzyści z regularnego przeprowadzania polowań na zagrożenia.

Polowanie na zagrożenia a analiza zagrożeń

Chociaż są ze sobą powiązane i często stosowane razem w celu zwiększenia cyberbezpieczeństwa organizacji, analiza zagrożeń i polowanie na zagrożenia to odrębne koncepcje.

Analiza zagrożeń obejmuje gromadzenie i analizowanie danych o nowo pojawiających się i istniejących cyberzagrożeniach, w celu zrozumienia taktyk, technik, procedur, motywów, celów i zachowań cyberprzestępców.

Informacje te są następnie udostępniane organizacjom, aby pomóc im w wykrywaniu, zapobieganiu i minimalizowaniu cyberataków.

Z drugiej strony, polowanie na zagrożenia to proaktywny proces, który polega na szukaniu potencjalnych zagrożeń i luk w systemie w celu ich wyeliminowania, zanim zostaną wykorzystane przez cyberprzestępców. Ten proces jest realizowany przez specjalistów ds. bezpieczeństwa. W polowaniu na zagrożenia wykorzystuje się informacje dostarczone w ramach analizy zagrożeń.

Rodzaje polowania na zagrożenia

Wyróżnia się trzy główne rodzaje polowania na zagrożenia:

# 1. Zorganizowane polowanie

Ten rodzaj polowania na zagrożenia opiera się na wskaźnikach ataku (IoA). Wskaźnik ataku to dowód na to, że nieupoważnieni użytkownicy aktualnie uzyskują dostęp do systemu. IoA występuje przed rzeczywistym naruszeniem danych.

Zorganizowane polowanie jest dostosowane do taktyk, technik i procedur (TTP) stosowanych przez napastników. Jego celem jest zidentyfikowanie intruza, zrozumienie jego celów i powstrzymanie go, zanim wyrządzi szkody.

#2. Niezorganizowane polowanie

Ten rodzaj polowania na zagrożenia jest przeprowadzany na podstawie wskaźników kompromitacji (IoC). Wskaźnik kompromitacji to dowód na to, że w przeszłości doszło do naruszenia bezpieczeństwa i nieautoryzowane osoby uzyskały dostęp do systemu. W tym typie polowania eksperci ds. bezpieczeństwa poszukują wzorców w całej sieci, zarówno przed, jak i po zidentyfikowaniu wskaźnika zagrożenia.

#3. Sytuacyjne lub zależne od podmiotu

Ten rodzaj polowania na zagrożenia jest oparty na wewnętrznej ocenie ryzyka organizacji dotyczącej jej systemów oraz wykrytych luk. Specjaliści ds. bezpieczeństwa wykorzystują dostępne z zewnątrz i aktualne informacje o atakach, aby szukać podobnych wzorców i zachowań w systemie.

Kluczowe elementy polowania na zagrożenia

Efektywne polowanie na zagrożenia wymaga dokładnego gromadzenia i analizy danych w celu identyfikacji podejrzanych zachowań i wzorców, które mogą wskazywać na potencjalne zagrożenia w systemie.

Po wykryciu takich działań należy je dokładnie zbadać i zrozumieć przy pomocy zaawansowanych narzędzi analitycznych. Dochodzenie powinno wyłonić praktyczne strategie, które można wdrożyć w celu usunięcia luk i niwelowania zagrożeń, zanim zostaną wykorzystane przez cyberprzestępców.

Ostatnim kluczowym elementem procesu jest raportowanie wyników poszukiwania zagrożeń oraz prezentacja rekomendacji, które można wdrożyć w celu lepszego zabezpieczenia systemów organizacji.

Etapy polowania na zagrożenia

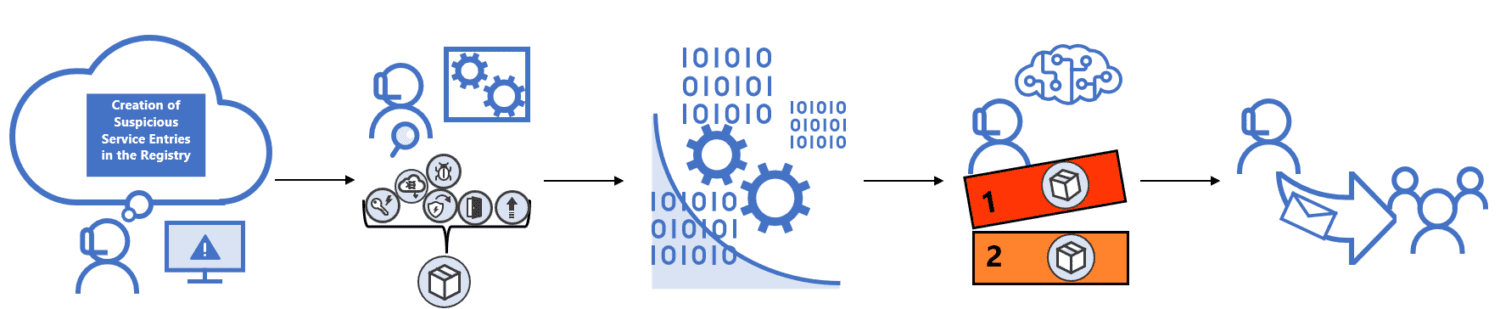

Źródło obrazu: Microsoft

Źródło obrazu: Microsoft

Skuteczne polowanie na zagrożenia obejmuje następujące etapy:

# 1. Sformułowanie hipotezy

Polowanie na zagrożenia ma na celu odkrycie nieznanych zagrożeń lub luk w zabezpieczeniach, które mogą zostać wykorzystane do ataku. Ponieważ celem polowania jest odnalezienie nieznanego, pierwszym krokiem jest sformułowanie hipotezy opartej na ocenie bezpieczeństwa i znajomości słabości systemu.

Ta hipoteza daje punkt odniesienia i fundament, na którym można oprzeć strategie działania.

#2. Gromadzenie i analiza danych

Po sformułowaniu hipotezy, kolejnym krokiem jest zebranie danych i informacji o zagrożeniach z logów sieciowych, raportów analizy zagrożeń i danych historycznych o atakach, aby potwierdzić lub odrzucić hipotezę. Do gromadzenia i analizy danych mogą być użyte specjalistyczne narzędzia.

#3. Identyfikacja wyzwalaczy

Wyzwalacze to podejrzane zdarzenia, które wymagają dogłębnego zbadania. Informacje pozyskane podczas gromadzenia i analizy danych mogą potwierdzić początkową hipotezę, np. o obecności nieautoryzowanych użytkowników w sieci.

Podczas analizy danych mogą zostać wykryte podejrzane zachowania. Te podejrzane działania są wyzwalaczami, które wymagają dalszego zbadania.

#4. Dochodzenie

Po wykryciu wyzwalaczy w systemie, są one badane w celu pełnego zrozumienia istniejącego ryzyka, sposobu, w jaki incydent mógł się wydarzyć, motywacji napastników oraz potencjalnego wpływu ataku. Wyniki tego etapu informują o środkach, które zostaną wdrożone, aby rozwiązać zidentyfikowane ryzyka.

#5. Rozwiązanie

Po dokładnym zbadaniu i zrozumieniu zagrożenia, wdrażane są strategie mające na celu wyeliminowanie ryzyka, zapobieganie przyszłym atakom i wzmocnienie bezpieczeństwa istniejących systemów, poprzez usunięcie nowo odkrytych słabości lub technik, które mogą zostać wykorzystane przez cyberprzestępców.

Po zakończeniu wszystkich kroków, cały proces należy powtórzyć, aby odnaleźć kolejne luki i lepiej zabezpieczyć system.

Wyzwania w polowaniu na zagrożenia

Do najważniejszych wyzwań związanych z polowaniem na zagrożenia należą:

Brak wykwalifikowanego personelu

Polowanie na zagrożenia to zadanie związane z bezpieczeństwem, a jego skuteczność jest silnie zależna od umiejętności i doświadczenia osób, które je wykonują.

Doświadczeni specjaliści są w stanie zidentyfikować luki w systemach i zagrożenia, które umykają tradycyjnym systemom zabezpieczeń lub innym pracownikom odpowiedzialnym za bezpieczeństwo. Pozyskanie i utrzymanie wykwalifikowanych ekspertów jest kosztowne i trudne dla organizacji.

Trudność w identyfikacji nieznanych zagrożeń

Polowanie na zagrożenia jest trudne, ponieważ wymaga identyfikacji zagrożeń, które ominęły standardowe systemy bezpieczeństwa. Oznacza to, że zagrożenia te nie mają znanych sygnatur ani wzorców umożliwiających łatwą identyfikację, co znacząco utrudnia cały proces.

Gromadzenie kompleksowych danych

Polowanie na zagrożenia w dużej mierze opiera się na gromadzeniu ogromnych ilości danych o systemach i zagrożeniach, w celu weryfikacji hipotez i zbadania wyzwalaczy.

Gromadzenie danych może być problematyczne, ponieważ może wymagać zaawansowanych narzędzi zewnętrznych, a także istnieje ryzyko, że dane te mogą być niezgodne z przepisami dotyczącymi prywatności. Dodatkowo, specjaliści muszą pracować z bardzo dużymi zbiorami danych, co może być trudne.

Aktualne informacje o zagrożeniach

Aby polowanie na zagrożenia było skuteczne, specjaliści muszą dysponować aktualnymi informacjami o zagrożeniach oraz posiadać wiedzę na temat taktyk, technik i procedur wykorzystywanych przez cyberprzestępców.

Brak dostępu do najnowszych informacji o stosowanych taktykach, technikach i procedurach może utrudnić cały proces i sprawić, że stanie się nieskuteczny.

Wnioski

Polowanie na zagrożenia to proaktywny proces, który organizacje powinny rozważyć w celu lepszego zabezpieczenia swoich systemów.

Ponieważ cyberprzestępcy nieustannie poszukują sposobów wykorzystania luk w zabezpieczeniach, organizacjom opłaca się przyjąć proaktywną postawę i poszukiwać słabości oraz nowych zagrożeń, zanim zrobią to cyberprzestępcy i wykorzystają je na szkodę organizacji.

Zachęcamy również do zapoznania się z darmowymi narzędziami do analizy bezpieczeństwa dla specjalistów IT.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.