W obliczu narastających zagrożeń w cyberprzestrzeni, ochrona serwerów, na których działają kluczowe aplikacje biznesowe i oprogramowanie, staje się priorytetem.

Te systemy przechowują cenne informacje, w tym poufne dane firmowe oraz dane klientów, które muszą pozostać bezpieczne. Wyciek takich danych może poważnie nadszarpnąć reputację firmy, zaufanie klientów i jej kondycję finansową.

Zapewnienie bezpieczeństwa w erze ciągłych, zaawansowanych cyberataków jest nie lada wyzwaniem. Hakerzy stają się coraz bardziej wyrafinowani, stosując innowacyjne metody do osiągania swoich niecnych celów. Niestety, wiele firm i osób nie jest wystarczająco przygotowanych na odpieranie takich ataków.

Badanie przeprowadzone przez Cyberint ujawnia, że aż 77% przedsiębiorstw nie posiada planu reagowania na incydenty związane z cyberbezpieczeństwem.

Brak odpowiednich zabezpieczeń naraża firmę na zwiększone ryzyko cyberataków.

Dlatego też, w dzisiejszych czasach, firmy muszą wdrażać nowoczesne narzędzia i skuteczne strategie bezpieczeństwa. Kluczowe jest jednak poznanie obecnego stanu zabezpieczeń, aby określić, czy serwery są podatne na ataki.

W takiej sytuacji pomocne okazują się narzędzia do analizy podatności, takie jak Nessus, które umożliwiają ocenę stanu bezpieczeństwa serwerów. W przypadku wykrycia problemów, można szybko podjąć działania zapobiegawcze, aby uniknąć cyberataków.

Niniejszy artykuł przybliży Państwu temat skanowania podatności oraz wyjaśni, w jaki sposób narzędzie do skanowania podatności może okazać się przydatne.

Czym jest ocena podatności?

Ocena podatności to proces analizy problemów bezpieczeństwa i słabych punktów w infrastrukturze IT oraz systemach oprogramowania. Polega na identyfikacji luk w zabezpieczeniach, ich szczegółowej analizie i naprawie, w celu zapobiegania potencjalnym zagrożeniom.

Przeprowadzenie oceny podatności sieci, serwerów i systemów pomaga przeanalizować stan bezpieczeństwa i ustalić priorytety zagrożeń na podstawie poziomu ryzyka.

Dzięki takim informacjom, możliwe jest opracowanie planu eliminacji słabych punktów i zapobiegania cyberprzestępstwom, takim jak wycieki danych, włamania, nieautoryzowana eskalacja uprawnień, kradzieże haseł i inne.

Niemniej jednak, proces kompleksowej oceny podatności, ustalania priorytetów i naprawy może być czasochłonny. Jednak w sytuacji, gdy zagrożone jest bezpieczeństwo, nie można pozwolić sobie na zwłokę.

W tym miejscu z pomocą przychodzą narzędzia do oceny podatności, takie jak Nessus, które automatyzują ten proces, zapewniając wydajność i dokładność.

Narzędzia do oceny podatności to oprogramowanie, które automatycznie skanuje systemy w poszukiwaniu istniejących i nowych luk w zabezpieczeniach aplikacji, systemów i serwerów. Dostępne są różne rodzaje takich narzędzi:

- Skanery sieciowe, które wykrywają luki w zabezpieczeniach i nieprawidłowości w sieciach, takie jak podejrzane pakiety danych, sfałszowane pakiety, nieznane adresy IP itp.

- Skanery protokołów, które identyfikują podatne na ataki usługi sieciowe, porty i protokoły.

- Skanery aplikacji internetowych, które testują i symulują różne scenariusze cyberataków.

Niezbędne jest regularne przeprowadzanie skanowania w poszukiwaniu podatności aplikacji, sieci, serwerów Linux i Windows itp. Nie jest to proces jednorazowy, lecz ciągły, który pozwala na bieżąco monitorować i usuwać zagrożenia, zapewniając ochronę systemów i danych.

W jaki sposób Nessus wspiera ocenę podatności?

Nessus, od firmy Tenable, to renomowane narzędzie do oceny podatności, które pomaga identyfikować problemy bezpieczeństwa i zakłócać potencjalne ścieżki ataków. Zaufało mu już ponad 30 tysięcy organizacji na całym świecie i zanotowano ponad 2 miliony pobrań.

Nessus charakteryzuje się szerokim zakresem wykrywanych podatności, a także bardzo niskim wskaźnikiem fałszywych alarmów. Firma Tenable działa na rynku od ponad 20 lat i stale doskonali swoją platformę, uwzględniając opinie społeczności użytkowników.

Użytkownicy newsblog.pl otrzymują 10% zniżki na zakup produktów Nessus. Wystarczy użyć kodu kuponu SAVE10.

Funkcje programu Nessus

Nessus został opracowany z głębokim zrozumieniem zasad bezpieczeństwa. Jego rozbudowane funkcje mają za zadanie uprościć i usprawnić proces oceny podatności, umożliwiając szybsze identyfikowanie problemów i ich terminową eliminację.

Poniżej przedstawiono niektóre z kluczowych cech programu Nessus:

Wdrożenie na wielu platformach

Nessus może być wdrożony na różnych platformach, takich jak Linux, Windows czy Raspberry Pi. To rozwiązanie jest wszechstronne i przenośne, co pozwala na jego zastosowanie w każdym środowisku IT, niezależnie od jego złożoności.

Intuicyjna nawigacja

Nessus oferuje intuicyjny interfejs użytkownika, który ułatwia zarządzanie zadaniami związanymi z bezpieczeństwem. Za pomocą pulpitu nawigacyjnego można łatwo monitorować stan bezpieczeństwa. Nawigacja po systemie jest prosta i umożliwia szybkie sprawdzenie, czy wszystko działa prawidłowo, czy występują jakieś słabości. Dzięki temu proces wykrywania i naprawy jest znacznie łatwiejszy.

Centrum zasobów

Nessus udostępnia także centrum zasobów, w którym można znaleźć praktyczne wskazówki i porady dotyczące bezpieczeństwa, oraz etapy wdrażania systemu. To z kolei podnosi komfort użytkowania oraz zwiększa pewność siebie podczas rozwiązywania problemów, gwarantując lepsze rezultaty.

Dynamicznie kompilowane wtyczki

Nessus oferuje dynamicznie dopasowywane wtyczki, które zwiększają wydajność i efektywność skanowania. Dzięki temu pierwsze skanowanie przebiega szybciej, a użytkownik ma więcej czasu na analizę i reagowanie na zagrożenia.

Większa widoczność problemów

Nessus rozpoznaje szeroki zakres zagrożeń i wzorców ataków, co pozwala na szybką identyfikację luk w zabezpieczeniach. Umożliwia to zrozumienie i uszeregowanie zagrożeń oraz ich skuteczną neutralizację.

Dzięki Nessus można zidentyfikować problemy bezpieczeństwa, takie jak słabe punkty i nieprawidłowe konfiguracje w zasobach organizacyjnych, systemach i serwerach.

Gotowe szablony i zasady

Nessus oferuje ponad 450 gotowych szablonów, które przyspieszają analizę podatności. Można stosować istniejące zasady i dostosować je do własnych potrzeb, usprawniając proces audytu i zapewniając zgodność z wymogami branżowymi i regulacjami rządowymi.

Wyniki na żywo

Możliwe jest przeprowadzanie automatycznej oceny podatności w trybie offline, korzystając z aktualizacji wtyczek. Następnie można łatwo uruchomić skanowanie, aby zweryfikować wszelkie luki w zabezpieczeniach serwera lub systemów. Zwiększa to dokładność wykrywania i pozwala na ustalanie priorytetów w oparciu o poziom ryzyka.

Rozwiązywanie problemów i konfigurowalne raportowanie

Nessus umożliwia dostosowanie raportów z oceny podatności do indywidualnych preferencji i potrzeb organizacji. Raporty można również eksportować w różnych formatach.

Ułatwia to zarówno analizę podatności, jak i szybkie rozwiązywanie problemów, bez zbędnych opóźnień. Dodatkowo, można sprawniej zarządzać incydentami poprzez automatyczne przesyłanie szczegółowych informacji o lukach do systemu SIEM. Pozwala to na wzbogacenie danych o zdarzeniach, przyspieszenie reakcji i ustalanie priorytetów.

Zgrupowany widok

Nessus umożliwia kategoryzację podobnych rodzajów podatności w grupy, które następnie są prezentowane w jednym wątku. Usprawnia to proces analizy, umożliwiając efektywne planowanie działań naprawczych.

Jak działa Nessus?

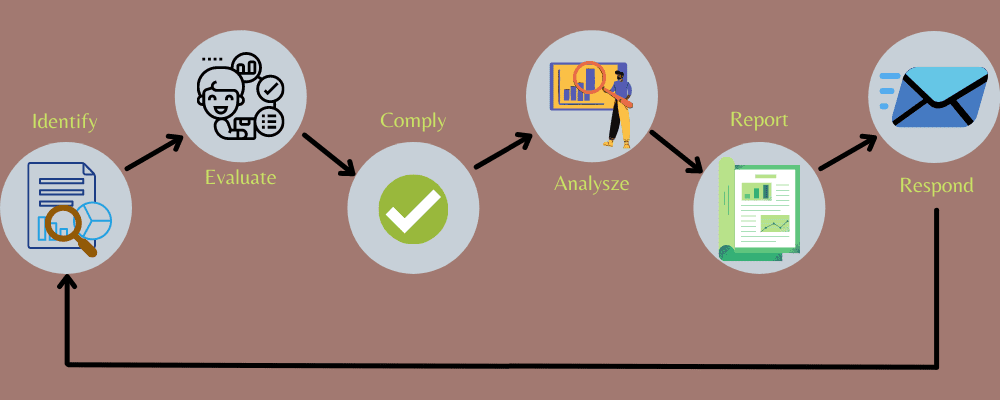

Nessus pomaga w identyfikacji i zarządzaniu lukami w zabezpieczeniach, co pozwala na ich eliminację i poprawę bezpieczeństwa całej organizacji. Proces oceny podatności i zarządzania nimi w programie Nessus obejmuje następujące kroki:

Krok 1: Identyfikacja

Pierwszym krokiem w zapewnieniu ochrony serwerów i systemów jest poznanie podstawowych problemów. W tym celu konieczne jest przeskanowanie wszystkich zasobów, zarówno w lokalnej infrastrukturze, jak i w chmurze, w jednym lub wielu miejscach.

Chociaż proces ten bywa skomplikowany, Nessus znacznie go upraszcza. Oferuje kompleksowy wgląd w całe środowisko IT, wraz ze szczegółowymi informacjami. Może objąć ponad 47 000 zasobów organizacyjnych, w tym IT, OT, systemy operacyjne, IoT, urządzenia, aplikacje, serwery i inne. Dzięki swojej przenośności, Nessus umożliwia skanowanie systemów w dowolnym miejscu.

Krok 2: Ocena

Po przeprowadzeniu oceny podatności, Nessus skutecznie wykrywa wszystkie słabe punkty, błędne konfiguracje, potencjalne zagrożenia w sieci, które wymagają dalszej analizy.

Dzięki temu, użytkownik uzyskuje przewagę nad hakerami, którzy próbują zinfiltrować systemy i serwery.

Można skorzystać z gotowych szablonów i skoncentrować się na skanowaniu zgodnie ze stanem bezpieczeństwa, aby szybko rozpocząć proces. Dzięki aktualizacjom w czasie rzeczywistym, użytkownik jest natychmiast informowany o każdym wykrytym problemie.

Krok 3: Zgodność

Zgodność z przepisami to wymóg konieczny, aby móc prowadzić działalność bez ryzyka i kar. Nessus pomaga w tym zakresie, zapewniając zgodność z regulacjami branżowymi i rządowymi. Może przeprowadzić audyt w oparciu o ponad 120 testów porównawczych CIS oraz dodatkowe 450 szablonów konfiguracyjnych i zgodności.

Krok 4: Analiza

Po przeskanowaniu i wykryciu problemów, konieczna jest ich analiza w celu uzyskania szczegółowych informacji. Nessus oferuje zaawansowane grupowanie i filtrowanie, które ułatwia i przyspiesza zbieranie i analizę wyników, a także zrozumienie stanu bezpieczeństwa. Użytkownik może również sprawdzić, ile serwerów i systemów zostało dotkniętych i w jakim stopniu, co pozwala na zaplanowanie odpowiednich działań naprawczych.

Krok 5: Raportowanie

Po przeanalizowaniu problemów, należy wygenerować raport z wynikami, aby opracować skuteczną strategię ich rozwiązania.

Nessus oferuje raporty z uporządkowanymi danymi, które przedstawiają trendy i migawki. Raporty te można dostosować do indywidualnych potrzeb, zmieniając logotypy i tytuły, zamiast tworzyć je za każdym razem od nowa. Ponadto raporty można eksportować, aby móc je wykorzystać w dalszej analizie lub przesłać do klienta.

Krok 6: Reagowanie

Gdy problemy zostaną już wykryte, ocenione i przeanalizowane, a raporty wygenerowane, można przejść do reakcji na zidentyfikowane zagrożenia. Chociaż proces ten może wydawać się długi, w rzeczywistości zajmuje znacznie mniej czasu niż przy ręcznym podejściu. Można zautomatyzować wszystkie procesy, co ułatwia podejmowanie działań i rozwiązywanie problemów, aby zapewnić bezpieczeństwo systemów i serwerów.

Kto korzysta z programu Nessus?

Testerzy penetracyjni

Testerzy penetracyjni mogą wykorzystać szerokie możliwości i niezrównaną dokładność programu Nessus do przeprowadzania kompleksowych skanów podatności w celu wykrywania problemów bezpieczeństwa, zanim zostaną wykorzystane przez cyberprzestępców. Mogą oni używać gotowych zasad i dostosowywać je do własnych potrzeb, korzystać z wyników na żywo, aby wykrywać nowe problemy oraz generować raporty, które umożliwiają natychmiastową analizę i naprawę problemów.

Nauczyciele i studenci

Nauczyciele korzystają z programu Nessus, aby uczyć studentów na kursach cyberbezpieczeństwa. Nessus pozwala na kompleksowe zrozumienie zagadnień związanych z oceną i zarządzaniem podatnościami.

Program jest łatwy w obsłudze, co umożliwia studentom szybkie przyswojenie wiedzy. Wspomaga ich w sprawnym identyfikowaniu i naprawianiu problemów związanych z bezpieczeństwem.

Administratorzy bezpieczeństwa

Administratorzy bezpieczeństwa, zwłaszcza w małych i średnich organizacjach, mogą używać programu Nessus do wyszukiwania luk w zabezpieczeniach, słabych punktów i podstawowych zagrożeń na serwerach Linux i Windows oraz w innych systemach. Nessus dostarcza dokładnych informacji na temat lokalizacji problemów, co pozwala na szybkie ich usunięcie.

Konsultanci ds. cyberbezpieczeństwa

Konsultanci ds. cyberbezpieczeństwa pomagają swoim klientom zrozumieć stale zmieniający się krajobraz podatności i zagrożeń, aby pomóc im zapobiegać atakom i radzić sobie z ich skutkami. Mogą używać programu Nessus do identyfikowania słabych punktów w sieciach, serwerach i systemach klientów oraz generowania szczegółowych raportów podsumowujących ich stan bezpieczeństwa. Na podstawie tych informacji, mogą zaproponować działania zaradcze, zanim dojdzie do jakiegokolwiek ataku.

Korzyści z korzystania z programu Nessus w ocenie podatności

Firmy, w tym małe i średnie przedsiębiorstwa, powinny rozważyć wdrożenie rozwiązań do oceny podatności, takich jak Nessus, w ramach swojego zestawu narzędzi bezpieczeństwa. Istnieje wiele powodów, które uzasadniają potrzebę podjęcia tej strategii.

Przyjrzyjmy się tym powodom i zobaczmy, jak korzystanie z takich narzędzi może przynieść korzyści organizacjom.

Zaawansowane wykrywanie

Nessus jest w stanie wykryć szeroki zakres luk w zabezpieczeniach, około 65 000 CVE (Common Vulnerabilities and Exposures). Jest to jeden z najwyższych wyników w branży. Nessus skanuje wiele rodzajów oprogramowania, sieci, serwerów i innych technologii, aby wykryć więcej luk w zabezpieczeniach. W ten sposób użytkownik uzyskuje kompleksowy obraz każdej słabości i może skutecznie z nimi walczyć.

Ulepszone bezpieczeństwo

Przeprowadzenie oceny podatności z wykorzystaniem programu Nessus firmy Tenable, pozwala na wykrycie słabych punktów i ich naprawę, co z kolei chroni serwery i systemy przed najnowszymi cyberatakami, takimi jak ataki Zero-Day, ataki DDoS, wirusy, złośliwe oprogramowanie i inne.

Firma Tenable zatrudnia badaczy, którzy pracują nad skomplikowanymi scenariuszami i wykorzystują bogatą bazę informacji, aby identyfikować coraz więcej luk w zabezpieczeniach oraz zapewniać ochronę za pomocą wtyczek i innych technologii.

Łatwość obsługi

Korzystanie z programu Nessus nie jest skomplikowane. Może być on używany przez zespoły ds. bezpieczeństwa, studentów i profesjonalistów. Został on zaprojektowany z myślą o uproszczeniu złożonych i kluczowych zadań, a nie komplikowaniu procesu.

Wystarczy kilka kliknięć, aby utworzyć zasady i przeskanować sieć, systemy i serwery.

Łatwy do wdrożenia wszędzie

Wdrożenie programu Nessus jest proste, ponieważ obsługuje różne platformy, takie jak Windows i Linux. Jest to uniwersalne i przenośne rozwiązanie, które może być używane w każdym miejscu.

Dokładność i wydajność

Program Nessus wykorzystuje zaawansowane technologie, które zapewniają dokładną identyfikację luk w zabezpieczeniach. Automatyzuje ten proces i przyspiesza go, oszczędzając cenny czas. Jest również skuteczny w identyfikowaniu wszystkich problemów bezpieczeństwa wraz z ich poziomem zagrożenia, co pozwala na ustalanie priorytetów i rozwiązywanie najistotniejszych problemów w pierwszej kolejności.

Opłacalność

Przeprowadzenie oceny podatności za pomocą programu Nessus nie wymaga dużych nakładów finansowych. Niezależnie od tego, czy jest się konsultantem ds. cyberbezpieczeństwa, czy częścią zespołu, można skorzystać z tego rozwiązania w przystępnej cenie. Dlatego też, wiele małych i średnich organizacji go docenia, ponieważ oferuje wysoką jakość i wydajność w przystępnej cenie.

Możliwość skalowania

Nessus współpracuje ze wszystkimi rozwiązaniami Tenable. Dlatego można z łatwością przejść na platformę Tenable.io i wykorzystać dodatkowe informacje dla swojego ekosystemu IT. Ponadto można łączyć różne rozwiązania Tenable i skalować je w zależności od wymagań dotyczących zarządzania podatnościami.

Cennik

Nessus jest odpowiedni dla firm różnej wielkości, a w szczególności dla małych i średnich przedsiębiorstw. Nie ma znaczenia, czy pracuje się w zespole, czy samodzielnie; program oferuje plany cenowe dopasowane do każdego przypadku.

Nessus Essentials

Ten plan jest idealny dla studentów, nauczycieli i osób, które zawodowo zajmują się cyberbezpieczeństwem. Można pobrać go ZA DARMO i zeskanować do 16 adresów IP. Plan ten obejmuje:

- Szybkie, kompleksowe oceny

- Wsparcie ze strony społeczności Tenable

- Bezpłatne wskazówki i szkolenia

- Szkolenie na żądanie

Użytkownicy newsblog.pl otrzymują 10% zniżki na zakup produktów Nessus. Wystarczy użyć kodu kuponu SAVE10.

Nessus Professional

Ten plan jest idealny dla testerów penetracyjnych, specjalistów ds. bezpieczeństwa i konsultantów. Dostępny jest w formie licencjonowanej subskrypcji za skan. Kosztuje:

- 4000,20 USD za 1 rok,

- 7800,39 USD za 2 lata i

- 11400,57 USD za 3 lata

Plan ten oferuje następujące funkcje:

- Nieograniczona liczba skanów

- Wdrożenie w dowolnym miejscu

- Wyniki na żywo

- Ocena konfiguracji

- Konfigurowalne raporty

- Dostęp do społeczności

- BEZPŁATNY 7-dniowy okres próbny

Można dołączyć dodatki, takie jak zaawansowane wsparcie techniczne 24/7 za 472 USD (poprzez e-mail, telefon, czat i społeczność). Można także dodać szkolenie na żądanie za 230,10 USD.

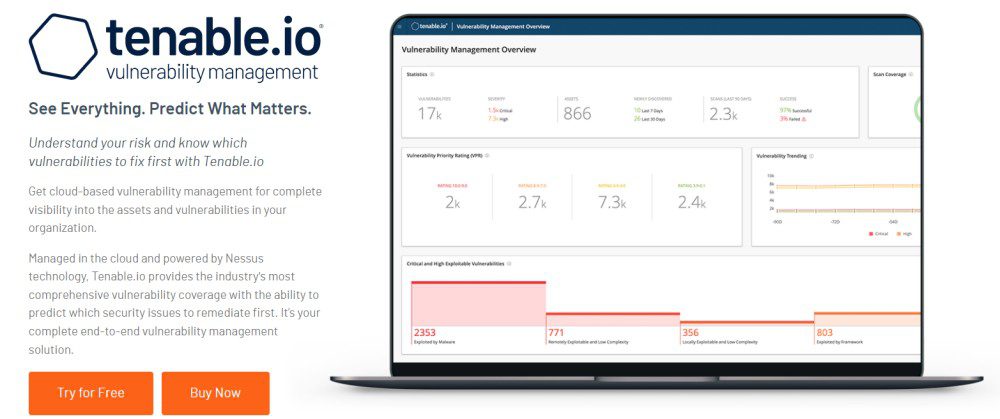

Jeśli poszukuje się bardziej rozbudowanych możliwości dla rozwijającej się firmy lub organizacji na poziomie przedsiębiorstwa, można wypróbować Tenable.io – ich oparte na chmurze rozwiązanie do oceny i zarządzania podatnościami.

Tenable.io

To rozwiązanie do zarządzania podatnościami jest idealne dla małych, średnich i dużych organizacji. Licencja jest udzielana na zasób. W przypadku maksymalnie 65 aktywów, koszt wynosi:

- 2684,50 USD za 1 rok,

- 5369 USD za 2 lata i

- 8053 dolarów za 3 lata.

Cena rośnie wraz ze zwiększeniem liczby aktywów. Funkcje dostępne w tym planie to:

- Usługa zarządzana w chmurze

- Predykcyjne ustalanie priorytetów

- Kontrola dostępu oparta na rolach (RBAC)

- Zaawansowane raporty i pulpity nawigacyjne

- Skalowalność na poziomie przedsiębiorstwa

- Zaawansowane wsparcie techniczne (e-mail, telefon, czat i społeczność)

- Szkolenia prowadzone przez instruktorów

- BEZPŁATNY 30-dniowy okres próbny

Podsumowanie

Cyberprzestępczość stale rośnie, powodując szkody organizacjom różnej wielkości pod względem utraty danych, obniżenia bezpieczeństwa, strat finansowych i uszczerbku reputacji. Niezbędne jest więc stosowanie zaawansowanych rozwiązań i strategii, aby skutecznie odpierać ataki lub przynajmniej zminimalizować ich skutki. Pierwszym krokiem jest zabezpieczenie systemów, serwerów i wszystkich zasobów organizacji, poprzez wykrywanie i naprawianie problemów.

Wykorzystanie rozwiązań do oceny podatności, takich jak Nessus, może pomóc w zidentyfikowaniu słabych punktów w systemach i serwerach Linux i Windows. Pozwala to na ich analizę i naprawę, zanim zdążą spowodować szkody. Regularne skanowanie w poszukiwaniu luk pomoże zapewnić bezpieczeństwo systemów i serwerów.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.