Usprawnienie zarządzania hasłami w erze cyfrowej

W obecnych realiach, kiedy cyfryzacja w firmach postępuje w zawrotnym tempie, efektywne zarządzanie hasłami stało się absolutną koniecznością. Pracownicy coraz częściej wykorzystują różnorodne narzędzia do pracy zespołowej, komunikacji i przechowywania danych, co stawia przed programistami nowe wyzwania. Jak zagwarantować bezpieczny dostęp do wewnętrznych aplikacji i danych składowanych w chmurze? Dla wielu specjalistów odpowiedzią na to pytanie jest uwierzytelnianie SAML.

Czym jest SAML?

SAML, czyli Security Assertion Markup Language, to otwarty standard, który ma za zadanie uprościć procesy uwierzytelniania. Wykorzystuje on język XML do standaryzacji komunikacji pomiędzy podmiotami wymagającymi uwierzytelnienia a aplikacjami lub usługami internetowymi. W praktyce SAML umożliwia użytkownikom logowanie się do wielu różnych aplikacji za pomocą jednego zestawu danych uwierzytelniających.

Z jednej strony mamy dostawcę usług, który potrzebuje potwierdzenia tożsamości od dostawcy tożsamości (IdP), aby móc przyznać użytkownikowi autoryzację. Przykładem dostawcy usług może być Salesforce, który w procesie uwierzytelniania opiera się na dostawcy tożsamości.

Z drugiej strony, dostawca tożsamości ma za zadanie potwierdzić, że dany użytkownik jest tym, za kogo się podaje, a następnie przekazuje te informacje wraz z uprawnieniami dostępu do dostawcy usług. Auth0 jest przykładem lidera w dziedzinie rozwiązań tożsamościowych, który pełni rolę dostawcy tożsamości.

Logowanie jednokrotne (SSO) w kontekście SAML

Jednym z kluczowych zadań SAML jest umożliwienie logowania jednokrotnego. Przed pojawieniem się SAML logowanie jednokrotne było możliwe, ale opierało się na plikach cookie i działało tylko w obrębie tej samej domeny.

Dzięki SAML użytkownicy mogą korzystać z jednej pary loginu i hasła, aby uzyskać dostęp do wielu aplikacji. Chociaż SAML istnieje już od 2002 roku, nadal jest chętnie wykorzystywany przez wiele nowych aplikacji i firm SaaS do implementacji logowania jednokrotnego. Najnowsza wersja standardu, SAML 2.0, umożliwia logowanie jednokrotne w różnych domenach i stanowi standard autoryzacji zasobów.

Zalety uwierzytelniania SAML

Uwierzytelnianie SAML oferuje szereg korzyści, zarówno pod względem bezpieczeństwa, jak i wygody użytkowników oraz dostawców usług.

Prostota: Użytkownicy muszą logować się tylko raz u dostawcy tożsamości, a następnie mogą swobodnie i bezpiecznie korzystać ze wszystkich aplikacji.

Wzrost bezpieczeństwa: Wielu dostawców usług nie ma wystarczających zasobów, aby samodzielnie wdrażać i wymuszać bezpieczne uwierzytelnianie. Dostawcy tożsamości są natomiast lepiej przygotowani do tego zadania. Przekazując uwierzytelnianie dostawcy tożsamości, SAML umożliwia stosowanie wielu warstw zabezpieczeń, takich jak MFA.

Lepsze doświadczenie użytkownika: Użytkownicy nie muszą już pamiętać wielu loginów i haseł, co znacząco poprawia komfort pracy.

Redukcja kosztów zarządzania: Dostawcy usług mogą podnieść poziom bezpieczeństwa swojej platformy bez konieczności przechowywania haseł. Eliminowane są również problemy z zapomnianymi hasłami, co odciąża działy pomocy technicznej i pozwala zespołom IT skupić się na innych ważnych zadaniach.

Auth0 i jego związek z uwierzytelnianiem SAML

Auth0 to platforma oferująca usługi uwierzytelniania i autoryzacji. Może pełnić rolę zarówno dostawcy tożsamości, jak i dostawcy usług. Auth0 oferuje funkcję uniwersalnego logowania, którą można zintegrować z SAML. Często programiści decydują się na połączenie Auth0 z SAML w celu dywersyfikacji ryzyka, korzystając z usług wielu dostawców tożsamości.

Auth0 współpracuje z większością popularnych języków i interfejsów API. Może być również zintegrowany z dostawcami usług społecznościowych, bazami danych i katalogami LDAP.

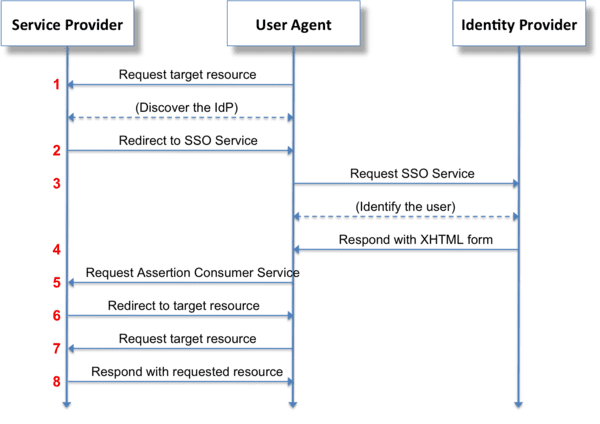

Przebieg logowania jednokrotnego SAML

Jak już wspomniano, jednym z głównych zadań SAML jest logowanie jednokrotne. Przed jego upowszechnieniem, SSO było możliwe, ale ograniczone do jednej domeny i bazowało na plikach cookie.

Dzięki SAML, logowanie jednokrotne umożliwia użytkownikom dostęp do wielu aplikacji z użyciem jednego loginu i hasła. SAML, choć obecny od 2002 roku, wciąż znajduje zastosowanie w wielu nowych aplikacjach i firmach SaaS. Jego najnowsza wersja, SAML 2.0, pozwala na logowanie jednokrotne w różnych domenach, stając się standardem autoryzacji zasobów.

W praktyce oznacza to, że użytkownik musi się uwierzytelnić tylko raz, a następnie może korzystać z różnych aplikacji. Przykładem może być uwierzytelnianie w Google, które jest wspólne dla usług takich jak Gmail, YouTube czy Google Apps.

W takim modelu Google pełni rolę dostawcy tożsamości (IdP), a wspomniane usługi działają jako dostawcy usług (SP).

Uwierzytelnianie:

Podczas próby połączenia z zewnętrzną aplikacją, nieznany użytkownik zostaje przekierowany do firmowego dostawcy tożsamości (IdP). Dostawca ten jest usługą sieciową dostępną przez HTTPS i może być hostowany wewnętrznie lub zewnętrznie.

Uwierzytelnianie wewnętrzne:

Następnie użytkownik potwierdza swoją tożsamość u dostawcy tożsamości. Może to nastąpić poprzez wprowadzenie loginu i hasła lub poprzez wykorzystanie istniejącego tokena.

Generowanie asercji:

Dostawca tożsamości generuje „token”, który jest swoistym dowodem tożsamości użytkownika. Token ten jest ważny tylko dla określonej usługi i przez określony czas. Zawiera on w szczególności:

- Dane użytkownika: login, adres e-mail lub inne informacje

- Opcjonalne atrybuty: imię, nazwisko, język itp.

- Okres ważności tokena

- Podpis tokena przez IdP

Przekazanie asercji z IdP do SP:

W najczęściej spotykanym modelu asercja nie jest przekazywana bezpośrednio od dostawcy tożsamości do dostawcy usług, lecz za pośrednictwem użytkownika. Dostawca tożsamości przekazuje przeglądarce klienta token, który następnie jest przesyłany do dostawcy usług. Można to porównać do dowodu osobistego, który musimy przedstawić odpowiednim instytucjom.

Wykorzystanie tokena przez SP:

Dostawca usług otrzymuje token od użytkownika. Ufa on dostawcy tożsamości i weryfikuje podpis oraz integralność tokena, a także jego okres ważności. Jeśli wszystkie testy przebiegną pomyślnie, SP otwiera sesję dla użytkownika.

Źródło: Wikipedia

Źródło: Wikipedia

Uwierzytelnianie SAML a autoryzacja użytkownika

Nierzadko uwierzytelnianie SAML jest mylone z autoryzacją. Warto więc rozróżnić te dwa pojęcia.

Uwierzytelnianie: Jest to proces weryfikacji tożsamości użytkownika, czyli potwierdzenie, że dana osoba jest tym, za kogo się podaje. Przykładem jest logowanie do systemu za pomocą adresu e-mail i hasła, które następnie umożliwia dostęp do innych platform.

Autoryzacja: Odnosi się do uprawnień, które użytkownik nadaje zewnętrznej aplikacji w celu uzyskania dostępu do zasobów na swoim koncie. Za zgodą użytkownika protokół autoryzacji umożliwia wymianę tokenów bez konieczności udostępniania danych uwierzytelniających. Typowym przykładem jest zezwolenie platformie takiej jak Facebook na dostęp do pewnych informacji z konta Google.

Kluczowe terminy w SAML

Asercja SAML

Asercje SAML są przekazywane od dostawców tożsamości do dostawców usług i zawierają oświadczenia wykorzystywane przez dostawców usług do podejmowania decyzji dotyczących kontroli dostępu. Wyróżniamy trzy rodzaje deklaracji:

- Deklaracje uwierzytelniania potwierdzają, że użytkownik został uwierzytelniony przez dostawcę tożsamości o określonej godzinie i przy użyciu określonej metody.

- Deklaracje atrybutu wskazują, jakie atrybuty są przypisane do danego podmiotu. Atrybut to para nazwa-wartość, a strony ufające wykorzystują te informacje do podejmowania decyzji dotyczących kontroli dostępu.

- Uprawnione oświadczenie o decyzji potwierdza, że podmiot ma uprawnienia do działania na zasobach. SAML celowo nie definiuje szczegółowo stanów decyzji autoryzacyjnych.

Asercja obsługi klienta (ACS)

ACS to punkt, do którego dostawca tożsamości przekierowuje użytkownika po procesie uwierzytelniania. Jest to punkt końcowy HTTPS, który przesyła dane osobowe.

Domyślny stan przekazywania

Jest to adres URL, do którego użytkownik jest przekierowywany po uwierzytelnieniu wiadomości SAML. Służy do koordynowania komunikacji pomiędzy IdP i SP.

SAML jest szeroko stosowanym protokołem, co często wiąże się z koniecznością dekodowania asercji SAML. Poniżej przedstawiamy kilka popularnych narzędzi do kodowania, dekodowania i formatowania komunikatów SAML:

#1. Narzędzie SAML

SAMLtool firmy OneDesign to zbiór narzędzi online do obsługi SAML. Umożliwiają one kodowanie i dekodowanie komunikatów SAML, szyfrowanie i deszyfrowanie asercji, a także podpisywanie i weryfikację komunikatów i asercji SAML. SAMLtool oferuje również wtyczki, które pozwalają na integrację tych narzędzi z różnymi systemami CMS.

#2. Samtool.io

Narzędzie samltool.io oferowane przez Auth0, pozwala na dekodowanie, kontrolę i weryfikację komunikatów i asercji SAML poprzez wklejenie kodu XML lub adresów URL zawierających żądania.

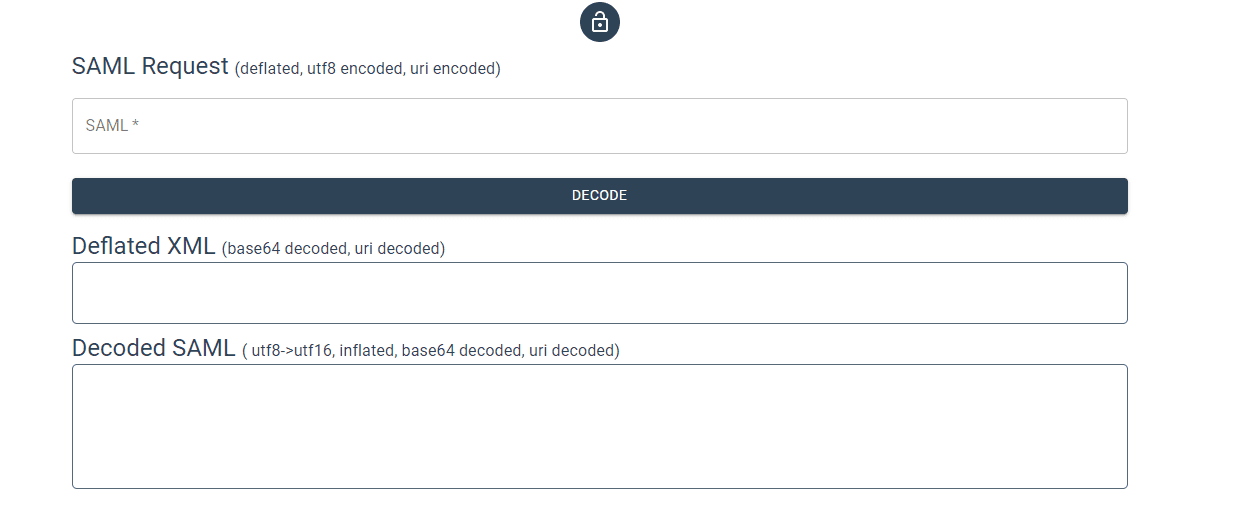

#3. Dekoder SAM

Dekoder SAM to proste narzędzie online do dekodowania SAML od PingIdentity. Służy do dekodowania, uzupełniania i formatowania komunikatów, asercji i metadanych SAML.

Podsumowanie

SAML jest bardzo użytecznym standardem, który pozwala na stworzenie centralnego systemu uwierzytelniania opartego na języku znaczników. Jedną z jego głównych zalet jest wysoka wydajność i wysoki poziom bezpieczeństwa.

Minimalizuje on ryzyko wycieku danych, ponieważ poszczególne aplikacje nie muszą przechowywać ani synchronizować danych użytkownika. W ten sposób zostaje osiągnięty cel pogodzenia wysokiego poziomu bezpieczeństwa z maksymalną łatwością użytkowania.

Zachęcamy również do zapoznania się z najlepszymi platformami uwierzytelniania użytkowników.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.