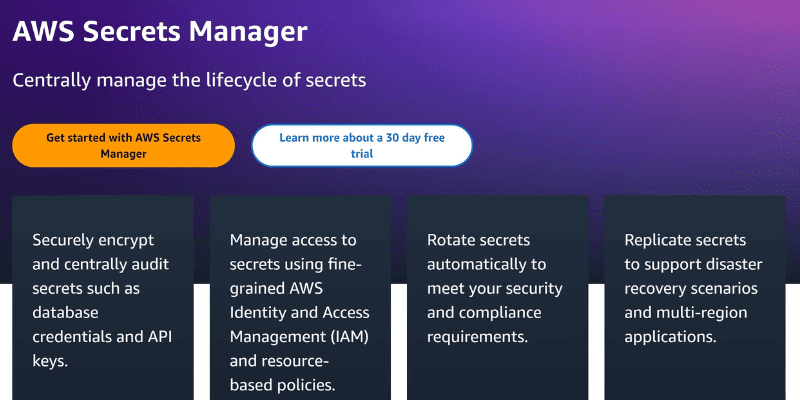

AWS Secrets Manager umożliwia bezpieczne przechowywanie wszystkich poświadczeń, danych, haseł i innych tajemnic.

Cyberataki szybko rosną na całym świecie, a ich celem jest kradzież poufnych informacji i pieniędzy oraz zniszczenie organizacji.

Dlatego istnieje potrzeba korzystania z silnych usług, takich jak Secrets Manager, które mogą chronić twoje dane.

W tym artykule omówię AWS Secrets Manager i jego korzyści dla Ciebie.

Zaczynajmy!

Spis treści:

Co to jest Menedżer tajemnic AWS?

AWS Secrets Manager to narzędzie, które pomaga użytkownikom zarządzać, rotować i odzyskiwać ich sekrety, takie jak hasła, klucze API, poświadczenia bazy danych i aplikacji itp., przez cały cykl życia każdego z nich.

Sekretem może być poufna, cenna informacja o Twojej organizacji, którą chcesz bezpiecznie przechowywać. Może to być poświadczenie, takie jak hasło i nazwa użytkownika, token OAuth, poświadczenie AWS, klucze SSK, klucze szyfrowania, certyfikaty i klucze prywatne i inne.

Głównym celem AWS Secrets Manager jest zarządzanie i zabezpieczanie Twoich danych wykorzystywanych do uzyskiwania dostępu do zasobów IT, usług, aplikacji i systemów. Przechowuje i zarządza tajemnicami i danymi w scentralizowanym miejscu, ułatwiając uprawnionym użytkownikom dostęp do nich bez konieczności stosowania skomplikowanego kodu.

AWS Secrets Manager umożliwia rotację sekretów w różnych usługach AWS, takich jak Redshift, RDS i DocumentDB. Dzięki temu wszystkie klucze i poświadczenia bazy danych mogą być stale aktualizowane w tych usługach. Ponadto możesz obracać klucze tajne na żądanie lub zgodnie z harmonogramem, korzystając z wbudowanej konsoli narzędzia, AWS SDK lub AWS CLI.

Ponadto AWS Secrets Manager zapewnia lepszą kontrolę danych i silne szyfrowanie w celu ochrony danych. Pozwala także monitorować chronione informacje i przeprowadzać ich audyt za pomocą różnych dostępnych integracji.

Jego największymi użytkownikami są duże firmy pod względem wielkości firmy i firmy programistyczne pod względem typu branży.

Menedżer tajemnic AWS: funkcje

# 1. Tajne przechowywanie i zarządzanie

Nie tylko przechowywanie, ale możesz także łatwo zarządzać swoimi sekretami za pomocą Secrets Manager. Aby zarządzać danymi na platformie, możesz wykonywać różne działania na swoich danych:

- Tworzenie sekretu i bazy danych

- Modyfikowanie wpisu tajnego

- Znalezienie sekretu

- Usuwanie wpisu tajnego, którego już nie potrzebujesz

- Przywracanie utraconego lub usuniętego sekretu

- Replikowanie klucza tajnego do innego regionu AWS

- Promowanie zreplikowanego sekretu do danego samodzielnego sekretu w AWS Secrets Manager

Możesz przechowywać swoje dane uwierzytelniające na platformie po utworzeniu konta w Amazon Aurora, Amazon RDS, Amazon DocumentDB lub Amazon Redshift. Możesz to zrobić za pomocą konsoli Secrets Manager, AWS SDK lub AWS CLI.

#2. Silne zabezpieczenia

AWS Secrets Manager używa silnego szyfrowania, aby chronić wszystkie twoje sekrety przed nieautoryzowanymi użytkownikami. Szyfruje twoje sekrety za pomocą kluczy usługi zarządzania kluczami AWS (KMS).

Secrets Manager wykorzystuje AWS Identity and Access Management (IAM), aby umożliwić użytkownikom bezpieczny dostęp do ich sekretów. Oferuje zaawansowaną kontrolę dostępu i uwierzytelnianie.

- Uwierzytelnianie służy do weryfikacji tożsamości użytkownika składającego żądanie. Identyfikacja odbywa się poprzez proces logowania wymagający tokenów uwierzytelniania wieloskładnikowego (MFA), kluczy dostępu i haseł.

- Kontrola dostępu służy do zapewnienia, że zatwierdzeni użytkownicy mogą wykonywać tylko określone operacje na kluczach tajnych.

Oprócz tego Secrets Manager korzysta z zasad określających, którzy użytkownicy mogą uzyskiwać dostęp do jakich zasobów i podejmować jakie działania na tych sekretach lub zasobach. Pozwala korzystać z AWS IAM Roles Anywhere i uzyskiwać tymczasowe poświadczenia bezpieczeństwa w IAM dla serwerów, aplikacji, kontenerów i innych obciążeń, które działają poza AWS.

Ponadto możesz włączyć te same role i zasady IAM dla swoich obciążeń, które utworzyłeś dla aplikacji AWS, aby uzyskać dostęp do zasobów zarówno na urządzeniach AWS, jak i na urządzeniach lokalnych (takich jak serwery aplikacji).

#3. Rotacja tajemnic

AWS Secrets Manager umożliwia rotację sekretów zgodnie z harmonogramem lub na żądanie bez zakłócania lub ponownego wdrażania aktywnych aplikacji.

W tym przypadku rotacja tajemnic odnosi się do procesu okresowej aktualizacji tajemnic organizacji. Tak więc, gdy obracasz dany klucz tajny, będziesz musiał zaktualizować dane lub poświadczenia w kluczu tajnym, a także w usłudze lub bazie danych. Ponadto pozwala zautomatyzować rotację sekretów i zaoszczędzić czas, konfigurując i automatyzując rotację sekretów za pomocą konsoli i AWS CLI, aby zaoszczędzić czas.

Aby zaktualizować sekret, AWS Secret Manager wykorzystuje funkcję AWS Lambda i wywołuje ją na podstawie harmonogramu konfiguracji. W tym celu musisz skonfigurować określony harmonogram, aby umożliwić rotację po określonym okresie, na przykład 90 dni lub 30 dni. Można to również zrobić, tworząc wyrażenie cron.

Co więcej, Secrets Manager może oznaczyć wersję sekretu podczas rotacji za pomocą etykiet przemieszczania. Może wielokrotnie wywoływać funkcję podczas obrotu, podając różne parametry.

Oto jak możesz obrócić sekret:

- Utwórz nową wersję sekretu. Może mieć nową nazwę użytkownika i hasło wraz z bardziej tajnymi danymi.

- Zmień istniejące poświadczenia w usłudze lub bazie danych. Spowoduje to dopasowanie nowych poświadczeń w nowej tajnej wersji. W oparciu o wdrażaną strategię rotacji zostanie utworzony nowy użytkownik z takimi samymi uprawnieniami dostępu jak istniejący użytkownik.

- Przetestuj nowo utworzoną tajną wersję, zezwalając jej na dostęp do usługi lub bazy danych. Na podstawie typu dostępu wymaganego przez aplikacje; możesz dołączyć dostęp do odczytu i zapisu.

- Wykonaj rotację, przenosząc nową wersję ze starej wersji do nowej tajnej wersji. Zachowaj starą wersję i dodaj ją do poprzedniej wersji, aby całkowicie uniknąć utraty tajemnicy.

#4. Tajne monitorowanie

Ponieważ naruszenia i nieefektywność mogą się zdarzyć w dowolnym momencie, ważne jest, aby mieć oko na swoje sekrety i podejmować niezbędne działania, gdy jest jeszcze czas. AWS Secrets Manager pozwala monitorować dane za pomocą narzędzi do monitorowania i natychmiast zgłaszać, jeśli coś pójdzie nie tak.

Będziesz mieć możliwość korzystania z dzienników w celu zbadania wszelkich nieoczekiwanych zmian lub użycia. Jeśli zostanie znaleziony, możesz również cofnąć niechciane zmiany i odzyskać poprzednią wersję. Ponadto można skonfigurować automatyczne kontrole w celu wykrycia wszelkich prób tajnego usunięcia lub niewłaściwego tajnego użycia.

Oto, co otrzymasz dzięki tajnemu monitorowaniu:

- Rejestruj zdarzenia za pomocą AWS CloudTrail: AWS CloudTrail może rejestrować wywołania API jako zdarzenia z konsoli w celu rotacji i usuwania tajnych danych. Pokaże nagrane zdarzenia z ostatnich 90 dni. Możesz także skonfigurować CloudTrail, aby dostarczać pliki dziennika bezpośrednio do zasobnika Amazon S3 z wielu regionów i kont AWS.

- Monitoruj za pomocą CloudWatch: dzięki CloudWatch możesz łatwo monitorować swoje tajemnice, pozwalając zbierać i przetwarzać surowe dane w czytelne wskaźniki w czasie rzeczywistym. Dane będą przechowywane przez 15 miesięcy, aby mierzyć wydajność Twojej usługi lub aplikacji.

- Dopasuj zdarzenia za pomocą EventBridge: dzięki EventsBridge możliwe jest dopasowanie zdarzeń z plików dziennika AWS CloudTrail. W tym celu skonfiguruj reguły wyszukiwania tych zdarzeń i wyślij nowe zdarzenie, aby podjąć działanie w celu.

- Monitoruj zaplanowane sekrety do usunięcia: Łącząc dzienniki Amazon CloudWatch, Simple Notification Service (SNS) i CloudTrail, możesz skonfigurować alarmy, które będą powiadamiać w przypadku nieautoryzowanej próby usunięcia sekretu.

Po otrzymaniu alarmu będziesz mieć czas na zastanowienie się, czy naprawdę chcesz go usunąć, czy też zatrzymać usuwanie. Alternatywnie możesz zezwolić użytkownikowi na użycie nowego klucza tajnego i nadać mu uprawnienia dostępu.

#5. Integracje

AWS Secrets Manager integruje się z wieloma innymi narzędziami Amazon i AWS. Lista obejmuje Alexa for Business, AWS App2Container, App Runner, Amazon AppFlow, AWS AppConfig, Amazon Athena, Amazon DocumentDB, AWS DataSync, AWS CodeBuild, Amazon ElasticCache, Amazon EMR, AWS Elemental Live, Amazon QuickSight, Amazon Redshift, AWS Migration Hub , Amazon RDS i nie tylko.

Dlaczego warto korzystać z Menedżera tajemnic AWS

Zwiększona pozycja bezpieczeństwa

Secrets Manager umożliwia poprawę poziomu bezpieczeństwa Twojej organizacji, ponieważ nie potrzebujesz żadnych zakodowanych na stałe poświadczeń w kodzie źródłowym aplikacji. Przechowując swoje dane uwierzytelniające w Menedżerze sekretów, możesz uniknąć narażenia na szwank bezpieczeństwa przez osobę, która ma dostęp do aplikacji lub jej składników.

Odzyskiwanie po awarii

Katastrofa może zapukać do twoich drzwi w dowolnym momencie, na przykład włamanie cybernetyczne. Doprowadzi to do utraty kluczowych informacji, haseł i innych danych uwierzytelniających i danych. Lub możesz stracić swoje dane z powodu przypadkowego usunięcia.

Korzystając z tego narzędzia, możesz zastąpić swoje zakodowane na stałe poświadczenia wywołaniem w czasie wykonywania do AWS Secrets Manager w celu dynamicznego pobrania poświadczeń w razie potrzeby.

Zmniejszone ryzyko

Secrets Manager umożliwia skonfigurowanie harmonogramu rotacji, dzięki czemu sekrety mogą obracać się automatycznie, gdy nadejdzie czas. W ten sposób możesz zastąpić długoterminowe klucze tajne kluczami krótkoterminowymi, co pomaga zmniejszyć ryzyko naruszenia bezpieczeństwa.

Ponadto rotacja poświadczeń nie wymaga aktualizacji aplikacji ani modyfikowania klientów aplikacji, ponieważ poświadczenia nie będą przechowywane w aplikacji.

Spełnianie wymagań dotyczących zgodności

Biorąc pod uwagę rosnące zagrożenia dla bezpieczeństwa i prywatności, organy regulacyjne, takie jak RODO i HIPAA, wymagają od organizacji przestrzegania ich standardów zgodności, aby zapewnić bezpieczne przetwarzanie danych klientów i firm. Dlatego korzystaj tylko z aplikacji lub usługi, które są bezpieczne i zgodne z obowiązującymi przepisami.

AWS Secrets Manager, możesz monitorować swoje sekrety, aby wykryć wszelkie luki w zabezpieczeniach lub zagrożenia, które mogą zagrozić Twoim danym i podjąć działania z wyprzedzeniem. Zasadniczo chroni to informacje o Twojej firmie i klientach, co ma kluczowe znaczenie dla zachowania zgodności. Możesz też lepiej przygotować się do audytów, dokumentując wszystko.

Co więcej, możesz wykorzystać AWS Configs do oceny swoich tajemnic i ich zgodności z wewnętrznymi zasadami, przepisami i wytycznymi branżowymi Twojej organizacji. Umożliwia zdefiniowanie wymagań dotyczących zgodności i kontroli wewnętrznych dla kluczy tajnych oraz identyfikowanie kluczy tajnych, które nie są zgodne.

Lepsze sterowanie

Uzyskasz lepszą kontrolę nad swoimi tajemnicami, systemami i innymi danymi dzięki szczegółowym zasadom i kontroli dostępu. AWS IAM zapewni, że właściwa osoba będzie miała odpowiedni poziom uprawnień dostępu do odpowiednich zasobów. Administratorzy mogą tworzyć lub usuwać konta, zezwalać lub ograniczać dostęp użytkownikom, dodawać lub usuwać członków oraz wykonywać wiele czynności w zależności od potrzeb i sytuacji.

Menedżer tajemnic AWS: jak go skonfigurować i używać

Oto jak możesz skonfigurować i używać AWS Secrets Manager:

- Skonfiguruj swoje konto AWS, wprowadzając wymagane dane.

- Zaloguj się do swojego konta AWS

- Przejdź do konsoli AWS Secrets Manager

- Znajdź opcję „Zapisz nowy sekret” i kliknij ją, aby utworzyć i zapisać swój sekret.

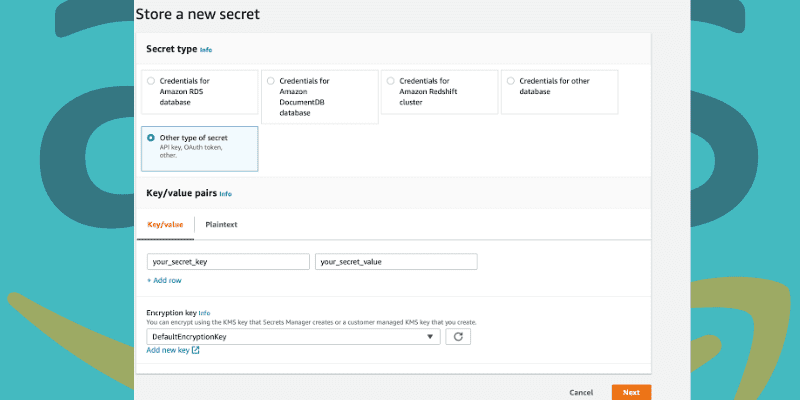

Jak utworzyć i przechowywać nowy sekret

Aby utworzyć wpis tajny w Menedżerze sekretów, potrzebujesz uprawnień z zasad zarządzanych SecretsManagerReadWrite. Po utworzeniu klucza tajnego Secret Manager wygeneruje wpis dziennika CloudTrail.

Wykonaj poniższe kroki, aby przechowywać tokeny dostępu, klucze API i dane uwierzytelniające w AWS Secrets Manager:

źródło: przepełnienie stosu

źródło: przepełnienie stosu

Znajdziesz stronę „Wybierz typ sekretu”. Następnie wykonaj następujące czynności:

- Wybierz „Inny typ klucza tajnego” dla typu klucza tajnego, który chcesz utworzyć.

- Zobaczysz pary klucz/wartość. Wprowadź klucz tajny w parach klucz/wartość w formacie JSON. Lub wybierz kartę Zwykły tekst i wprowadź swój sekret w wybranym przez siebie formacie. Możliwe jest przechowywanie sekretów do 65536 bajtów.

- Wybierz klucz AWS KMS używany przez Secret Manager do szyfrowania tajnej wartości. Przeważnie możesz przejść do aws/secretsmanager do korzystania z zarządzanego klucza. Nie ponosi żadnych kosztów.

- Aby uzyskać dostęp do sekretu z innego konta AWS lub użyć swojego klucza KMS, aby umożliwić rotację lub zaimplementować politykę do tego klucza, wybierz „Dodaj nowy klucz” lub wybierz klucz zarządzany przez klienta z podanej listy. Jednak klucz zarządzany przez klienta jest płatny.

- Wybierz „Dalej”

- Wprowadź tajną nazwę i jej opis. Nazwa musi zawierać od 1 do 512 znaków Unicode.

- Możesz dodać tagi do wpisu tajnego z sekcji Tagi. Możesz także dołączyć zasady dotyczące zasobów, wybierając opcję „Edytuj uprawnienia”.

- Ponadto możliwe jest również zreplikowanie klucza tajnego do innego regionu AWS, wybierając opcję „Replikuj klucz tajny”. Te kroki są opcjonalne.

- Wybierz „Dalej”

Poza konsolą możesz również dodać sekret poprzez AWS SDK i AWS CLI.

Menedżer tajemnic AWS a magazyn parametrów AWS

AWS Parameter Store to narzędzie do zarządzania aplikacjami opracowane przez AWS Systems Manager (SSM), które umożliwia użytkownikom tworzenie parametrów klucz-wartość, które mogą zapisywać konfiguracje aplikacji, poświadczenia, klucze produktów i niestandardowe zmienne środowiskowe.

Z drugiej strony AWS Secrets Manager to usługa, która pozwala tworzyć, przechowywać, zarządzać, pobierać i obracać poświadczenia, klucze, tokeny API itp.

Obie te usługi mają podobne interfejsy, w których można łatwo zadeklarować pary klucz-wartość dla wpisów tajnych i parametrów. Robią to jednak z następujących powodów:

AWS Secrets Manager AWS Parameters Store Rozmiar pamięci Przechowuje do 10 kb tajnych rozmiarów Przechowuje do 4096 znaków lub 4 kb na wpis i może zwiększyć do 8 kb dla zaawansowanych parametrów Limity Może przechowywać 500 000 sekretów/region/konto Może przechowywać 10 000 standardowych parametrów/region/kontoKoszt Jest płatny, kosztuje 0,40 USD/sekret/miesiąc Bezpłatnie dla parametrów standardowych i kosztuje 0,05 USD/10 000 Wywołania API dla parametrów zaawansowanych RotacjaOferuje automatyczną rotację dla dowolnego klucza tajnego w dowolnym momencie i można go skonfigurowaćMusisz napisać funkcję samodzielnie, aby zaktualizować dane uwierzytelniająceDostęp między kontamiTakNieReplikacja międzyregionalnaTakNieTyp danych uwierzytelniającychJest w przypadku poufnych danych wymagających szyfrowania, więc ograniczone przypadki użycia. Szerszy przypadek użycia, ponieważ można przechowywać więcej typów poświadczeń, w tym zmienne konfiguracyjne aplikacji, takie jak klucze produktów, adresy URL itp.

AWS Secrets Manager AWS Parameters Store Rozmiar pamięci Przechowuje do 10 kb tajnych rozmiarów Przechowuje do 4096 znaków lub 4 kb na wpis i może zwiększyć do 8 kb dla zaawansowanych parametrów Limity Może przechowywać 500 000 sekretów/region/konto Może przechowywać 10 000 standardowych parametrów/region/kontoKoszt Jest płatny, kosztuje 0,40 USD/sekret/miesiąc Bezpłatnie dla parametrów standardowych i kosztuje 0,05 USD/10 000 Wywołania API dla parametrów zaawansowanych RotacjaOferuje automatyczną rotację dla dowolnego klucza tajnego w dowolnym momencie i można go skonfigurowaćMusisz napisać funkcję samodzielnie, aby zaktualizować dane uwierzytelniająceDostęp między kontamiTakNieReplikacja międzyregionalnaTakNieTyp danych uwierzytelniającychJest w przypadku poufnych danych wymagających szyfrowania, więc ograniczone przypadki użycia. Szerszy przypadek użycia, ponieważ można przechowywać więcej typów poświadczeń, w tym zmienne konfiguracyjne aplikacji, takie jak klucze produktów, adresy URL itp.

Wniosek

Niezależnie od tego, czy reprezentujesz małą, średnią czy dużą firmę, możesz używać AWS Secrets Manager do tworzenia i przechowywania swoich sekretów. Oferuje zwiększone bezpieczeństwo, prywatność, kontrolę dostępu, funkcje i możliwości ochrony twoich tajemnic przed nieautoryzowanym dostępem.

Możesz także dowiedzieć się, jak przeprowadzić skanowanie bezpieczeństwa AWS i monitorowanie konfiguracji.