Krytycy chmury obliczeniowej często podnoszą kwestię bezpieczeństwa jako główny argument przeciwko tej technologii. Jednak model BYOE (Bring Your Own Encryption) oferuje skuteczne rozwiązanie, które pozwala zabezpieczyć usługi w chmurze. Przyjrzyjmy się bliżej, jak to działa.

W środowisku chmurowym, właściciel danych nie sprawuje nad nimi bezpośredniej kontroli, polegając na dostawcy usług w chmurze (CSP) w kwestii ochrony przed nieuprawnionym dostępem. Najczęściej stosowaną metodą ochrony danych w chmurze jest ich szyfrowanie.

Szyfrowanie danych, choć skuteczne w blokowaniu dostępu niepowołanym osobom, jednocześnie utrudnia korzystanie z danych uprawnionym użytkownikom.

Załóżmy, że firma przechowuje swoje dane w postaci zaszyfrowanej na platformie CSP. W tej sytuacji niezbędne jest rozwiązanie, które umożliwia efektywne odszyfrowanie danych, nie zakłócając pracy użytkowników i nie pogarszając ich komfortu pracy.

Wielu dostawców usług w chmurze oferuje klientom możliwość szyfrowania danych, udostępniając narzędzia, które zapewniają przejrzyste i niezauważalne odszyfrowywanie dla autoryzowanych użytkowników.

Jednak każdy skuteczny mechanizm szyfrowania wymaga kluczy. Jeśli szyfrowanie danych jest realizowane przez tego samego dostawcę CSP, który przechowuje dane, klucze szyfrowania również znajdują się w jego posiadaniu.

W konsekwencji, klient dostawcy CSP nie ma pełnej kontroli nad swoimi danymi, ponieważ nie może mieć pewności, że dostawca zapewni całkowite bezpieczeństwo kluczy szyfrowania. Ewentualny wyciek kluczy może narazić dane na nieautoryzowany dostęp.

Dlaczego BYOE jest potrzebne?

BYOE, czasem nazywane również BYOK (Bring Your Own Keys), to koncepcja stosunkowo nowa, dlatego różne firmy mogą przypisywać tym akronimom różne znaczenia.

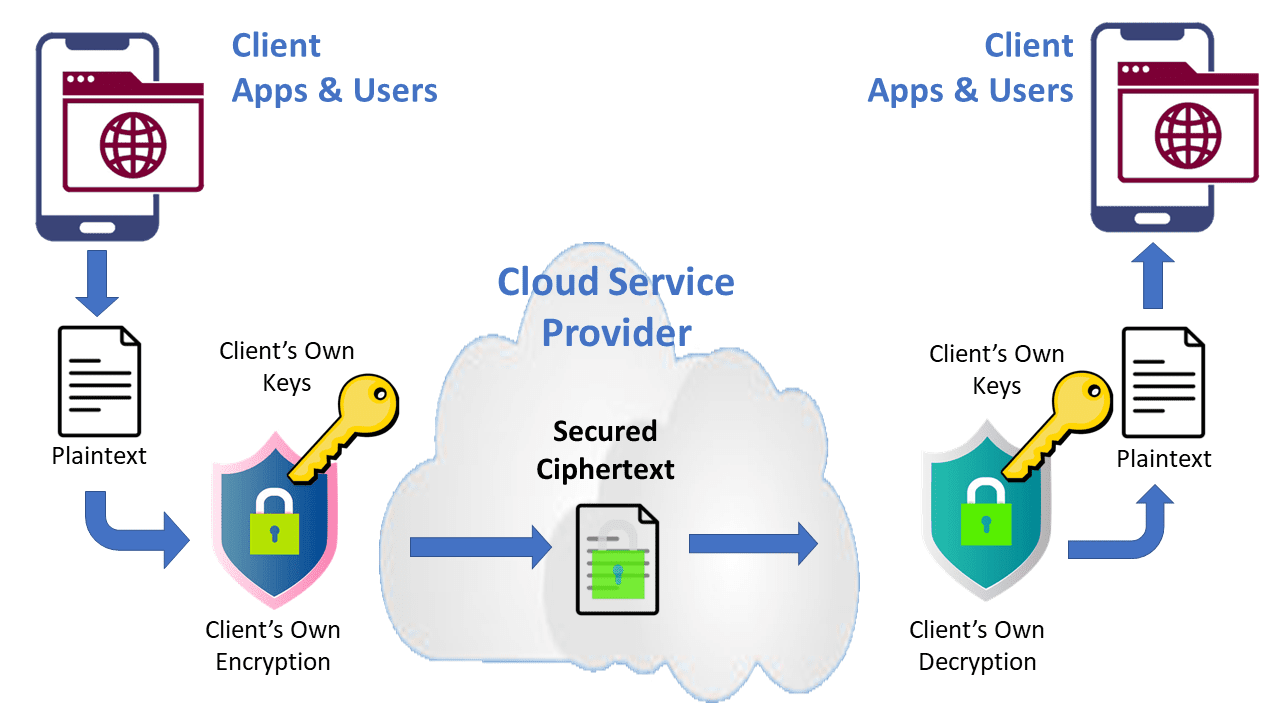

BYOE to model bezpieczeństwa opracowany specjalnie dla chmury obliczeniowej, który umożliwia klientom korzystanie z własnych narzędzi szyfrowania i zarządzanie kluczami szyfrowania. Dzięki temu zyskują pełną kontrolę nad tym aspektem.

W modelu BYOE klienci dostawcy CSP wdrażają wirtualną instancję własnego oprogramowania szyfrującego razem z aplikacją, którą hostują w chmurze.

Aplikacja jest skonfigurowana tak, aby wszystkie jej dane były przetwarzane przez to oprogramowanie, które następnie szyfruje je i przechowuje w zaszyfrowanej postaci w repozytorium danych dostawcy usług w chmurze.

Istotną zaletą BYOE jest możliwość korzystania z chmury do hostowania danych i aplikacji z jednoczesnym zachowaniem zgodności z regulacjami dotyczącymi prywatności danych, które obowiązują w niektórych sektorach. Ma to znaczenie nawet w środowiskach współdzielonych.

Takie rozwiązanie pozwala firmom na wybór technologii szyfrowania, która najlepiej odpowiada ich potrzebom, niezależnie od infrastruktury IT dostawcy usług w chmurze.

Korzyści z implementacji BYOE

Głównymi zaletami wynikającymi z zastosowania BYOE są:

- Wzmocnione bezpieczeństwo danych przechowywanych w infrastrukturze zewnętrznych firm.

- Pełna kontrola nad procesem szyfrowania danych, w tym algorytmem i kluczami.

- Dodatkowy poziom bezpieczeństwa poprzez monitorowanie i kontrolę dostępu.

- Transparentne szyfrowanie i deszyfrowanie, które nie wpływa negatywnie na komfort pracy użytkowników.

- Możliwość zwiększenia bezpieczeństwa dzięki wykorzystaniu sprzętowych modułów zabezpieczających (HSM).

Powszechnie uważa się, że szyfrowanie danych wystarcza do ochrony przed ryzykiem, jednak kluczowym czynnikiem jest poziom bezpieczeństwa kluczy służących do odszyfrowywania. Jeśli klucze zostaną ujawnione, dane również zostaną skompromitowane, nawet jeśli są zaszyfrowane.

BYOE to sposób na wyeliminowanie ryzyka związanego z powierzaniem kluczy szyfrowania dostawcy CSP.

BYOE stanowi swoisty „ostatni bastion” w schemacie ochrony danych, który bez niego miałby słaby punkt. Dzięki BYOE, nawet w przypadku naruszenia bezpieczeństwa kluczy szyfrowania dostawcy CSP, dane pozostają bezpieczne.

Zasada działania BYOE

Model bezpieczeństwa BYOE wymaga, aby dostawca CSP umożliwiał klientom stosowanie własnych algorytmów i kluczy szyfrowania.

Aby korzystanie z tego mechanizmu nie powodowało niedogodności dla użytkownika, niezbędne jest wdrożenie wirtualnej instancji oprogramowania szyfrującego wraz z aplikacjami hostowanymi w chmurze dostawcy.

Aplikacje korporacyjne w ramach BYOE muszą być skonfigurowane w taki sposób, aby wszystkie przetwarzane dane przechodziły przez aplikację szyfrującą.

Aplikacja ta działa jako pośrednik między interfejsem użytkownika a backendem aplikacji biznesowych, zapewniając, że dane nie są przesyłane ani przechowywane w formie niezaszyfrowanej na żadnym etapie.

Konieczne jest upewnienie się, że backend aplikacji biznesowych przechowuje zaszyfrowaną wersję danych w fizycznym repozytorium danych dostawcy CSP.

Porównanie BYOE z natywnym szyfrowaniem

Architektury wykorzystujące BYOE zapewniają wyższy poziom pewności w zakresie ochrony danych niż rozwiązania natywnego szyfrowania, oferowane przez dostawców CSP. Jest to osiągalne dzięki architekturze, która zabezpiecza zarówno ustrukturyzowane bazy danych, jak i nieustrukturyzowane pliki oraz środowiska big data.

Dzięki rozszerzeniom, najlepsze rozwiązania BYOE umożliwiają wykorzystywanie danych nawet podczas szyfrowania i zmiany kluczy. Zastosowanie BYOE do monitorowania dostępu do danych pozwala na szybsze wykrywanie i reagowanie na potencjalne zagrożenia.

Dostępne są również rozwiązania BYOE oferujące zaawansowane szyfrowanie AES, wspomagane akceleracją sprzętową i precyzyjne reguły kontroli dostępu.

Umożliwiają one ustalenie, kto, kiedy i za pośrednictwem jakich procesów ma dostęp do danych, bez konieczności stosowania dodatkowych narzędzi monitorujących.

Zarządzanie kluczami

Poza własnym modułem szyfrowania do zarządzania kluczami, niezbędne jest również oprogramowanie do zarządzania kluczami szyfrowania (EKM).

Oprogramowanie to umożliwia administratorom IT i bezpieczeństwa kontrolowanie dostępu do kluczy szyfrowania, ułatwiając firmom przechowywanie kluczy poza zasięgiem osób trzecich.

Istnieją różne typy kluczy szyfrowania, w zależności od rodzaju szyfrowanych danych. Aby zapewnić maksymalną skuteczność, oprogramowanie EKM musi obsługiwać wszystkie typy kluczy.

Elastyczne i efektywne zarządzanie kluczami szyfrowania jest szczególnie istotne, gdy firmy łączą systemy chmurowe z systemami lokalnymi i wirtualnymi.

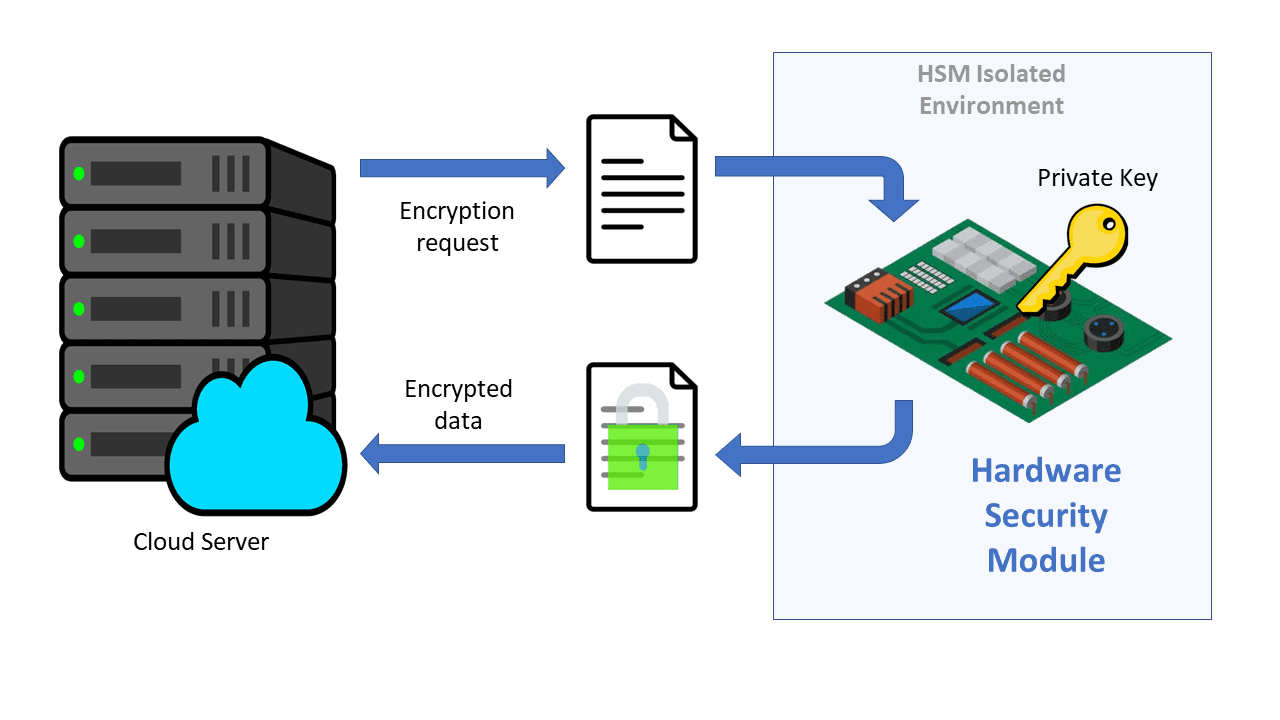

Wzmocnienie BYOE za pomocą HSM

Sprzętowy moduł bezpieczeństwa, czyli HSM, to fizyczne urządzenie, które wykonuje operacje kryptograficzne szybko i z najwyższym poziomem bezpieczeństwa. Operacje te obejmują szyfrowanie, zarządzanie kluczami, deszyfrowanie oraz uwierzytelnianie.

Moduły HSM są projektowane z myślą o maksymalnym zaufaniu i niezawodności, stanowiąc idealne rozwiązanie do ochrony wrażliwych danych. Mogą być stosowane jako karty PCI Express, samodzielne urządzenia z interfejsami Ethernet lub proste urządzenia USB.

Posiadają własne systemy operacyjne, zaprojektowane specjalnie w celu maksymalizacji bezpieczeństwa, a dostęp do sieci jest chroniony zaporą.

W połączeniu z BYOE, HSM pełni rolę pośrednika między aplikacjami biznesowymi a systemami przechowywania danych dostawcy CSP, obsługując wszystkie niezbędne operacje kryptograficzne.

Wykorzystując moduł HSM do zadań szyfrowania, minimalizuje się opóźnienia w normalnym działaniu aplikacji. Dodatkowo, HSM ogranicza ryzyko nieuprawnionej ingerencji w zarządzanie kluczami i algorytmami szyfrowania.

Dążenie do standardów

Wybierając model bezpieczeństwa BYOE, warto dokładnie przeanalizować możliwości oferowane przez dostawcę usług kryptograficznych. Jak zostało przedstawione, aby dane były bezpieczne w infrastrukturze CSP, dostawca powinien zapewnić możliwość instalacji własnego oprogramowania szyfrującego lub HSM razem z aplikacjami. Dodatkowo dane powinny być szyfrowane w repozytoriach CSP, a dostęp do kluczy szyfrowania powinien być ograniczony wyłącznie do klienta.

Warto również zapoznać się z najlepszymi rozwiązaniami brokera bezpieczeństwa dostępu do chmury (CASB), aby rozszerzyć zakres ochrony lokalnych systemów bezpieczeństwa organizacji.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.