DevSecOps to praktyka wdrażania zabezpieczeń na każdym etapie cyklu życia DevOps za pomocą narzędzi DevSecOps.

W tworzeniu oprogramowania DevOps to połączenie określonych działań programistycznych z operacjami informatycznymi. Ta kombinacja ma na celu poprawę jakości oprogramowania i umożliwienie ciągłego dostarczania.

Jeśli do DevOps dodamy zarządzanie bezpieczeństwem, stanie się to DevSecOps: dyscypliną, która integruje bezpieczeństwo jako wspólną odpowiedzialność między światem IT a światem programistów.

W przeszłości bezpieczeństwo było wyłączną odpowiedzialnością wyspecjalizowanego zespołu, który brał udział w projektach w ich końcowych fazach. Działało to dobrze w cyklach rozwojowych, które trwały miesiące lub lata. Jednak w zwinnych cyklach programistycznych mierzonych w tygodniach praktyki bezpieczeństwa muszą być brane pod uwagę od początku do końca projektu, a odpowiedzialność za bezpieczeństwo musi być dzielona między całe zespoły programistyczne i IT.

Aby DevSecOps działał bez łamania paradygmatów zwinnych metodologii, jego integracja musi być zautomatyzowana. Jest to jedyny sposób, aby przepływ pracy DevOps nie stał się powolny po włączeniu zarządzania bezpieczeństwem. Ta automatyzacja wymaga odpowiednich mechanizmów, które integrują narzędzia programistyczne, takie jak zintegrowane środowiska programistyczne (IDE), z funkcjami bezpieczeństwa.

Spis treści:

Rodzaje narzędzi DevSecOps

Połączenie bezpieczeństwa i DevOps może przybierać różne formy. Z tego powodu istnieją różne rodzaje narzędzi DevSecOps, które można podsumować w następujący sposób:

- Skanowanie podatności na zagrożenia w komponentach open source: Szukają możliwych luk w komponentach kodu open source i bibliotekach rezydujących w analizowanej bazie kodu, wraz ze wszystkimi ich zależnościami.

- Statyczne i dynamiczne testy bezpieczeństwa aplikacji (SAST/DAST): Testy statyczne skanują kod źródłowy programistów w poszukiwaniu niezabezpieczonego kodu w celu zidentyfikowania potencjalnych problemów z bezpieczeństwem. Testy dynamiczne przeprowadzają testy bezpieczeństwa uruchomionych aplikacji bez konieczności dostępu do kodu źródłowego.

- Skanowanie obrazów: wyszukują luki w zabezpieczeniach kontenerów Docker.

- Automatyzacja infrastruktury: Wykrywaj i naprawiaj różne problemy i luki w konfiguracji infrastruktury, szczególnie w środowiskach chmurowych.

- Wizualizacja: Zapewnij wgląd w wskaźniki KPI i trendy, aby wykryć wzrost lub spadek liczby luk w zabezpieczeniach w czasie.

- Modelowanie zagrożeń: umożliwia proaktywne podejmowanie decyzji poprzez przewidywanie ryzyka zagrożeń na całej powierzchni ataku.

- Alerty: Powiadamiaj zespół ds. bezpieczeństwa tylko w przypadku zidentyfikowania nietypowego zdarzenia i nadania mu priorytetu jako zagrożenia w celu zmniejszenia poziomu hałasu i uniknięcia przerw w przepływach pracy DevSecOps.

Poniższa lista przedstawia wyselekcjonowaną listę narzędzi DevSecOps, na których możesz polegać, jeśli chodzi o włączenie słowa „Sec” do przepływów pracy DevOps.

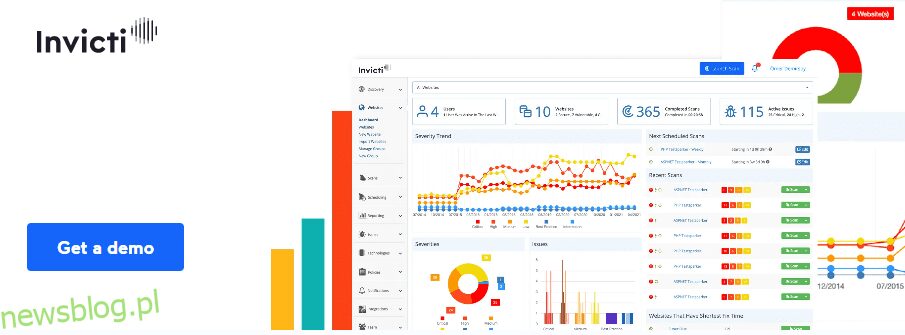

Invicti

Invicti to narzędzie, które możesz zintegrować z SDLC, aby zarządzać bezpieczeństwem w swoich produktach programowych, zachowując przy tym elastyczność procesu rozwoju.

Analiza przeprowadzona przez Invicti jest wyczerpująca, zapewniając dokładność w wykrywaniu problemów bez poświęcania szybkości w zarządzaniu SDLC.

Opcje automatyzacji oferowane przez Invicti pozwalają uniknąć konieczności ingerencji człowieka w wykonywanie zadań związanych z bezpieczeństwem, co pozwala zaoszczędzić nakłady pracy Twojego zespołu, które mogą wynieść setki godzin miesięcznie.

Oszczędności te są zwiększane dzięki identyfikacji luk, które naprawdę mają znaczenie, i automatycznemu przypisaniu ich do najbardziej odpowiednich zasobów do naprawy.

Invicti zapewnia również pełny wgląd w luki w tworzonych aplikacjach oraz wysiłki podejmowane w celu zmniejszenia ryzyka.

SonarQube

SonarQube automatycznie sprawdza Twój kod pod kątem luk w zabezpieczeniach, wąchając go w poszukiwaniu błędów, które mogą stać się zagrożeniem. W chwili pisania tego tekstu obsługuje prawie 30 różnych języków programowania.

Unikalne QualityGates SonarQube to prosty sposób na zatrzymanie problemów, zanim produkt wyjdzie na świat. Zapewniają również zespołowi deweloperskiemu wspólne spojrzenie na jakość, dzięki czemu każdy może poznać standardy i sprawdzić, czy ich projekty je spełniają.

SonarQube bezproblemowo integruje się z potokiem DevSecOps, zapewniając wszystkim członkom zespołu dostęp do raportów i informacji zwrotnych generowanych przez narzędzie.

Po prostu instalując, SonarQube wyraźnie wskazuje, czy twoje zatwierdzenia są czyste i czy twoje projekty są gotowe do wydania. Jeśli coś jest nie tak, narzędzie natychmiast poinformuje Cię, gdzie jest problem i jakie może być rozwiązanie.

wodny

Aqua umożliwia wizualizację i powstrzymywanie zagrożeń na każdym etapie cyklu życia oprogramowania, od napisania kodu źródłowego po wdrożenie aplikacji w chmurze.

Działając jako natywna w chmurze platforma ochrony aplikacji (CNAPP), narzędzie oferuje kontrolę bezpieczeństwa łańcucha dostaw oprogramowania, skanowanie ryzyka i podatności oraz zaawansowaną ochronę przed złośliwym oprogramowaniem.

Opcje integracji Aqua umożliwiają zabezpieczenie aplikacji niezależnie od platform i mechanizmów używanych do programowania i wdrażania, niezależnie od tego, czy są to chmury, kontenery, rozwiązania bezserwerowe, potoki CI/CD czy orkiestratory. Integruje się również z platformami SIEM i narzędziami analitycznymi.

Charakterystycznym aspektem Aqua jest to, że umożliwia kontrolę bezpieczeństwa w kontenerach Kubernetes za pomocą KSPM (Kubernetes Security Posture Management) oraz zaawansowaną ochronę w środowisku wykonawczym Kubernetes. Korzystanie z natywnych funkcji K8 umożliwia ochronę opartą na zasadach przez cały cykl życia aplikacji wdrożonych w kontenerach.

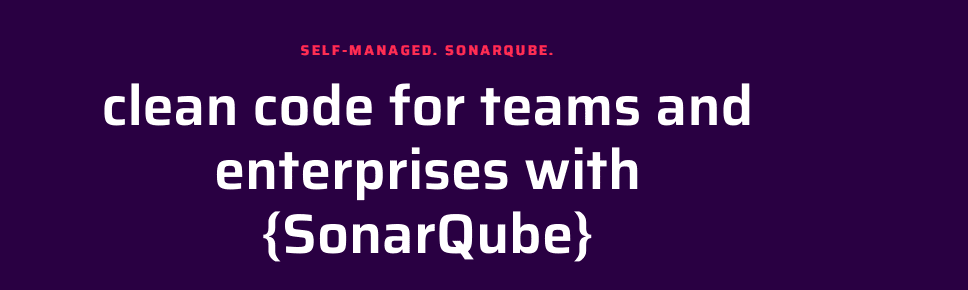

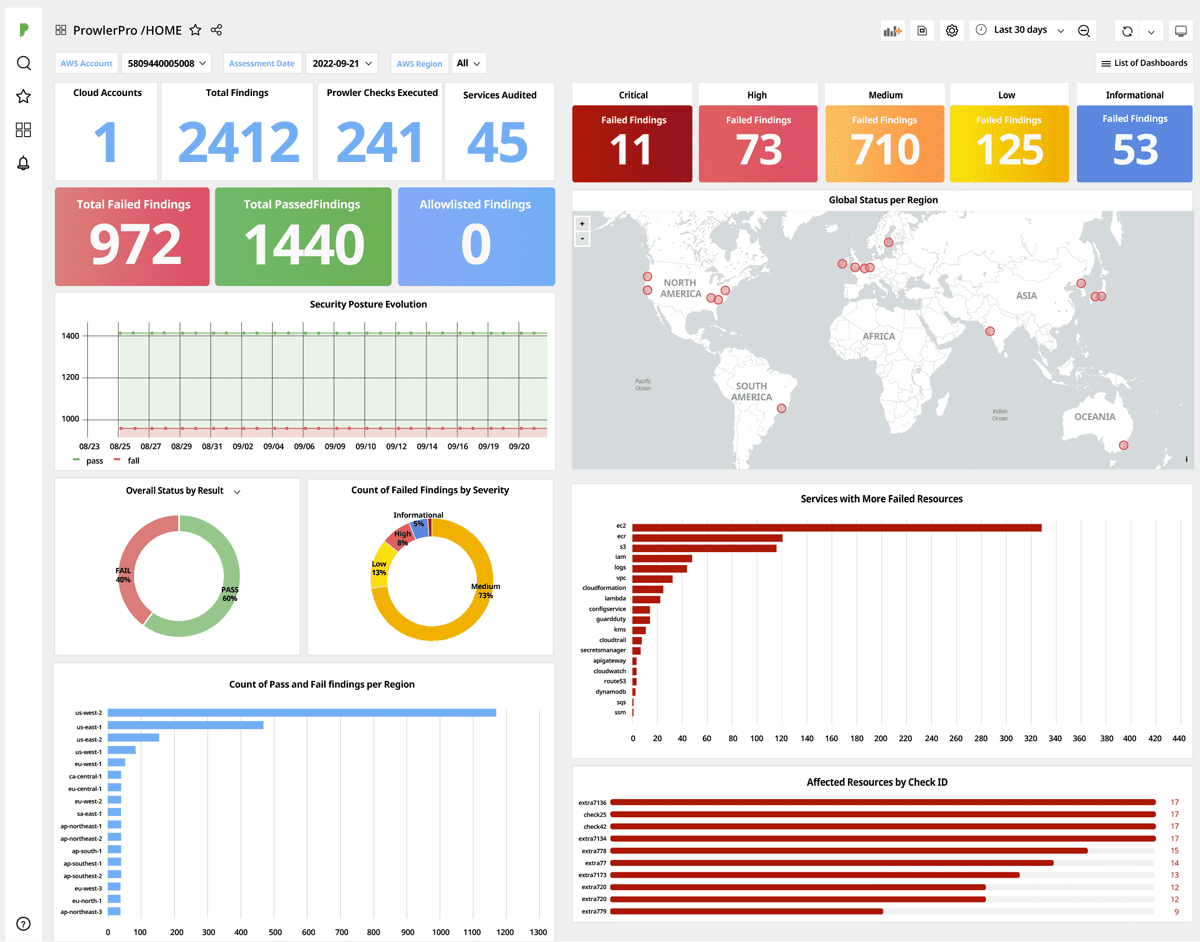

ProwlerPro

ProwlerPro to narzędzie typu open source stworzone specjalnie do kontrolowania bezpieczeństwa w środowiskach programistycznych Amazon Web Services (AWS).

ProwlerPro jest zaprojektowany w taki sposób, że możesz założyć konto i rozpocząć skanowanie swoich potoków programistycznych w ciągu kilku minut, zapewniając całościowy obraz swojej infrastruktury niezależnie od regionu, w którym się znajdujesz. Jego narzędzia do wizualizacji umożliwiają przeglądanie stanu bezpieczeństwa wszystkich usług AWS w jednym oknie.

Po utworzeniu i uruchomieniu konta ProwlerPro możesz skonfigurować system do automatycznego przeprowadzania serii zalecanych kontroli co 24 godziny. Skanowania za pomocą ProwlerPro działają równolegle w celu zwiększenia szybkości, aby nie spowalniać przepływów pracy DevSecOps.

Wyniki skanowania są wyświetlane na szeregu predefiniowanych pulpitów nawigacyjnych, które można łatwo udostępniać i po których można się poruszać, uzyskując bezpośredni wgląd na dowolnym poziomie szczegółowości stanu bezpieczeństwa.

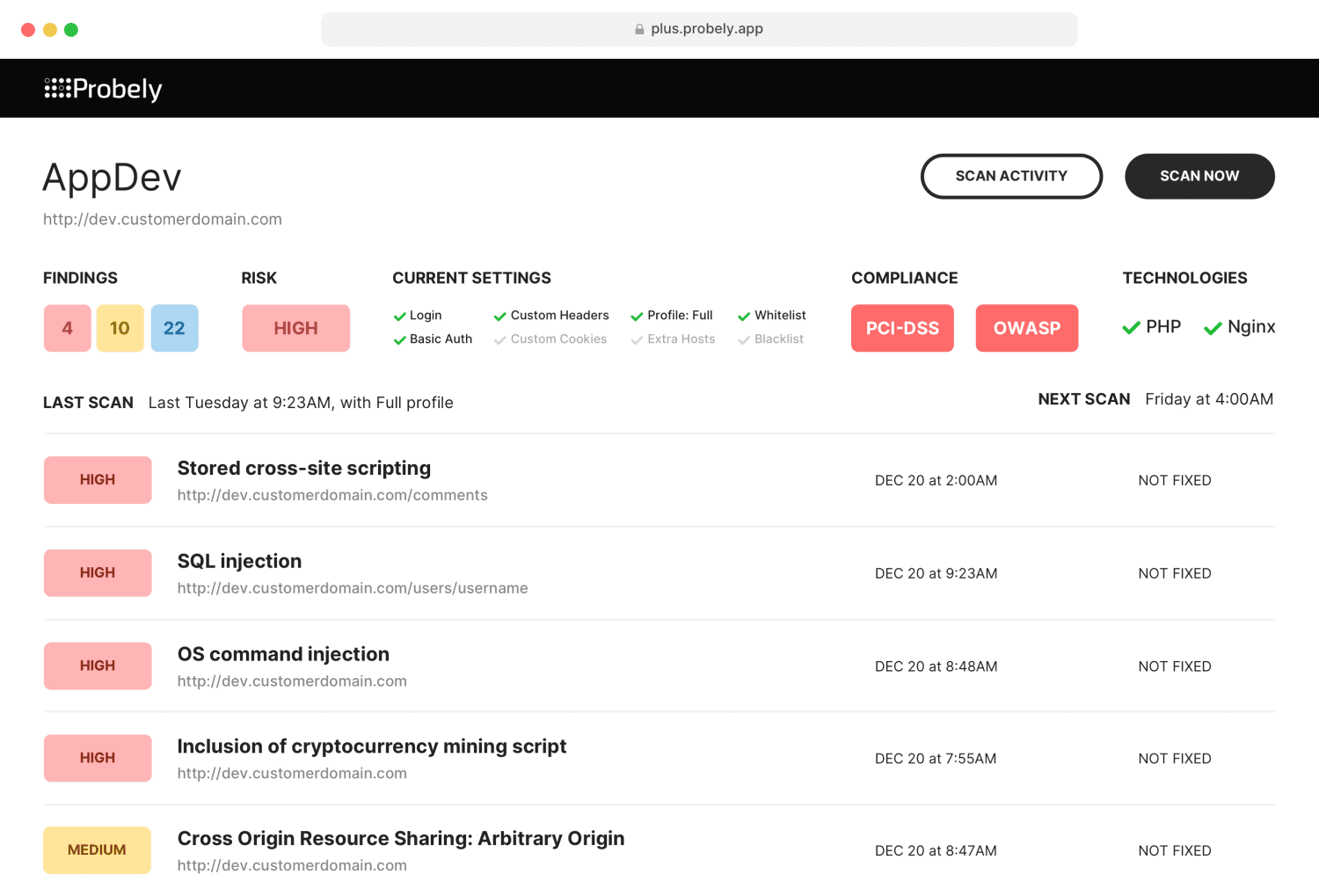

prawdopodobnie

Jeśli masz już przepływ pracy DevOps i chcesz zintegrować z nim skanowanie bezpieczeństwa, Probely pozwala to zrobić w ciągu kilku minut dzięki narzędziom i interfejsom API do skanowania aplikacji internetowych pod kątem luk w zabezpieczeniach.

Podejście Probely opiera się na API-first development, co oznacza, że każda nowa funkcja narzędzia jest najpierw oferowana przez API, a następnie dodawana do interfejsu. Ta strategia umożliwia, jeśli potrzebujesz zintegrować Probely z przepływami pracy lub niestandardowym oprogramowaniem, zawsze możesz użyć jego API.

Możesz także zarejestrować webhooki, aby Twoje aplikacje otrzymywały powiadomienia o każdym zdarzeniu generowanym przez Probely.

Ponieważ Probely oferuje wiele gotowych integracji, prawdopodobnie nie będziesz musiał korzystać z jego interfejsu API, aby zintegrować go ze swoimi narzędziami. Jeśli korzystasz już z Jira i Jenkinsa w swoich przepływach pracy, integracja będzie natychmiastowa.

Probely automatycznie zainicjuje skanowanie w potokach CI/CD i zarejestruje znalezione luki jako problemy w Jira. Gdy te luki zostaną usunięte, przetestuje je ponownie i w razie potrzeby ponownie otworzy nierozwiązany problem w Jira.

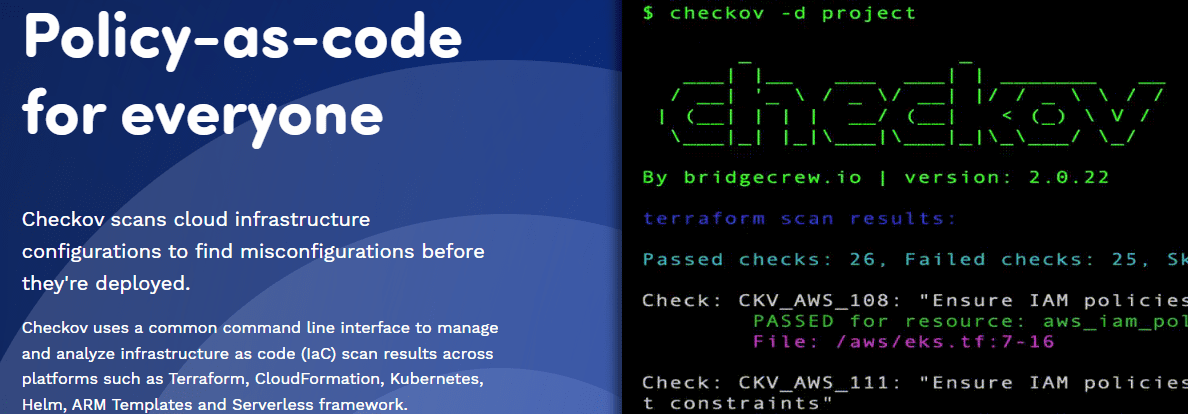

Checkov

Checkov skanuje konfiguracje w infrastrukturze chmury z zamiarem znalezienia błędów konfiguracji przed wdrożeniem oprogramowania. Dzięki wspólnemu interfejsowi wiersza poleceń skanuje wyniki na różnych platformach, takich jak Kubernetes, Terraform, Helm, CloudFormation, szablony ARM i frameworki Serverless.

Dzięki schematowi zasad opartemu na atrybutach, Checkov umożliwia skanowanie zasobów w chmurze w czasie kompilacji, wykrywając błędy konfiguracji w atrybutach przy użyciu prostej struktury Pythona opartej na polityce jako kodzie. Checkov analizuje między innymi relacje między zasobami w chmurze przy użyciu zasad YAML opartych na wykresach.

Poprzez integrację z potokami CI/CD i systemami kontroli wersji, Checkov wykonuje, testuje i modyfikuje parametry runnera w kontekście docelowego repozytorium.

Dzięki rozszerzalnemu interfejsowi integracji jego architekturę można rozszerzyć w celu zdefiniowania niestandardowych zasad, warunków blokowania i dostawców. Jego interfejs umożliwia również integrację z platformami wsparcia, procesami kompilacji i niestandardowymi systemami wydań.

Faradaya

Dzięki Faraday możesz zautomatyzować zarządzanie lukami w zabezpieczeniach i działania kontrolne, aby skupić się na pracy, która naprawdę ma znaczenie. Jego przepływy pracy umożliwiają uruchamianie dowolnych akcji za pomocą niestandardowych zdarzeń, które można dowolnie projektować, aby uniknąć powtarzania zadań.

Faraday umożliwia standaryzację i integrację narzędzi bezpieczeństwa z przepływami pracy, uzyskując informacje o lukach w zabezpieczeniach z ponad 80 narzędzi skanujących. Korzystając z agentów, skanery są automatycznie integrowane z przepływami pracy w celu pozyskiwania i normalizacji danych z maksymalną łatwością, generując wyniki, które można przeglądać za pośrednictwem interfejsu internetowego.

Niezwykłym i interesującym aspektem Faraday jest to, że wykorzystuje scentralizowane repozytorium do przechowywania informacji o bezpieczeństwie, które mogą być łatwo analizowane i testowane przez różnych członków zespołu DevSecOps.

Daje to dodatkową korzyść, jaką jest możliwość identyfikowania i łączenia zduplikowanych problemów zgłaszanych przez różne narzędzia. Zmniejsza to wysiłek członków zespołu, unikając konieczności wielokrotnego zwracania uwagi na ten sam problem, który jest zgłaszany więcej niż jeden raz.

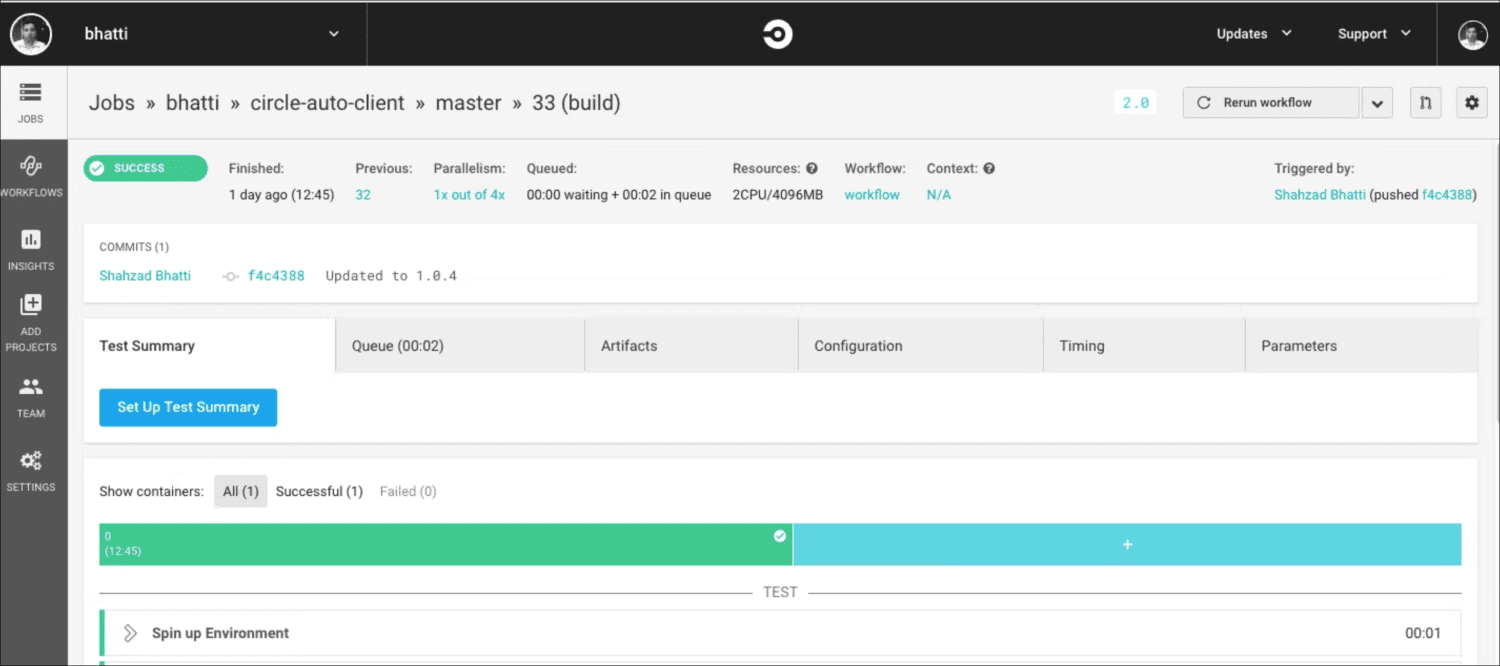

KołoCI

Aby zintegrować CircleCI z najpopularniejszymi narzędziami bezpieczeństwa DevOps, musisz uwzględnić jednego z wielu partnerów w swoich potokach programistycznych. Partnerzy CircleCI są dostawcami rozwiązań w kilku kategoriach, w tym SAST, DAST, statycznej analizy kontenerów, egzekwowania zasad, zarządzania tajemnicami i bezpieczeństwa API.

Jeśli musisz zrobić coś, aby zabezpieczyć potok programistyczny, czego nie możesz zrobić z żadną z dostępnych kul, możesz skorzystać z faktu, że kule są open source. Z tego powodu dodanie funkcjonalności do istniejącego orba to tylko kwestia uzyskania zgody na PR i połączenia go.

Nawet jeśli masz przypadek użycia, który Twoim zdaniem wykracza poza zestaw kul dostępnych w rejestrze CircleCI, możesz go utworzyć i przekazać społeczności. Firma publikuje listę najlepszych praktyk dotyczących tworzenia automatycznej kompilacji orb i testowania potoków, aby ułatwić sobie drogę.

Aby zabezpieczyć swój potok, wyeliminuj potrzebę wewnętrznego rozwoju i pozwól swojemu zespołowi korzystać z usług stron trzecich. Korzystając z kul CircleCI, Twój zespół będzie musiał tylko wiedzieć, jak korzystać z tych usług, bez konieczności uczenia się, jak je integrować lub nimi zarządzać.

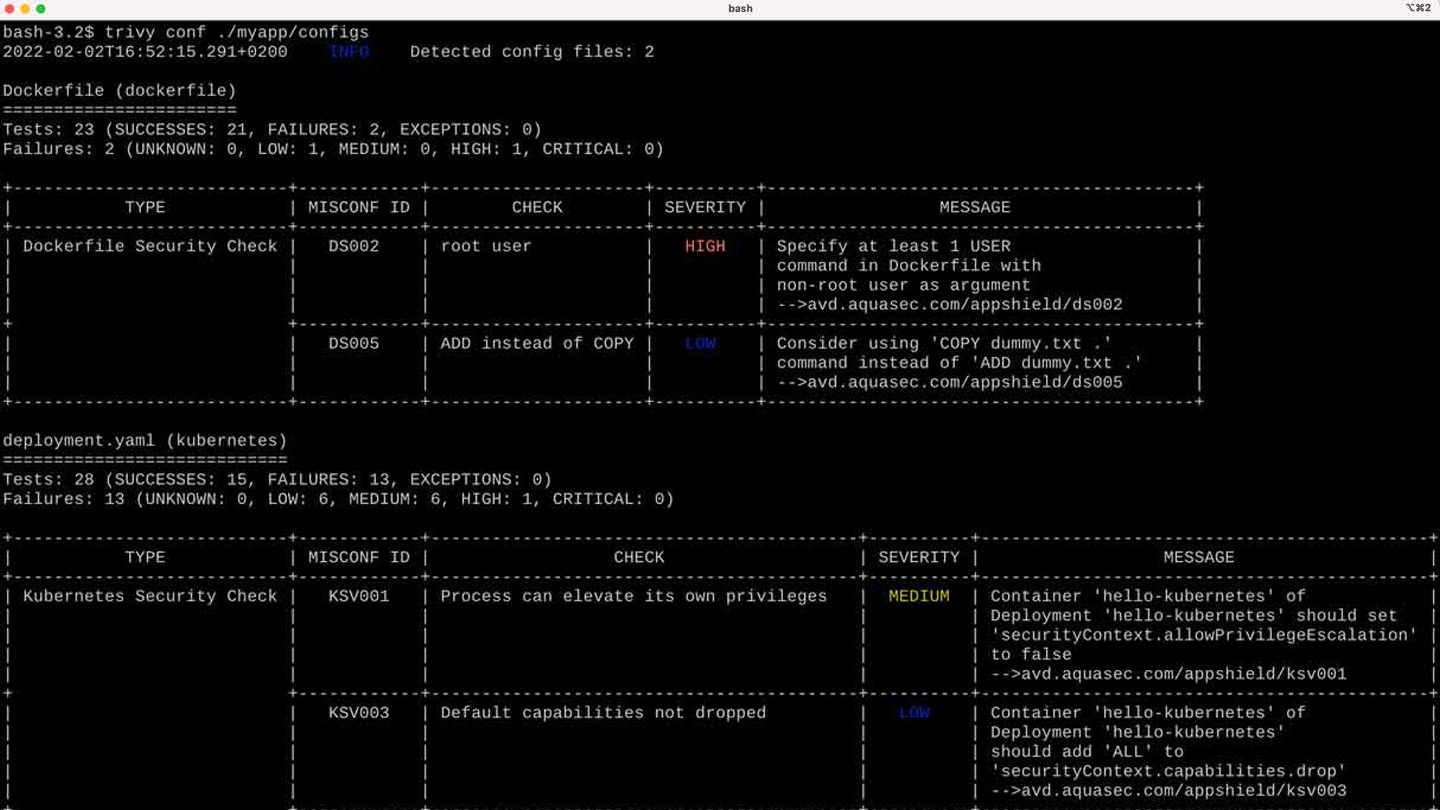

Trivy

Trivy to narzędzie bezpieczeństwa typu open source, które ma wiele skanerów zdolnych do wykrywania problemów z bezpieczeństwem i różnych celów, w których może znaleźć takie problemy. Wśród celów skanowanych przez Trivy są: system plików, obrazy kontenerów, repozytoria Git, obrazy maszyn wirtualnych, repozytoria Kubernetes i AWS.

Skanując wszystkie te możliwe cele, Trivy może znaleźć znane luki w zabezpieczeniach, wady konfiguracji, tajemnice lub poufne informacje oraz licencje na oprogramowanie i wykryć problemy w łańcuchu dostaw oprogramowania, w tym zależności od używanego oprogramowania i pakietów systemu operacyjnego.

Platformy i aplikacje, z którymi Trivy może się integrować, można znaleźć na stronie ekosystemu. Ta lista zawiera najpopularniejsze nazwy, takie jak CircleCI, GitHub Actions, VS Code, Kubernetes czy JetBrains.

Trivy jest dostępny w apt, yum, brew i dockerhub. Nie ma żadnych wymagań wstępnych, takich jak bazy danych, środowiska wdrażania czy biblioteki systemowe, a jego pierwsze skanowanie szacuje się na zaledwie 10 sekund.

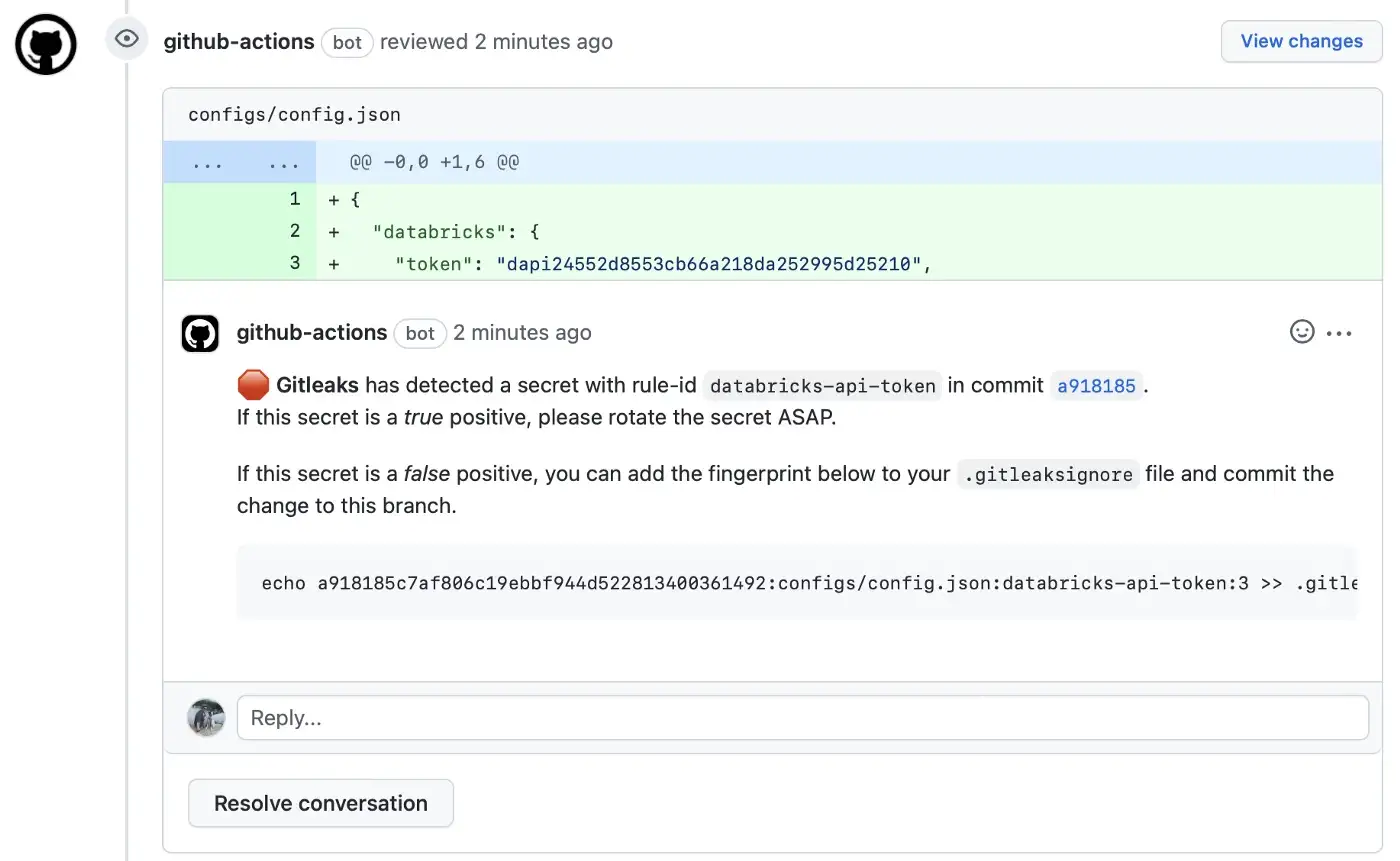

GitLeaks

Gitleaks to narzędzie typu open source z interfejsem wiersza poleceń, które można zainstalować za pomocą Dockera, Homebrew lub Go. Jest również dostępny jako binarny plik wykonywalny dla najpopularniejszych platform i systemów operacyjnych. Możesz również wdrożyć go bezpośrednio w swoim repozytorium jako hak przed zatwierdzeniem lub jako udział GitHub za pośrednictwem Gitleaks-Action.

Jego interfejs poleceń jest prosty i minimalistyczny. Składa się z zaledwie 5 poleceń do wykrywania tajemnic w kodzie, ochrony tajemnic, generowania skryptów, uzyskiwania pomocy czy pokazywania wersji narzędzia. Polecenie wykrywania umożliwia skanowanie repozytoriów, plików i katalogów. Może być używany na maszynach deweloperskich, jak również w środowiskach CI.

Większość pracy z GitLeaks odbywa się za pomocą poleceń wykrywania i ochrony. Działają one na repozytoriach Git, analizując dane wyjściowe poleceń git log lub git diff i generując łatki, których GitLeaks użyje następnie do wykrywania i ochrony tajemnic.

Zachowaj konkurencyjność i bezpieczeństwo

Z jednej strony sprawność i szybkość potoków CI/CD są kluczem do zapewnienia krótkiego czasu wprowadzenia na rynek, co z kolei jest kluczem do zachowania konkurencyjności jako programista.

Z drugiej strony włączenie narzędzi bezpieczeństwa do procesów rozwojowych jest niekwestionowaną koniecznością. Aby włączyć zabezpieczenia bez negatywnego wpływu na osie czasu SDLC, odpowiedzią są narzędzia DevSecOps.