Nowoczesne technologie nieustannie ewoluują, przynosząc rewolucyjne rozwiązania dostosowane do potrzeb współczesnych przedsiębiorstw i konsumentów.

Zaawansowane narzędzia, cyfrowe usługi i produkty zmieniły sposób, w jaki pracujemy i żyjemy. Ułatwiły codzienne funkcjonowanie, podnosząc komfort zarówno w sferze zawodowej, jak i prywatnej.

Niestety, postęp technologiczny wiąże się również z rosnącymi zagrożeniami cybernetycznymi, które mogą negatywnie wpłynąć na obie te sfery.

Firmy ponoszą ogromne straty finansowe, tracąc zaufanie klientów i niszcząc reputację w branży. Podobnie, osoby prywatne stają się ofiarami cyberprzestępstw, tracąc swoje dane osobowe i narażając się na niebezpieczeństwo.

Cyberprzestępcy nieustannie rozwijają swoje metody, wykorzystując swoje umiejętności do nielegalnych działań. Jednak niektórzy z nich są zatrudniani przez organizacje, aby walczyć z cyberprzestępczością.

Aby skutecznie chronić siebie i swoją firmę, niezbędna jest wiedza na temat aktualnych trendów w cyberbezpieczeństwie oraz rodzajów ataków i cyberprzestępców.

W tym artykule omówimy różne rodzaje włamań i cyberprzestępców, aby pomóc Ci je rozpoznać i wdrożyć odpowiednie środki bezpieczeństwa.

Czym jest włamanie?

Włamanie to działanie podejmowane przez cyberprzestępców w celu naruszenia zabezpieczeń organizacji, uzyskania nieuprawnionego dostępu do danych, sieci, systemów i aplikacji oraz przeprowadzenia ataków. Nielegalne wykorzystanie zasobów IT może prowadzić do poważnych strat finansowych i wizerunkowych.

Do przeprowadzania włamań hakerzy wykorzystują specjalistyczne umiejętności programistyczne oraz zaawansowane oprogramowanie i sprzęt komputerowy.

Współczesne ataki hakerskie często wykorzystują metody ukryte, które mają na celu uniknięcie wykrycia przez zespoły IT i specjalistów ds. cyberbezpieczeństwa. Cyberprzestępcy mogą manipulować użytkownikami, aby ci otwierali złośliwe linki lub załączniki, co prowadzi do ujawnienia poufnych danych.

Przykłady włamań obejmują ataki za pomocą wirusów i złośliwego oprogramowania, ataki typu man-in-the-middle, DDoS, DoS, phishing oraz ransomware.

Rodzaje włamań

Poniżej przedstawiamy różne rodzaje ataków hakerskich:

Phishing

Phishing to metoda, którą cyberprzestępcy stosują w celu kradzieży tożsamości i pieniędzy, wykorzystując do tego fałszywe wiadomości e-mail. Hakerzy wyłudzają dane osobowe, w tym dane bankowe, hasła i informacje o kartach kredytowych.

Atakujący wysyła do ofiary wiadomość, która wygląda na wiarygodną i pochodzi od zaufanej osoby lub instytucji, np. banku, firmy ankietowej czy pracownika działu obsługi klienta. Phishing często łączy się z innymi rodzajami ataków, takimi jak wstrzykiwanie kodu, ataki sieciowe i złośliwe oprogramowanie.

Wyróżniamy różne formy phishingu, takie jak: phishing e-mailowy, spear phishing, whaling, smishing (phishing za pomocą SMS-ów), vishing (phishing głosowy) i phishing wędkarski.

DoS i DDoS

Atak typu Denial of Service (DoS) ma na celu przeciążenie sieci lub maszyny, uniemożliwiając użytkownikom dostęp do zasobów.

W tym ataku cyberprzestępcy zakłócają funkcjonowanie systemu, zalewając sieć lub urządzenie dużą ilością zapytań, co blokuje normalny ruch.

Ataki DoS dzielimy na dwa rodzaje:

Ataki przepełnienia bufora: celem ataku jest zużycie zasobów procesora, miejsca na dysku twardym i pamięci, co powoduje awarię systemu i wpływa na działanie serwera.

Ataki typu Flood: polegają na zasypaniu serwera ogromną liczbą pakietów danych, co przekracza jego przepustowość i prowadzi do niedostępności usługi. Atakujący musi dysponować większą przepustowością niż atakowane urządzenie.

W przypadku ataku DDoS ruch pochodzi z wielu różnych źródeł. Atak ten jest bardziej niebezpieczny, ponieważ nie da się jednocześnie zablokować wszystkich źródeł ataku.

Przynęta i podmiana

„Przynęta i podmiana” to technika stosowana przez oszustów w celu kradzieży danych osobowych i logowania za pomocą zwodniczych reklam. Hakerzy nakłaniają użytkowników do odwiedzania złośliwych witryn i kradną ich dane.

Ataki te są często inicjowane z poziomu powierzchni reklamowej sprzedawanej przez strony internetowe. Cyberprzestępcy wykupują przestrzeń reklamową, a następnie zamieniają reklamę na złośliwy link, co może doprowadzić do zablokowania przeglądarki i przejęcia kontroli nad systemem.

Marketing internetowy to popularny kanał ataków, gdzie użytkownicy są manipulowani, aby otwierali linki, które okazują się niebezpieczne.

Kradzież ciasteczek

Kradzież plików cookie to atak, w którym cyberprzestępca uzyskuje dostęp do informacji o sesji użytkownika. W tym przypadku haker kopiuje dane sesji, które nie są odpowiednio zabezpieczone, i wykorzystuje je do podszywania się pod użytkownika. Najczęściej dochodzi do tego, gdy użytkownik korzysta z publicznej sieci Wi-Fi lub niezabezpieczonej sieci.

Po przejęciu danych haker może je wykorzystać do publikowania fałszywych informacji, przesyłania pieniędzy lub wykonywania innych nielegalnych działań.

Można tego uniknąć, korzystając z bezpiecznych połączeń SSL i unikając korzystania z niezabezpieczonych sieci do uzyskiwania dostępu do wrażliwych witryn.

Wirusy, trojany i złośliwe oprogramowanie

Wirus to program komputerowy, który łączy się z innymi programami lub systemami, aby je uszkodzić. Hakerzy umieszczają złośliwy kod w programie i czekają, aż ktoś go uruchomi. W ten sposób wirus infekuje inne programy w systemie.

Trojan to program, który udaje nieszkodliwy i przydatny program. W rzeczywistości wykonuje złośliwe działania, podobnie jak konie trojańskie użyte przez Greków.

Zamiast bezpośrednio atakować system, trojan instaluje w nim inne złośliwe oprogramowanie, co pozwala na oszukiwanie użytkowników.

Robak to złośliwe oprogramowanie, które jest podobne do wirusa. Wykonuje złośliwy kod i samoreplikuje się w systemach komputerowych. Różnica polega na tym, że wirus potrzebuje programu-żywiciela, podczas gdy robak działa niezależnie. Czasami rozprzestrzeniają się bez udziału człowieka.

Istnieje wiele innych rodzajów złośliwego oprogramowania, takich jak ransomware, adware, spyware, rootkity i boty.

Ataki ClickJacking

ClickJacking, znany również jako ataki naprawiające interfejs użytkownika, wykorzystuje wiele przezroczystych lub nieprzezroczystych warstw, aby oszukać użytkownika. Gdy użytkownik kliknie w link lub przycisk, nie zdając sobie z tego sprawy, że klika w niewłaściwe miejsce, jego dane wpadają w niepowołane ręce.

Na przykład, przeglądając stronę internetową, kliknięcie w link może przekierować użytkownika na inną stronę z reklamami. W ten sposób cyberprzestępcy wykorzystują ClickJacking.

Odwiedzając stronę z ofertami i promocjami, nieświadomie klikając w link, użytkownik może stracić dane logowania i inne informacje.

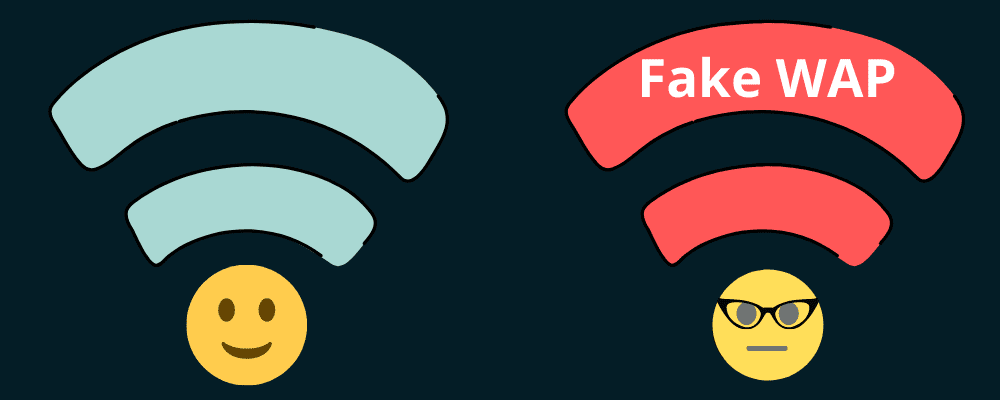

Fałszywe punkty dostępowe WAP

Bezprzewodowy punkt dostępu (WAP) to technologia umożliwiająca jednoczesne łączenie się wielu użytkowników za pośrednictwem publicznego kanału. Fałszywy WAP to atak polegający na imitowaniu takiej techniki.

Hakerzy często wybierają miejsca publiczne z darmowym Wi-Fi, takie jak lotniska, centra handlowe i kawiarnie.

Tworzą fałszywe sieci Wi-Fi, które wyglądają na legalne. W ten sposób użytkownicy, logując się do sieci, dobrowolnie udostępniają swoje dane, w tym informacje o kontach w serwisach społecznościowych. Hakerzy mogą przejąć kontrolę nad kontami na Facebooku, Instagramie i innych platformach.

Keyloggery

Keylogger, zwany także rejestratorem naciśnięć klawiszy, to technika służąca do rejestrowania każdego naciśnięcia klawisza na urządzeniu. Keyloggery mogą być oprogramowaniem lub urządzeniami sprzętowymi, które można instalować na smartfonach.

Hakerzy wykorzystują keyloggery do kradzieży danych logowania, poufnych informacji firmowych i innych danych. Oprogramowanie rejestruje wszelkie czynności, w tym kliknięcia myszą. Sprzętowe keyloggery instalowane są między procesorem a klawiaturą.

Cyberprzestępcy wykorzystują te informacje do uzyskiwania dostępu do numerów kont bankowych, kodów PIN, adresów e-mail, haseł i innych poufnych danych.

Podsłuchiwanie

Podsłuchiwanie to stara metoda ataku, polegająca na monitorowaniu komunikacji sieciowej w celu uzyskania prywatnych informacji, takich jak aktualizacje tras, dane aplikacji czy identyfikatory węzłów.

Haker wykorzystuje te dane do atakowania węzłów, zakłócania routingu i obniżania wydajności sieci. Atakujący może wykorzystać e-maile, sieci komórkowe i linie telefoniczne do przeprowadzania ataków podsłuchowych.

Ataki typu „watering hole”

Atak „watering hole” polega na obserwowaniu przez hakera stron internetowych, z których często korzysta dana organizacja lub osoba. Haker infekuje te strony złośliwym oprogramowaniem, w efekcie czego niektórzy użytkownicy również zostają zainfekowani.

Technika ta jest trudna do wykrycia, ponieważ cyberprzestępcy szukają konkretnych adresów IP, aby przeprowadzić atak i zdobyć określone dane. Celem jest uzyskanie dostępu do systemu użytkownika poprzez zainfekowane strony internetowe.

Wstrzykiwanie SQL

Wstrzyknięcie SQL (SQLi) to atak, w którym haker używa złośliwego kodu do manipulacji bazą danych. W ten sposób uzyskuje nieautoryzowany dostęp do informacji przechowywanych w chronionej bazie danych organizacji. Atakujący manipuluje zapytaniami aplikacji, aby wyświetlić dane, w tym informacje o użytkownikach i dane firmowe.

Po uzyskaniu dostępu haker może usunąć lub zmodyfikować dane, co wpływa na działanie aplikacji. W niektórych przypadkach atakujący uzyskuje prawa administratora, co jest bardzo szkodliwe dla organizacji.

SQLi jest wymierzony w aplikacje internetowe lub strony korzystające z baz danych SQL, takich jak Oracle, SQL Server i MySQL. Jest to jeden z najstarszych i najbardziej niebezpiecznych ataków, który pozwala na uzyskanie dostępu do tajemnic handlowych, danych osobowych i własności intelektualnej firmy.

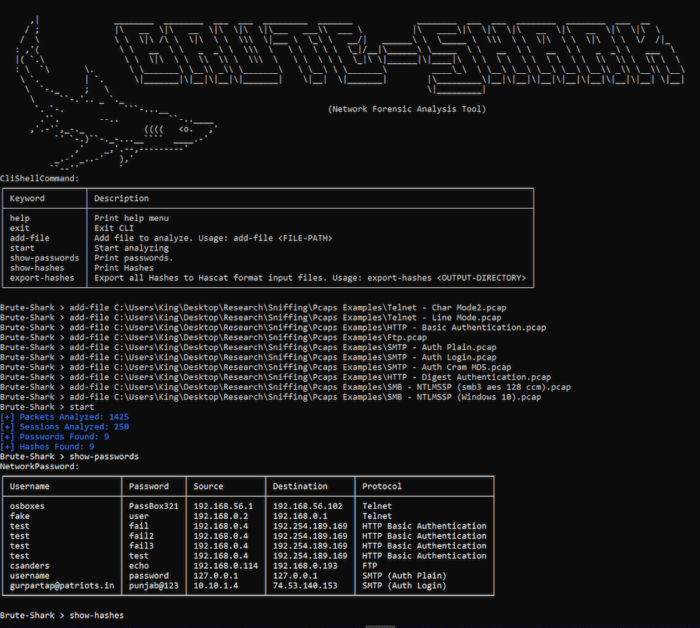

Ataki brute force

Atak brute force to prosta metoda, która opiera się na próbach i błędach w celu złamania haseł, kluczy szyfrowania i danych logowania. Cyberprzestępcy sprawdzają wszystkie możliwe kombinacje, aby odgadnąć prawidłowe hasło.

W tym ataku hakerzy próbują na siłę włamać się na prywatne konta. Jest to stara metoda, która nadal jest skuteczna i popularna wśród cyberprzestępców. Hakerzy zarabiają na reklamach, kradną dane, rozpowszechniają złośliwe oprogramowanie, wykorzystują systemy do złośliwych działań i niszczą reputację firm.

Wyróżniamy różne rodzaje ataków brute force, m.in. prosty atak brute force, atak słownikowy, hybrydowy atak brute force, odwrócony atak brute force i upychanie poświadczeń.

Podszywanie się pod DNS (zatruwanie pamięci podręcznej DNS)

W tym ataku haker używa fałszywych rekordów DNS do przekierowania ruchu na niebezpieczną stronę.

Na przykład, nowa osoba na uczelni zostaje wprowadzona w błąd co do numerów klas. Efektem tego jest znalezienie się w złej klasie, dopóki nie uzyska poprawnego planu zajęć.

Podszywanie się pod DNS działa w podobny sposób. Haker wprowadza fałszywe dane do pamięci podręcznej, co powoduje, że zapytania DNS dają niepoprawne odpowiedzi, prowadząc do wejścia na niewłaściwe strony internetowe. Atak ten jest przykładem niebezpiecznego cyberoszustwa.

Łamanie haseł

Łamanie haseł to sposób, w jaki hakerzy uzyskują dostęp do danych logowania. Atak brute force jest również techniką łamania haseł.

Hasła powinny być przechowywane z funkcją Key Derivation Function (KDF). Jeśli są przechowywane jako zwykły tekst, atakujący, który włamie się do bazy danych, uzyska dostęp do wszystkich informacji o koncie. Hakerzy stosują różne techniki łamania haseł, takie jak phishing, złośliwe oprogramowanie, atak tęczowy, zgadywanie i przeszukiwanie słownika.

Kim jest haker?

Haker to osoba posiadająca umiejętności programistyczne, sieciowe i komputerowe, które wykorzystuje do rozwiązywania problemów lub ich powodowania.

Cyberprzestępcy włamują się do systemów komputerowych w celu instalacji złośliwego oprogramowania, uszkodzenia danych, kradzieży informacji, zakłócenia działania urządzeń i wielu innych szkodliwych działań.

Nie wszyscy hakerzy to przestępcy. Możemy wyróżnić zarówno „dobrych”, jak i „złych” hakerów.

W niektórych przypadkach osoby uprawnione wykorzystują swoje umiejętności w celu ochrony własnych systemów i danych lub w ramach działań wywiadowczych.

Niestety, większość hakerów wykorzystuje swoje umiejętności techniczne do wyrządzania szkód organizacjom i osobom prywatnym poprzez kradzież i ujawnianie informacji, żądanie okupu i niszczenie wizerunku firm.

Cyberprzestępcy łamią zabezpieczenia organizacji, aby uzyskać nieautoryzowany dostęp do telefonów, urządzeń IoT, systemów komputerowych, sieci, tabletów i komputerów. Wykorzystują luki w zabezpieczeniach systemu lub sieci, aby przeprowadzić ataki. Te luki mogą mieć charakter techniczny lub społeczny.

Rodzaje hakerów

Teraz, gdy wiesz, czym jest hakowanie i jakie są jego rodzaje, dowiedzmy się, kto stoi za tymi atakami, jak ich identyfikować i rozróżniać.

Nie wszyscy hakerzy są przestępcami, dlatego warto zrozumieć ich różne typy.

Hakerzy White Hat

Hakerzy White Hat to legalni specjaliści, którzy posiadają wiedzę techniczną, pozwalającą na identyfikowanie luk w systemach i sieciach. Działają w sposób autoryzowany, aby sprawdzać poziom zabezpieczeń i chronić przed atakami cyberprzestępców.

Naprawiają luki i słabości systemu, chroniąc organizacje przed naruszeniami danych oraz różnymi atakami z zewnątrz i wewnątrz.

Hakerzy Black Hat

Hakerzy Black Hat posiadają te same umiejętności, co hakerzy White Hat, ale wykorzystują je w celach przestępczych. Są to cyberprzestępcy, którzy włamują się do systemów w celach złośliwych.

Dysponują zaawansowanymi umiejętnościami przeprowadzania ataków, wyszukują luki w zabezpieczeniach i wyrządzają organizacjom poważne szkody finansowe i wizerunkowe.

Hakerzy Grey Hat

Hakerzy Grey Hat to specjaliści ds. bezpieczeństwa, którzy włamują się do systemów i sieci w sposób nieautoryzowany. Działają na granicy prawa, pomiędzy hakerami Black Hat i White Hat.

Angażują się w działania, które mogą pomóc właścicielom stron internetowych poznać luki, ale jednocześnie kradną informacje. Nie mają uprawnień, ale sami decydują o tym, jak wykorzystają swoje umiejętności.

Script Kiddies

Script Kiddies to początkujący hakerzy, którzy nie mają zaawansowanych umiejętności. Korzystają ze skryptów napisanych przez doświadczonych hakerów, aby włamywać się do systemów i sieci.

Działania Script Kiddies są zazwyczaj motywowane chęcią zwrócenia na siebie uwagi doświadczonych hakerów. Nie posiadają pełnej wiedzy o procesie, ale mają wystarczające umiejętności, aby wywołać przeciążenie serwera.

Na przykład, Script Kiddies mogą przeprowadzić atak hakerski podczas zakupów w Czarny Piątek.

Haktywiści

Haktywiści to grupa osób, które przeprowadzają ataki hakerskie, by walczyć z terrorystami, pedofilami, handlarzami narkotyków i organizacjami religijnymi.

Haktywiści podejmują działania, które wspierają ich przekonania polityczne. Ich celem są całe organizacje lub określone branże, które nie zgadzają się z ich praktykami.

Złośliwi insiderzy / informatorzy

Złośliwy insider to osoba (np. kontrahent, były pracownik, partner), która ma dostęp do sieci, danych lub systemu organizacji. Osoba ta celowo przekracza uprawnienia i dopuszcza się naruszenia bezpieczeństwa.

Złośliwych insiderów trudniej jest wykryć, ponieważ mają oni autoryzowany dostęp do danych i znają wszystkie ścieżki ataku. Ich działania mogą zagrażać bezpieczeństwu chmury.

Hakerzy Green Hat

Hakerzy Green Hat to nowicjusze, którzy nie mają dużego doświadczenia w dziedzinie hakowania. Nie znają mechanizmów bezpieczeństwa i działania sieci.

Hakerom Green Hat brakuje doświadczenia, ale chcą się uczyć i zdobywać umiejętności. Niekoniecznie stanowią zagrożenie, ale podczas nauki mogą wyrządzić szkody.

Czasami działania hakerów Green Hat są niebezpieczne, ponieważ nie znają konsekwencji swoich działań. Mogą doprowadzić do trudnych do naprawienia szkód.

Hakerzy Blue Hat

Hakerzy Blue Hat różnią się od innych, ponieważ nie atakują systemów w celu kradzieży. Motywem ich działań jest zemsta. Włamują się do systemów, aby wyrządzić krzywdę konkretnej organizacji.

Wykorzystują różne techniki, aby uzyskać dostęp do kont lub adresów e-mail. Po uzyskaniu dostępu mogą publikować nieodpowiednie wiadomości, itp. Niektórzy byli pracownicy włamują się do serwerów firm, aby ujawnić poufne dane i zaszkodzić reputacji.

Hakerzy Red Hat są podobni do hakerów White Hat, ale nie mają autoryzacji do prowadzenia działań hakerskich. Hakerzy Red Hat starają się powstrzymywać hakerów Black Hat lub innych cyberprzestępców.

Podejmują nielegalne działania w celu zniszczenia serwerów i zasobów nielegalnych hakerów.

Hakerzy Red Hat walczą z cyberprzestępcami, stosując niedozwolone metody, takie jak ataki DDoS.

Elitarni hakerzy

Elitarni hakerzy to najbardziej wykwalifikowani specjaliści w dziedzinie cyberbezpieczeństwa. Swoje umiejętności mogą wykorzystać jako hakerzy Black Hat lub White Hat.

Włamanie do systemu i zebranie informacji to dla nich poważne wyzwanie, ponieważ są bardzo doświadczeni i posiadają szeroką wiedzę na temat systemów.

Elitarni hakerzy tworzą własne exploity na podstawie wiedzy i umiejętności, jakie posiadają. Często korzystają z systemów Linux, które dostosowują do swoich potrzeb.

Niezależnie od tego, czy jest to Windows, Unix, Mac czy Linux, elitarni hakerzy są ekspertami w każdej dziedzinie.

Cyberterroryści

Cyberterroryści atakują ludność poprzez niszczenie głównych infrastruktur, takich jak operacje rządowe, transport, energia. Cyberatak, który szkodzi ludności, jest uważany za cyberterroryzm.

Cyberterroryści chcą osiągnąć korzyści ideologiczne lub polityczne poprzez zastraszanie. Doświadczeni cyberterroryści mogą spowodować ogromne szkody, wykorzystując swoje umiejętności. Mogą także pozostawić wiadomości, zapowiadające kolejne ataki.

Podsumowanie

Wiedza na temat różnych rodzajów włamań i hakerów pozwala na lepsze zrozumienie zagrożeń cyberbezpieczeństwa. Pomaga również odróżnić hakerów, ponieważ nie wszyscy są przestępcami. Dzięki temu możesz podjąć odpowiednie środki bezpieczeństwa i zapobiec atakom.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.