Wraz ze stale ewoluującą i rosnącą liczbą cyberataków włączenie solidnych środków i rozwiązań w zakresie cyberbezpieczeństwa stało się bardziej krytyczne. Cyberprzestępcy stosują zaawansowane taktyki w celu naruszenia danych sieciowych, co kosztuje firmy miliardy dolarów.

Według statystyk cyberbezpieczeństwa ok 2200 cyberataków zdarzają się codziennie, a szacuje się, że całkowity koszt cyberprzestępczości sięga gigantycznych kwot 8 bilionów dolarów do końca 2023 roku.

To sprawia, że organizacje muszą wdrażać rozwiązania w zakresie cyberbezpieczeństwa, aby zapobiegać atakom i naruszeniom online.

A wraz z rosnącym egzekwowaniem rozwiązań w zakresie cyberbezpieczeństwa organizacje muszą przestrzegać określonych przepisów dotyczących bezpieczeństwa cybernetycznego w zależności od branży, która warunkuje cele w zakresie bezpieczeństwa i sukces organizacji.

Zgodność z cyberbezpieczeństwem ma kluczowe znaczenie dla zdolności organizacji do ochrony danych, budowania zaufania klientów, egzekwowania bezpieczeństwa i unikania strat finansowych.

Jednak wraz z rosnącymi przepisami dotyczącymi zgodności organizacje mają trudności z wyprzedzaniem cyberataków i naruszeń danych. W tym przypadku kluczową rolę odgrywa oprogramowanie zapewniające zgodność z cyberbezpieczeństwem.

Na rynku dostępne jest różne oprogramowanie i narzędzia do zapewniania zgodności z cyberbezpieczeństwem, które pomagają organizacjom zapewnić przestrzeganie i wymagania bezpieczeństwa oraz ograniczać zagrożenia bezpieczeństwa.

W tym artykule kompleksowo przyjrzymy się, czym jest oprogramowanie do zapewniania zgodności z cyberbezpieczeństwem, jego zaletom oraz różnym dostępnym narzędziom do zapewniania zgodności w celu wzmocnienia potrzeb organizacji w zakresie zgodności.

Spis treści:

Co to jest zgodność z cyberbezpieczeństwem i jakie ma znaczenie?

Zgodność z cyberbezpieczeństwem gwarantuje, że organizacje przestrzegają podstawowych regulacyjnych i ustalonych standardów w celu zabezpieczenia sieci komputerowych przed zagrożeniami cybernetycznymi.

Przepisy dotyczące zgodności pomagają organizacjom przestrzegać stanowych i krajowych przepisów dotyczących cyberbezpieczeństwa oraz chronić poufne dane i informacje.

Mówiąc prościej, zgodność z cyberbezpieczeństwem to jeden z procesów zarządzania ryzykiem, który jest zgodny z wcześniej zdefiniowanymi środkami bezpieczeństwa i zapewnia, że organizacje przestrzegają list kontrolnych i zasad bezpieczeństwa cybernetycznego.

Zgodność z cyberbezpieczeństwem jest niezbędna dla organizacji. Nie tylko pomaga organizacjom spełniać przepisy bezpieczeństwa, ale także wzmacnia zarządzanie bezpieczeństwem.

Oto niektóre korzyści wynikające ze zgodności z cyberbezpieczeństwem dla organizacji:

- Unikaj ustawowych kar i kar związanych z nieprzestrzeganiem przepisów bezpieczeństwa.

- Popraw bezpieczeństwo danych i możliwości zarządzania.

- Usprawnia najlepsze standardowe praktyki bezpieczeństwa w branży, ułatwiając ocenę ryzyka, minimalizując błędy i budując silniejsze relacje z klientami.

- Promuj efektywność operacyjną, ułatwiając zarządzanie nadmiarem danych, usuwając luki w zabezpieczeniach i minimalizując wykorzystanie danych.

- Rozwijaj silniejszą reputację marki, autorytet i zaufanie klientów.

Wspólne przepisy dotyczące zgodności z cyberbezpieczeństwem

W zależności od rodzaju branży i rodzaju danych, które firma lub organizacja przechowuje, stosowane są różne wymogi regulacyjne.

Podstawowym celem każdej regulacji dotyczącej zgodności jest zapewnienie bezpieczeństwa danych osobowych, takich jak imię i nazwisko, numer telefonu komórkowego, dane bankowe, numery ubezpieczenia społecznego, dane dotyczące daty urodzenia i inne, które cyberprzestępcy mogą wykorzystać do wykorzystania i uzyskania nieautoryzowanego dostępu do sieci.

Oto wspólne przepisy dotyczące zgodności, które pomagają organizacjom z różnych sektorów zachować zgodność z najlepszymi standardami bezpieczeństwa.

# 1. HIPAA

HIPAA, czyli ustawa o przenośności i odpowiedzialności w ubezpieczeniach zdrowotnych, obejmuje wrażliwe dane i informacje dotyczące zdrowia, zapewniając integralność, poufność i dostępność chronionych informacji zdrowotnych (PHI).

Wymaga od organizacji opieki zdrowotnej, dostawców i izb rozliczeniowych przestrzegania standardów prywatności HIPAA. Ten wymóg zgodności zapewnia, że organizacje i współpracownicy biznesowi nie ujawniają krytycznych i poufnych informacji bez zgody danej osoby.

Ponieważ HIPAA jest ustawą federalną Stanów Zjednoczonych podpisaną w 1996 r., zasada ta nie ma zastosowania do organizacji poza Stanami Zjednoczonymi.

#2. PCI-DSS

PCI-DSS, czyli Payment Card Industry Data Security Standard, to pozafederalny wymóg zgodności w zakresie bezpieczeństwa danych wdrożony w celu umożliwienia kontroli bezpieczeństwa kart kredytowych i ochrony danych.

Wymaga, aby firmy i organizacje obsługujące transakcje płatnicze i informacje spełniały 12 wymagań standardów bezpieczeństwa, w tym konfigurację zapory, szyfrowanie danych, ochronę hasłem i inne.

Organizacje zazwyczaj atakują organizacje bez PCI-DSS, co skutkuje karami finansowymi i utratą reputacji.

#3. RODO

Ogólne rozporządzenie o ochronie danych, skrót od RODO, to przepisy dotyczące bezpieczeństwa, ochrony i prywatności danych opublikowane w 2016 r. dla krajów Europejskiego Obszaru Gospodarczego (EOG) i Unii Europejskiej (UE).

Ten wymóg zgodności określa zasady i warunki dotyczące gromadzenia danych klientów, umożliwiając konsumentom zarządzanie poufnymi danymi bez żadnych ograniczeń.

#4. ISO/IEC 27001

ISO/IEC 27001 to międzynarodowy standard regulacyjny dotyczący zarządzania i wdrażania Systemu Zarządzania Bezpieczeństwem Informacji (ISMS) należącego do Międzynarodowej Organizacji Normalizacyjnej (ISO).

Wszystkie organizacje przestrzegające niniejszych przepisów dotyczących zgodności muszą przestrzegać zgodności na każdym poziomie środowiska technologicznego, w tym pracowników, narzędzi, procesów i systemów. Ten system pomaga zapewnić integralność i bezpieczeństwo danych klientów.

#5. FERPA

Ustawa Family Educational Rights and Privacy Act, skrót od FERPA, jest federalnym rozporządzeniem Stanów Zjednoczonych, które gwarantuje, że dane ucznia i jego prywatne dane są bezpieczne i prywatne.

Ma zastosowanie do wszystkich instytucji edukacyjnych finansowanych przez Departament Edukacji USA (DOE).

Jak osiągnąć/wdrożyć zgodność z cyberbezpieczeństwem?

Osiągnięcie lub wdrożenie zgodności z cyberbezpieczeństwem nie jest rozwiązaniem uniwersalnym, ponieważ różne branże muszą przestrzegać różnych przepisów i wymagań.

Oto jednak kilka typowych i podstawowych kroków, które możesz podjąć, aby osiągnąć zgodność z cyberbezpieczeństwem w swojej organizacji lub firmie.

# 1. Utwórz zespół ds. zgodności

Utworzenie dedykowanego zespołu ds. zgodności jest niezbędnym i najważniejszym krokiem w kierunku wdrożenia zgodności z cyberbezpieczeństwem w każdej organizacji.

Wywieranie presji na zespoły IT za pomocą wszystkich rozwiązań w zakresie cyberbezpieczeństwa nie jest idealne. Zamiast tego niezależnym zespołom i przepływom pracy należy przypisać jasne obowiązki i własność w celu utrzymania responsywnego, aktualnego i elastycznego rozwiązania do zwalczania cyberataków i złośliwych zagrożeń.

#2. Ustanowienie analizy ryzyka

Wdrożenie i przegląd procesu analizy ryzyka pomoże Twojej organizacji określić, co działa, a co nie, jeśli chodzi o jej bezpieczeństwo i zgodność.

Oto podstawowe kroki analizy ryzyka, które każda organizacja musi ustanowić:

- Identyfikacja krytycznych systemów informatycznych, sieci i zasobów, do których organizacje mają dostęp.

- Ocena ryzyka związanego z każdym typem danych i lokalizacją, w której są przechowywane, gromadzone i przesyłane dane poufne.

- Analiza wpływu ryzyka przy użyciu formuły ryzyko = (prawdopodobieństwo naruszenia x wpływ)/koszt.

- Ustanawianie kontroli ryzyka: ustalaj priorytety i organizuj ryzyko poprzez przenoszenie, odrzucanie, akceptowanie i łagodzenie ryzyka.

#3. Ustaw kontrole bezpieczeństwa lub monitoruj i przenoś ryzyko

Następnym krokiem jest skonfigurowanie kontroli bezpieczeństwa, które pomogą złagodzić ryzyko związane z cyberbezpieczeństwem i zagrożeniami internetowymi. Kontrole te mogą być fizyczne, takie jak ogrodzenia lub kamery monitorujące, lub kontrole techniczne, takie jak kontrola dostępu i hasła.

Oto kilka przykładów tych kontroli bezpieczeństwa

- Zapory sieciowe

- Szyfrowanie danych

- Zasady dotyczące haseł

- Szkolenie pracowników

- Kontrola dostępu do sieci

- Plan reagowania na incydenty

- Zapory ogniowe

- Ubezpieczenie

- Harmonogram zarządzania poprawkami

Ustanowienie tych środków ochrony prywatności danych i bezpieczeństwa cybernetycznego ma kluczowe znaczenie dla ograniczenia ryzyka i zagrożeń cyberbezpieczeństwa.

#4. Twórz zasady i procedury

Po skonfigurowaniu kontroli bezpieczeństwa następnym krokiem jest udokumentowanie zasad i procedur dotyczących tych kontroli. Może to obejmować wytyczne dla pracowników, zespołów IT i innych interesariuszy, których muszą przestrzegać, lub procesy określające i ustanawiające jasne programy bezpieczeństwa.

Udokumentowanie takich krytycznych zasad i procedur pomaga organizacjom dostosować, kontrolować i korygować ich wymagania dotyczące zgodności z cyberbezpieczeństwem.

#4. Monitoruj i reaguj

Wreszcie, konieczne jest konsekwentne monitorowanie programów zgodności Twojej organizacji z aktualizacją i pojawianiem się nowych przepisów i wymagań dotyczących zgodności.

Ten aktywny monitoring ułatwia ciągłe przeglądy przepisów, które się opłaciły, obszary do poprawy, identyfikację i zarządzanie nowymi ryzykami oraz wdrażanie wymaganych zmian.

Wyzwania związane z osiągnięciem zgodności z cyberbezpieczeństwem

Kilka organizacji ma trudności z zaangażowaniem się i przestrzeganiem przepisów dotyczących zgodności ze względu na główne wyzwania.

Oto niektóre z tych wyzwań, przed którymi stoją wspomniane organizacje podczas zapewniania zgodności z cyberbezpieczeństwem.

Wyzwanie 1: Rosnąca i rozszerzająca się powierzchnia ataku

Rosnąca popularność technologii chmurowej rozszerza powierzchnię ataku, zapewniając cyberprzestępcom i atakującym większy wektor ataku, umożliwiając im znalezienie nowych sposobów i możliwości wykorzystania luk w zabezpieczeniach danych i sieci.

Jednym z głównych wyzwań stojących przed organizacjami jest wyprzedzanie tych zagrożeń cyberbezpieczeństwa i konsekwentne aktualizowanie środków bezpieczeństwa w celu ograniczenia ryzyka. Wdrażanie ocen ryzyka, które mierzą naruszenia zgodności i przepisów bez odpowiedniego rozwiązania w zakresie cyberbezpieczeństwa, jest dużym wyzwaniem.

Wyzwanie 2: Złożoność systemu

Nowoczesne organizacje i środowiska korporacyjne z wielowarstwową i globalnie zlokalizowaną infrastrukturą są skomplikowane bez przepisów dotyczących zgodności i rozwiązań w zakresie cyberbezpieczeństwa.

Ponadto wymagania regulacyjne różnią się w zależności od branży, ponieważ organizacje muszą przestrzegać wielu przepisów, takich jak PCI-DSS, HIPAA i RODO, co może być czasochłonne i przytłaczające.

Wyzwanie 3: Nieskalowalny charakter niektórych rozwiązań w zakresie cyberbezpieczeństwa

Organizacje skalują swoje procesy i infrastrukturę do środowiska chmurowego, a konwencjonalne środki i rozwiązania w zakresie cyberbezpieczeństwa często pozostają w tyle.

Ponieważ rozwiązania cyberbezpieczeństwa nie mogą być skalowane, zapobiega to i utrudnia wykrywanie luk w zabezpieczeniach, które wynikają z rozszerzającej się powierzchni ataku. Powoduje to również ziejące deficyty zgodności.

Na skalowalność cyberbezpieczeństwa zwykle wpływa gęsta infrastruktura rozwiązania i ogromny koszt rozbudowy tych rozwiązań.

Teraz będziemy badać oprogramowanie zapewniające zgodność z cyberbezpieczeństwem i jego zalety.

Bezpieczna rama

Bezpieczna rama to zautomatyzowana platforma zgodności, która pomaga organizacjom zachować zgodność z przepisami dotyczącymi prywatności i bezpieczeństwa, w tym SOC 2, PCI-DSS, HIPAA, ISO 27001, CCPA, CMMC, RODO i nie tylko.

To oprogramowanie do zapewniania zgodności pomaga zapewnić kompleksową zgodność, która jest wysoce skalowalna z rosnącymi potrzebami Twojej firmy.

Jego kluczowe funkcje obejmują ciągłe monitorowanie, zarządzanie personelem, automatyczne testy, dostęp do dostawcy, zarządzanie ryzykiem dostawcy, zarządzanie polityką przedsiębiorstwa, zarządzanie ryzykiem i wiele innych.

W ten sposób dzięki Secureframe możesz szybciej zawierać transakcje, koncentrować i dostosowywać ograniczone zasoby do priorytetów oraz otrzymywać aktualne odpowiedzi.

Wykres uderzeń

Wykres uderzeń to wszechstronna platforma zgodności i certyfikacji, która ułatwia osiąganie i wdrażanie celów związanych z cyberbezpieczeństwem.

Upraszcza zgodność z wymogami bezpieczeństwa, usprawniając i konsolidując procesy bezpieczeństwa w jedną scentralizowaną, elastyczną platformę, która eliminuje silosy i niedotrzymane terminy.

Strike Graph obsługuje mapowanie wielu platform z przepisami takimi jak HIPAA, SOC 2, PCI-DSS, ISO 27001, ISO 27701, TISAX, GDPR i inne.

Poza tym oferuje również dostosowane raporty bezpieczeństwa, które pomagają budować zaufanie, wzmacniać relacje i otwierać możliwości.

Sprinto

Sprinto to oprogramowanie zapewniające zgodność z automatyzacją i dostosowane do audytów, które umożliwia organizacjom wspieranie ich programów zgodności poprzez obsługę ponad 20 struktur, w tym RODO, HIPAA, AICPA SOC i innych.

Eliminuje problemy związane z wymyślaniem programu zgodności dla organizacji z podejściem o niskim poziomie obsługi. Jego adaptacyjne możliwości automatyzacji organizują, przechwytują i wymuszają działania naprawcze dla każdego zadania w sposób przyjazny dla audytu.

Co więcej, Sprinto organizuje zadania w oparciu o priorytety zgodności i zapewnia wsparcie eksperckie, które pomoże Ci wdrożyć najlepsze praktyki bezpieczeństwa i kontrole Twojej organizacji.

Totem

Totem to oprogramowanie do zarządzania zgodnością z cyberbezpieczeństwem przeznaczone wyłącznie dla małych firm, aby pomóc im spełnić wymagania dotyczące zgodności i zarządzać nimi.

Oprócz zarządzania potrzebami własnej małej firmy w zakresie zgodności, możesz także wykorzystać usługi Totem do zarządzania zgodnością zarządzanych dostawców Twojej firmy lub zgodnością wykonawców DoD, takich jak zgodność z NIST 800-171, DFARS i CMMC w zakresie bezpieczeństwa cybernetycznego.

To wysoce bezproblemowe, niedrogie i wygodne rozwiązanie do zapewniania zgodności dla małych firm. Zapewnia również dodatkowe szablony i dokumenty pomocnicze, które można dostosować do własnych potrzeb, w tym Przewodnik po identyfikacji CUI, Zasady dopuszczalnego użytkowania i Raport o incydencie.

Hiperodporny

Zaufały nam takie firmy jak Fortinet, Outreach i 3M, Hiperodporny to oprogramowanie do zarządzania zgodnością i ryzykiem, które umożliwia centralne i wydajne zarządzanie ramami zgodności z cyberbezpieczeństwem.

Automatyzuje zadania związane ze zgodnością, dzięki czemu można ich używać w wielu innych platformach, unikając powtórzeń. Poza tym pozwala skupić się na najważniejszych zagrożeniach, gromadząc, śledząc i określając priorytety zagrożeń w jednym miejscu z rejestrem ryzyka i systemem raportowania.

Co więcej, pozwala również zmaksymalizować przepływy pracy poprzez skalowanie przepływów pracy związanych z zarządzaniem ryzykiem i zgodnością. Tym samym Hyperproof jest skalowalną, bezpieczną, scentralizowaną platformą do zarządzania zgodnością i ryzykiem z ponad 70 gotowymi szablonami ram, które umożliwiają skalowalność i rozwój biznesu.

Mapa sterowania

Mapa sterowania upraszcza automatyzację zarządzania zgodnością i audyty bezpieczeństwa cybernetycznego, umożliwiając firmom takim jak RFPIO i Exterro zaoszczędzenie setek godzin na zarządzaniu ramami zgodności i monitorowaniu.

Przyspiesza zarządzanie zgodnością, łącząc ponad 30 systemów, takich jak systemy chmurowe, HR i IAM.

Po połączeniu systemów kolektory platformy automatycznie rozpoczynają zbieranie danych, takich jak dowody konta użytkownika, konfiguracja usługi MFA i bazy danych, które są następnie wstępnie mapowane do struktur, takich jak SOC 2, aby uzyskać szczegółowy wgląd w luki, które organizacje muszą wypełnić, aby sprostać potrzeby zgodności.

Jest fabrycznie wyposażony w ponad 25 platform, w tym NIST, ISO 27001, CSF i RODO.

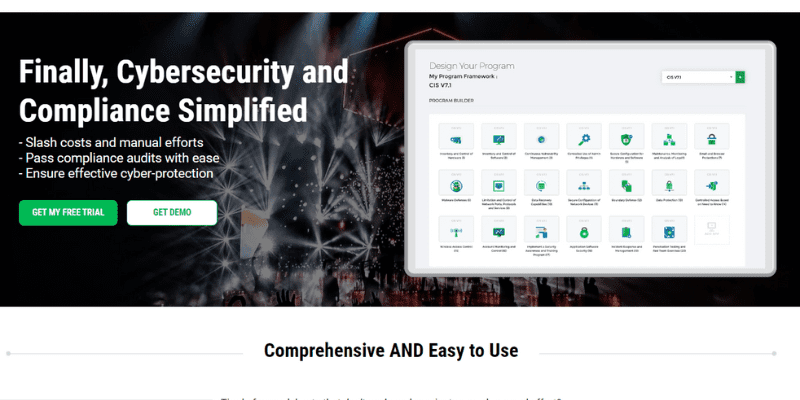

Apptega

Apptega to intuicyjne i kompleksowe narzędzie do zarządzania zgodnością, które upraszcza cyberbezpieczeństwo i zgodność, eliminując ręczne czynności i łatwo przechodząc audyty zgodności.

Pomaga osiągnąć bezprecedensową przejrzystość i kontrolę oraz zwiększyć wydajność o 50%, usprawniając z łatwością audyty zgodności, zarządzanie i raportowanie.

Poza tym możesz łatwo dopasować Apptega do potrzeb swojej organizacji i wymagań zgodności.

CyberSaint

CyberSaint twierdzi, że jest liderem w branży zarządzania ryzykiem cybernetycznym, automatyzując zgodność, zapewniając niezrównany wgląd w zagrożenia sieciowe i zapewniając odporność od oceny ryzyka do zarządu.

Koncentruje się na standaryzacji, centralizacji i automatyzacji każdego aspektu funkcji zarządzania ryzykiem cybernetycznym, takich jak

- Ciągłe zarządzanie ryzykiem

- Raportowanie zarządu i zarządu

- Ramy i standardy

Oferuje intuicyjną i skalowalną implementację metodologii FAIR dla organizacji.

Karta wyników bezpieczeństwa

Karta wyników bezpieczeństwa zapewnia rozwiązanie do ciągłego monitorowania zgodności, które pomaga śledzić przestrzeganie istniejących publicznych i prywatnych mandatów i przepisów dotyczących zgodności oraz identyfikować potencjalne luki w tym zakresie.

Zaufało nam ponad 20 000 zespołów ds. zgodności korporacyjnych, takich jak Nokia i Truphone, SecurityScorecard usprawnia przepływy pracy w zakresie zgodności, zapewniając zgodność dostawców, przyspieszając przepływy pracy w zakresie bezpieczeństwa, raportując efektywną postawę w zakresie bezpieczeństwa zgodności i integrując stos zgodności.

Czysta woda

Czysta woda jest przeznaczony wyłącznie dla organizacji i instytucji, od których wymaga się spełnienia wymagań w zakresie cyberbezpieczeństwa i zgodności z przepisami dotyczącymi ochrony zdrowia.

Łączy dogłębną wiedzę z zakresu opieki zdrowotnej, zgodności i bezpieczeństwa cybernetycznego z kompleksowymi rozwiązaniami technologicznymi, dzięki czemu organizacje są bardziej odporne i bezpieczne.

Obsługuje instytucje takie jak szpitale i systemy opieki zdrowotnej, cyfrową opiekę zdrowotną, opiekę ambulatoryjną, zarządzanie praktyką lekarską, inwestorów opieki zdrowotnej, prawników ds. opieki zdrowotnej oraz urządzenia medyczne/MedTech.

Nawiasy danych

Nawiasy danych to platforma do zarządzania zgodnością, cyberbezpieczeństwem i audytami, która oferuje przyjazne dla użytkownika i bezpieczne rozwiązanie do oceny zgodności online dla małych i średnich firm i organizacji.

Generuje konfigurowalne raporty, zasady i procedury oraz niestandardowe oceny, a także uzyskuje dostęp do zagrożeń dostawców zewnętrznych w celu zapewnienia najlepszych przepisów i praktyk dotyczących zgodności z cyberbezpieczeństwem.

Poza tym Databrackers umożliwia również integrację API z ServiceNow, Jira i innymi systemami biletowymi.

Ostatnie słowa

Wraz z pojawiającymi się zagrożeniami dla cyberbezpieczeństwa oraz przepisami i regulacjami dotyczącymi ochrony danych kluczowe znaczenie ma nadanie priorytetu zgodności z cyberbezpieczeństwem oraz automatyzacja i usprawnienie procesów.

Dlatego jeśli chcesz chronić reputację, przychody i autorytet swojej organizacji, poważnie potraktuj zgodność i sprawdź wspomniane powyżej oprogramowanie do zapewniania zgodności z cyberbezpieczeństwem, aby chronić dane klientów i zapobiegać złośliwym cyberatakom.

Następnie sprawdź najlepsze oprogramowanie do symulacji phishingu.