Cyberbezpieczeństwo staje się coraz większym obszarem zainteresowań przedsiębiorstw i organizacji różnej wielkości i kształtu na całym świecie.

W miarę ewolucji i postępu technologii cyberprzestępcy znajdują nowe narzędzia i wyrafinowane techniki włamywania się do sieci bezpieczeństwa, co sprawia, że bezpieczeństwo danych i ochrona sieci stają się głównym wyzwaniem dla organizacji.

Jak podaje portal, w ostatniej dekadzie, zwłaszcza w ciągu ostatnich kilku lat, nastąpił znaczny wzrost liczby cyberataków KTO I Interpol— przede wszystkim ze względu na zdalne środowisko pracy oraz związane z tym zagrożenia i wyzwania związane z bezpieczeństwem.

Nie uwierzysz, ale statystyki mówią, że ok 2200 ataków cyberbezpieczeństwa zdarzają się codziennie i mają miejsce cyberataki średnio co 39 sekund. Oznacza to, że właśnie teraz ma miejsce cyberatak, który narusza sieć firmową.

Chociaż całkowite wyeliminowanie cyberataków ze sfery cyberbezpieczeństwa nie jest możliwe, zrozumienie i identyfikacja różnych typów cyberataków oraz podjęcie proaktywnych działań w celu zapobiegania im jest jednym z podstawowych kroków i sprawą najwyższej wagi dla współczesnych przedsiębiorstw.

Dlatego w tym artykule wymieniłem najważniejsze zagrożenia cyberbezpieczeństwa, o których powinieneś wiedzieć, oraz narzędzia zapobiegawcze. Zanim jednak przejdziemy do sedna, zrozumiemy, dlaczego cyberataki stanowią główne zagrożenie dla globalnych firm i przedsiębiorstw.

Spis treści:

Jak zagrożenia cybernetyczne zakłócają funkcjonowanie firm i organizacji?

Podstawowym celem ataku cyberbezpieczeństwa jest uzyskanie dostępu do sieci firmowej lub systemu komputerowego w nieautoryzowany sposób w celu kradzieży, zmiany, zniszczenia lub ujawnienia wrażliwych i poufnych informacji.

Zatem gdy cyberprzestępca lub haker przeprowadza cyberatak, skutkuje to całkowitą utratą danych, zakłóceniami, naruszeniami lub manipulacją, przez co organizacje ponoszą poważne straty finansowe, utratę reputacji i brak zaufania klientów.

Ogromni giganci, np Dropbox, Ubera, TwilioI Revolut doświadczyłeś cyberataków w tej czy innej formie – ponosząc konsekwencje phishingu i poważnych naruszeń danych. Na przykład we wrześniu 2022 r. w wyniku naruszenia bezpieczeństwa danych w cyberprzestrzeni i ataku socjotechnicznego ujawniono dane 50 000 klientów Revolut, w tym ich adresy, imiona i nazwiska, adresy e-mail i częściowe dane kart płatniczych.

Należy jednak pamiętać, że celem tych cyberataków nie są wyłącznie większe ryby w morzu; to znaczy firmy warte miliardy dolarów, ale małe i średnie przedsiębiorstwa (SMB) są w równym stopniu zagrożone atakami cybernetycznymi — zwłaszcza ze względu na mniejszą liczbę środków bezpieczeństwa.

Faktycznie, wg Raport firmy Verizon z dochodzeń w sprawie naruszeń danych za rok 2021 (DBIR)w 2021 r. 1 na 5 ofiar naruszeń danych to małe i średnie firmy, które poniosły średni koszt strat wynoszący 21 659 USD.

Chociaż tego typu cyberataki powodują znaczną utratę reputacji firm, koszty poniesionych przez nie szkód rosną w miarę, jak ataki stają się bardziej wyrafinowane. Eksperci przewidują, że koszty cyberprzestępczości osiągną 10,5 biliona dolarów do 2025 rokurosnąc rocznie o 15% w ciągu najbliższych pięciu lat.

W tak poważnej sytuacji poznanie przerażających statystyk dotyczących cyberbezpieczeństwa, wspieranie kultury cyberbezpieczeństwa, promowanie szkoleń i świadomości w zakresie cyberbezpieczeństwa oraz podejmowanie kroków zapobiegawczych na każdym poziomie i stanowisku ma kluczowe znaczenie dla firm – zaczynając od wiedzy o najczęstszych i największych zagrożeniach dla cyberbezpieczeństwa.

Przejdźmy więc od razu do listy.

Złośliwe oprogramowanie

Nazywane także złośliwym oprogramowaniem, złośliwe oprogramowanie jest jednym z największych zagrożeń cyberbezpieczeństwa. Złośliwe oprogramowanie włamuje się do sieci firmowej za pośrednictwem złośliwego oprogramowania, takiego jak wirusy, oprogramowanie ransomware, robaki, boty, cryptojacking, trojany i oprogramowanie reklamowe, aby uszkodzić dane serwera, zniszczyć dane lub ukraść poufne informacje.

Jest to jedno z największych zagrożeń ze względu na różne sposoby lub oprogramowanie wykorzystywane przez złośliwe oprogramowanie do włamywania się do systemu lub włamywania się do sieci poprzez luki w zabezpieczeniach. Często pojawia się w postaci wiadomości e-mail ze spamem, złośliwych plików do pobrania lub podczas łączenia się z innymi zainfekowanymi urządzeniami lub maszynami.

Jednym z najnowszych przykładów ataku złośliwego oprogramowania był Trojan Emotet, który pojawił się około 2014 r. i zakończył w 2021 r. Ten wysoce wyrafinowany atak został dostarczony jako aktualizacja systemu Windows, instruująca użytkowników, aby zainstalowali go priorytetowo. Do ich rozprzestrzeniania hakerzy wykorzystywali e-maile fazowe zawierające złośliwe linki lub załączniki z obsługą makr.

Istnieje wiele sposobów zapobiegania atakom złośliwego oprogramowania, w tym instalowanie oprogramowania antywirusowego i chroniącego przed złośliwym oprogramowaniem, zapór sieciowych, regularne aktualizowanie przeglądarek i systemów operacyjnych, unikanie klikania podejrzanych łączy itp. Jeśli szukasz oprogramowania do usuwania złośliwego oprogramowania,

Osobiście radziłbym się zdecydować Usługa usuwania złośliwego oprogramowania Malware Bytesktóry przeprowadza rygorystyczną analizę zagrożeń w Twoim systemie i zapewnia trwałe usuwanie zagrożeń, umożliwiając ciągłą produktywność w miejscu pracy.

Przeczytaj także: Jak usunąć złośliwe oprogramowanie z komputera (Windows i macOS)?

Wyłudzanie informacji

Phishing to znaczący cyberatak będący rodzajem ataku socjotechnicznego, który odpowiada za atak 90% naruszeń danych wszystkich organizacji.

W ataku phishingowym osoba atakująca podszywa się pod zaufaną jednostkę lub organ i wykorzystuje taktykę socjotechniki do wysyłania fałszywych e-maili, SMS-ów, kont w mediach społecznościowych i telefonów, a także nakłaniania użytkowników do klikania złośliwych łączy lub wprowadzania poufnych szczegółów, które powodują pobieranie złośliwych danych lub danych. kompromis.

Na przykład Crelan Bank z Belgii padła ofiarą ataku phishingowego typu Business Email Compromise (BEC), podczas którego osoba atakująca włamała się na konto e-mail członka kadry kierowniczej wyższego szczebla i poinstruowała pracowników banku, aby przelali pieniądze na konto bankowe należące do atakującego i przez niego kontrolowane. To oszustwo spowodowało, że firma straciła około 75,8 miliona dolarów.

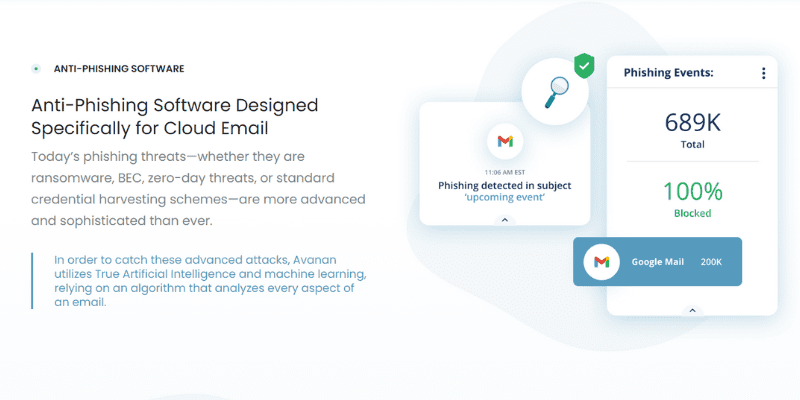

Dlatego też stosowanie uwierzytelniania wieloskładnikowego (MFA), stosowanie silnych bramek zabezpieczających pocztę e-mail, sprawdzanie wiadomości e-mail i adresów e-mail nadawcy oraz korzystanie z narzędzi takich jak Oprogramowanie antyphishingowe firmy Avanan ma kluczowe znaczenie, aby nie paść ofiarą ataku cyberbezpieczeństwa typu phishing.

Oprogramowanie ransomware

Ransomware to kolejne najczęstsze i najbardziej widoczne zagrożenie cyberbezpieczeństwa polegające na szyfrowaniu lub kradzieży poufnych danych organizacji i żądaniu w zamian okupu, co również czyni go lukratywnym i kosztownym cyberatakiem.

Wielu ekspertów ds. bezpieczeństwa nazywa rok 2020 „rokiem oprogramowania ransomware”. wzrost o 148% w pandemii Covid-19.

W maju 2021 r. Brenntag, północnoamerykański oddział dystrybutora chemikaliów, stracił aż 150 GB danych z powodu ataku ransomware przeprowadzonego przez gang DarkSide na firmę. Osoba atakująca zażądała 7,5 miliona dolarów w zamian za okup, ale firmie udało się wynegocjować kwotę 4,4 miliona dolarów, którą firma zapłaciła gangowi, aby uniemożliwić im publikację skompromitowanych danych.

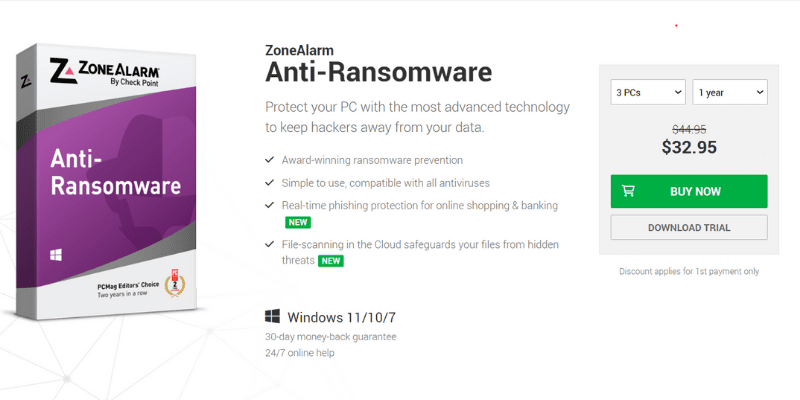

Dlatego należy regularnie tworzyć kopie zapasowe, zapewniać silną ochronę punktów końcowych i instalować niezawodne oprogramowanie anty-ransomware, np Alarm strefysą niezbędne, aby zapobiec oprogramowaniu ransomware i poniesieniu poważnych strat finansowych.

Ataki na łańcuch dostaw

Atak na łańcuch dostaw to atak cyberbezpieczeństwa wymierzony w zaufanych zewnętrznych dostawców organizacji, którzy oferują oprogramowanie, sprzęt i inne usługi krytyczne dla łańcucha dostaw organizacji.

Atak ten wykorzystuje zaufanie między firmą a jej zewnętrznymi sprzedawcami i dostawcami; dlatego też dla firmy weryfikacja i dochodzenie w sprawie osób trzecich ma ogromne znaczenie.

Osoby atakujące w łańcuchu dostaw oprogramowania wstrzykiwają złośliwy kod do aplikacji firmowej, aby zainfekować jej użytkowników lub uzyskać dostęp do poufnych informacji. Jednocześnie osoby atakujące w łańcuchu dostaw sprzętu naruszają fizyczne komponenty aplikacji w tym samym celu — niszcząc zaufanie i reputację firmy.

Jednym z najnowszych incydentów ataku na łańcuch dostaw jest Atak SolarWinds Orion w 2020 r. Ataki penetrowały środowisko programistyczne SolarWinds w celu osadzania złośliwych kodów w aktualizacjach platformy Orion. W rezultacie ponad 18 000 organizacji zainstalowało backdoory w swoich sieciach i systemach za pośrednictwem regularnych aktualizacji oprogramowania, w tym przypadku aktualizacji Sunburst, co umożliwiło atakującym uzyskanie dostępu do poufnych informacji od kilku globalnych firm prywatnych i agencji rządowych.

Możesz zapobiec temu atakowi, zapewniając bezpieczeństwo oprogramowania, właściwe zarządzanie poprawkami i korzystając z narzędzi takich jak Pełne bezpieczeństwo łańcucha dostaw oprogramowania AquaSec rozwiązanie, które zabezpiecza łącza w łańcuchu dostaw, aby zachować integralność kodu i zminimalizować powierzchnię ataku.

Ataki dnia zerowego

Atak dnia zerowego ma miejsce, gdy hakerowi udaje się wykorzystać lukę lub lukę w zabezpieczeniach, zanim programiści będą mogli znaleźć rozwiązanie. To moment, w którym firma identyfikuje luki w oprogramowaniu. Mimo to nie ma natychmiastowego rozwiązania lub istnieje „zero dni” na jego naprawienie, co zapewnia hakerom możliwość natychmiastowego wykorzystania luk.

W 2020 roku popularna platforma do wideokonferencji Zoom ucierpiał w wyniku ataku luki typu zero-day która umożliwiła hakerom zdalny dostęp do komputerów użytkowników, jeśli działały na systemie Windows 7 i starszych wersjach. Haker mógłby całkowicie przejąć kontrolę nad komputerem i uzyskać dostęp do jego plików, gdyby docelową ofiarą był administrator.

Niezawodny, dobrze skomunikowany proces zarządzania poprawkami i plan reagowania na incydenty mogą pomóc w uniknięciu ataków dnia zerowego. Dodatkowo, korzystając z oprogramowania do zapobiegania atakom typu zero-day, takiego jak Rozwiązanie zapobiegawcze typu zero-day firmy Opawat ukierunkowane na zapewnienie wysokiego bezpieczeństwa poczty elektronicznej jest również korzystne.

Ataki typu „man-in-the-middle”.

Jak sama nazwa wskazuje, w ataku typu man-in-the-middle osoba atakująca wchodzi pomiędzy komunikację między dwiema stronami, przejmując sesję pomiędzy hostem a klientem.

Ataki MITM, nazywane także podsłuchiwaniem, polegają na przerwaniu przez osobę atakującą komunikacji klient-serwer i utworzeniu nowej linii komunikacji w celu kradzieży danych osobowych i informacji bankowych, manipulowania użytkownikami w celu podjęcia określonych działań, inicjowania transferów środków i nie tylko.

Popularnym przykładem ataku MITM jest sytuacja, gdy w 2014 roku Lenovo rozprowadziło na komputerach PC oprogramowanie adware Superfish Visual, które umożliwiało atakującym tworzenie i wdrażanie reklam w zaszyfrowanych witrynach internetowych, zmianę protokołu SSL witryny i dodanie własnych. Umożliwiło to hakerom przeglądanie aktywności użytkownika w sieci i danych logowania podczas przeglądania przeglądarki Chrome lub Internet Explorer.

Korzystanie z szyfrowania danych i urządzeń, instalowanie sieci VPN, wdrażanie uwierzytelniania wieloskładnikowego i instalowanie niezawodnych rozwiązań zapewniających bezpieczeństwo aplikacji, takich jak Zapora sieciowa aplikacji internetowych Impervamają kluczowe znaczenie dla zapobiegania atakom MITM.

Ataki DDoS

Atak typu Distributed Denial of Service (DDoS) zalewa serwer WWW botami i ruchem internetowym, zakłócając normalny ruch w witrynie, jej wydajność i czas pracy.

Duża ilość nieistotnego ruchu kierowanego do docelowej witryny internetowej pochłania jej zasoby, utrudniając obsługę lub zapewnienie dobrego doświadczenia docelowym użytkownikom, co powoduje przestoje serwera i sprawia, że witryna staje się niedostępna w Internecie.

Zatem udany atak DDoS może znacząco wpłynąć na reputację i wiarygodność firmy w Internecie. Od 2020 r. liczba ataków DDoS znacznie wzrosła, a statystyki wskazują, że w 2021 r. Wzrost o 67%. w atakach DDoS z żądaniem okupu.

W lutym 2020 r. Amazon Web Services został dotknięty masowym atakiem DDoSskierowany do niezidentyfikowanego klienta AWS za pomocą Odbicie CLDAP technika polegająca na serwerach CLDAP innych firm i wzmacniająca żądania danych wysyłane na adres IP celu od 56 do 70 razy.

Przeprowadzanie ocen ryzyka, korzystanie z zapór sieciowych i rozwiązań różnicujących ruch oraz instalowanie usług takich jak Usługi sieciowe Cloudflare może znacząco zapobiec ryzyku złośliwych ataków DDoS.

Wstrzyknięcie SQL

Wstrzyknięcie SQL, czyli Structured Query Language (SQL), ma miejsce, gdy osoba atakująca manipuluje standardowym zapytaniem lub instrukcją SQL w witrynie internetowej lub aplikacji opartej na bazie danych. Haker wprowadza złośliwe kody do zapytań SQL, umożliwiając im przeglądanie, edycję, usuwanie lub manipulowanie krytycznymi informacjami w bazie danych.

Hakerzy z Miami wykorzystali zastrzyk SQL do infiltracji systemów korporacyjnych w kilku organizacjach, głównie w Sieć handlowa 7-Elevenskutecznie kradnąc 130 milionów numerów kart kredytowych.

Korzystanie z systemów i narzędzi do wykrywania włamań, takich jak Analizator dziennika zdarzeń ManageEngine może pomóc w ograniczeniu i uniknięciu wstrzyknięcia SQL w celu naruszenia bezpieczeństwa bazy danych aplikacji Twojej firmy.

XSS

Ataki typu Cross-site scripting (XSS) polegają na tym, że osoba atakująca umieszcza złośliwy i nieautoryzowany kod w legalnej witrynie internetowej.

Kod ten jest następnie uruchamiany jako zainfekowany skrypt w przeglądarce internetowej użytkownika, umożliwiając hakerowi podszywanie się pod użytkownika lub kradzież jego poufnych informacji, takich jak dane bankowe, dane logowania itp.

Atakom XSS można zapobiegać, kodując dane wyjściowe, filtrując dane wejściowe po ich otrzymaniu i używając odpowiednich nagłówków odpowiedzi. Co więcej, za pomocą ManageEngine możesz nawet wykryć i złagodzić skutki wstrzyknięcia SQL Analizator dziennika zdarzeń aby zapobiec nieupoważnionemu dostępowi do danych i przemieszczaniu się w bok.

Ataki oparte na hasłach

W przypadku ataków opartych na hasłach osoba atakująca włamuje się do hasła użytkownika za pomocą narzędzi i programów do łamania haseł, takich jak Hashcat i Aircrack. Atak oparty na haśle można podzielić na wiele typów, takich jak ataki brute-force, ataki keyloggera i ataki słownikowe.

Osoba atakująca stosuje metodę prób i błędów, aby odgadnąć dane logowania użytkownika i włamać się na jego konta za pomocą ataku siłowego. Jednocześnie atak słownikowy wykorzystuje popularne słowa do odgadnięcia haseł użytkownika, zwłaszcza gdy są one słabe i zbyt łatwe do odgadnięcia.

Keylogger to atak złośliwego oprogramowania wykorzystujący naciśnięcia klawiszy, których użytkownik używa do wprowadzania informacji, takich jak hasła, dane karty kredytowej i inne wrażliwe dane w swoich systemach komputerowych.

Oprócz używania silnych haseł i regularnej ich aktualizacji, korzystaj z bezpiecznych rozwiązań do zarządzania, takich jak IPBan Propomoże Ci wyeliminować hakerów i próby logowania metodą brute-force oraz zapewni bezpieczeństwo logowania.

Podsłuchiwanie

Atak podsłuchowy to czynność polegająca na przechwyceniu informacji między dwiema stronami w celu uzyskania dostępu do wrażliwych danych oraz informacji w celu odsłuchania, nagrania lub przechwycenia danych.

Podsłuchiwanie, znane również jako wąchanie lub fałszowanie, może dotyczyć komunikacji werbalnej, takiej jak wiadomości tekstowe, e-maile, transmisje faksowe, wideokonferencje i inne dane przesyłane przez sieć.

Atak ten może sprawić, że ofiary będą cierpieć w wyniku kradzieży tożsamości, strat finansowych, uszczerbku na reputacji, naruszenia bezpieczeństwa danych, upokorzenia i wielu innych.

Możesz zapobiec ryzyku podsłuchu, korzystając z rozwiązań silnego uwierzytelniania i szyfrowania, takich jak Szyfrowanie nowej generacji z NordVPNszerząc świadomość cyberbezpieczeństwa i zapewniając bezpieczeństwo fizyczne.

Ataki Internetu Rzeczy

Od czasu pandemii wzrosła liczba środowisk pracy zdalnej lub pracy zdalnej, podobnie jak ataki na inteligentne urządzenia i Internet rzeczy (IoT). Liczba ataków IoT uległa znacznej eskalacji 1,51 miliarda w okresie od stycznia do czerwca 2021 r.

Celem tych ataków są sieci i urządzenia oparte na IoT, takie jak kamery bezpieczeństwa czy inteligentne termostaty, w celu przejęcia kontroli nad urządzeniem lub kradzieży danych.

W lipcu 2015 roku hakerzy dokonali ok Włamanie do Jeepa i przejął kontrolę nad Jeepem SUU, korzystając z magistrali CAN i wykorzystując lukę w zabezpieczeniach aktualizacji oprogramowania sprzętowego, co pozwoliło im kontrolować prędkość pojazdu i inne działania.

Musisz skorzystać z rozwiązań takich jak Rozwiązania w zakresie bezpieczeństwa Internetu Rzeczy dla przedsiębiorstw, przemysłu i opieki zdrowotnej firmy Check Point, aby zapobiegać cyberatakom IoT.

Ataki oparte na chmurze

Liczba luk w zabezpieczeniach chmury rośnie ogromnie, wzrasta o 150% w ciągu ostatnich pięciu lat. Ataki te wymierzone są w platformy usług opartych na chmurze, takie jak przechowywanie w chmurze, przetwarzanie w chmurze oraz modele SaaS i PaaS.

Ataki te powodują, że organizacje ponoszą poważne konsekwencje, w tym utratę danych, ujawnienie danych, nieautoryzowany dostęp do poufnych informacji i zakłócenia w świadczeniu usług.

W lipcu 2021 r. Kesaya doświadczyła ataku ransomware opartego na chmurze w łańcuchu dostaw na narzędziach do zdalnego monitorowania i zabezpieczania obwodu sieci — zapewniając hakerom kontrolę administracyjną nad swoimi usługami w celu infekowania sieci usługodawcy i klienta.

Aby zapobiec takim zagrożeniom, możesz zapewnić bezpieczeństwo w chmurze, wybierając Orca, an Platforma bezpieczeństwa w chmurze oparta na sztucznej inteligencji w celu wyeliminowania zagrożeń związanych z chmurą.

Cryptojacking

Cyberatak polegający na przejęciu kryptowaluty polega na tym, że osoba atakująca przejmuje czyjś komputer służbowy lub domowy w celu wydobywania kryptowaluty, takiej jak Bitcoin. Hakerzy mogą uzyskać dostęp do urządzenia ofiary, infekując je złośliwymi reklamami internetowymi lub wysyłając wyskakujące okienka lub wiadomości e-mail zawierające złośliwe linki.

Możesz zapobiec atakom typu cryptojacking, aktualizując oprogramowanie, instalując program blokujący reklamy lub blokujący cryptojacking, np. Program blokujący oprogramowanie Cryptojacking firmy Acronis, który blokuje zagrożenia na Twoim urządzeniu komputerowym. Acronis świadczy również inne usługi ochrony cybernetycznej.

Ataki DoS

Atak typu „odmowa usługi” (DoS) zalewa docelową sieć fałszywymi żądaniami, co powoduje przeciążenie serwera, zakłócanie jego działania i czyni go niedostępnym dla zamierzonych użytkowników.

Choć może się to wydawać podobne do ataków DDoS, różnią się one pochodzeniem. Chociaż ataki DDoS pochodzą z wielu systemów, osoby atakujące przeprowadzają ataki DoS z jednego systemu.

W 2018 roku firma Panda Security ogłosiła rozprzestrzenianie się skryptu służącego do cryptojackinguznanej jako „WannaMine”, w celu wydobywania kryptowaluty Monero, która zainfekowała kilka znanych sieci firmowych.

Możesz zapobiegać atakom DoS, korzystając z sieci dostarczania treści (CDN), blokowania adresów IP, ograniczania szybkości i instalowania rozwiązań takich jak Zapobieganie atakom DDoS firmy Radware usługi.

Otwór do podlewania

Atak watering hole to cyberatak wymierzony w grupę użytkowników lub organizację poprzez infekowanie witryn internetowych lub stron internetowych, które często odwiedzają.

Podobnie jak zwierzęce drapieżniki czają się i czekają w pobliżu wodopojów, aby zaatakować swoją ofiarę, cyberprzestępcy z wodopojów czają się na popularnych lub niszowych witrynach internetowych, czekając na okazję do zainfekowania tych witryn, infekując w ten sposób witryny ofiar, które odwiedzają witryny niszowe.

W 2015 roku chińska grupa hakerska uczynił Forbesa ofiarą ataku wodopoju—wykorzystywanie luk typu zero-day w programach Adobe Flash Player i Internet Explorer w celu wyświetlania zainfekowanych wersji funkcji „Myśl dnia” magazynu Forbes — umożliwiającej atakującym infekowanie bezbronnych użytkowników i urządzeń odwiedzających witrynę internetową Forbesa.

Wiele średnich i małych przedsiębiorstw polega na Innowacyjne rozwiązania w zakresie cyberbezpieczeństwa Fortinet aby chronić swoje sieci przed krytycznymi cyberatakami, takimi jak wodopoje.

Ataki samochodowe

Atak typu drive-by download lub atak typu drive-by odnosi się do złośliwych kodów lub skryptów, które powodują niezamierzone pobranie szkodliwego programu na urządzenie użytkownika bez jego wiedzy i wyraźnej zgody.

Niezwykle istotne jest usuwanie przestarzałego oprogramowania, aktualizowanie witryn internetowych i systemów operacyjnych, używanie silnych i złożonych haseł do kont administratorów oraz wykorzystywanie Rozwiązania Fortinet w zakresie cyberbezpieczeństwa aby zapewnić bezpieczeństwo sieci i aplikacji oraz zapobiegać ryzyku ataków typu „drive-by”.

Koń trojański

Wirus typu koń trojański to złośliwe złośliwe oprogramowanie udające legalne programy lub oprogramowanie, ale zainstalowane przez użytkownika może spowodować manipulację danymi i naruszenie bezpieczeństwa.

Stosują taktykę inżynierii społecznej, aby skłonić użytkownika do podjęcia określonych działań — powodując pobranie i instalację złośliwego oprogramowania na jego urządzeniach.

Oprogramowanie antywirusowe, np Szpieg może pomóc zapewnić ochronę przed złośliwym oprogramowaniem przed innymi zagrożeniami cybernetycznymi.

Wniosek

Kilka dużych i małych przedsiębiorstw staje w obliczu rosnącego ryzyka ewoluujących cyberataków i zagrożeń internetowych, które zagrażają finansom, sprzedaży, reputacji i wiarygodności firmy.

Przy tak szerokiej gamie zagrożeń cyberbezpieczeństwa utrzymujących się w sieci, kluczowe środki bezpieczeństwa są dla firm niezbędne, aby powstrzymać cyberprzestępców i zapewnić spójne działanie biznesowe.

Dlatego koniecznie skorzystaj z tego artykułu, w którym wymieniono typowe zagrożenia dla cyberbezpieczeństwa i sposoby ich uniknięcia.

Następnie, gdy już wiesz o niebezpieczeństwach, nadszedł czas, aby przygotować się na narzędzia do symulacji cyberataków w celu poprawy bezpieczeństwa.