Aktorzy zajmujący się zagrożeniami dywersyfikują swoje techniki, taktyki i procedury monetyzacji (TTP) za pomocą nowych metod ataków, ponieważ postęp technologiczny obniżył barierę wejścia, a pojawienie się oprogramowania ransomware jako usługi (RaaS) zaostrzyło problem.

Aby organizacja osiągnęła ten poziom zaawansowania, analiza zagrożeń musi stać się istotną częścią jej stanu bezpieczeństwa, ponieważ dostarcza przydatnych informacji o bieżących zagrożeniach i pomaga chronić przedsiębiorstwa przed złośliwymi atakami.

Spis treści:

Co to jest platforma analizy zagrożeń?

Platforma analizy zagrożeń (TIP) to technologia, która umożliwia organizacjom zbieranie, analizowanie i agregowanie danych analizy zagrożeń z wielu źródeł. Informacje te pozwalają firmom proaktywnie identyfikować i ograniczać potencjalne zagrożenia bezpieczeństwa oraz bronić się przed przyszłymi atakami.

Analiza zagrożeń cybernetycznych jest ważnym elementem bezpieczeństwa przedsiębiorstwa. Monitorując najnowsze cyberzagrożenia i luki w zabezpieczeniach, Twoja organizacja może wykrywać potencjalne naruszenia bezpieczeństwa i reagować na nie, zanim spowodują one uszkodzenie zasobów IT.

Jak działa platforma analizy zagrożeń?

Platformy analizy zagrożeń pomagają firmom ograniczać ryzyko naruszeń danych poprzez gromadzenie danych analizy zagrożeń z wielu źródeł, w tym informacji typu open source (OSINT), głębokiej i ciemnej sieci oraz zastrzeżonych źródeł informacji o zagrożeniach.

WSKAZÓWKI analizują dane, identyfikują wzorce, trendy i potencjalne zagrożenia, a następnie udostępniają te informacje Twojemu zespołowi SOC i innym systemom bezpieczeństwa, takim jak zapory ogniowe, systemy wykrywania włamań oraz systemy informacji o bezpieczeństwie i zarządzania zdarzeniami (SIEM), aby ograniczyć uszkodzenia Twojej infrastruktury IT.

Korzyści z platform analizy zagrożeń

Platformy analizy zagrożeń zapewniają organizacjom różne korzyści, w tym:

- Proaktywne wykrywanie zagrożeń

- Poprawiona postawa bezpieczeństwa

- Lepsza alokacja zasobów

- Usprawnione operacje bezpieczeństwa

Inne zalety TIP obejmują zautomatyzowaną reakcję na zagrożenia, oszczędności kosztów i lepszą widoczność.

Kluczowe cechy platform analizy zagrożeń

Główne cechy platform analizy zagrożeń to:

- Możliwość gromadzenia danych

- Priorytetyzacja zagrożeń w czasie rzeczywistym

- Analiza zagrożeń

- Możliwość monitorowania głębokiej i ciemnej sieci

- Bogata biblioteka i baza wykresów do wizualizacji ataków i zagrożeń

- Integracja z istniejącymi narzędziami i systemami bezpieczeństwa

- Badaj złośliwe oprogramowanie, oszustwa typu phishing i złośliwe podmioty

Najlepsze TIP mogą zbierać, normalizować, agregować i organizować dane analizy zagrożeń z wielu źródeł i formatów.

Autofokus

AutoFocus firmy Palo Alto Networks to oparta na chmurze platforma analizy zagrożeń, która umożliwia identyfikowanie krytycznych ataków, przeprowadzanie wstępnych ocen i podejmowanie kroków w celu zaradzenia sytuacji bez konieczności korzystania z dodatkowych zasobów IT. Usługa zbiera dane o zagrożeniach z Twojej sieci firmowej, branży i globalnych kanałów wywiadowczych.

AutoFocus dostarcza informacji z Unit 42 – zespołu badawczego ds. zagrożeń Palo Alto Network – na temat najnowszych kampanii złośliwego oprogramowania. Raport o zagrożeniach jest widoczny na pulpicie nawigacyjnym, zapewniając dodatkowy wgląd w techniki, taktyki i procedury przestępców (TTP).

Kluczowe cechy

- Jego kanał badawczy Unit 42 zapewnia wgląd w najnowsze złośliwe oprogramowanie wraz z informacjami o ich taktykach, technikach i procedurach

- Codziennie przetwarza 46 milionów rzeczywistych zapytań DNS

- Zbieraj informacje ze źródeł zewnętrznych, takich jak Cisco, Fortinet i CheckPoint

- Narzędzie zapewnia analizę zagrożeń dla narzędzi do zarządzania informacjami i zdarzeniami bezpieczeństwa (SIEM), systemami wewnętrznymi i innymi narzędziami innych firm z otwartym i elastycznym interfejsem API RESTful

- Zawiera gotowe grupy tagów dla oprogramowania ransomware, trojana bankowego i narzędzia hakerskiego

- Użytkownicy mogą również tworzyć niestandardowe znaczniki na podstawie swoich kryteriów wyszukiwania

- Kompatybilny z różnymi standardowymi formatami danych, takimi jak STIX, JSON, TXT i CSV

Ceny narzędzia nie są ogłaszane na stronie Palo Alto Network. Kupujący powinni skontaktować się z zespołem sprzedaży firmy w celu uzyskania wyceny, a także poprosić o prezentację produktu, aby dowiedzieć się więcej o możliwościach rozwiązania i sposobach jego wykorzystania w przedsiębiorstwie.

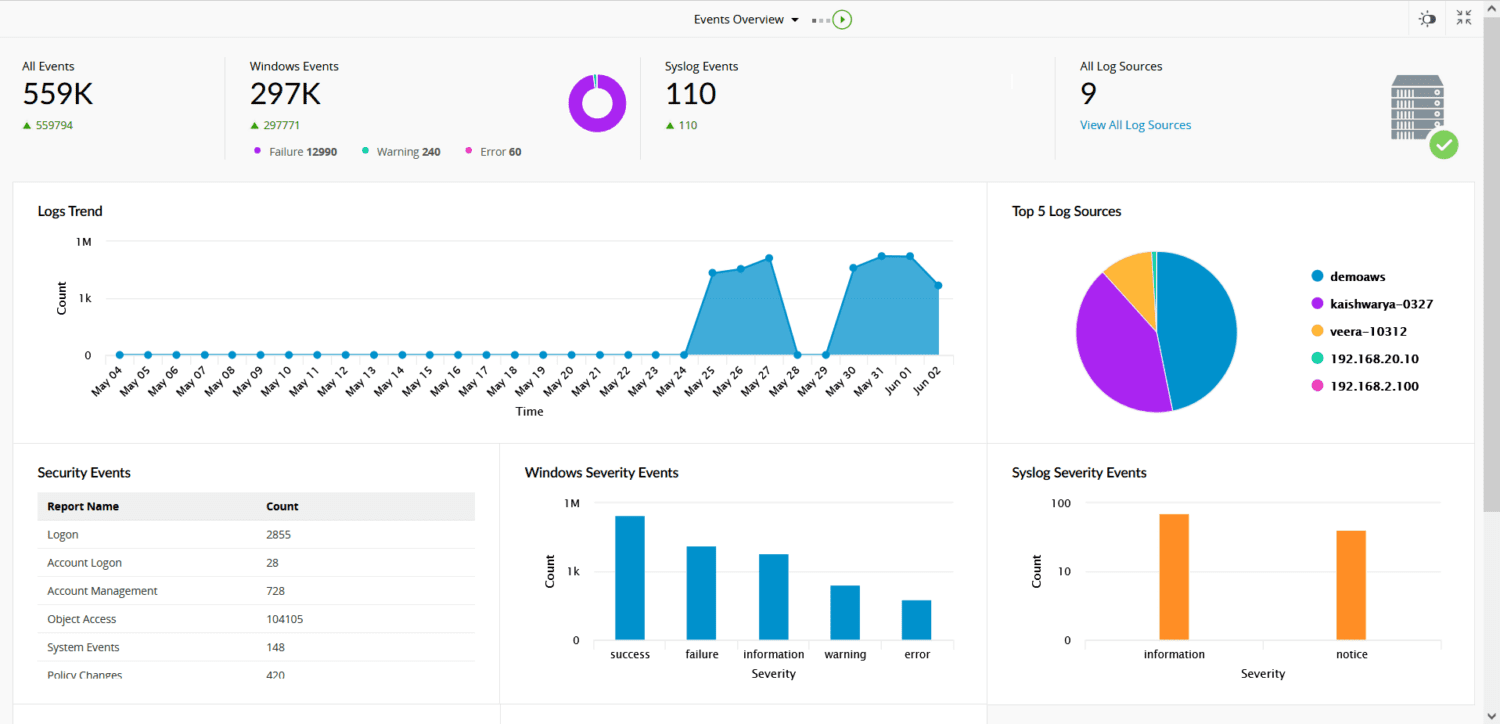

ManageEngine Log360

ManageEngine Log360 to narzędzie do zarządzania logami i SIEM, które zapewnia firmom wgląd w bezpieczeństwo ich sieci, kontroluje zmiany w Active Directory, monitoruje ich serwery wymiany i konfigurację chmury publicznej oraz automatyzuje zarządzanie logami.

Log360 łączy w sobie możliwości pięciu narzędzi ManageEngine, w tym ADAudit Plus, Event Log Analyzer, M365 Manager Plus, Exchange Reporter Plus i Cloud Security Plus.

Moduły analizy zagrożeń Log360 obejmują bazę danych zawierającą globalne złośliwe adresy IP oraz procesor strumienia zagrożeń STIX/TAXII, który często pobiera dane z globalnych źródeł zagrożeń i aktualizuje Cię.

Kluczowe cechy

- Obejmuje zintegrowane funkcje brokera zabezpieczeń dostępu do chmury (CASB), które pomagają monitorować dane w chmurze, wykrywać ukryte aplikacje IT oraz śledzić sankcjonowane i nieusankcjonowane aplikacje

- Wykrywaj zagrożenia w sieciach korporacyjnych, punktach końcowych, zaporach ogniowych, serwerach WWW, bazach danych, przełącznikach, routerach i innych źródłach w chmurze

- Wykrywanie incydentów w czasie rzeczywistym i monitorowanie integralności plików

- Wykorzystuje platformę MITRE ATT&CK do ustalania priorytetów zagrożeń występujących w łańcuchu ataków

- Jego wykrywanie ataków obejmuje opartą na regułach korelację w czasie rzeczywistym, opartą na zachowaniach analizę zachowań użytkowników i podmiotów (UEBA) opartą na zachowaniu oraz MITRE ATT&CK opartą na sygnaturach

- Obejmuje zintegrowaną ochronę przed utratą danych (DLP) dla eDiscovery, ocenę ryzyka danych, ochronę uwzględniającą zawartość i monitorowanie integralności plików

- Analizy bezpieczeństwa w czasie rzeczywistym

- Zintegrowane zarządzanie zgodnością

Log360 można pobrać w jednym pliku i występuje w dwóch wersjach: bezpłatnej i profesjonalnej. Użytkownicy mogą korzystać z zaawansowanych funkcji wersji profesjonalnej przez 30-dniowy okres próbny, po którym funkcje te zostaną przekonwertowane na wersję bezpłatną.

AlienVault USM

Platforma AlienVault USM opracowana przez firmę AT&T. Rozwiązanie zapewnia wykrywanie zagrożeń, ocenę, reagowanie na incydenty i zarządzanie zgodnością w ramach jednej ujednoliconej platformy.

AlienVault USM otrzymuje od AlienVault Labs aktualizacje co 30 minut na temat różnych typów ataków, pojawiających się zagrożeń, podejrzanych zachowań, luk w zabezpieczeniach i exploitów, które wykryli w całym krajobrazie zagrożeń.

AlienVault USM zapewnia ujednolicony widok architektury zabezpieczeń przedsiębiorstwa, umożliwiając monitorowanie sieci i urządzeń lokalnie lub w lokalizacjach zdalnych. Obejmuje również funkcje SIEM, wykrywanie włamań do chmury dla AWS, Azure i GCP, wykrywanie włamań do sieci (NIDS), wykrywanie włamań do hosta (HIDS) oraz wykrywanie i reagowanie na punkty końcowe (EDR).

Kluczowe cechy

- Wykrywanie botnetu w czasie rzeczywistym

- Identyfikacja ruchu dowodzenia i kontroli (C&C).

- Zaawansowane wykrywanie trwałych zagrożeń (APT).

- Zgodność z różnymi standardami branżowymi, takimi jak RODO, PCI DSS, HIPAA, SOC 2 i ISO 27001

- Sygnatury IDS sieci i hosta

- Scentralizowane gromadzenie danych o zdarzeniach i dziennikach

- Wykrywanie eksfiltracji danych

- AlientVault monitoruje środowiska chmurowe i lokalne z jednego panelu, w tym AWS, Microsoft Azure, Microsoft Hyper-V i VMWare

Ceny tego rozwiązania zaczynają się od 1075 USD miesięcznie za podstawowy plan. Potencjalni nabywcy mogą zapisać się na 14-dniowy bezpłatny okres próbny, aby dowiedzieć się więcej o możliwościach narzędzia.

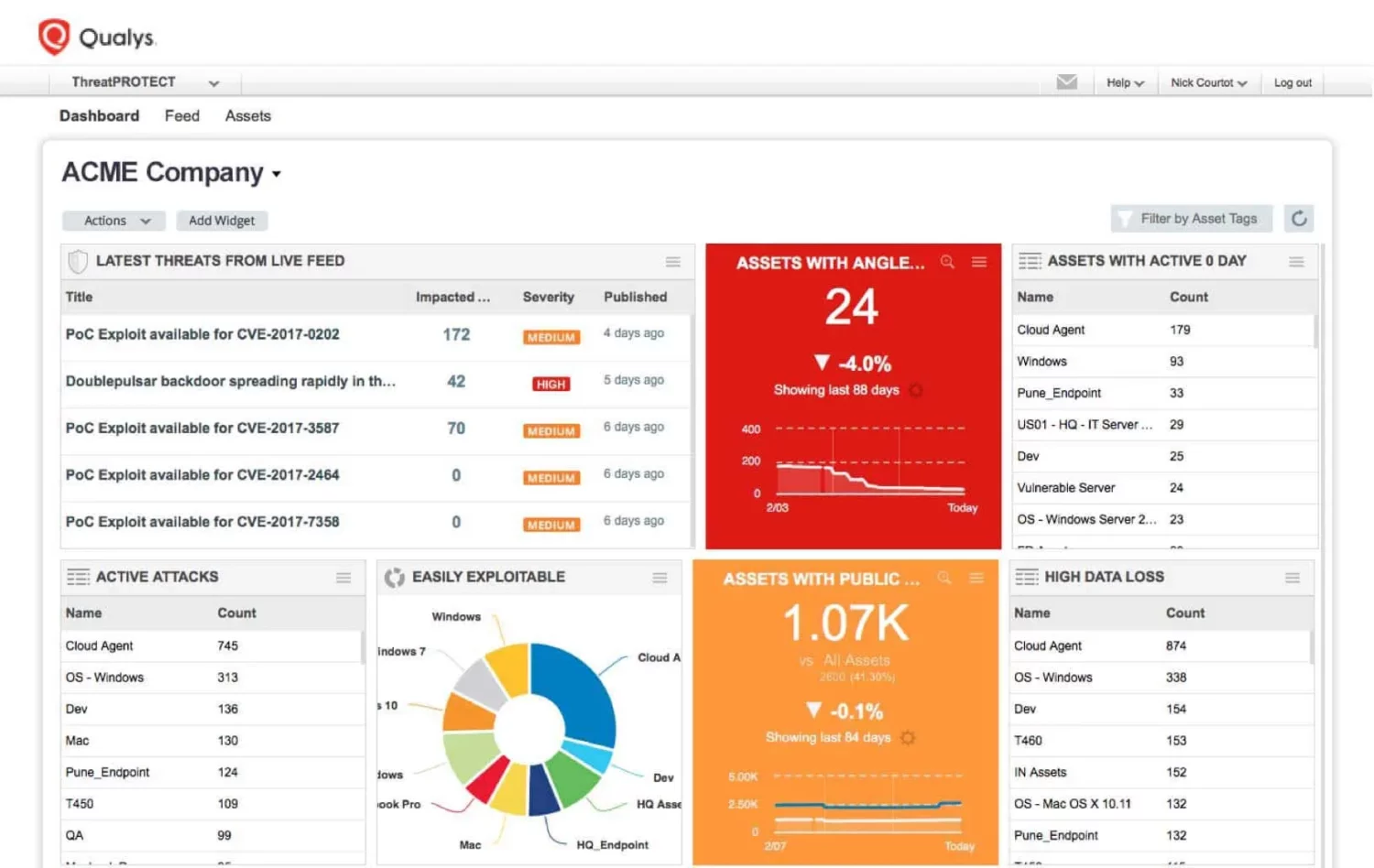

Qualys Ochrona przed zagrożeniami

Qualys Threat Protection to usługa w chmurze, która zapewnia zaawansowaną ochronę przed zagrożeniami i możliwości reagowania. Obejmuje wskaźniki zagrożeń w czasie rzeczywistym dotyczące luk w zabezpieczeniach, mapuje ustalenia z Qualys i źródeł zewnętrznych oraz stale koreluje informacje o zagrożeniach zewnętrznych z lukami w zabezpieczeniach i inwentaryzacją zasobów IT.

Dzięki ochronie przed zagrożeniami Qualys możesz ręcznie utworzyć niestandardowy pulpit nawigacyjny z widżetów i zapytań oraz sortować, filtrować i udoskonalać wyniki wyszukiwania.

Kluczowe cechy

- Scentralizowany panel sterowania i wizualizacji

- Dostarcza na żywo informacje o lukach w zabezpieczeniach

- RTI dla ataków dnia zerowego, publicznych exploitów, aktywnych ataków, dużego ruchu bocznego, dużej utraty danych, odmowy usługi, złośliwego oprogramowania, braku łatki, zestawu exploitów i łatwego exploita

- Zawiera wyszukiwarkę, która umożliwia wyszukiwanie określonych zasobów i luk w zabezpieczeniach poprzez tworzenie zapytań ad hoc

- Qualys ochrona przed zagrożeniami stale koreluje informacje o zagrożeniach zewnętrznych z lukami w zabezpieczeniach i inwentaryzacją zasobów IT

Oferują 30-dniowy bezpłatny okres próbny, aby umożliwić kupującym zapoznanie się z możliwościami narzędzia przed podjęciem decyzji o zakupie.

SOCRadar

SOCRadar opisuje się jako platforma SaaS Extended Threat Intelligence (XTI), która łączy zarządzanie zewnętrzną powierzchnią ataku (EASM), cyfrowe usługi ochrony przed ryzykiem (DRPS) i analizę zagrożeń cybernetycznych (CTI).

Platforma poprawia poziom bezpieczeństwa Twojej firmy, zapewniając wgląd w jej infrastrukturę, sieć i zasoby danych. Możliwości SOCRadar obejmują analizę zagrożeń w czasie rzeczywistym, automatyczne głębokie i ciemne skanowanie sieci oraz zintegrowane reagowanie na incydenty.

Kluczowe cechy

- Integruje się z istniejącymi stosami zabezpieczeń, takimi jak rozwiązania SOAR, EDR, MDR i XDR oraz SIEM

- Ma ponad 150 źródeł pasz

- Rozwiązanie zapewnia informacje na temat różnych zagrożeń bezpieczeństwa, takich jak złośliwe oprogramowanie, botnet, ransomware, phishing, zła reputacja, zhakowana strona internetowa, rozproszone ataki typu „odmowa usługi” (DDOS), honeypoty i osoby atakujące

- Monitoring branżowy i regionalny

- Mapowanie MITER ATT i CK

- Ma dostęp do ponad 6000 list combo (poświadczenia i karta kredytowa)

- Monitorowanie głębokiej i ciemnej sieci

- Wykrywanie naruszonych poświadczeń

SOCRadar ma dwie edycje: analiza zagrożeń cybernetycznych dla zespołów SOC (CTI4SOC) oraz rozszerzona analiza zagrożeń (XTI). Oba plany są dostępne w dwóch wersjach – bezpłatnej i płatnej – plan CTI4SOC zaczyna się od 9 999 USD rocznie.

Menedżer zdarzeń bezpieczeństwa Solarwinds

SolarWinds Security Event Manager to platforma SIEM, która zbiera, normalizuje i koreluje dane dziennika zdarzeń z ponad 100 gotowych konektorów, w tym urządzeń i aplikacji sieciowych.

Dzięki SEM możesz skutecznie administrować, zarządzać i monitorować zasady bezpieczeństwa oraz chronić swoją sieć. Analizuje zebrane dzienniki w czasie rzeczywistym i wykorzystuje zebrane informacje, aby powiadomić Cię o problemie, zanim spowoduje on poważne szkody w infrastrukturze Twojej firmy.

Kluczowe cechy

- Monitoruje Twoją infrastrukturę 24/7

- SEM ma 100 gotowych konektorów, w tym Atlassian JIRA, Cisco, Microsoft, IBM, Juniper Sophos, Linux i inne

- Automatyzuje zarządzanie ryzykiem braku zgodności

- SEM obejmuje monitorowanie integralności plików

- SEM gromadzi dzienniki, koreluje zdarzenia i monitoruje listy danych o zagrożeniach, a wszystko to w jednym oknie

- Platforma ma ponad 700 wbudowanych reguł korelacji

- Użytkownicy mogą eksportować raporty w formatach PDF lub CSV

Solarwinds Security Event Manager oferuje 30-dniowy bezpłatny okres próbny z dwiema opcjami licencjonowania: subskrypcja, która zaczyna się od 2877 USD, i wieczysta, która zaczyna się od 5607 USD. Narzędzie jest licencjonowane na podstawie liczby węzłów wysyłających dzienniki i informacje o zdarzeniach.

Tenable.sc

Zbudowany w oparciu o technologię Nessus, Tenable.sc to platforma do zarządzania lukami w zabezpieczeniach, która zapewnia wgląd w stan bezpieczeństwa Twojej organizacji i infrastrukturę IT. Gromadzi i ocenia dane o lukach w zabezpieczeniach w całym środowisku IT, analizuje trendy luk w zabezpieczeniach w czasie oraz umożliwia ustalanie priorytetów i podejmowanie działań naprawczych.

Rodzina produktów Tenable.sc (Tenanble.sc i Tenable.sc+) umożliwia identyfikowanie, badanie, ustalanie priorytetów i usuwanie luk w zabezpieczeniach w celu ochrony systemów i danych.

Kluczowe cechy

- Usprawniło zgodność ze standardami branżowymi, takimi jak CERT, NIST, DISA STIG, DHS CDM, FISMA, PCI DSS i HIPAA/HITECH

- Jego pasywne funkcje wykrywania zasobów umożliwiają wykrywanie i identyfikowanie zasobów IT w sieci, takich jak serwery, komputery stacjonarne, laptopy, urządzenia sieciowe, aplikacje internetowe, maszyny wirtualne, urządzenia mobilne i chmury

- Zespół badawczy Tenable zapewnia częste aktualizacje dotyczące najnowszych kontroli luk w zabezpieczeniach, badań zero-day i testów porównawczych konfiguracji, aby pomóc Ci chronić swoją organizację

- Tenable utrzymuje bibliotekę zawierającą ponad 67 000 typowych luk w zabezpieczeniach i zagrożeń (CVE)

- Wykrywanie w czasie rzeczywistym botnetów oraz ruchu dowodzenia i kontroli

- Dyrektor Tenable.sc zawiera pojedynczą szybę, która pomaga przeglądać i zarządzać siecią na wszystkich konsolach Tenable.sc

Tenable.sc jest licencjonowany na rok, a na zasób jego roczna licencja zaczyna się od 5 364,25 USD. Możesz zaoszczędzić pieniądze, kupując licencję wieloletnią.

Wniosek

W tym przewodniku przeanalizowano siedem platform analizy zagrożeń i ich wyróżniające się funkcje. Najlepsza opcja zależy od Twoich potrzeb i preferencji w zakresie analizy zagrożeń. Możesz poprosić o wersję demonstracyjną produktu lub zarejestrować się w celu uzyskania bezpłatnej wersji próbnej, zanim zdecydujesz się na określone narzędzie.

Umożliwi to przetestowanie go w celu ustalenia, czy będzie służyć celom Twojej firmy. Na koniec upewnij się, że oferują wysokiej jakości wsparcie i potwierdź, jak często aktualizują swoje źródła zagrożeń.

Następnie możesz sprawdzić narzędzia do symulacji cyberataków.