Inżynieria odwrotna to proces, w którym analizuje się dany produkt lub system, aby dogłębnie pojąć jego strukturę, mechanizmy wewnętrzne oraz to, jak realizuje swoje zadania.

Zazwyczaj inżynieria odwrotna służy do dokładniejszego zrozumienia produktu, co pozwala na jego udoskonalenie, stworzenie konkurencyjnych rozwiązań, a także wykrycie i naprawienie istniejących wad czy słabych punktów, zwłaszcza tych związanych z bezpieczeństwem.

Metoda ta jest powszechnie stosowana w obszarach takich jak tworzenie oprogramowania, produkcja i ochrona danych. Trzeba jednak pamiętać, że inżynieria wsteczna bywa też wykorzystywana w celach nieuczciwych, na przykład do kradzieży tajemnic przedsiębiorstw lub podrabiania produktów. Właśnie dlatego prace związane z inżynierią odwrotną są często regulowane przepisami prawnymi, które chronią własność intelektualną i tajemnice handlowe.

Aby skutecznie działać w obszarze inżynierii wstecznej, specjalista ds. bezpieczeństwa powinien posiadać solidne podstawy informatyczne oraz umiejętności programowania, a także doświadczenie w stosowaniu narzędzi i technik typowych dla tego procesu, takich jak deasemblery i debuggery.

Jak działa inżynieria wsteczna?

Inżynieria odwrotna polega na analizie systemu, by zrozumieć, z jakich elementów się składa, jakie funkcje pełni i jak one ze sobą współpracują. Celem jest zdobycie wiedzy o tym, jak system działa, lub stworzenie jego kopii, bądź imitacji.

Inżynieria wsteczna jest niezwykle przydatna w wielu sytuacjach, m.in. w celu pełnego zrozumienia mechanizmów działania systemu, identyfikacji jego słabych punktów lub luk bezpieczeństwa, tworzenia zgodnych z nim lub alternatywnych rozwiązań, a także ulepszania oryginalnego projektu.

Proces inżynierii wstecznej często rozpoczyna się od rozłożenia systemu lub urządzenia na części, co pozwala zrozumieć jego komponenty i ich wzajemne połączenia. Może to obejmować fizyczny demontaż urządzeń lub analizę kodu i struktury w przypadku systemów oprogramowania.

Po rozłożeniu systemu na mniejsze elementy, każdy z nich jest szczegółowo badany i analizowany. Celem jest zrozumienie, jakie funkcje pełni dany komponent i w jaki sposób współpracuje z innymi, by całość systemu mogła działać poprawnie.

Ważne jest, aby korzystając z inżynierii wstecznej, respektować prawa własności intelektualnej i wykorzystywać zdobytą wiedzę wyłącznie w celach legalnych i etycznych.

Cel inżynierii wstecznej w bezpieczeństwie

W kontekście bezpieczeństwa, inżynieria wsteczna służy przede wszystkim do identyfikowania i minimalizowania potencjalnych luk w zabezpieczeniach danego produktu lub systemu. Odbywa się to poprzez dogłębne badanie struktury, kodu i poszczególnych elementów produktu, aby zrozumieć jego mechanizmy działania i zlokalizować możliwe słabości.

Przykładowo, specjalista ds. bezpieczeństwa może wykorzystać inżynierię odwrotną do analizy aplikacji, aby zidentyfikować potencjalne luki, które mogłyby zostać wykorzystane przez cyberprzestępców. Może to polegać na analizie kodu aplikacji, badaniu komunikacji sieciowej czy badaniu interakcji z innymi systemami lub komponentami.

Po wykryciu potencjalnych luk bezpieczeństwa, specjalista może podjąć działania mające na celu ich eliminację, na przykład poprzez wprowadzenie poprawek w kodzie aplikacji lub wdrożenie dodatkowych zabezpieczeń. Takie działania pozwalają zwiększyć ogólne bezpieczeństwo produktu lub systemu i chronić go przed ewentualnymi atakami.

Etapy inżynierii odwrotnej

Proces inżynierii odwrotnej zazwyczaj składa się z następujących etapów:

Przejdźmy teraz do omówienia najlepszych narzędzi wykorzystywanych w inżynierii wstecznej.

Ghidra

Ghidra to bezpłatny i otwarty pakiet narzędzi do analizy inżynierii wstecznej (SRE), stworzony przez Agencję Bezpieczeństwa Narodowego (NSA). Umożliwia dezasemblację, dekompilację i analizę kodu binarnego.

Ghidra jest rozbudowanym i skalowalnym narzędziem SRE, używanym zarówno przez agencje rządowe, jak i społeczność zajmującą się bezpieczeństwem. Zostało udostępnione publicznie w 2019 roku i można je pobrać oraz używać bez żadnych opłat.

Narzędzie to posiada intuicyjny interfejs oraz modułową strukturę, która pozwala użytkownikom dostosować je do swoich konkretnych potrzeb.

Ghidra wyposażona jest w dekompilator, który potrafi przekształcić kod asemblera w kod wyższego poziomu, np. C lub Java, co znacząco ułatwia zrozumienie funkcjonalności danego pliku binarnego.

Androguard

Androguard to zestaw narzędzi open source, przeznaczonych do analizy i inżynierii odwrotnej aplikacji na system Android. Narzędzie to, napisane w języku Python, umożliwia analizę struktury i sposobu działania aplikacji.

Androguard oferuje szeroki wachlarz funkcji, umożliwiających wykonywanie różnorodnych analiz, takich jak deasemblacja, dekompilacja i rozbieranie na czynniki pierwsze aplikacji na Androida. Jest przydatny do analizy kodu aplikacji, wydobywania jej zasobów i identyfikowania potencjalnych luk bezpieczeństwa.

Androguard jest powszechnie wykorzystywany przez specjalistów i badaczy bezpieczeństwa do analizy zabezpieczeń aplikacji na Androida.

Oferuje wiele funkcji w zakresie inżynierii odwrotnej, w tym obsługę różnorodnych formatów plików, możliwość przeprowadzania analiz statycznych i dynamicznych oraz integrację z innymi narzędziami, takimi jak IDA Pro i radare2.

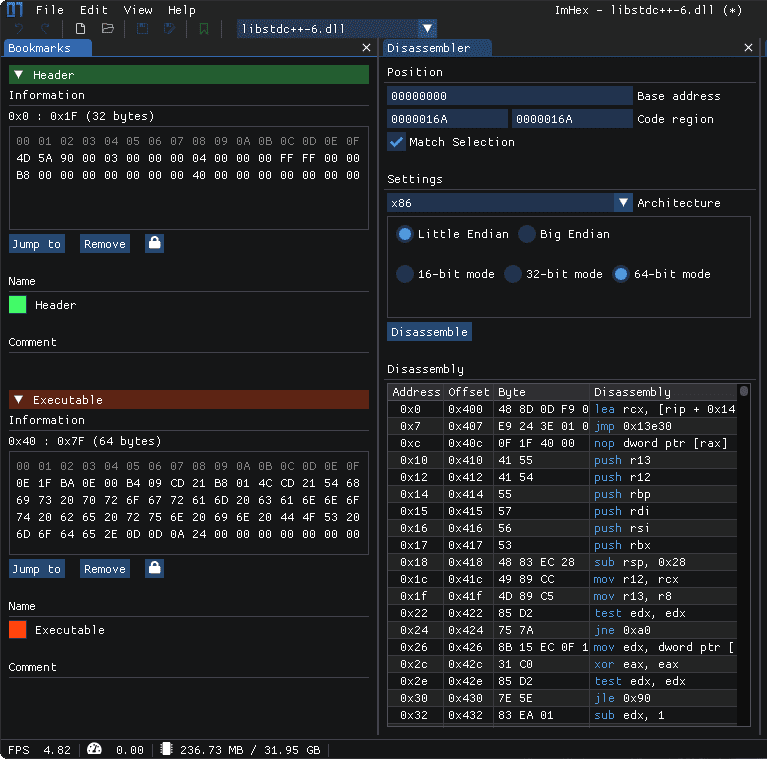

ImHex

ImHex to edytor szesnastkowy, czyli rodzaj oprogramowania, które umożliwia użytkownikom przeglądanie i modyfikowanie surowych danych binarnych pliku. Edytory szesnastkowe są powszechnie stosowane przez programistów, badaczy bezpieczeństwa i innych specjalistów technicznych do badania zawartości plików na niskim poziomie. Są one szczególnie przydatne do analizy plików binarnych, takich jak pliki wykonywalne lub innego rodzaju skompilowany kod.

ImHex to darmowy edytor szesnastkowy open source, dostępny dla systemów Windows i Linux. Charakteryzuje się przyjaznym dla użytkownika interfejsem i różnorodnością funkcji, które ułatwiają jego obsługę.

Do kluczowych funkcji ImHex należą obsługa dużych plików, rozbudowana funkcja wyszukiwania i zamiany, a także możliwość porównywania plików obok siebie. ImHex pozwala również na definiowanie własnych typów danych, co jest przydatne podczas analizy specyficznych danych w pliku.

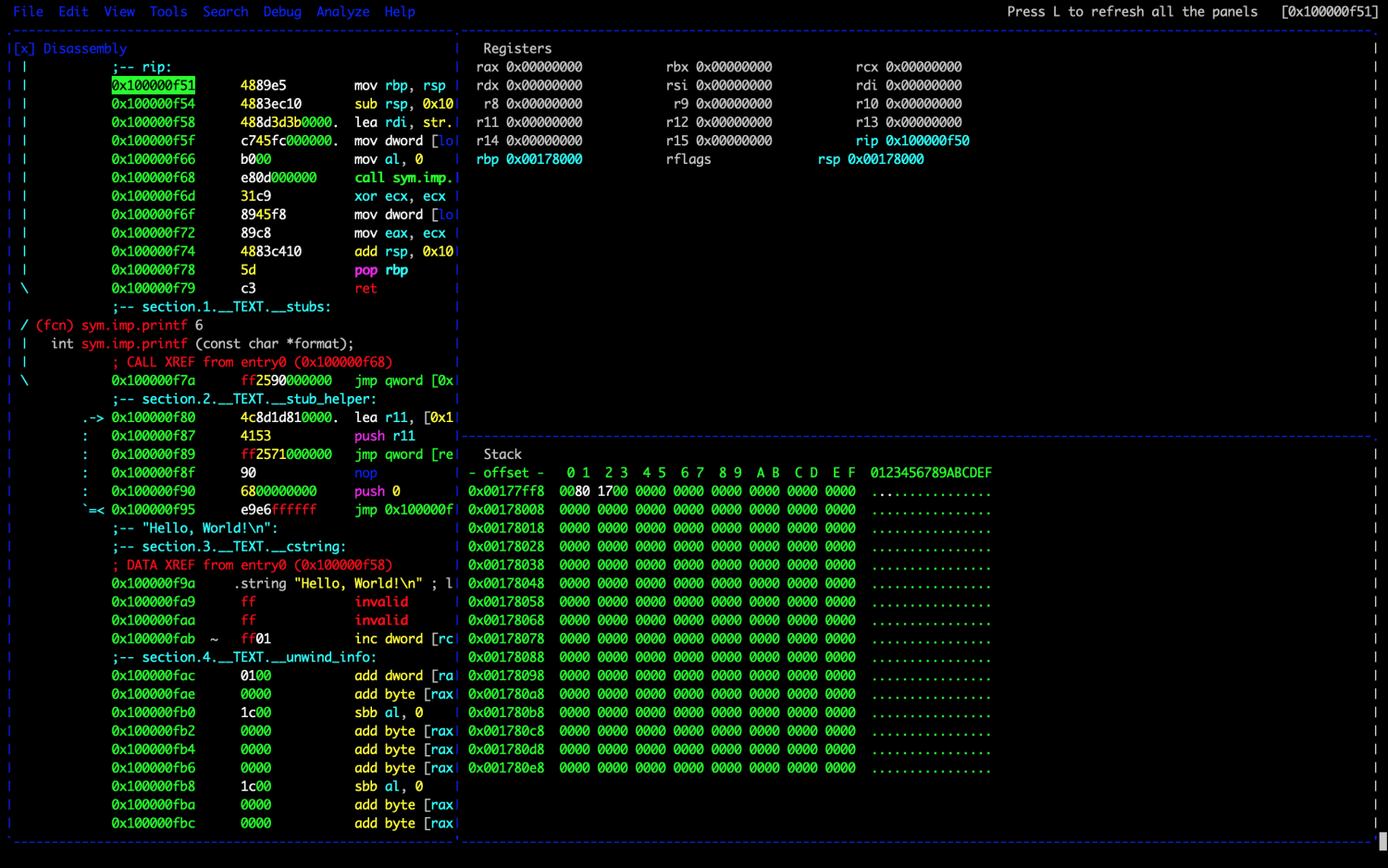

Radare2

Radare2 to otwarta platforma do inżynierii wstecznej, która umożliwia dezasemblację, analizę i debugowanie plików binarnych. Została napisana w języku C i jest dostępna dla wielu platform, m.in. Windows, Linux i macOS.

Narzędzie to jest szeroko wykorzystywane przez specjalistów ds. bezpieczeństwa do różnych celów, w tym do inżynierii wstecznej, analizy podatności i kryminalistyki cyfrowej. Posiada interfejs wiersza poleceń oraz potężny silnik skryptowy, który umożliwia użytkownikom automatyzację skomplikowanych zadań i rozszerzenie możliwości narzędzia.

Radare2 oferuje również dezasembler, który służy do konwersji kodu binarnego na czytelne dla człowieka instrukcje asemblera, co ułatwia zrozumienie mechanizmów wewnętrznych pliku binarnego.

Dostarcza szereg funkcji związanych z inżynierią odwrotną, m.in. obsługę wielu architektur i formatów plików, możliwość przeprowadzania analiz statycznych i dynamicznych, a także integrację z innymi narzędziami, np. debuggerami i deasemblerami.

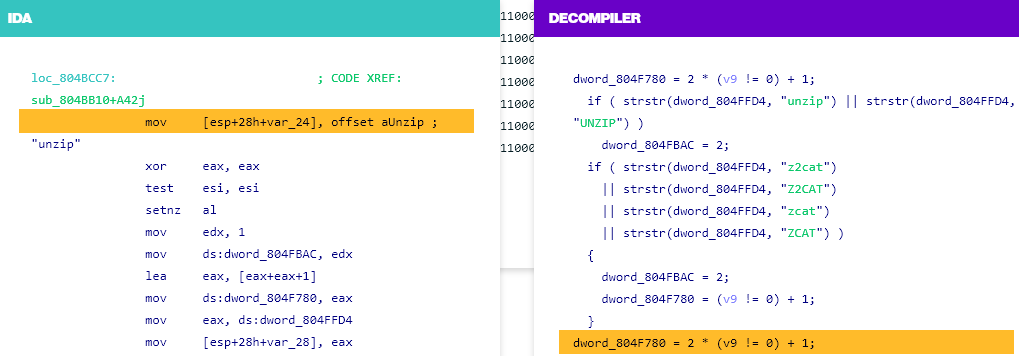

IDA Pro

IDA Pro (Interactive Disassembler Pro) to komercyjny deasembler i debugger, który jest powszechnie wykorzystywany przez specjalistów ds. bezpieczeństwa do analizy skompilowanego kodu. Może być używany do inżynierii wstecznej plików wykonywalnych i innych plików binarnych.

Oferuje także szereg funkcji do analizy statycznej i dynamicznej, w tym obsługę wielu architektur i formatów plików, możliwość generowania i modyfikowania dezasemblacji oraz integrację z innymi narzędziami, takimi jak debuggery i dekompilatory.

IDA Pro jest kompatybilne z różnymi platformami, oferuje graficzny interfejs użytkownika oraz język skryptowy do automatyzacji skomplikowanych zadań. Uważane jest za jeden z najpotężniejszych i najbardziej rozbudowanych deasemblerów, ale jest też znane ze stromej krzywej uczenia się i wysokiej ceny.

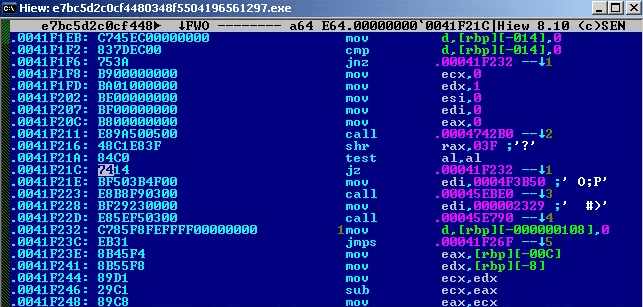

Hiew

Hiew to przeglądarka i edytor plików binarnych dla systemu Microsoft Windows. Jest to popularne narzędzie wśród programistów i badaczy bezpieczeństwa. Hiew umożliwia przeglądanie i modyfikowanie surowych danych pliku binarnego, a także deasemblację kodu maszynowego do języka asemblera.

Może być również używane do wyszukiwania wzorców lub ciągów znaków w pliku binarnym oraz do porównywania dwóch plików w celu znalezienia różnic. Hiew nie jest oprogramowaniem open source i nie jest dostępny za darmo, można go jednak zakupić na stronie internetowej producenta.

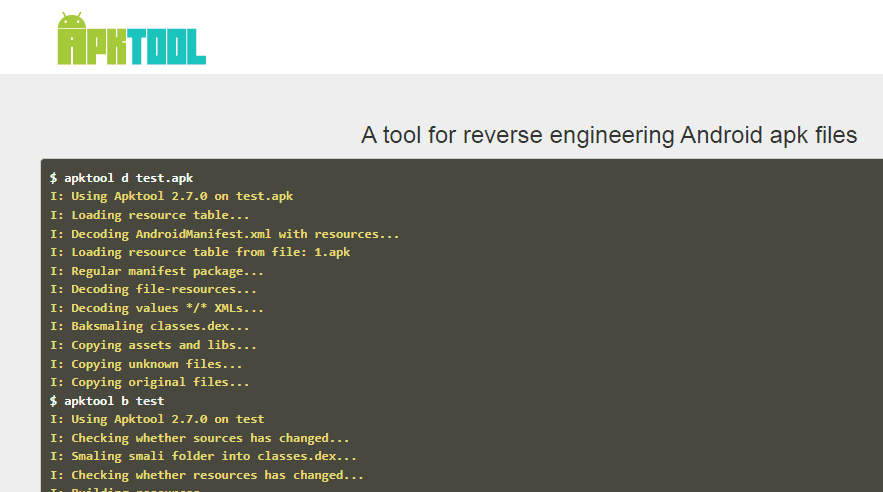

Apktool to darmowe narzędzie open source, służące do inżynierii wstecznej plików APK systemu Android. Napisane w Javie, może być uruchamiane na dowolnej platformie obsługującej język Java. Apktool umożliwia dekompilację zasobów pliku APK oraz ponowne zbudowanie aplikacji z wprowadzonymi modyfikacjami.

Jest powszechnie wykorzystywany przez programistów i modderów Androida do dostosowywania aplikacji, a także przez badaczy bezpieczeństwa do przeprowadzania statycznej analizy aplikacji na Androida.

Potrafi dekompilować zasoby pliku APK, tworząc czytelną dla człowieka reprezentację kodu i zawartości aplikacji.

Apktool może być również używany do analizy bezpieczeństwa aplikacji na Androida, ponieważ umożliwia przeglądanie kodu i zasobów aplikacji. Dzięki temu użytkownicy mogą modyfikować wygląd i zachowanie aplikacji.

Ważne jest jednak, aby użytkownicy szanowali prawa własności intelektualnej twórców aplikacji i wykorzystywali Apktool jedynie w celach zgodnych z prawem i etyką.

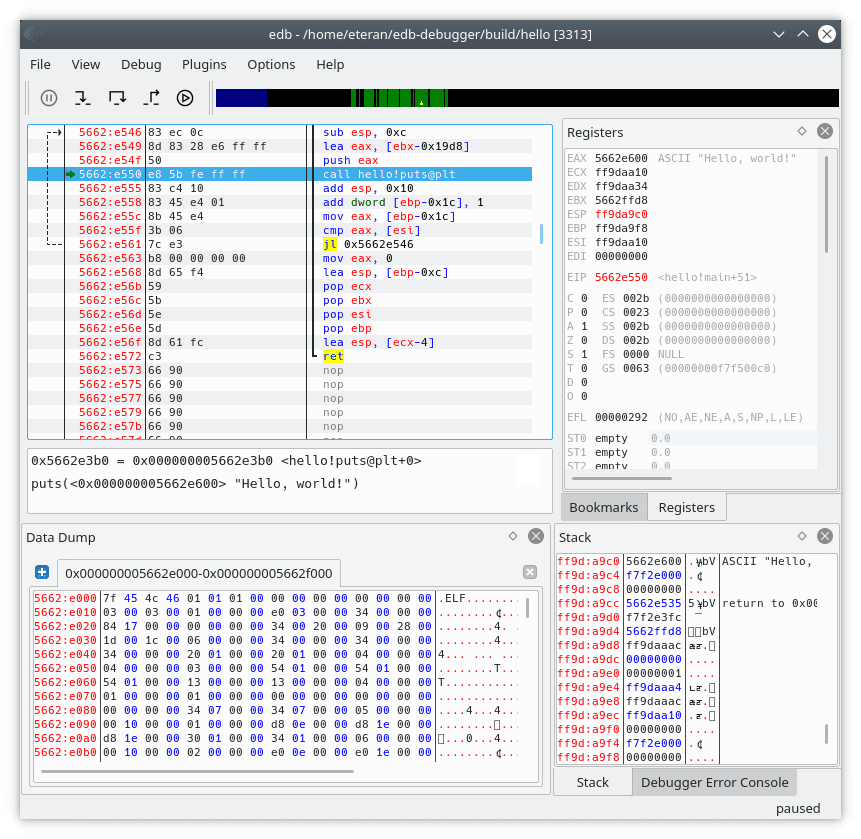

edb-debugger

EDB to darmowy debugger open source, przeznaczony dla systemów Linux, Windows i macOS. Jest to potężne narzędzie, które może być używane do analizy i debugowania wielu różnych plików wykonywalnych, m.in. plików ELF, PE, Mach-O i Java.

EDB posiada szereg funkcji, które czynią go przydatnym narzędziem w procesie tworzenia oprogramowania i inżynierii wstecznej.

Jedną z kluczowych zalet EDB jest jego przyjazny dla użytkownika interfejs, który ułatwia pracę nawet osobom początkującym w debugowaniu. Zawiera różne widoki, takie jak widok dezasemblacji, mapa pamięci i widok rejestru, które dostarczają szczegółowych informacji o stanie debugowanego programu.

EDB umożliwia również ustawianie punktów przerwania, przechodzenie przez kod krok po kroku oraz sprawdzanie wartości zmiennych, co ułatwia analizę i debugowanie programów.

Co więcej, EDB obsługuje różne architektury procesorów i systemy operacyjne, dzięki czemu jest uniwersalnym narzędziem, które można stosować na wielu platformach.

Java Snoop

JavaSnoop to narzędzie, które pozwala użytkownikom modyfikować zachowanie aplikacji Java w czasie rzeczywistym. Jest przeznaczone do testowania i analizy bezpieczeństwa i może być wykorzystane do identyfikacji i wykorzystywania luk w zabezpieczeniach aplikacji Java.

JavaSnoop działa poprzez dołączanie się do działającego procesu Java i wstrzykiwanie do niego kodu, co umożliwia modyfikację zachowania aplikacji w locie. Jest to bardzo przydatne w identyfikowaniu i testowaniu zabezpieczeń aplikacji Java.

JavaSnoop jest dostępny jako samodzielne narzędzie, a także jako wtyczka do popularnej platformy do testowania bezpieczeństwa aplikacji internetowych Burp Suite. Jest napisany w Javie i może być uruchomiony na dowolnej platformie obsługującej język Java, w tym na systemach Windows, Linux i macOS.

Do kluczowych funkcji JavaSnoop należy możliwość przechwytywania i modyfikowania wywołań metod, przeglądania i modyfikowania wartości zmiennych oraz definiowania niestandardowych haków w celu automatyzacji zadań.

Wniosek

Inżynieria wsteczna to cenna umiejętność dla specjalistów ds. bezpieczeństwa, ponieważ umożliwia dogłębne zrozumienie projektu, mechanizmów wewnętrznych i funkcjonalności produktu lub systemu, co z kolei pozwala na identyfikację i minimalizację potencjalnych luk lub wad.

Może to być szczególnie pomocne w identyfikowaniu i niwelowaniu luk typu zero-day, które są nieznane producentowi lub programiście i nie zostały jeszcze załatane.

Inżynieria wsteczna może być wymagającą i złożoną umiejętnością do opanowania. Niemniej jednak, jest ona bardzo przydatnym narzędziem dla specjalistów ds. bezpieczeństwa, którzy chcą identyfikować i łagodzić potencjalne luki w zabezpieczeniach aplikacji i systemów.

Może Cię również zainteresować poznanie najlepszych analizatorów i narzędzi do zbierania danych NetFlow dla Twojej sieci.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.