Zabezpiecz swoje centrum danych przed hakerami – przetestuj jego słabe punkty!

W obecnych czasach cyfryzacji, cyberataki to częste zjawisko. Mają one negatywny wpływ na funkcjonowanie firm, psują ich wizerunek i wywołują niepokój wśród użytkowników.

Jak zatem upewnić się, że Twoja sieć jest w stanie skutecznie odpierać ataki cyberprzestępców?

Minęły już czasy, kiedy polegano jedynie na corocznych lub kwartalnych testach penetracyjnych. Teraz potrzebujesz zautomatyzowanych symulacji ataków (BAS), ciągłego monitorowania zasobów oraz, co oczywiste, solidnej ochrony.

Poniżej przedstawiamy narzędzia, które umożliwiają symulowanie realnych ataków na Twoje centrum danych. Dzięki temu możesz przeanalizować wyniki i podjąć odpowiednie kroki. Co ważne, niektóre z tych narzędzi oferują opcję automatyzacji.

Czy jesteś gotowy przygotować się na najgorsze?

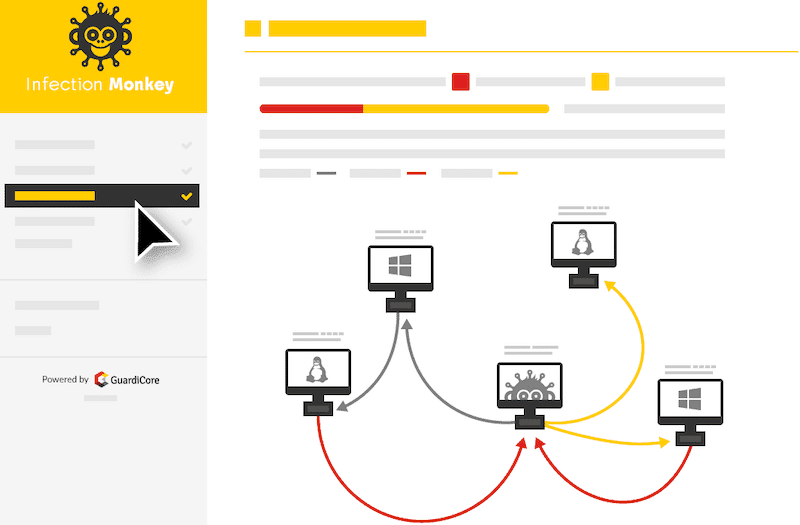

Infection Monkey

Używasz aplikacji w chmurze? Wypróbuj Infection Monkey. Pozwala on na testowanie infrastruktury w Google Cloud, AWS, Azure oraz środowiskach lokalnych.

Infection Monkey to oprogramowanie typu open source, które zainstalujesz na systemach Windows, Debian i Docker.

Możesz przeprowadzić automatyczną symulację ataku pod kątem kradzieży danych uwierzytelniających, nieprawidłowych konfiguracji czy przejętych zasobów. Oto kilka istotnych funkcji:

- Symulacja ataku jest nieinwazyjna, nie zakłóca pracy sieci.

- Otrzymujesz kompleksowy raport z audytu, zawierający praktyczne wskazówki, jak wzmocnić serwery WWW i inne elementy infrastruktury.

- Narzędzie ma niskie wymagania dotyczące zużycia procesora i pamięci.

- Możesz wizualizować mapę sieci i działania atakującego.

Jeśli jesteś CISO lub pracujesz w zespole ds. bezpieczeństwa, ten raport na pewno Ci się spodoba. Narzędzie jest BEZPŁATNE, więc warto je wypróbować.

NeSSi2

NeSSi2 to open-source’owe oprogramowanie oparte na frameworku JIAC. Skrót NeSSi oznacza Network Security Simulator, więc łatwo się domyślić, czym się zajmuje. Służy głównie do testowania algorytmów wykrywania włamań, analizy sieci oraz automatycznych ataków opartych na profilach.

Do instalacji i uruchomienia NeSSi2 wymagane jest środowisko Java SE 7 oraz MySQL.

KALDERA

Jest to narzędzie do emulacji działań przeciwnika. KALDERA obsługuje tylko sieci domenowe Windows.

Wykorzystuje model ATT&CK do testowania i odtwarzania zachowań przeciwnika.

Możesz również wypróbować Metta od firmy Uber.

Foreseeti securiCAD

securiCAD firmy Foreseeti umożliwia przeprowadzenie wirtualnego ataku na infrastrukturę, aby oszacować i zarządzać ryzykiem. Jego działanie opiera się na trzech filarach:

- Stworzenie modelu – dodajesz wszystkie elementy (serwer, router, firewall, usługi itp.), które chcesz przetestować.

- Symulacja ataku – aby sprawdzić, czy i kiedy Twój system ulegnie awarii.

- Raport o ryzyku – na podstawie danych symulacji generowany jest praktyczny raport, który pomoże Ci obniżyć ogólne ryzyko.

securiCAD to rozwiązanie dedykowane firmom, które posiada również wersję społecznościową o ograniczonych funkcjach. Warto ją wypróbować, aby zobaczyć, jak działa.

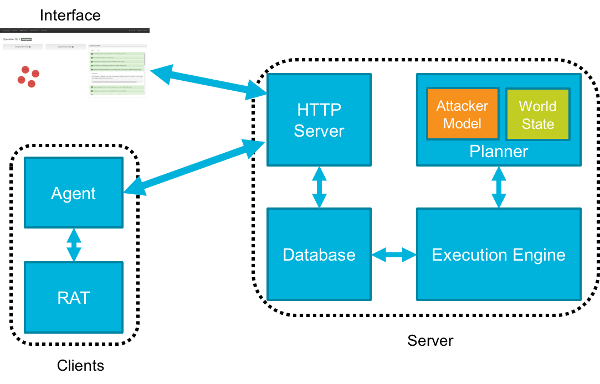

Attack IQ

Attack IQ to popularna platforma do weryfikacji zabezpieczeń, która podnosi poziom ochrony Twojego centrum danych. Jest to system ofensywno-obronny, który pomaga inżynierom ds. bezpieczeństwa w ćwiczeniu umiejętności zespołów typu „red team”.

Platforma jest zintegrowana z frameworkiem MITRE ATT&CK. Oto inne jej zalety:

- Wsparcie zespołu badawczego AttackIQ oraz liderów branży bezpieczeństwa.

- Możliwość dostosowania scenariusza ataku, aby naśladował realne zagrożenia.

- Automatyzacja ataków i ciągłe raportowanie stanu bezpieczeństwa.

- Lekkie i mało wymagające zasoby.

- Działa na podstawowych systemach operacyjnych i dobrze integruje się z istniejącą infrastrukturą.

Oferują dwutygodniowy BEZPŁATNY okres próbny. Sprawdź, jak wygląda stan Twojej infrastruktury!

Scythe

Sprawdź, jak bardzo Twoja firma jest narażona na ataki. Scythe to platforma z intuicyjnym interfejsem, która pozwala tworzyć i uruchamiać symulacje cyberataków z rzeczywistego świata. Dzięki danym z tych symulacji możesz analizować poziom bezpieczeństwa swoich systemów w czasie rzeczywistym.

Scythe jest dostępny jako usługa SaaS lub w wersji lokalnej. Bez względu na to, czy pracujesz w zespole red, blue czy purple, ta platforma jest dla Ciebie.

Jeśli chcesz dowiedzieć się więcej o działaniach zespołu red team, sprawdź ten kurs online.

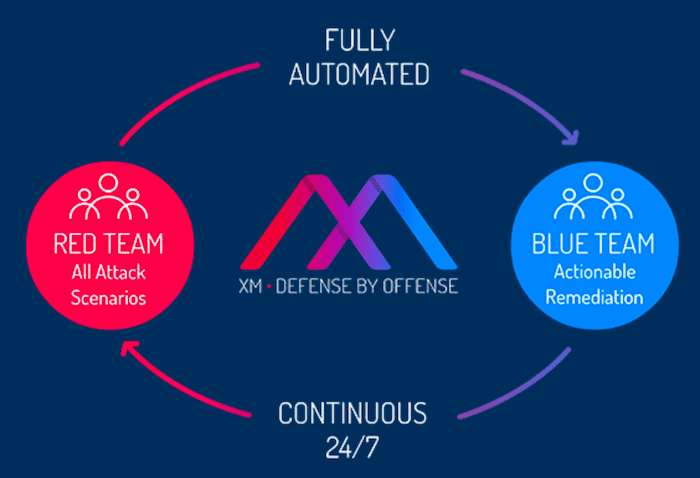

XM Cyber

XM Cyber oferuje zautomatyzowane rozwiązanie do symulacji zaawansowanych, długotrwałych zagrożeń (APT). Pozwala wyprzedzić działania napastnika.

Możesz wybrać cel ataku, skonfigurować trwające symulacje i otrzymać raport z priorytetowymi zaleceniami naprawczymi. Oto najważniejsze zalety tego narzędzia:

- Możliwość dostosowania scenariusza ataku do Twoich potrzeb.

- Wizualizacja ścieżki ataku.

- Wykorzystanie nowoczesnych technik ataków.

- Rekomendacje dotyczące najlepszych praktyk i polityk bezpieczeństwa.

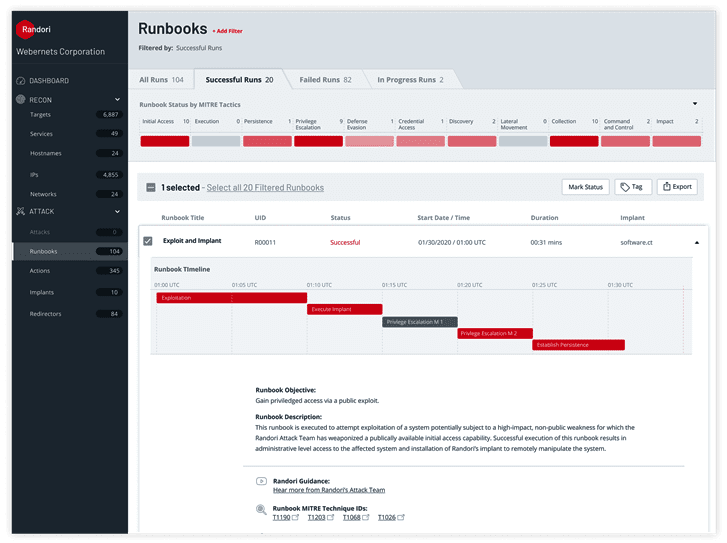

Randori

Randori to zautomatyzowana platforma cyberataków typu red team, która służy do testowania skuteczności systemów bezpieczeństwa w odpieraniu ataków. Potrafi generować i przeprowadzać rzeczywiste ataki, tak jak zrobiłby to prawdziwy haker, ale w bezpiecznym środowisku.

Platforma ma następujące zalety:

- Ocena skuteczności całych rozwiązań bezpieczeństwa i identyfikacja słabych punktów.

- Wgląd w to, jak Twoja infrastruktura jest postrzegana z perspektywy atakującego.

- Możliwość symulowania rzeczywistych ataków na systemy IT Twojej firmy w bezpieczny sposób.

- Analiza celu ataku w czasie rzeczywistym.

- Możliwość przetestowania mechanizmów obronnych, identyfikacji słabych punktów i odejście od założenia, że Twoja firma jest bezpieczna.

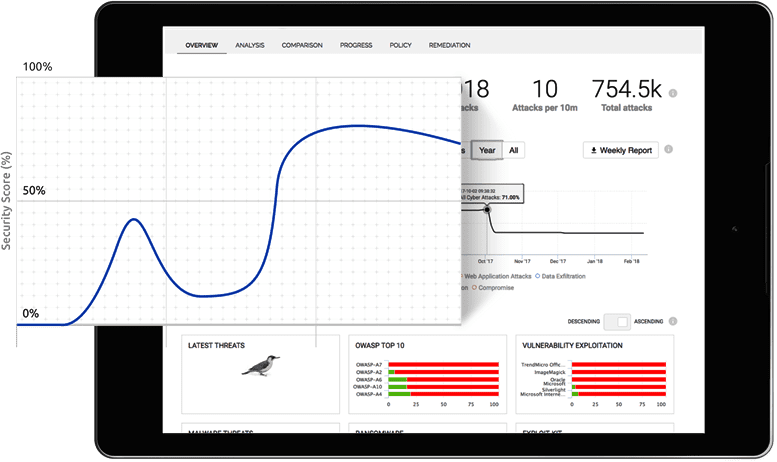

Picus

Picus to rozwiązanie do zarządzania bezpieczeństwem i ryzykiem, które umożliwia ciągłą ocenę, pomiar i eliminację słabych punktów. Dzięki temu Twoja firma może wyprzedzić cyberprzestępców. Platforma do symulacji naruszeń bezpieczeństwa Picus posiada intuicyjny panel nawigacyjny i oferuje możliwość testowania zabezpieczeń za pomocą rzeczywistych ataków.

Jej zalety to:

- Rozbudowana baza danych zagrożeń i środków ochrony.

- Identyfikacja w czasie rzeczywistym zarówno słabych, jak i silnych warstw zabezpieczeń, co pozwala zespołom szybko reagować i eliminować luki.

- Możliwość dostosowania i optymalizacji złożonych technologii bezpieczeństwa.

- Szybka identyfikacja słabych punktów i sugestie dotyczące optymalnych środków zaradczych.

- Wgląd w czasie rzeczywistym w gotowość firmy do odparcia ataku i zdolność do eliminacji luk w zabezpieczeniach.

Podsumowanie

Zarządzanie ryzykiem związanym z bezpieczeństwem IT to duże wyzwanie. Mam nadzieję, że przedstawione narzędzia pomogą Ci wdrożyć najlepsze rozwiązania i obniżyć poziom zagrożenia. Większość z tych narzędzi oferuje bezpłatne okresy próbne, więc warto je przetestować i wybrać to, które najlepiej spełnia Twoje potrzeby.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.