Uwierzytelnianie dwuskładnikowe (2FA) to najskuteczniejsza metoda zapobiegania nieautoryzowanemu dostępowi do konta internetowego. Nadal potrzebujesz przekonania? Spójrz na te oszałamiające liczby od firmy Microsoft.

Spis treści:

Twarde liczby

W lutym 2020 Microsoft podał prezentacja na Konferencja RSA zatytułowany „Breaking Password Dependencies: Challenges in the Final Mile at Microsoft”. Cała prezentacja była fascynująca, jeśli interesuje Cię, jak zabezpieczyć konta użytkowników. Nawet jeśli ta myśl otępia twój umysł, przedstawione statystyki i liczby były niesamowite.

Microsoft śledzi ponad 1 miliard aktywnych kont miesięcznie prawie 1/8 światowej populacji. Generują one ponad 30 miliardów zdarzeń logowania miesięcznie. Każde logowanie do firmowego konta O365 może generować wiele wpisów logowania w wielu aplikacjach, a także dodatkowe zdarzenia dla innych aplikacji, które używają O365 do logowania jednokrotnego.

Jeśli ta liczba brzmi dużo, pamiętaj o tym Firma Microsoft każdego dnia zatrzymuje 300 milionów fałszywych prób logowania. Ponownie, to nie jest rok czy miesiąc, ale 300 milionów dziennie.

W styczniu 2020 r. 480 000 kont Microsoft – 0,048% wszystkich kont Microsoft – zostało przejętych przez ataki rozpylające. Dzieje się tak, gdy osoba atakująca uruchamia wspólne hasło (np. „Spring2020!”) Na listach tysięcy kont w nadziei, że część z nich użyje tego wspólnego hasła.

Spraye to tylko jedna z form ataku; setki i tysiące innych było spowodowanych wypychaniem poświadczeń. Aby je utrwalić, atakujący kupuje nazwy użytkowników i hasła w ciemnej sieci i wypróbowuje je w innych systemach.

Następnie dochodzi do phishingu, czyli gdy osoba atakująca przekonuje Cię do zalogowania się na fałszywej stronie internetowej w celu uzyskania hasła. Te metody to sposób, w jaki konta internetowe są zwykle „hakowane” w potocznym języku.

W sumie w styczniu włamano się do ponad 1 miliona kont Microsoft. To nieco ponad 32 000 zagrożonych kont dziennie, co brzmi źle, dopóki nie przypomnisz sobie, że 300 milionów fałszywych prób logowania zatrzymywano dziennie.

Ale najważniejsza jest liczba ze wszystkich 99,9 procent wszystkich naruszeń kont Microsoft zostałoby zatrzymanych jeśli konta miały włączone uwierzytelnianie dwuskładnikowe.

Co to jest uwierzytelnianie dwuskładnikowe?

Dla przypomnienia, uwierzytelnianie dwuskładnikowe (2FA) wymaga dodatkowej metody uwierzytelniania konta, a nie tylko nazwy użytkownika i hasła. Ta dodatkowa metoda to często sześciocyfrowy kod wysłany na Twój telefon SMS-em lub wygenerowany przez aplikację. Następnie wpisujesz ten sześciocyfrowy kod w ramach procedury logowania na swoje konto.

Uwierzytelnianie dwuskładnikowe to rodzaj uwierzytelniania wieloskładnikowego (MFA). Istnieją również inne metody MFA, w tym fizyczne tokeny USB podłączane do urządzenia lub biometryczne skanowanie odcisków palców lub oczu. Jednak kod wysyłany na Twój telefon jest zdecydowanie najpopularniejszy.

Jednak uwierzytelnianie wieloskładnikowe to szerokie pojęcie – na przykład bardzo bezpieczne konto może wymagać trzech czynników zamiast dwóch.

Czy 2FA powstrzymałby naruszenia?

W przypadku ataków typu „spray” i wypychania danych uwierzytelniających osoby atakujące mają już hasło – wystarczy znaleźć konta, które go używają. W przypadku phishingu atakujący mają zarówno Twoje hasło, jak i nazwę konta, co jest jeszcze gorsze.

Gdyby konta Microsoft, które zostały naruszone w styczniu, miały włączone uwierzytelnianie wieloskładnikowe, samo posiadanie hasła nie wystarczyłoby. Haker potrzebowałby również dostępu do telefonów swoich ofiar, aby uzyskać kod MFA, zanim będzie mógł zalogować się na te konta. Bez telefonu osoba atakująca nie byłaby w stanie uzyskać dostępu do tych kont i nie zostałyby naruszone.

Jeśli uważasz, że Twoje hasło jest niemożliwe do odgadnięcia i nigdy nie dałbyś się nabrać na atak phishingowy, przejdźmy do faktów. Według Alexa Weinarta, głównego architekta w firmie Microsoft, Twoje hasło tak właściwie nie ma to większego znaczenia jeśli chodzi o zabezpieczenie konta.

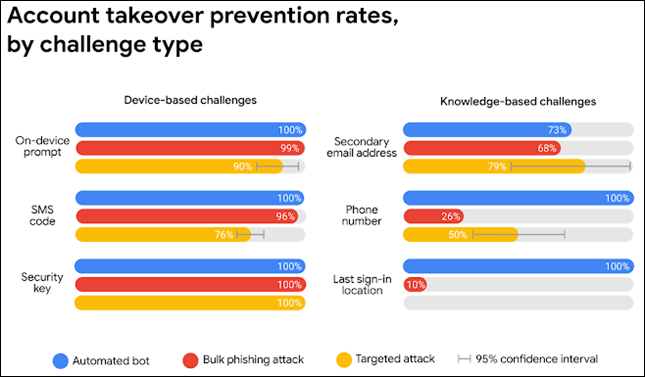

Dotyczy to nie tylko kont Microsoft – każde konto online jest równie podatne na ataki, jeśli nie korzysta z usługi MFA. Według Google MSZ zatrzymał się w 100 procentach automatycznych ataków botów (ataki rozpylające, wypychanie danych uwierzytelniających i podobne metody automatyczne).

Jeśli spojrzysz na lewy dolny róg wykresu badawczego Google, metoda „klucza bezpieczeństwa” była w 100% skuteczna w powstrzymywaniu automatycznych botów, phishingu i ataków ukierunkowanych.

Jaka jest więc metoda „klucza bezpieczeństwa”? Używa aplikacji na telefonie do generowania kodu MFA.

Chociaż metoda „SMS Code” była również bardzo skuteczna – i jest absolutnie lepsza niż całkowity brak MFA – aplikacja jest jeszcze lepsza. Zalecamy Authy, ponieważ jest bezpłatne, łatwe w użyciu i potężne.

Jak włączyć 2FA dla wszystkich swoich kont

W przypadku większości kont online możesz włączyć 2FA lub inny typ MFA. Znajdziesz to ustawienie w różnych lokalizacjach dla różnych kont. Zwykle jest to jednak w menu ustawień konta w sekcji „Konto” lub „Bezpieczeństwo”.

Na szczęście mamy przewodniki opisujące, jak włączyć MFA w niektórych najpopularniejszych witrynach i aplikacjach:

Amazonka

Apple ID

Facebook

Google / Gmail

Instagram

LinkedIn

Microsoft

Gniazdo

Nintendo

Reddit

Pierścień

Luźny

Parowy

Świergot

MFA to najskuteczniejszy sposób zabezpieczenia kont internetowych. Jeśli jeszcze tego nie zrobiłeś, poświęć trochę czasu, aby go włączyć tak szybko, jak to możliwe – szczególnie w przypadku krytycznych kont, takich jak poczta e-mail i bankowość.