W ostatnim czasie obserwujemy gwałtowny wzrost liczby ataków typu ransomware, które stanowią poważne zagrożenie dla osób prywatnych, przedsiębiorstw, a nawet instytucji rządowych na całym świecie.

Twoje dane oraz systemy informatyczne mogą zostać błyskawicznie wzięte jako zakładnicy, co wywoła u ciebie bezsilność i frustrację.

Wyobraź sobie sytuację, w której budzisz się i nagle odkrywasz, że wszystkie twoje istotne pliki, w tym zdjęcia rodzinne, ważne dokumenty i cenne wspomnienia, zostały zaszyfrowane. W zamian za ich odzyskanie otrzymujesz cyfrowe żądanie zapłaty okupu.

To nie tylko przerażająca, ale i bolesna rzeczywistość, z którą zmierzyło się już mnóstwo ludzi. Ataki ransomware skutkują nie tylko utratą ogromnych sum pieniędzy, ale również danych, reputacji i wielu innych cennych zasobów.

Dlatego też kluczowe jest wzmocnienie cyfrowej obrony oraz efektywne reagowanie na działania tych bezwzględnych cyberprzestępców.

W tym celu każdy użytkownik internetu powinien zrozumieć mechanizmy działania tego typu cyberataków, aby móc skuteczniej chronić się przed ich skutkami.

W niniejszym artykule omówię najczęściej spotykane rodzaje oprogramowania ransomware, a także przedstawię podstawowe strategie i metody, które pozwolą Ci uniknąć wpadnięcia w te cybernetyczne pułapki.

Zacznijmy!

Czym jest atak ransomware?

Atak ransomware to rodzaj cyberataku, który polega na uzyskaniu przez atakującego dostępu do twoich systemów lub zasobów i zaszyfrowaniu kluczowych plików, uniemożliwiając ci do nich dostęp i przetrzymując je jako zakładników.

Następnie, przestępcy żądają okupu za przywrócenie dostępu do twoich danych.

Jest to szokująca sytuacja, która może być wynikiem kliknięcia w złośliwe odnośniki, załączniki do wiadomości e-mail lub wejścia na zainfekowaną stronę internetową. Tego typu ataki nie wybierają swoich ofiar – uderzają zarówno w osoby prywatne, jak i w firmy, powodując chaos i utratę danych. Z tego powodu tak istotna jest profilaktyka.

Do najpopularniejszych rodzajów oprogramowania ransomware zaliczamy:

- Szyfrujące oprogramowanie ransomware

- Oprogramowanie ransomware typu scareware

- Oprogramowanie ransomware typu locker

- Oprogramowanie ransomware modyfikujące MBR (Master Boot Record)

- Mobilne oprogramowanie ransomware

- Ransomware jako usługa (RaaS)

- Ransomware Petya

W dalszej części artykułu szczegółowo omówimy każdy z nich.

Rosnące zagrożenie atakami ransomware

Zrozumienie skali rosnącego zagrożenia, jakim są ataki ransomware, jest kluczowe z uwagi na ich coraz większą powszechność i potencjalne poważne konsekwencje. Cyberprzestępcy nieustannie udoskonalają swoje taktyki oraz cele, obejmując swoim działaniem nie tylko osoby fizyczne, ale także firmy i różnego rodzaju organizacje.

Według danych z serwisu Statista, około 70% organizacji na całym świecie padło ofiarą ataku ransomware.

Ataki ransomware mogą prowadzić do dramatycznych skutków, takich jak utrata danych, problemy finansowe i zakłócenia w codziennym funkcjonowaniu. Tego typu ataki zazwyczaj wykorzystują luki w zabezpieczeniach systemów, rozprzestrzeniając się przez załączniki do wiadomości e-mail lub złośliwe strony internetowe.

Znaczenie zrozumienia ataków ransomware

Zrozumienie mechanizmów działania ataków ransomware ma kluczowe znaczenie dla twojego bezpieczeństwa w cyfrowym świecie. Poniżej przedstawiam cztery istotne powody, dla których warto zgłębić ten temat:

Zapobieganie

Wiedza o tym, jak działa oprogramowanie ransomware, umożliwia podjęcie odpowiednich środków zapobiegawczych. Dzięki niej będziesz potrafił zidentyfikować podejrzane e-maile, linki oraz załączniki, co pozwoli ci uniknąć zostania ofiarą ataku.

Ochrona

Posiadanie wiedzy na temat aktualnych zagrożeń w cyberprzestrzeni pomaga w opracowaniu skutecznych strategii, które mogą ochronić twoje dane osobowe i wrażliwe informacje. Będziesz wiedział, jak regularnie tworzyć kopie zapasowe plików, co pozwoli ci na ich łatwe odzyskanie, nawet w przypadku ataku.

Wpływ na biznes

W przypadku firm, ataki ransomware mogą spowodować zakłócenia w operacjach oraz straty finansowe. Zrozumienie mechanizmów tego typu ataków umożliwia wdrożenie skutecznych strategii cyberbezpieczeństwa, zapewniających ochronę danych i reputacji firmy.

Reakcja

Jeśli zostaniesz zaatakowany, wiedza na temat ransomware daje ci przewagę. Będziesz mógł szybko zareagować, zgłosić incydent odpowiednim służbom i podjąć decyzję o ewentualnej zapłacie okupu.

Jak działają ataki ransomware?

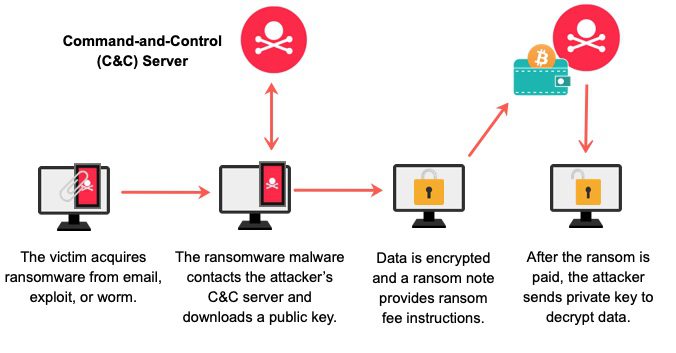

Ataki ransomware zwykle rozpoczynają się od złośliwego oprogramowania, które najczęściej jest ukryte w wiadomościach e-mail lub plikach do pobrania, które wydają się nieszkodliwe. Po uruchomieniu, ransomware blokuje twoje pliki, uniemożliwiając ci do nich dostęp.

Źródło obrazu: ExtraHop

Źródło obrazu: ExtraHop

Następnie pojawia się żądanie zapłaty okupu, zazwyczaj w kryptowalucie, w zamian za klucz deszyfrujący, który umożliwi ci odzyskanie dostępu do twoich danych.

Ransomware wykorzystuje luki w systemie lub twoje nieostrożne działania, takie jak klikanie w podejrzane odnośniki. Ma zdolność szybkiego rozprzestrzeniania się w sieci, wpływając nie tylko na osoby prywatne, ale także na firmy i instytucje.

Ataki ransomware przyjmują różnorodne formy, z których każda ma swoje własne metody i taktyki przetrzymywania danych jako zakładników.

Poniżej omówię najpopularniejsze rodzaje ataków ransomware oraz przedstawie sposoby na zapobieganie im i skuteczne reagowanie w przypadku ich wystąpienia.

Szyfrujące oprogramowanie ransomware

Ten rodzaj złośliwego oprogramowania wykorzystuje szyfrowanie do blokowania dostępu do plików.

Atak zaczyna się w momencie, gdy nieświadomie pobierasz zainfekowane załączniki lub wchodzisz na zainfekowane strony internetowe. W wyniku procesu szyfrowania twoje pliki stają się nieczytelne, do czasu zapłaty okupu.

To tak, jakby twoje cyfrowe zasoby zostały wzięte jako zakładnicy. Jest to rodzaj cyfrowego zamka, który cyberprzestępcy zakładają na twoje pliki. Wirus dostaje się do twojego urządzenia i szyfruje istotne dokumenty, zdjęcia i dane. W tym momencie nie możesz ich otwierać ani używać. W zamian za klucz, który odblokuje pliki, żąda od ciebie zapłaty.

Przykłady szyfrującego oprogramowania ransomware

- WannaCry: W 2017 roku dotknął tysiące komputerów, wykorzystując lukę w zabezpieczeniach systemu Windows.

- CryptoLocker: Jeden z pierwszych i najbardziej znanych ataków ransomware. CryptoLocker pojawił się w 2013 roku i atakował użytkowników systemu Windows.

Zapobieganie

- Regularnie aktualizuj system operacyjny i oprogramowanie, aby załatać wszelkie luki w zabezpieczeniach.

- Zachowaj ostrożność i unikaj otwierania załączników do wiadomości e-mail lub klikania linków pochodzących z nieznanych źródeł.

- Regularnie twórz kopie zapasowe ważnych plików na zewnętrznym urządzeniu pamięci masowej, które nie jest na stałe podłączone do sieci.

Reakcja

- Odizoluj zainfekowany system, odłączając go od sieci, aby zapobiec rozprzestrzenianiu się ransomware.

- Nie płać okupu, ponieważ nie ma gwarancji, że odzyskasz swoje pliki, a płacenie zachęca przestępców do kolejnych ataków.

- Poinformuj organy ścigania i specjalistów ds. cyberbezpieczeństwa o zaistniałym incydencie.

Scareware ransomware

To oszukańcze oprogramowanie, które ma za zadanie wprowadzić użytkownika w błąd i przekonać go, że komputer jest zainfekowany wirusami lub innymi zagrożeniami. Jego celem jest wzbudzenie strachu, abyś zapłacił za usunięcie fikcyjnych zagrożeń.

Ten rodzaj oprogramowania ransomware jest swego rodzaju psychologiczną manipulacją. Wyświetla fałszywe alarmy oraz przerażające wiadomości na ekranie, sprawiając wrażenie, że twoje urządzenie jest atakowane. Jednak, w rzeczywistości jest to tylko trik.

Atakujący chcą, abyś zapłacił za usunięcie tych wymyślonych zagrożeń. Zachowaj spokój i nie daj się nabrać. Utrzymuj aktualność swojego oprogramowania i korzystaj z zaufanych narzędzi zabezpieczających, które ochronią cię przed zagrożeniami.

Przykłady Scareware Ransomware

- Fałszywy AV: Fałszywy AV wyświetla nieprawdziwe ostrzeżenia antywirusowe i zachęca do zakupu rozwiązania.

- WinFixer: Wyświetla fałszywe błędy systemowe i oferuje ich usunięcie za opłatą.

Zapobieganie

- Bądź na bieżąco z powszechnymi taktykami zastraszania i nie ufaj nagle pojawiającym się wyskakującym okienkom.

- Korzystaj wyłącznie z legalnego oprogramowania pobranego z oficjalnych źródeł, aby uniknąć złośliwego oprogramowania.

- Zainstaluj niezawodne i efektywne oprogramowanie antywirusowe, aby móc wykryć i zablokować programy typu scareware.

Reakcja

- Ignoruj komunikaty scareware i nie dokonuj żadnych płatności.

- Zamknij przeglądarkę lub aplikację, jeśli pojawi się wyskakujące okienko scareware.

- Skanuj swój system: regularnie przeprowadzaj skanowanie całego systemu za pomocą oprogramowania antywirusowego, aby zapewnić bezpieczeństwo komputera.

Locker Ransomware

To rodzaj złośliwego oprogramowania, które skutecznie blokuje dostęp do całego komputera lub urządzenia, uniemożliwiając korzystanie z niego do czasu zapłacenia okupu.

Ransomware tego typu sprawia, że jesteś „zablokowany” na swoim urządzeniu. Przejmuje nad nim kontrolę, uniemożliwiając ci dostęp do wszystkiego – plików, aplikacji, wszystkiego. W zamian za odblokowanie urządzenia żądają płatności.

Przykłady oprogramowania ransomware Locker

- Ransomware podszywające się pod policję: fałszywie oskarża cię o nielegalne działania i żąda zapłaty okupu.

- Winlocker: Blokuje system operacyjny komputera, uniemożliwiając dostęp do jakichkolwiek jego funkcji.

Zapobieganie

- Używaj złożonych i silnych haseł, aby utrudnić nieautoryzowane próby dostępu przez cyberprzestępców.

- Regularnie aktualizuj system operacyjny i oprogramowanie, aby załatać ewentualne luki w zabezpieczeniach.

- Regularnie twórz kopie zapasowe ważnych plików na zewnętrznym nośniku danych, który nie jest na stałe podłączony do sieci.

- Polegaj na sprawdzonych narzędziach zabezpieczających, które uniemożliwią przejęcie kontroli nad twoimi urządzeniami przez te cyfrowe kłódki.

Reakcja

- Nie dokonuj płatności, ponieważ nie ma gwarancji, że odzyskasz dostęp do swojego urządzenia.

- Spróbuj uruchomić komputer w trybie awaryjnym, aby usunąć ransomware.

- Użyj oprogramowania antywirusowego, aby przeskanować i usunąć ransomware z systemu.

Oprogramowanie ransomware dotyczące głównego rekordu rozruchowego

Oprogramowanie ransomware Master Boot Record (MBR) atakuje główny rekord rozruchowy dysku twardego komputera. Uniemożliwia uruchomienie systemu, do czasu zapłaty okupu.

Wnika głęboko w strukturę twojego komputera. Celem ataku jest kluczowy element odpowiedzialny za uruchamianie systemu. Po zainfekowaniu, komputer w ogóle się nie uruchamia. Przykładem są wirusy Petya i NotPetya.

Przykłady oprogramowania ransomware MBR

- Petya/NotPetya: Podszywając się pod ransomware, miał na celu wywołanie chaosu poprzez zniszczenie danych.

- GoldenEye/Petya/NotPetya: Wirus infekuje MBR i żąda zapłaty za odszyfrowanie systemu.

Zapobieganie

- Zainstaluj zaufane oprogramowanie antywirusowe i chroniące przed złośliwym oprogramowaniem.

- Regularnie twórz kopie zapasowe ważnych danych na zewnętrznym dysku twardym lub w chmurze.

- Włącz opcję Bezpieczny rozruch w systemie BIOS, aby zapobiec nieautoryzowanym modyfikacjom w MBR.

Reakcja

- Unikaj płacenia okupu.

- Zwróć się o pomoc do specjalistów ds. cyberbezpieczeństwa, aby móc odzyskać i usunąć ransomware.

- W poważniejszych przypadkach może być konieczna ponowna instalacja systemu operacyjnego.

Mobilne oprogramowanie ransomware

Mobilne oprogramowanie ransomware to złośliwe oprogramowanie atakujące smartfony lub tablety, które szyfruje dane i żąda zapłaty za ich odblokowanie.

Działa to na zasadzie cyfrowego przejęcia twojego urządzenia. Po zakradnięciu się do systemu blokuje ekran lub szyfruje pliki. Następnie przestępcy żądają zapłaty za naprawienie szkód. Chroń się, bądź na bieżąco i nie klikaj w podejrzane linki. Nie pozwól, aby atakujący wzięli twój telefon jako zakładnika.

Przykłady mobilnego oprogramowania ransomware

- Simplocker: Atakuje urządzenia z systemem Android, szyfruje pliki i żąda okupu.

- Charger: Blokuje urządzenie i żąda płatności w zamian za jego odblokowanie.

Zapobieganie

- Aby zapobiec zainfekowaniu złośliwym oprogramowaniem, pobieraj aplikacje wyłącznie z autoryzowanych i wiarygodnych sklepów.

- Regularnie aktualizuj system operacyjny i aplikacje swojego urządzenia, aby załatać potencjalne luki w zabezpieczeniach.

- Zachowaj ostrożność przy udzielaniu uprawnień aplikacjom, które wydają się niepotrzebne.

Reakcja

- Odłącz urządzenie od internetu i usuń podejrzane aplikacje.

- Skonsultuj się z ekspertami ds. cyberbezpieczeństwa, aby uzyskać wskazówki dotyczące odzyskiwania danych.

- W niektórych przypadkach może być konieczne przywrócenie ustawień fabrycznych urządzenia.

Ransomware jako usługa (RaaS)

RaaS jest niebezpiecznym modelem biznesowym, w którym cyberprzestępcy wypożyczają oprogramowanie ransomware innym atakującym.

Działa to jak rynek przestępczy. Cyberprzestępcy tworzą oprogramowanie ransomware i wynajmują je jako „usługę” innym. Każdy może je wypożyczyć, nawet nie będąc hakerem; wystarczy zapłacić i można z niego korzystać.

Ten model znacznie zwiększa skalę zagrożenia. Pamiętaj, że ta przestępcza usługa sprawia, że oprogramowanie ransomware jest dostępne dla każdego, co sprawia, że ochrona jest jeszcze ważniejsza. Uważaj na e-maile phishingowe i dbaj o swoje bezpieczeństwo.

Przykłady Ransomware-as-a-Service

- Cerber: To znana platforma RaaS, która umożliwiała użytkownikom dystrybucję ransomware Cerber.

- Tox: umożliwia tworzenie spersonalizowanych ataków ransomware bez zaawansowanej wiedzy technicznej.

Zapobieganie

- Korzystaj z solidnego oprogramowania zabezpieczającego, które zablokuje ransomware, zanim zdąży zaatakować.

- Regularnie twórz kopie zapasowe swoich danych w zewnętrznym źródle, aby zawsze mieć do nich dostęp.

- Zaznajom siebie i swój zespół z zagrożeniami związanymi z oprogramowaniem ransomware oraz z bezpiecznymi praktykami online.

Reakcja

- Natychmiast odłącz się od sieci, aby zapobiec dalszemu rozprzestrzenianiu się.

- Użyj zaufanego oprogramowania antywirusowego, aby zidentyfikować i usunąć ransomware.

- Jeśli to możliwe, przywróć dane z kopii zapasowych.

Ransomware Petya

Petya to złośliwe oprogramowanie, które infekuje komputery, uniemożliwia dostęp do plików, szyfrując je i żąda zapłaty za odszyfrowanie.

Brak zapłaty może skutkować tym, że twoje pliki pozostaną niedostępne lub dane zostaną ujawnione, co umożliwi wykorzystanie ich przeciwko tobie. Petya jest rozpowszechniana za pomocą załączników do wiadomości e-mail lub zainfekowanych stron internetowych. Aby się chronić, unikaj klikania w podejrzane linki.

Przykłady oprogramowania ransomware Petya

- Petya/NotPetya: W 2017 roku szybko się rozprzestrzenił, powodując poważne zakłócenia w firmach na całym świecie.

- GoldenEye/Petya/NotPetya: Ten wariant Petya szyfruje pliki i żąda okupu w zamian za ich odzyskanie.

Zapobieganie

- Regularnie aktualizuj system operacyjny i aplikacje.

- Unikaj otwierania załączników lub klikania linków pochodzących z nieznanych źródeł.

- Regularnie twórz kopie zapasowe swoich danych na zewnętrznym urządzeniu pamięci masowej, które nie jest na stałe podłączone do sieci.

Reakcja

- Nie płać okupu, ponieważ nie ma gwarancji odzyskania plików.

- Odizoluj zainfekowane urządzenie od sieci, aby zapobiec dalszemu rozprzestrzenianiu się wirusa.

- Skonsultuj się z ekspertami ds. cyberbezpieczeństwa w celu uzyskania porady dotyczącej odzyskiwania danych i usuwania ransomware.

Typowe cele ataków ransomware

Oto pięć najczęściej atakowanych grup przez cyberprzestępców:

- Osoby prywatne: cyberprzestępcy wykorzystują e-maile phishingowe lub złośliwe pliki do pobrania w celu zaszyfrowania plików osobistych.

- Firmy: firmy, zarówno małe, jak i duże, są częstym celem ze względu na potencjalne zyski finansowe. Atakujący mogą zakłócić operacje lub wykraść poufne dane.

- Szpitale i placówki medyczne: ataki ransomware mogą sparaliżować systemy opieki zdrowotnej, co wpływa na opiekę nad pacjentami i prowadzi do żądań okupu.

- Instytucje edukacyjne: szkoły i uniwersytety posiadają cenne dane i często mają słabe punkty zabezpieczeń, co czyni je atrakcyjnym celem.

- Agencje rządowe: atakujący mogą brać na cel systemy rządowe, potencjalnie ujawniając poufne informacje i zakłócając działanie usług publicznych.

Często zadawane pytania

Jakie są typowe objawy infekcji ransomware?

Odpowiedź: Typowymi objawami infekcji ransomware są nagłe szyfrowanie plików, żądanie zapłaty okupu i zablokowanie ekranu komputera. Jeśli zauważysz te symptomy, natychmiast odłącz się od internetu, nie płać okupu i szukaj profesjonalnej pomocy.

Jak mogę chronić mój komputer i dane przed atakami ransomware?

Odpowiedź: Aby chronić swój komputer i dane przed atakami ransomware, regularnie wykonuj kopie zapasowe plików, aktualizuj oprogramowanie i zachowuj ostrożność przy otwieraniu załączników i klikaniu w linki w wiadomościach e-mail. Zainstaluj niezawodne oprogramowanie antywirusowe, używaj silnych haseł i poszerzaj swoją wiedzę na temat zagrożeń internetowych.

Czy organy ścigania mogą namierzyć osoby atakujące ransomware?

Odpowiedź: Tak, organy ścigania mogą śledzić osoby atakujące ransomware. Współpracują z ekspertami ds. cyberbezpieczeństwa i wykorzystują zaawansowane narzędzia cyfrowe do śledzenia źródeł ataków. Jednak, nie zawsze jest to łatwe ze względu na stosowanie przez przestępców narzędzi anonimizujących i płatności w kryptowalutach.

Czy powinienem zapłacić okup, jeśli moje dane zostały zaszyfrowane?

Odpowiedź: Zaleca się unikanie płacenia okupu, ponieważ nie ma gwarancji odzyskania danych, a co więcej, może to zachęcić do kolejnych ataków. Poszukaj alternatywnych rozwiązań, takich jak przywrócenie danych z kopii zapasowej lub skorzystanie z profesjonalnej pomocy w usuwaniu oprogramowania ransomware i odzyskiwaniu plików.

Podsumowanie

Zrozumienie mechanizmów działania oprogramowania ransomware i jego potencjalnych zagrożeń ma kluczowe znaczenie dla bezpieczeństwa w świecie cyfrowym. Będąc na bieżąco informowanym o różnych rodzajach oprogramowania ransomware oraz jego metodach i celach, jesteś lepiej przygotowany do podejmowania skutecznych działań zapobiegawczych.

Nawet jeśli padniesz ofiarą ataku, pamiętaj, aby nie płacić okupu, odizolować zainfekowane urządzenie i szukać profesjonalnej pomocy.

Wdrożenie omówionych w artykule zasad i metod jest niezwykle ważne, jeśli chcesz zminimalizować ryzyko stania się ofiarą oprogramowania wymuszającego okup oraz zabezpieczyć swoje cenne dane i urządzenia. Zachowując czujność i proaktywność, możesz skutecznie chronić swoje cyfrowe środowisko przed stale ewoluującymi zagrożeniami.

Możesz również zapoznać się z narzędziami do symulacji cyberataków, które pomogą ci w poprawie bezpieczeństwa.

newsblog.pl