Gdy stajemy przed koniecznością zwiększenia naszej prywatności w sieci, zazwyczaj rozważamy dwie główne opcje: VPN (wirtualna sieć prywatna) lub Tor. Przeważająca większość użytkowników Internetu wybiera tę pierwszą metodę, podczas gdy osoby o większej wiedzy technicznej często łączą obie te techniki.

Jednak w pewnych sytuacjach, rozwiązanie takie jak MixNet, choć mniej popularne, może okazać się bardziej skuteczne w zapewnieniu zaawansowanej ochrony prywatności. Czym zatem jest MixNet? Jak funkcjonuje? I w jaki sposób wypada w porównaniu z Torem i VPN?

Czym jest MixNet?

MixNet, czyli sieć miksująca, to technologia służąca ochronie prywatności i bezpieczeństwa informacji przesyłanych przez internet. Działa ona poprzez mieszanie danych pochodzących z różnych źródeł, zanim zostaną one przesłane do celu. W rezultacie osoba postronna ma utrudnione zadanie, jeśli chodzi o ustalenie źródła i miejsca docelowego danych.

Pomimo tego, że większość danych internetowych jest szyfrowana, a ich treść chroniona za pomocą protokołów takich jak TLS i SSL, zawierają one metadane. Te metadane mogą być analizowane i wykorzystywane przez niepowołane osoby do identyfikacji nadawców i odbiorców. MixNet wprowadza tasowanie metadanych w celu ochrony prywatności użytkowników.

Jak działa MixNet?

MixNet wykorzystuje protokoły, które mieszają i tasują dane pochodzące z różnych źródeł podczas ich przesyłania przez sieć połączonych węzłów. W tym procesie łączone są metadane, takie jak lokalizacja geograficzna, adresy IP nadawcy i odbiorcy, wielkość wiadomości, a także czas ich wysłania i odbioru. To utrudnia osobom z zewnątrz uzyskanie istotnych informacji, które mogłyby pomóc w ujawnieniu tożsamości użytkowników lub przewidzeniu zawartości przesyłanych danych.

MixNet składa się z dwóch podstawowych elementów:

- PKI (infrastruktura klucza publicznego): System, którego zadaniem jest dystrybucja materiałów klucza publicznego oraz informacji dotyczących połączeń sieciowych, niezbędnych do prawidłowego funkcjonowania MixNet.

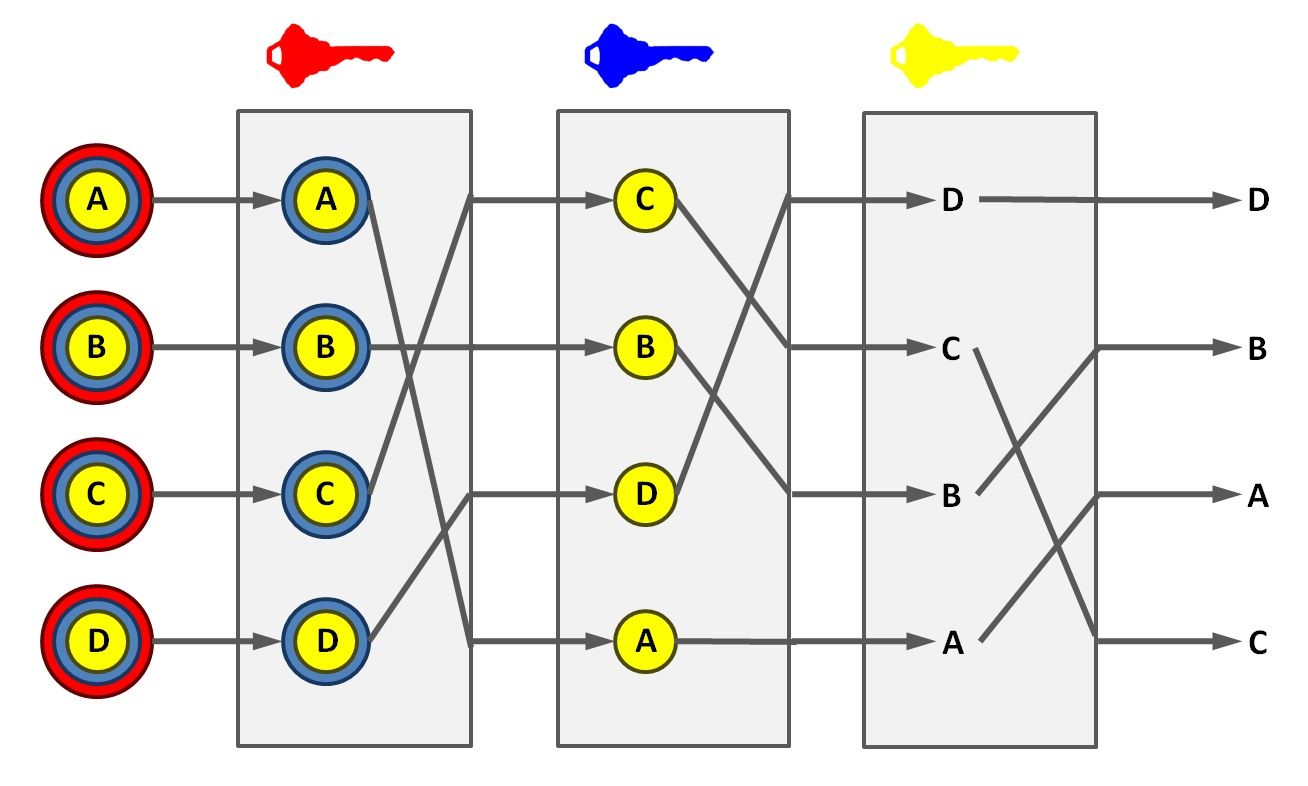

- Mieszanki: Kryptograficzne ścieżki stanowiące elementy sieci mieszanej. Ich zadaniem jest odbieranie przychodzących wiadomości, stosowanie transformacji kryptograficznej oraz mieszanie danych, w taki sposób, aby obserwatorzy nie byli w stanie powiązać wiadomości przychodzących z wychodzącymi.

System PKI jest fundamentem sieci mieszanej, ale w przypadku naruszenia jego bezpieczeństwa, cała sieć staje się zagrożona. Dzieje się tak, ponieważ atakujący może zastąpić węzły swoimi, przejmując kontrolę nad siecią. Z tego powodu istotne jest, aby struktura była zdecentralizowana.

Mieszanki dzielą dane na mniejsze fragmenty i przekształcają je w szyfrogram, co uniemożliwia powiązanie poszczególnych bitów. Następnie, szyfrogram jest przesyłany przez kaskadę mieszającą (w ustalonej kolejności węzłów), zanim dotrze do miejsca docelowego. Dodatkowo, miksy wprowadzają opóźnienia, aby zapobiegać atakom bazującym na analizie wzorców czasowych.

Choć jeden węzeł mieszający mógłby rozwiązać problemy związane z prywatnością, istnieje ryzyko, że stanie się on pojedynczym punktem awarii. Dlatego stosuje się co najmniej trzy kombinacje, gdzie każdy niezależny węzeł stanowi dodatkową warstwę anonimowości, przyczyniając się tym samym do ogólnej odporności sieci.

MixNet a Tor

Tor jest inną, szerzej stosowaną technologią, zaprojektowaną z myślą o zwiększeniu poziomu prywatności w Internecie. Jednakże, osiąga on anonimowość poprzez inne podejście.

Podczas gdy MixNet działa na zasadzie mieszania danych, aby utrudnić ustalenie powiązania między miejscem początkowym a docelowym, Tor korzysta z techniki zwanej routingiem cebulowym. W tej technice dane są szyfrowane warstwowo, a następnie przesyłane przez sieć przekaźników, obsługiwanych przez ochotników, zanim dotrą do celu.

Przekaźniki w sieci Tor służą jedynie do szyfrowania danych za pomocą unikalnych kluczy, nie posiadając wiedzy o tym, skąd pochodzi ruch ani dokąd zmierza. Każda warstwa szyfrowania utrudnia śledzenie źródła i miejsca docelowego.

Jednakże, ze względu na swoją konstrukcję, Tor wymaga węzłów wyjściowych – końcowych przekaźników w sieci – które odszyfrowują ostatnią warstwę szyfrowania i przekazują dane do miejsca docelowego. Ten element stanowi potencjalne zagrożenie bezpieczeństwa, jeśli przekaźniki końcowe okażą się złośliwe.

Unikalne podejścia do anonimowości online, stosowane przez MixNet i Tor, generują różne mocne i słabe strony. Przykładowo, MixNet skutecznie zapobiega atakom związanym z korelacją czasową i potwierdzeniem, natomiast Tor skutecznie zwalcza identyfikację cyfrowego odcisku palca przeglądarki i ataki Sybil.

Ponadto, Tor charakteryzuje się większą odpornością dzięki rozległej sieci i dużej liczbie użytkowników. MixNet z kolei zapewnia mniejsze opóźnienia ze względu na mniejszą liczbę przekaźników sieciowych. Wybór między nimi zależy od indywidualnych potrzeb, takich jak pożądany poziom anonimowości, akceptowalna tolerancja opóźnień i wielkość sieci.

MixNet a VPN

Sieci VPN (wirtualne sieci prywatne) są prawdopodobnie najczęściej wybieranymi rozwiązaniami zapewniającymi anonimowość i bezpieczeństwo w Internecie, częściowo ze względu na łatwość konfiguracji i dostępność dużej liczby dostawców usług.

VPN tworzy zaszyfrowany tunel między użytkownikiem a serwerem. Ten tunel szyfruje ruch internetowy użytkownika, ukrywając jego dane osobowe, lokalizację i aktywność przeglądania, uniemożliwiając w ten sposób podsłuchiwanie przez osoby trzecie.

To podejście różni się od MixNet, który kryptograficznie przekształca bitowe fragmenty danych przed ich zmieszaniem i przekazaniem przez wiele przekaźników, co utrudnia powiązanie danych z zaangażowanymi stronami.

VPN sprawdza się w sytuacjach, gdy chcemy ukryć swoją lokalizację, bezpiecznie połączyć się z publiczną siecią Wi-Fi, uzyskać dostęp do treści objętych ograniczeniami regionalnymi i zachować ogólną prywatność podczas przeglądania Internetu. Niemniej jednak, z uwagi na zależność od scentralizowanej infrastruktury serwerów VPN, pojawiają się problemy z zaufaniem i obawy związane z prywatnością.

Z drugiej strony, MixNet jest bardziej skuteczny w sytuacjach, gdy potrzebujemy silnej anonimowości i ochrony metadanych. Charakteryzuje się też mniejszymi opóźnieniami i bardziej zdecentralizowaną architekturą niż VPN, który polega na scentralizowanych serwerach.

Ograniczenia MixNet

Sieci MixNet napotykają na szereg ograniczeń, które mogą wpływać na ich efektywność i praktyczność…

Choć sieci MixNet oferują silną ochronę prywatności, ich ograniczenia sprawiają, że stają się mniej wygodne jako opcje ochrony prywatności w Internecie. Jednak wiele nowo powstających technologii stara się rozwiązać te problemy. Na przykład, HOPR wykorzystuje sieć węzłów P2P, co zwiększa skalowalność, podczas gdy Nym organizuje węzły mieszające w warstwy, tworząc strukturę zapewniającą większą skalowalność bez utraty anonimowości.

Czy powinieneś korzystać z MixNet?

Decyzja o tym, czy korzystać z MixNet w celu poprawy prywatności w Internecie, zależy od Twoich konkretnych potrzeb, akceptacji opóźnień i narzutu przepustowości oraz kompatybilności z używanymi aplikacjami.

MixNet jest odpowiedni, jeśli szczególnie zależy Ci na zachowaniu anonimowości i jeśli używasz aplikacji, które nie są wrażliwe na czas. Nie jest natomiast idealny, jeśli preferujesz rozwiązania łatwe w obsłudze lub korzystasz z aplikacji do komunikacji w czasie rzeczywistym. Tak czy inaczej, przed podjęciem decyzji o ewentualnym użyciu MixNet, należy dokładnie przeanalizować jego zalety, ograniczenia i inne aspekty.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.