Zarządzanie stanem bezpieczeństwa w infrastrukturze chmurowej to kluczowy proces, który umożliwia ciągłe monitorowanie, analizowanie i wzmacnianie poziomu ochrony środowiska chmurowego. Dzięki temu możliwe jest wykrywanie oraz eliminowanie słabych punktów, a także przewidywanie potencjalnych zagrożeń, zanim zdążą wyrządzić szkody.

Zabezpieczanie zasobów w chmurze stanowi obecnie duże wyzwanie. Jest to spowodowane dynamicznym charakterem tych środowisk, ich ciągłym łączeniem i rozłączaniem z wieloma sieciami i zasobami. Brak wystarczającej widoczności może skutkować przeoczeniem nieprawidłowych konfiguracji i innych luk, które mogą zostać wykorzystane przez osoby o złych intencjach, umożliwiając im nieautoryzowany dostęp do kluczowej infrastruktury.

Niepoprawne i niezabezpieczone konfiguracje stanowią poważne zagrożenie, zwiększając obszar potencjalnego ataku i ułatwiając cyberprzestępcom infiltrację. Konsekwencją tego może być ujawnienie wrażliwych danych, kary za niedostosowanie się do regulacji prawnych, straty finansowe oraz szkody wizerunkowe, a także inne, niepożądane skutki.

Idealnym rozwiązaniem jest wdrożenie Cloud Security Posture Management (CSPM), które zapewnia zgodność poziomu bezpieczeństwa środowiska chmurowego z obowiązującymi standardami, najlepszymi praktykami oraz ustalonymi normami i oczekiwaniami.

Źródło: my.f5.com

Czym jest zarządzanie stanem bezpieczeństwa w chmurze (CSPM)?

Cloud Security Posture Management (CSPM) to zbiór narzędzi i metod, które umożliwiają organizacjom ocenę bezpieczeństwa ich chmury, identyfikację i usuwanie błędnych konfiguracji, naruszeń zasad zgodności oraz innych zagrożeń bezpieczeństwa. Stanowi kluczowy element strategii ochrony danych w środowiskach chmurowych.

Chociaż niektórzy dostawcy usług chmurowych, jak Amazon AWS, Google Cloud, Microsoft, oferują wbudowane funkcje CSPM, to organizacje korzystające z innych platform, które nie posiadają takich rozwiązań, powinny rozważyć wykorzystanie narzędzi zewnętrznych.

Te rozwiązania odgrywają kluczową rolę w ochronie środowisk chmurowych, umożliwiając identyfikację, korygowanie lub ostrzeganie zespołów IT o nieprawidłowościach w konfiguracji bezpieczeństwa, zagrożeniach, niezgodnościach z regulacjami oraz innych lukach. Niektóre zaawansowane narzędzia oferują funkcje automatycznego wykrywania i usuwania nieprawidłowości.

Oprócz aktywnego wykrywania i łagodzenia zagrożeń, narzędzia CSPM zapewniają ciągły monitoring i wgląd w stan bezpieczeństwa chmury w organizacji. Warto również wspomnieć, że niektóre z tych narzędzi generują rekomendacje dotyczące wzmocnienia zabezpieczeń.

Dlaczego zarządzanie stanem bezpieczeństwa w chmurze jest ważne?

Z uwagi na to, że środowisko chmurowe składa się z wielu różnorodnych technologii i komponentów, organizacjom trudno jest samodzielnie nad wszystkim zapanować, szczególnie bez wykorzystania dedykowanych narzędzi.

Każda organizacja, która korzysta z usług chmurowych, powinna rozważyć wdrożenie narzędzia CSPM. Szczególne znaczenie ma to dla firm, które przechowują krytyczne dane, działają w branżach silnie regulowanych oraz korzystają z wielu kont usług w chmurze.

Korzyści wynikające z zastosowania CSPM obejmują:

- Ciągłe skanowanie i określanie aktualnego stanu bezpieczeństwa w czasie rzeczywistym.

- Zapewnienie organizacji pełnego wglądu w całą infrastrukturę chmurową.

- Automatyczne wykrywanie i eliminowanie błędnych konfiguracji oraz problemów z zachowaniem zgodności.

- Przeprowadzanie testów porównawczych i audytów zgodności w celu zapewnienia przestrzegania najlepszych praktyk.

Mimo że infrastruktura chmurowa zapewnia znaczną elastyczność i produktywność, jest ona również narażona na szereg wyzwań związanych z bezpieczeństwem, zwłaszcza w przypadku gdy nieprawidłowe konfiguracje i złe praktyki zwiększają potencjalny obszar ataku. W odpowiedzi na te wyzwania, organizacje powinny wdrożyć narzędzia CSPM, aby zapewnić odpowiednią widoczność, a także identyfikację i eliminację zagrożeń.

Typowe narzędzie CSPM nieustannie monitoruje infrastrukturę chmury i generuje powiadomienie za każdym razem, gdy wykryje problem. W zależności od rodzaju problemu, narzędzie może automatycznie go korygować.

W innych przypadkach, natychmiastowe powiadomienie pozwala zespołom ds. bezpieczeństwa, programistom oraz innym zespołom na szybką reakcję i naprawę sytuacji. Ponadto, CSPM umożliwia organizacjom identyfikację i eliminowanie wszelkich rozbieżności między obecnym a pożądanym stanem ich środowiska chmurowego.

Jak działa CSPM?

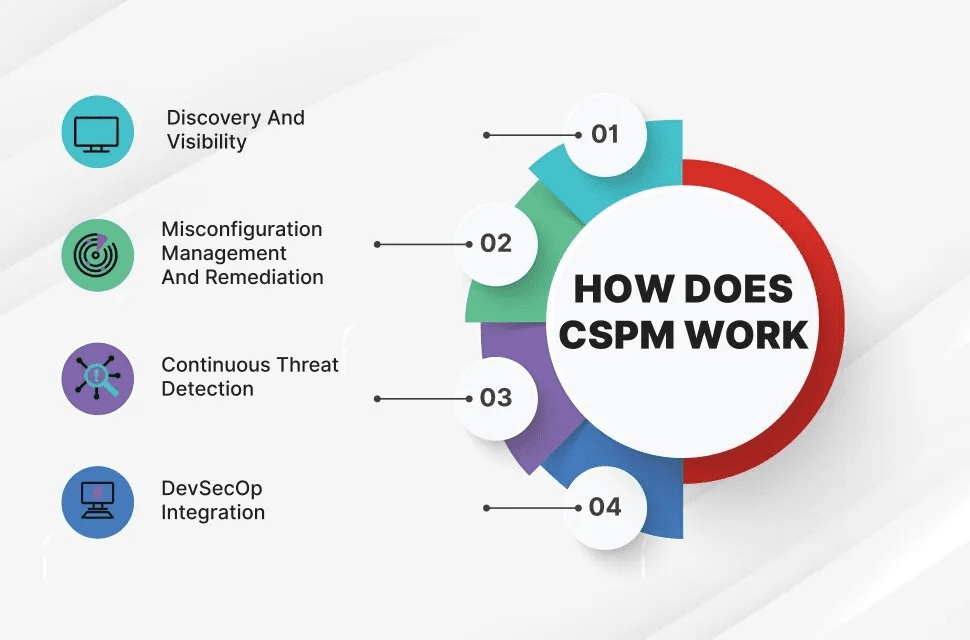

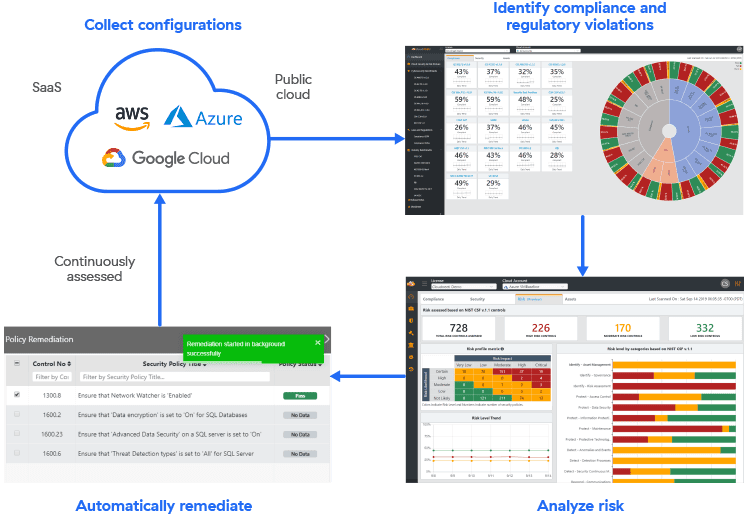

Rozwiązania CSPM działają poprzez ciągłe monitorowanie i wizualizację infrastruktury chmurowej. Pozwala to na dokładne wykrywanie i klasyfikowanie różnych komponentów chmury, a także ocenę istniejących i potencjalnych zagrożeń. Działanie CSPM opiera się na analizie konfiguracji i stanu środowiska chmurowego.

Większość narzędzi CSPM porównuje aktywne zasady i konfiguracje z ustaloną bazą, aby wychwycić wszelkie odchylenia i zidentyfikować potencjalne zagrożenia. Ponadto, niektóre rozwiązania CSPM oparte na zdefiniowanych regułach, działają zgodnie z ustalonymi z góry zasadami.

Z kolei inne rozwiązania wykorzystują zaawansowane metody uczenia maszynowego do wykrywania zmian w technologiach i zachowaniu użytkowników, co pozwala na dynamiczne dostosowywanie metod porównywania i analizy.

Typowe narzędzie CSPM posiada następujące kluczowe funkcje:

- Ciągłe monitorowanie środowiska i usług w chmurze oraz zapewnienie pełnego wglądu w komponenty i ich konfiguracje.

- Porównywanie konfiguracji i polityk chmury z ustalonymi wytycznymi i standardami bezpieczeństwa.

- Wykrywanie błędnych konfiguracji i zmian w zasadach bezpieczeństwa.

- Identyfikacja istniejących, nowych oraz potencjalnych zagrożeń.

- Korygowanie błędnych konfiguracji na podstawie gotowych reguł i standardów branżowych. Pomaga to zmniejszyć ryzyko związane z błędami ludzkimi, które mogą prowadzić do nieprawidłowych konfiguracji.

Źródło: fortinet.com

Chociaż CSPM pomaga rozwiązać szerokie spektrum problemów związanych z nieprawidłowymi konfiguracjami i zgodnością, poszczególne rozwiązania mogą różnić się sposobem działania. Niektóre oferują automatyczne korygowanie w czasie rzeczywistym.

Automatyczne korygowanie może jednak różnić się w zależności od konkretnego narzędzia. Inne rozwiązania umożliwiają bardziej zaawansowaną i dostosowaną do potrzeb automatyzację. Dodatkowo, warto zauważyć, że niektóre z nich są dedykowane określonym środowiskom chmurowym, takim jak Azure, AWS czy inne usługi.

Niektóre rozwiązania CSPM zapewniają automatyczny i ciągły monitoring, widoczność, wykrywanie zagrożeń i mechanizmy naprawcze. W zależności od konkretnego rozwiązania, może ono automatycznie usuwać zagrożenia, wysyłać alerty, dostarczać rekomendacje i oferować inne przydatne funkcje.

Co to jest błędna konfiguracja zabezpieczeń i dlaczego występuje?

Błędna konfiguracja zabezpieczeń ma miejsce, gdy mechanizmy bezpieczeństwa są niepoprawnie skonfigurowane lub pozostawione w ustawieniach domyślnych, niezabezpieczonych. Powoduje to powstawanie luk w zabezpieczeniach, podatności i usterek, które narażają sieci, systemy i dane na ryzyko różnych cyberataków.

Błędne konfiguracje wynikają najczęściej z błędów ludzkich, gdy zespoły nie wdrażają prawidłowych ustawień bezpieczeństwa lub całkowicie pomijają ten etap. Sytuacja ta może być także spowodowana niedostateczną znajomością zasad bezpieczeństwa przez osoby odpowiedzialne za konfigurację systemów.

Do typowych złych praktyk należy korzystanie z ustawień domyślnych, słaba dokumentacja lub brak dokumentacji zmian konfiguracji, nadawanie nadmiernych uprawnień, nieprawidłowe ustawienia przez usługodawcę i inne niedopatrzenia.

Błędy konfiguracji wynikają również z włączania niepotrzebnych funkcji, kont, portów, usług i innych komponentów, co zwiększa obszar potencjalnego ataku.

Inne przyczyny występowania błędnych konfiguracji obejmują:

- Wyświetlanie poufnych informacji w komunikatach o błędach.

- Słabe szyfrowanie, brak szyfrowania lub stosowanie nieaktualnych protokołów szyfrowania.

- Nieprawidłowo skonfigurowane narzędzia bezpieczeństwa, niezabezpieczone platformy, katalogi i pliki.

- Niewłaściwe konfiguracje sprzętu, takie jak użycie domyślnego adresu IP, poświadczeń sprzętu i oprogramowania oraz ustawień.

Jak wdrożyć CSPM w swojej organizacji?

CSPM umożliwia ciągłą ocenę stanu bezpieczeństwa środowiska chmurowego oraz identyfikowanie i usuwanie luk w zabezpieczeniach. Wdrożenie skutecznego rozwiązania CSPM wymaga starannego planowania, strategii i odpowiedniego nakładu czasu. W zależności od specyfiki środowiska i celów organizacji, sam proces może się różnić.

Oprócz właściwego wyboru narzędzi, zespoły powinny kierować się najlepszymi praktykami podczas wdrażania rozwiązania. Należy wziąć pod uwagę szereg czynników, które pomogą w osiągnięciu sukcesu.

Podobnie jak w przypadku każdego innego przedsięwzięcia, zespoły ds. bezpieczeństwa muszą określić cele wdrożenia CSPM, a także uzyskać poparcie ze strony kierownictwa. Następnie powinny wykonać poniższe kroki:

- Zdefiniuj konkretne cele, takie jak zagrożenia, które mają być wykrywane i rozwiązywane. Ponadto, należy wyznaczyć odpowiednie zespoły odpowiedzialne za nadzór nad procesem wdrożenia.

- Wybierz odpowiednie rozwiązanie CSPM i wykorzystaj wstępnie skonfigurowane lub niestandardowe reguły do wykrywania błędnych konfiguracji i innych luk w zabezpieczeniach.

- Określ metody oceny środowiska chmurowego.

- Regularnie skanuj środowisko i zasoby chmurowe w celu identyfikowania i eliminowania zagrożeń, w tym także tych, które mogą być wprowadzane poprzez zmiany w środowisku.

- Dokonaj oceny wyników skanowania i ustal krytyczne obszary, którym należy nadać priorytet. Niektóre narzędzia oferują funkcje, które pomagają w ocenie ważności wykrytych zagrożeń i nadawaniu priorytetów.

- Naprawiaj wykryte zagrożenia automatycznie lub ręcznie. Możliwe jest także skonfigurowanie narzędzia tak, aby powiadamiało odpowiednie zespoły o konieczności podjęcia działania.

- Regularnie powtarzaj powyższy proces i dostosowuj go do zmian zachodzących w dynamicznie zmieniającym się środowisku chmurowym.

Wiele organizacji nie ma pełnej świadomości co do liczby, rodzaju i sposobu konfiguracji posiadanych zasobów chmurowych. Brak wglądu w środowisko chmurowe może prowadzić do sytuacji, w której różne usługi działają z wieloma nieprawidłowymi konfiguracjami.

Typowe narzędzie CSPM stale skanuje środowisko chmurowe, aby zapewnić bieżący wgląd w stan bezpieczeństwa. Proces ten obejmuje wykrywanie zasobów, usług i innych elementów chmury, ocenę ich poziomu bezpieczeństwa, analizę konfiguracji i poszukiwanie potencjalnych luk w zabezpieczeniach.

Zasadniczo, narzędzie wizualizuje zasoby i pomaga organizacjom w zrozumieniu wzajemnych powiązań sieciowych, usług, obciążeń, ścieżek dostępu do danych i innych kluczowych elementów. Umożliwia to zespołom identyfikację błędnych konfiguracji, luk w zabezpieczeniach, nieużywanych zasobów i usług. Dodatkowo pozwala na weryfikację integralności ostatnio zainstalowanego sprzętu lub oprogramowania.

Przykładowo, narzędzie CSPM wykrywa zasoby w chmurze, takie jak maszyny wirtualne i kontenery Amazon S3, a następnie zapewnia przejrzystość środowiska chmurowego, włączając w to zasoby, konfigurację zabezpieczeń, poziom zgodności i potencjalne zagrożenia. Dodatkowo, ta przejrzystość ułatwia zespołom wykrywanie i eliminowanie potencjalnych słabych punktów.

źródło: zscaler.com

źródło: zscaler.com

Wyzwania związane z zarządzaniem stanami bezpieczeństwa w chmurze

Narzędzia CSPM, chociaż oferują szereg korzyści w zakresie bezpieczeństwa, posiadają również pewne ograniczenia i wyzwania. Obejmują one:

- Niektóre narzędzia CSPM nie posiadają własnych funkcji skanowania luk w zabezpieczeniach, w związku z czym polegają na innych rozwiązaniach. Może to utrudnić wdrożenie i reakcję na incydenty.

- Brak odpowiednich umiejętności po stronie pracowników organizacji do wdrożenia i utrzymania rozwiązania CSPM.

- Automatyczne korygowanie nie zawsze jest idealne i może prowadzić do problemów. Chociaż w większości przypadków automatyczne rozwiązywanie problemów jest szybsze i bardziej efektywne, niektóre sytuacje mogą wymagać ręcznej interwencji.

- W praktyce większość narzędzi CSPM nie zapobiega proaktywnie atakom ransomware, złośliwemu oprogramowaniu i innym zagrożeniom. Reakcja na atak może zająć kilka godzin, co z kolei może prowadzić do poważnych strat. Ponadto, narzędzie może nie wykrywać zagrożeń rozprzestrzeniających się horyzontalnie w środowisku chmurowym.

- Niektóre funkcje CSPM są dostępne w ramach produktów dostawców usług chmurowych lub jako elementy innych narzędzi, takich jak platformy ochrony obciążeń w chmurze (CWPP) oraz Cloud Access Security Broker (CASB). Niestety, narzędzia te nie zapewniają ochrony dla infrastruktury lokalnej.

Zasoby edukacyjne

Poniżej znajdują się wybrane kursy i książki, które mogą pomóc w lepszym zrozumieniu zagadnień związanych z zarządzaniem stanem bezpieczeństwa w chmurze oraz innymi pokrewnymi tematami:

#1. Check Point Jump Start: Zarządzanie stanem CloudGuard – Udemy

Check Point Jump Start: CloudGuard Posture Management to bezpłatny, przystępny i bogaty w informacje kurs online dostępny na platformie Udemy. Aby skorzystać z kursu, wystarczy podstawowa umiejętność obsługi komputera i znajomość podstawowych pojęć związanych z technologią chmurową.

#2. Bezpieczeństwo kontenerów i bezpieczeństwo w chmurze z użyciem AQUA – Udemy

Kurs „Bezpieczeństwo kontenerów i bezpieczeństwo w chmurze przy użyciu AQUA” pomoże Ci zgłębić wiedzę o obrazach kontenerów, ich zabezpieczeniach i sposobach skanowania z wykorzystaniem rozwiązań bezpieczeństwa Aqua.

Dowiesz się także, jak wykrywać błędne konfiguracje w platformie AWS, jak zarządzać stanem bezpieczeństwa w chmurze i jak wdrażać odpowiednie rozwiązania z wykorzystaniem narzędzi Aqua.

#3. Kompletny przewodnik samooceny dotyczący zarządzania stanem zabezpieczeń w chmurze

Książka zawiera praktyczne wskazówki dotyczące oceny poziomu bezpieczeństwa, wizualizacji zasobów w chmurze i ustalania, kto z nich korzysta. Dodatkowo, udostępnia szereg narzędzi cyfrowych, które ułatwiają ocenę stosowanych środków bezpieczeństwa, zasad oraz innych rozwiązań.

Ponadto, w książce analizowane są przeszłe ataki oraz wyzwania, przed którymi stoi Twoja organizacja w kontekście ochrony danych. Dzięki niej można dokonać oceny poziomu zabezpieczenia aplikacji i danych, określić, kto ma do nich dostęp i kto jest upoważniony do podejmowania określonych działań.

Ten przewodnik samooceny CSPM pomoże Ci zidentyfikować wyzwania związane z zarządzaniem stanem bezpieczeństwa w chmurze oraz przedstawia strategie ich pokonywania i ochrony środowiska chmurowego.

#4. Techniczna architektura referencyjna zabezpieczeń w chmurze

Książka prezentuje architekturę referencyjną, która jest zalecana przez CISA, OBD i inne agencje odpowiedzialne za bezpieczeństwo.

Podkreśla ona, że organizacje i agencje, które przenoszą swoje zasoby do chmury, powinny chronić gromadzenie i raportowanie danych przy wykorzystaniu różnorodnych narzędzi, w tym również CSPM.

Podsumowanie

Infrastruktura chmurowa jest dynamiczna i podlega ciągłym zmianom. Organizacje bez odpowiedniej widoczności mogą narazić swoje środowisko na ryzyko cyberataków. Z tego względu, niezbędne jest regularne sprawdzanie ustawień zabezpieczeń, konfiguracji i kontroli w celu zapewnienia zgodności z normami, również po wprowadzeniu nowych komponentów. W przypadku jakichkolwiek odchyleń w konfiguracji, zespoły powinny podjąć działania w celu ich jak najszybszej eliminacji.

Jednym ze sposobów na osiągnięcie tego celu jest implementacja niezawodnego rozwiązania do zarządzania stanem bezpieczeństwa w chmurze. Narzędzie to zapewnia niezbędną widoczność, która pozwala organizacjom na skuteczną ochronę zasobów przed potencjalnymi niezgodnościami i błędami konfiguracyjnymi, takimi jak nieaktualne aktualizacje bezpieczeństwa, nieprawidłowe uprawnienia, niezaszyfrowane dane, wygasłe klucze szyfrowania, i tym podobne.

Na koniec zapraszamy do zapoznania się z artykułem, który przedstawia sposoby na identyfikację luk w zabezpieczeniach serwera WWW z wykorzystaniem skanera Nikto.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.