Spear phishing stanowi poważne zagrożenie dla cyberbezpieczeństwa, mogąc prowadzić do wycieku wrażliwych informacji, strat finansowych, a także uszczerbku na reputacji zarówno osób prywatnych, jak i przedsiębiorstw.

Według danych FBI, straty organizacji spowodowane atakami spear phishingowymi osiągnęły kwotę około 5 miliardów dolarów. To pokazuje skalę problemu i jego poważne konsekwencje.

Czy kiedykolwiek natrafiłeś na wiadomość emailową lub SMS z obietnicą nagrody, np. „Wygrałeś najnowszego iPhone’a!”? W takim przypadku, prawdopodobnie zostaniesz poproszony o kliknięcie w link, aby odebrać wygraną.

Takie praktyki są typowe dla oszustw internetowych, w tym phishingu. Spear phishing idzie o krok dalej w tej nieuczciwej grze.

Atakujący stosują w tym przypadku o wiele bardziej spersonalizowane komunikaty, podszywając się pod zaufane źródła. Ich celem jest nakłonienie ofiary do ujawnienia poufnych informacji lub przelania środków finansowych.

Jak więc zabezpieczyć się przed tego rodzaju atakami? A przede wszystkim, jak je rozpoznać?

W niniejszym artykule przyjrzymy się bliżej zjawisku spear phishingu oraz odpowiemy na powyższe pytania. Zachęcam do lektury!

Czym jest phishing?

Phishing to rodzaj cyberataku, w którym przestępca próbuje nawiązać kontakt z ofiarą, zazwyczaj za pomocą wiadomości e-mail, SMS-ów lub połączeń telefonicznych, podając się za wiarygodne źródło. Celem jest kradzież wrażliwych danych, takich jak loginy, dane kart płatniczych, hasła dostępu i tym podobne.

Oszuści próbują osiągnąć ten cel poprzez nakłonienie ofiary do otwarcia szkodliwego linku, pobrania załącznika przesłanego w wiadomości e-mail lub SMS, a także poprzez instalację złośliwego oprogramowania na jej urządzeniu. Dzięki takim działaniom, atakujący uzyskuje dostęp do danych osobowych i kont internetowych ofiary, może zmieniać dane, naruszać bezpieczeństwo systemów, a nawet przejąć kontrolę nad całą siecią komputerową.

Hakerzy mogą wykorzystywać te działania w celach zarobkowych, wykorzystując skradzione dane kart kredytowych i inne poufne informacje. Niejednokrotnie żądają również okupu za przywrócenie dostępu do systemów, sieci i danych. W niektórych przypadkach, atakujący dążą do nakłonienia pracowników do kradzieży danych przedsiębiorstwa, co może prowadzić do jego poważnego naruszenia bezpieczeństwa.

Główne elementy charakterystyczne kampanii phishingowej to:

- Atrakcyjne, przyciągające uwagę komunikaty, takie jak wiadomości o wygranej na loterii lub możliwości odbioru atrakcyjnej nagrody.

- Wywoływanie presji czasu poprzez informację o ograniczonej ofercie, konieczności szybkiej reakcji lub aktualizacji danych.

- Wiadomości pochodzące od nieznanego lub podejrzanego nadawcy.

- Hiperłącza kierujące do podejrzanych lub niepoprawnie napisanych adresów popularnych stron internetowych.

- Załączniki o nietypowej treści.

Co to jest spear phishing?

Spear phishing jest zaawansowaną formą ataku phishingowego, skierowaną do konkretnych grup lub osób w organizacji, poprzez wysyłanie im wysoce spersonalizowanych wiadomości e-mail i załączników.

Sprawcy tego typu oszustw podszywają się pod osoby zaufane, starając się nakłonić ofiary do uwierzenia im i przekazania poufnych informacji, zainstalowania złośliwego oprogramowania lub dokonania przelewu.

Spear phishing jest także formą socjotechniki, gdzie cyberprzestępca, udając osobę znaną lub godną zaufania, nakłania ofiarę do pobrania załącznika lub kliknięcia w złośliwy link. Skutkuje to ujawnieniem poufnych informacji lub nieświadomą instalacją złośliwego oprogramowania w sieci organizacyjnej.

Celem spear phishingu jest najczęściej uzyskanie dostępu do konta konkretnej osoby, podszycie się pod wysokiego rangą urzędnika, osoby posiadającej wrażliwe dane, oficerów wojskowych, administratorów bezpieczeństwa i tym podobnych.

Przykładowo, w 2015 roku Google i Facebook straciły łącznie około 100 milionów dolarów w wyniku oszustwa e-mailowego z Litwy.

Phishing a spear phishing

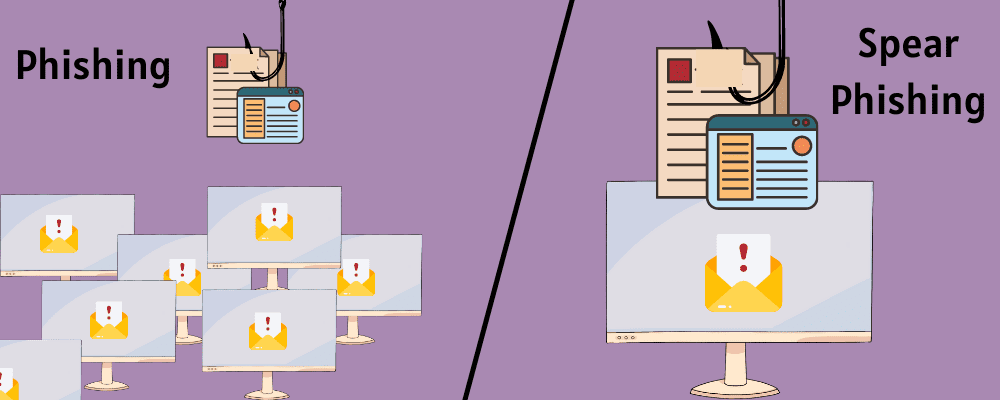

1. Zakres: Phishing jest pojęciem ogólnym, podczas gdy spear phishing jest jego wyspecjalizowaną odmianą. Oba te ataki cybernetyczne mają na celu pozyskanie wrażliwych informacji od konkretnych osób lub firm, za pośrednictwem wiadomości e-mail lub innych komunikatów.

2. Cel: Kampanie phishingowe są masowe i mają szeroki zasięg – jeden złośliwy email może być rozesłany do tysięcy odbiorców. Ich celem jest zarzucenie szerokiej sieci i liczenie na to, że uda się „złapać” ofiarę, którą można wykorzystać w celu uzyskania informacji lub pieniędzy.

Z drugiej strony, spear phishing koncentruje się na konkretnych osobach lub grupach w organizacji, posiadających dostęp do wrażliwych danych biznesowych, osobowych, wojskowych, finansowych, takich jak dane kart płatniczych, hasła do kont bankowych i tym podobne.

Różnica między phishingiem a spear phishingiem.

Różnica między phishingiem a spear phishingiem.

3. Treść wiadomości: W kampaniach phishingowych stosuje się ogólnikowe wiadomości, kuszące obietnicą nagród lub zysku, aby skłonić ofiarę do ujawnienia poufnych danych lub przelania pieniędzy.

Spear phishing, w przeciwieństwie do tego, bazuje na starannie przygotowanych i spersonalizowanych komunikatach, dostosowanych do konkretnej osoby lub grupy, które trudno odróżnić od wiadomości od legalnego źródła. Zawierają imiona, nazwiska, stanowiska, aby zwiększyć poczucie zaufania i ułatwić ataki.

4. Przykład: Typowy phishing to na przykład wiadomość „Wygrałeś iPhone’a XI”. Nie jest ona kierowana do konkretnej osoby, ale do każdego, kto kliknie podany link, aby odebrać nagrodę. Nie podaje również żadnych szczegółów na temat tego, w jaki sposób została wygrana. Ma na celu dotarcie do jak największej liczby odbiorców i liczy na to, że znajdzie wśród nich ofiarę.

Z kolei spear phishing wykorzystuje wiadomość, która wygląda na pochodzącą od zaufanego źródła lub osoby, którą znamy, posługując się naszym imieniem, nazwiskiem lub stanowiskiem.

Cyberprzestępcy stosują obie te metody, w zależności od swoich celów. Wykorzystując phishing, mogą zwiększyć swoje szanse na sukces poprzez ilość, a nie jakość. Natomiast spear phishing, który koncentruje się na jakości, a nie ilości, pozwala im na zwiększenie skuteczności ataku w ramach konkretnej organizacji.

Rodzaje spear phishingu

Spear phishing może przybierać różne formy:

Wyłudzanie danych typu klon

Polega na tym, że atakujący tworzy „aktualizację” prawdziwej wiadomości email, aby nakłonić ofiarę do uwierzenia w jej autentyczność. Do nowej wiadomości zostaje dołączony złośliwy załącznik lub link, który zastępuje oryginalny, bezpieczny element.

W ten sposób odbiorca, będąc przekonanym o wiarygodności komunikatu, nieświadomie ujawnia wrażliwe informacje.

Złośliwe załączniki

Jest to powszechna metoda ataku, gdzie sprawca przesyła spersonalizowaną wiadomość e-mail, zawierającą złośliwe załączniki lub linki. Nierzadko w celu uzyskania okupu wykorzystywane są także skradzione dane.

Złośliwe załączniki.

Złośliwe załączniki.

Jeśli otrzymasz e-mail, który wydaje się podejrzany lub nieoczekiwany, nie otwieraj linków ani załączników. Jeśli natomiast uważasz, że wiadomość może być wiarygodna, najedź myszką na link, aby sprawdzić jego adres. Pomocne będzie to w ocenie, czy adres jest prawidłowy. Złośliwy link często zawiera błędy pisowni i inne nieprawidłowości. Dlatego zawsze sprawdź adres linku przed jego otwarciem, aby uniknąć zagrożenia.

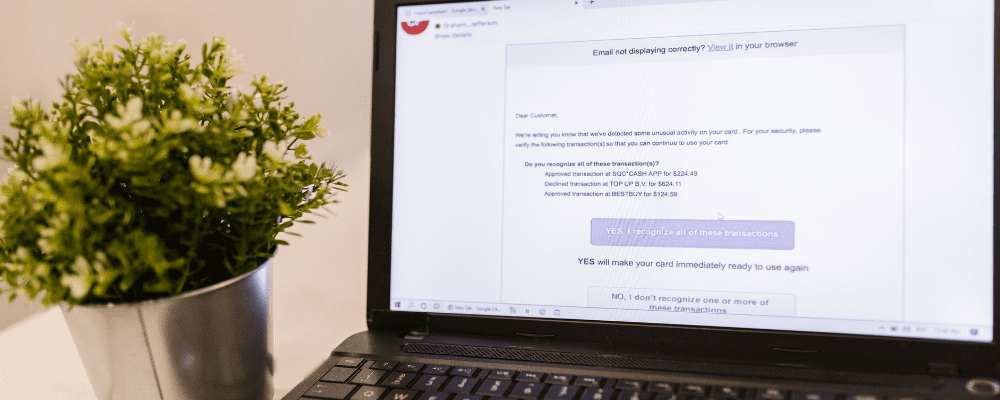

Podszywanie się

Oszuści mogą podszywać się pod znane marki w emailach, imitując regularny przepływ komunikacji, którą użytkownik faktycznie otrzymuje od tych marek. Podobnie jak w innych przypadkach, w tych wiadomościach, oryginalny link zostaje zamieniony na złośliwy, kierujący do fałszywych stron logowania, w celu wykradzenia danych konta i innych informacji. Tego rodzaju ataki często dotyczą banków, serwisów streamingowych itp.

Oszustwa typu CEO i BEC

Cyberprzestępcy mogą atakować pracowników działów finansowych lub księgowych, podszywając się pod prezesa firmy lub inne osoby na wyższych stanowiskach. Pracownicy, będący na niższych stanowiskach, często nie są w stanie odmówić spełnienia żądań przełożonych.

Za pomocą oszustw typu Business Email Compromise (BEC) i podszywania się pod prezesa, napastnicy mogą wykorzystać swój fałszywy autorytet, aby nakłonić pracowników do ujawnienia poufnych informacji, dokonania przelewów finansowych itp.

Jak działa spear phishing?

Ataki typu spear phishing są starannie dopasowywane do ofiary, na podstawie zgromadzonych informacji na jej temat.

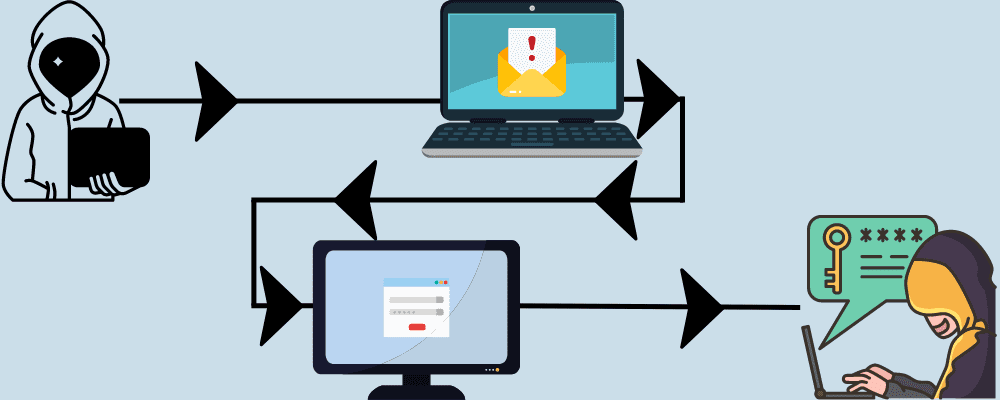

Wybór celu

Atakujący najpierw wybiera osobę lub grupę w organizacji, która stanie się celem ataku, a następnie przystępuje do analizy i zbierania o niej danych.

Przy wyborze celu przestępcy biorą pod uwagę, do jakich informacji ofiara ma dostęp, i jakie dane o niej można zgromadzić. Zazwyczaj wybierają osoby, których dane można łatwo odnaleźć.

Spear phishing rzadko jest wymierzony w osoby na wysokich stanowiskach kierowniczych. Atakujący częściej wybierają osoby z mniejszym doświadczeniem lub wiedzą, którymi łatwiej jest manipulować. Ponadto, nowi pracownicy lub osoby na niższych stanowiskach, mogą nie być świadome zasad i procedur bezpieczeństwa obowiązujących w organizacji, co czyni ich bardziej podatnymi na ataki.

Gromadzenie informacji o celu

Atakujący poszukują publicznie dostępnych danych ofiary, w mediach społecznościowych takich jak LinkedIn, Facebook, Twitter, i innych portalach. Gromadzą informacje o lokalizacji geograficznej, kontaktach, adresach e-mail, i inne dane.

Tworzenie złośliwych wiadomości e-mail

Po zebraniu szczegółowych informacji o celu, przestępcy tworzą wiadomości, które wyglądają na wiarygodne i są spersonalizowane, używając imienia i nazwiska, stanowiska w organizacji, i innych danych. Następnie przesyłają wiadomość z złośliwym załącznikiem lub linkiem.

Kampanie phishingowe nie ograniczają się tylko do e-maili, ale również mogą docierać do ofiar za pośrednictwem mediów społecznościowych i SMS-ów. Zwykle pochodzą od nieznanej osoby i kuszą atrakcyjną ofertą lub wymuszają pilne działanie, takie jak podanie danych karty płatniczej, kodu OTP itp.

Oszustwo

Gdy ofiara uzna e-mail lub wiadomość tekstową za wiarygodną i wykona polecone w niej czynności, zostaje oszukana. Może kliknąć w złośliwy link lub otworzyć załącznik wysłany przez atakującego, ujawniając poufne dane, dokonując płatności, lub instalując złośliwe oprogramowanie, które może narazić systemy, urządzenia i sieć na dodatkowe ryzyko.

Taka sytuacja jest katastrofalna dla każdej osoby lub organizacji, prowadząc do strat finansowych, uszczerbku na reputacji i utraty danych. Organizacje mogą być również karane za brak odpowiedniej ochrony danych swoich klientów. Niejednokrotnie cyberprzestępcy żądają okupu za zwrot skradzionych danych.

Jak wykryć spear phishing?

Mimo iż ataki spear phishingowe są zaawansowane, istnieje kilka sposobów na ich identyfikację, które pomogą Ci zachować czujność.

Zweryfikuj nadawcę

Wykorzystywanie nazwy domeny podobnej do nazwy znanej marki to powszechna taktyka w phishingu.

Przykładowo, email może pochodzić z adresu „arnazon”, zamiast „amazon”. Litery „r” i „n” mogą być mylące i łatwe do przeoczenia, jeśli nie zwrócimy na to uwagi.

Jeśli otrzymasz nieoczekiwaną wiadomość e-mail, zweryfikuj dokładnie adres nadawcy. Uważnie sprawdź pisownię domeny, i jeśli cokolwiek wydaje Ci się podejrzane, nie reaguj na nią.

Oceń temat wiadomości

Sprawdź temat wiadomości.

Sprawdź temat wiadomości.

Temat wiadomości typu spear phishing może wywoływać poczucie strachu, pilności, i skłaniać do natychmiastowego działania. Zdarza się, że zawierają słowa kluczowe takie jak „Pilne”, „Ważne”. Mogą również próbować wzbudzić zaufanie poprzez zwroty takie jak „Prześlij dalej” lub „Prośba”.

Co więcej, zaawansowane ataki spear phishingowe mogą obejmować długoterminowe strategie budowania kontaktu z potencjalną ofiarą, w celu kradzieży informacji lub pieniędzy.

Zawsze zwracaj uwagę na takie sygnały ostrzegawcze w temacie i uważnie czytaj całą wiadomość. Jeśli e-mail wydaje Ci się podejrzany, nie podejmuj żadnych działań.

Sprawdź zawartość, załączniki i linki

Dokładnie sprawdź treść wiadomości e-mail lub SMS-a, w tym linki i załączniki. Jeśli udostępniłeś jakiekolwiek informacje na swoich kontach w mediach społecznościowych, istnieje ryzyko, że atakujący je wykorzystał. Dlatego, jeśli zobaczysz swoje imię i nazwisko i inne spersonalizowane dane, nie zakładaj, że możesz zaufać takiej wiadomości.

Zweryfikuj prośbę

Zweryfikuj prośbę

Zweryfikuj prośbę

Jeśli po sprawdzeniu wszystkich wymienionych powyżej aspektów, nadal nie zauważyłeś nic podejrzanego, nie wyciągaj pochopnych wniosków. Jeśli znasz nadawcę wiadomości i prosi on o poufne dane lub pieniądze, zawsze zweryfikuj to, kontaktując się z tą osobą bezpośrednio, np. telefonicznie.

Przykład: Załóżmy, że otrzymujesz e-mail informujący o problemie z Twoim kontem bankowym, który wymaga natychmiastowego podania danych karty płatniczej lub kodu OTP. Zamiast ujawniać informacje, zadzwoń do swojego banku, aby zweryfikować, czy takie działanie jest rzeczywiście wymagane. Pamiętaj, że bank nigdy nie prosi o takie informacje za pośrednictwem e-maila lub telefonu.

Jak uchronić się przed spear phishingiem?

Nie da się całkowicie wyeliminować ryzyka ataków, ale można zastosować strategie, które pomogą Ci zachować bezpieczeństwo. Oto kilka metod, które pomogą Ci zapobiec atakom spear phishing:

Wprowadź rygorystyczną politykę bezpieczeństwa

Pierwszym krokiem w redukcji zagrożeń, w tym spear phishingu, jest wprowadzenie surowej polityki bezpieczeństwa w całej organizacji. Wszyscy pracownicy muszą być zobowiązani do przestrzegania zasad dotyczących udostępniania danych, dokonywania płatności, przechowywania danych klientów i firm. Należy również wzmocnić politykę haseł, zalecając użytkownikom, aby:

- Używali unikalnych, silnych i złożonych haseł.

- Nigdy nie używali tego samego hasła do wielu kont, aplikacji lub urządzeń.

- Nie udostępniali haseł nikomu.

- Zarządzali hasłami w sposób ostrożny.

Użyj MFA

Uwierzytelnianie wieloskładnikowe (MFA) to technika bezpieczeństwa, która znacząco zmniejsza ryzyko. Wymaga od użytkownika podania więcej niż jednego dowodu tożsamości, aby uzyskać dostęp do konta lub aplikacji. Tworzy to dodatkowe warstwy zabezpieczeń, utrudniając tym samym potencjalny atak.

Nawet jeśli jedno hasło zostanie skompromitowane, dodatkowe zabezpieczenia utrudnią atakującemu przejęcie konta. Dodatkowo daje to więcej czasu na wykrycie nieprawidłowości i naprawienie ich, zanim dojdzie do faktycznego przejęcia.

Zwiększanie świadomości bezpieczeństwa

Zwiększanie świadomości bezpieczeństwa

Zwiększanie świadomości bezpieczeństwa

Technologia, jak i metody cyberataków, stale się rozwijają. Dlatego też, należy być na bieżąco z najnowszymi zagrożeniami i wiedzieć, jak je rozpoznawać i zapobiegać im. Zadbaj o to, aby Twoi pracownicy byli przeszkoleni i poinformowani o aktualnych zagrożeniach, aby uniknąć błędów, które mogą prowadzić do ataku.

Korzystaj z systemów zabezpieczeń poczty elektronicznej

Większość ataków spear phishingowych odbywa się za pośrednictwem wiadomości e-mail. Dlatego warto zastosować system lub oprogramowanie, które chroni pocztę elektroniczną. Takie rozwiązanie wykrywa podejrzane wiadomości i blokuje je, zapewniając tym samym przejrzystość i bezpieczeństwo skrzynki odbiorczej. Możesz skorzystać z programów takich jak Proofpoint, Mimecast, Avanan itp.

Aktualizacje i kopie zapasowe

Regularnie aktualizuj oprogramowanie, systemy i aplikacje, aby zapewnić ich prawidłowe działanie i wyeliminować luki, które mogłyby zostać wykorzystane przez przestępców. Regularne tworzenie kopii zapasowych danych pomaga zapewnić ich bezpieczeństwo. Dzięki temu, nawet w przypadku ataku lub awarii, utracone dane nie zostaną nieodwracalnie stracone.

Jeśli już kliknąłeś w złośliwy link lub pobrałeś szkodliwy załącznik, wykonaj następujące kroki:

- Nie podawaj żadnych danych.

- Szybko zmień hasła.

- Poinformuj dział bezpieczeństwa IT.

- Odłącz się od internetu.

- Przeskanuj system oprogramowaniem antywirusowym.

Podsumowanie

Cyberataki są coraz bardziej zaawansowane. Spear phishing jest jednym z takich ataków, który wyrządza szkody osobom prywatnym i firmom w postaci utraty danych, pieniędzy i reputacji.

Dlatego ważne jest, aby rozumieć działanie cyberprzestępców i wykrywać zagrożenia takie jak spear phishing, co pozwoli Ci chronić siebie i swoją organizację.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.