W dzisiejszych czasach przedsiębiorstwa zmagają się z ogromną presją, by nieustannie utrzymywać swoją działalność. Aby firma działała sprawnie, zespół odpowiedzialny za bezpieczeństwo musi zabezpieczać ją przed wszelkimi zagrożeniami, które mogłyby zakłócić jej funkcjonowanie.

Kluczowym aspektem jest to, że dzisiejsze standardy bezpieczeństwa mogą okazać się niewystarczające w przyszłości. Jest to spowodowane ciągłym rozwojem algorytmów, który prowadzi do powstawania nowych luk w zabezpieczeniach, a cyberprzestępcy nieustannie pracują nad nowymi metodami przełamywania kryptografii, na której opiera się wiele firm.

Kryptoanaliza, czyli analiza kodu, to szczegółowe poznanie metod wykorzystywanych do dekodowania i weryfikacji kodów, szyfrów lub zaszyfrowanego tekstu. Wykorzystuje ona zasady matematyczne w celu wykrycia słabych punktów algorytmów i znajduje zastosowanie w kryptografii systemów bezpieczeństwa informacji.

Ten poradnik wprowadzi Cię w świat kryptoanalizy. Zdobędziesz gruntowną wiedzę na temat tego zagadnienia i dowiesz się, jak zabezpieczyć swoją firmę przed atakami kryptoanalitycznymi.

Czym jest kryptoanaliza?

Kryptoanaliza to proces badania systemów kryptograficznych w celu zidentyfikowania ich słabości i wycieków informacji. Można ją postrzegać jako analizę wad w matematycznej strukturze systemu kryptograficznego, w tym luk w zabezpieczeniach implementacji, takich jak ataki side-channel i słabe wejścia entropijne.

Systemy kryptograficzne to systemy komputerowe, które wykorzystują kryptografię – metodę ochrony informacji i komunikacji za pomocą kodu, tak aby dostęp do nich miały tylko upoważnione osoby.

Kryptoanaliza a kryptografia

Kryptografia, od samego początku, polega na ukrywaniu wiadomości poprzez przekształcanie jej w nieczytelny tekst przed przesłaniem przez niezabezpieczone kanały. Natomiast kryptoanaliza skupia się na wydobyciu jawnego tekstu z ukrytych wiadomości, również za pośrednictwem niezabezpieczonego kanału.

Kryptografia odgrywa kluczową rolę w przesyłaniu informacji, czego doskonałym przykładem są transakcje bankowe i wiadomości e-mail, gdzie ochrona danych jest priorytetem. Schematy kryptograficzne wykorzystują klucze tajne, klucze publiczne i funkcje haszujące.

Kryptoanaliza to sztuka dekodowania zaszyfrowanego tekstu na formę czytelną. W tym przypadku osoba nieupoważniona próbuje odczytać Twoją wiadomość, podsłuchując kanał komunikacyjny.

Kto korzysta z kryptoanalizy?

Z kryptoanalizy korzysta wiele podmiotów, w tym rządy pragnące dekodować prywatną komunikację innych państw, firmy testujące zabezpieczenia swoich produktów, hakerzy, crackerzy, niezależni badacze i pracownicy naukowi, którzy chcą identyfikować słabe punkty protokołów i algorytmów kryptograficznych.

Postęp w kryptologii napędzany jest nieustanną rywalizacją między kryptografami, którzy dążą do zabezpieczenia danych, a kryptoanalitykami, którzy starają się przełamać kryptosystemy.

Motywacje atakującego zależą od jego konkretnych celów związanych z kryptoanalizą. Udana kryptoanaliza zwykle sprowadza się do wydobycia informacji z ukrytego tekstu. Jednak to wystarcza, by zrealizować cele atakujących, które mogą obejmować:

- Całkowite przełamanie – zdobycie tajnych kluczy.

- Globalna dedukcja – znalezienie równoważnych algorytmów szyfrowania i deszyfrowania bez znajomości tajnych kluczy.

- Wydobycie informacji – uzyskanie wiedzy o zaszyfrowanych i jawnych tekstach.

- Algorytm rozróżniający – odróżnianie danych wyjściowych szyfrowania od losowych permutacji bitów.

Rozważmy praktyczny przykład, który ułatwi zrozumienie. Należy jednak pamiętać, że ten przykład nie dotyczy nowoczesnych szyfrów kryptograficznych, ale jest pomocny w budowaniu podstawowej wiedzy.

W podstawowych algorytmach szyfrowania można wykorzystać technikę analizy częstotliwości. Algorytmy szyfrowania tego typu stosują podstawienia monoalfabetyczne, w których każda litera zostaje zastąpiona inną, z góry określoną literą z tego samego alfabetu.

Ten model stanowi ulepszenie bardziej podstawowych technik, które polegały na przesuwaniu liter o stałą liczbę pozycji i zastępowaniu starych liter nowymi z odpowiedniej pozycji w alfabecie.

Chociaż monoalfabetyczne szyfry podstawieniowe są odporne na proste wyszukiwanie, można je stosunkowo łatwo złamać przy użyciu kartki i długopisu. Jak to możliwe? Analiza częstotliwości wykorzystuje fakt, że język naturalny nie jest przypadkowy, a podstawienia monoalfabetyczne nie ukrywają statystycznych właściwości języka.

Przyjrzyjmy się bliżej konkretnemu alfabetowi i literze „E”, która występuje z określoną częstotliwością, np. 12,7%. Gdy litera E zostanie zastąpiona w procesie szyfrowania, wynikowy tekst zachowuje swoją pierwotną częstotliwość. Jeśli kryptoanalityk zna tę częstotliwość, może szybko określić podstawienia i odszyfrować tekst.

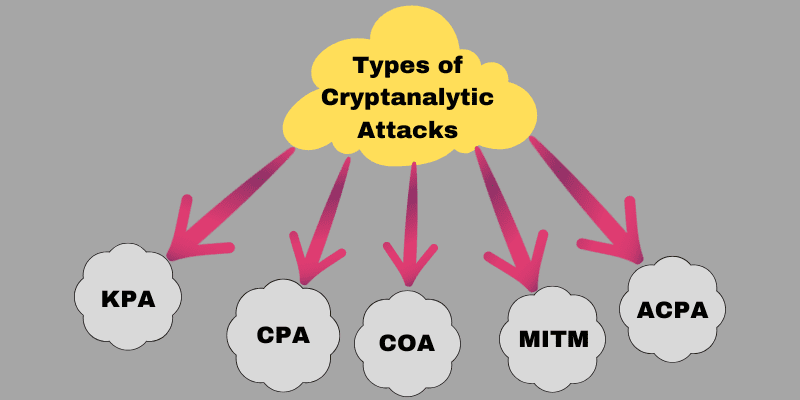

Rodzaje ataków kryptoanalitycznych

Ataki kryptograficzne wykorzystują słabości systemu, przełamując jego kryptografię. Aby rozpocząć atak kryptoanalityczny, konieczna jest znajomość metod i ogólnych właściwości jawnego tekstu. Tekst ten może być w dowolnym języku, np. angielskim lub w kodzie Java.

Poniżej znajduje się lista rodzajów ataków. Pierwsze pięć jest najczęściej spotykanych, pozostałe są rzadsze i często pomijane, ale warto je znać.

Jak działa kryptoanaliza?

Głównym celem kryptoanalizy jest odkrywanie błędów i słabości algorytmów kryptograficznych. Kryptografowie korzystają z badań prowadzonych przez kryptoanalityków, aby udoskonalać istniejące algorytmy lub poprawiać te, które są poniżej standardu.

Kryptografia tworzy i udoskonala szyfry i inne techniki szyfrowania, podczas gdy kryptoanaliza koncentruje się na rozszyfrowywaniu zakodowanych danych. Te dwie dziedziny są ze sobą powiązane i należą do domeny kryptologii, czyli nauki o kodach, szyfrach i związanych z nimi algorytmach.

Badacze starają się opracowywać strategie ataków, które pozwolą na przełamanie schematów szyfrowania i odszyfrowanie algorytmów zaszyfrowanych w tekście, bez użycia kluczy szyfrujących. Kryptoanaliza jest często wykorzystywana do ujawniania błędów w koncepcjach i metodach implementacji.

Jak chronić się przed atakami kryptoanalitycznymi

Niestety, nie ma sposobu, aby całkowicie zabezpieczyć się przed kryptoanalizą, poza stosowaniem bezpiecznych schematów szyfrowania, szyfrowaniem całej infrastruktury cyfrowej i aktualizowaniem oprogramowania. Oto kilka wskazówek, które pomogą zwiększyć poziom bezpieczeństwa:

- Używaj aktualnych algorytmów szyfrowania i haszowania. Należy unikać przestarzałych narzędzi, takich jak SHA1 i MD5, które nie są już uważane za bezpieczne.

- Stosuj długie klucze szyfrujące. Na przykład klucze RSA powinny mieć co najmniej 2048 bitów w przypadku uzgadniania VPN.

- Pamiętaj o niszczeniu kluczy, które zostały zastąpione.

- Używaj silnych haseł i wdrażaj przetestowany generator liczb losowych do zarządzania kluczami.

- Sól swoje hasze. Dodaj losowy szum do swoich skrótów. Sól powinna być długa i losowa, tak jak w przypadku pracy z hasłami.

- Zastosuj Perfect Forward Secrecy (PFS), aby zapobiec odszyfrowaniu poprzednich i przyszłych sesji w przypadku naruszenia bezpieczeństwa kluczy. Jest to często stosowane w wirtualnych sieciach prywatnych (VPN).

- Maskuj zaszyfrowany ruch – upewnij się, że ruch wygląda na regularny i nie zdradza, że jest zaszyfrowany. Oprogramowanie takie jak Obfsproxy to dobre narzędzie, które dobrze współpracuje z siecią Tor.

- Zintegruj system wykrywania włamań (IDS) z infrastrukturą. System ten powiadomi o naruszeniu lub ataku, ale go nie powstrzyma. Skraca natomiast czas reakcji, chroniąc system przed poważnymi uszkodzeniami. Warto zintegrować dobry system IDS.

Zastosowania kryptoanalizy

Kryptoanaliza ma szerokie zastosowanie w codziennym życiu i często jest łączona z kryptografią, aby w pełni wykorzystać jej potencjał. Oto kilka przykładów:

# 1. Integralność w przechowywaniu

Kryptoanaliza może być wykorzystana do zachowania integralności danych w pamięci masowej. W tym celu wykorzystywane są mechanizmy blokowania i klucze w systemie kontroli dostępu, aby chronić dane przed nieautoryzowanym dostępem. Można również tworzyć kryptograficzne sumy kontrolne w celu określenia autentyczności danych przechowywanych w dynamicznych środowiskach, gdzie wirusy mogą modyfikować metody przetwarzania danych.

Suma kontrolna jest generowana i porównywana z oczekiwaną wartością podczas przesyłania danych. Kryptoanaliza pomaga zabezpieczyć nośniki danych, które są podatne na ataki ze względu na dużą ilość danych lub długi czas ich przechowywania.

#2. Uwierzytelnianie tożsamości

W uwierzytelnianiu tożsamości celem jest potwierdzenie uprawnień użytkownika do dostępu do danych. Kryptoanaliza ułatwia ten proces podczas wymiany haseł. Nowoczesne systemy łączą transformacje kryptograficzne z atrybutami użytkownika, aby niezawodnie i efektywnie go identyfikować.

Hasła są przechowywane w zaszyfrowanych formatach, z których mogą korzystać aplikacje z odpowiednimi uprawnieniami. W ten sposób bezpieczeństwo systemu nie jest zagrożone, ponieważ hasła nie są przechowywane w formie jawnej.

#3. Poświadczenia systemowe

Kryptoanaliza i kryptografia mogą być wykorzystane do tworzenia poświadczeń systemowych. Gdy użytkownicy logują się do systemu, muszą przedstawić dowód swoich danych uwierzytelniających, aby uzyskać dostęp.

Obecnie tworzone są elektroniczne poświadczenia w celu ułatwienia weryfikacji elektronicznej. Ta technika jest często stosowana w kartach inteligentnych do przeprowadzania operacji kryptograficznych, w tym przechowywania danych.

#4. Podpisy cyfrowe

Podpisy cyfrowe są często używane w komunikacji w celu uwierzytelnienia wiadomości, potwierdzając, że pochodzi ona od znanego nadawcy. Podobnie jak podpis na papierowym dokumencie. Podpisy cyfrowe wykorzystują technologię kryptoanalizy.

Jest to pomocne w przypadku organizacji, których zespoły pracują w wielu lokalizacjach i nie mogą spotkać się osobiście w celu podpisania dokumentów. Dzięki formatom podpisów cyfrowych każdy, kto posiada klucz publiczny, może zweryfikować dokument. Technologia ta jest powszechnie stosowana w kryptowalutach.

#5. Elektroniczne transfery środków (ETF)

W ostatnim czasie można zaobserwować, jak pieniądz elektroniczny zastępuje transakcje gotówkowe. Elektroniczne transfery funduszy, wirtualne waluty, cyfrowe złote pieniądze, kryptowaluty i bezpośrednie depozyty to aktywa oparte na kryptografii. Wypłaty z bankomatów, płatności kartą debetową i przelewy bankowe to przykłady operacji związanych z pieniądzem elektronicznym.

Jak zostać kryptoanalitykiem

Po zapoznaniu się z różnorodnymi zastosowaniami kryptoanalizy, możesz rozważyć karierę kryptoanalityka. Będziesz zajmować się opracowywaniem algorytmów, szyfrów i systemów bezpieczeństwa do szyfrowania danych, a także analizą i rozszyfrowywaniem informacji w metodach kryptograficznych i protokołach telekomunikacyjnych.

W Twoim zakresie obowiązków może się również znaleźć projektowanie systemów bezpieczeństwa, ochrona ważnych informacji przed przechwyceniem, testowanie modeli obliczeniowych pod kątem niezawodności, szyfrowanie danych finansowych, opracowywanie modeli statystycznych i matematycznych do analizy danych oraz rozwiązywanie problemów związanych z bezpieczeństwem. Jeśli brzmi to interesująco, czytaj dalej i dowiedz się, jak nim zostać.

Możesz zdobyć tytuł licencjata z informatyki, inżynierii, matematyki lub pokrewnej dziedziny, takiej jak inżynieria elektryczna i elektroniczna. Niektóre organizacje mogą zatrudnić Cię na podstawie intensywnego szkolenia i praktycznego doświadczenia, nawet bez dyplomu technicznego. Dodatkowym atutem jest posiadanie certyfikatów z zakresu bezpieczeństwa cybernetycznego.

Podsumowanie

Kryptoanaliza jest bardziej narzędziem do cyberataku niż samym atakiem. Większość systemów szyfrowania jest odporna na ataki kryptoanalityczne, a zrozumienie tych, które są na nie podatne, wymaga zaawansowanych umiejętności matematycznych.

Jeśli rozważasz naukę kryptoanalizy, jest to fascynująca dziedzina pracy z szerokim zakresem zastosowań, np. w sektorach finansowym, magazynowania danych i tożsamości.

Kryptoanaliza jest potężnym narzędziem, które ma ogromny wpływ na tworzenie aplikacji w rzeczywistym świecie. Kontynuowanie nauki w tym kierunku jest dobrym pomysłem, a jeszcze lepiej byłoby wykorzystać swoje umiejętności do tworzenia bezpieczniejszych narzędzi.

Warto również zapoznać się z tematem szyfrowania danych i jego terminologią.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.