Pozostań na bieżąco, a my przedstawimy Ci kilka głośnych przykładów cyberprzestępstw opartych na szantażu oraz omówimy, jak można się przed nimi chronić.

Napady na banki niosą ze sobą ogromne ryzyko dla osób dopuszczających się tego czynu. Przestępca naraża się na niebezpieczeństwo fizyczne w trakcie akcji, a w przypadku schwytania grożą mu dotkliwe konsekwencje.

Zupełnie inaczej sytuacja wygląda w przypadku zorganizowania ataku ransomware. Działając z ukrycia, sprawca w zasadzie nie ponosi żadnych konsekwencji fizycznych.

Podsumowując, cyberprzestępstwa o charakterze szantażu są znacznie mniej ryzykowne i bardziej opłacalne w porównaniu do tradycyjnych form kradzieży czy rozboju. Dodatkowo, relatywnie łagodniejsze kary działają na korzyść cyberprzestępców.

Jeżeli dodamy do tego trudne do wykrycia kryptowaluty, tym bardziej powinniśmy zacząć poważnie myśleć o wzmocnieniu naszej cyfrowej ochrony.

Czym właściwie jest cyberwymuszenie?

Cyberwymuszenie to rodzaj ataku internetowego, którego celem jest wyłudzenie wysokich kwot pieniędzy. Działania te najczęściej polegają na groźbach związanych z atakami DDoS, które mogą doprowadzić do przeciążenia serwera, bądź szyfrowaniem danych, które uniemożliwia dostęp do nich.

Cyberwymuszenie przybiera następujące formy:

Wzięcie danych jako zakładnika

Sprawca blokuje dostęp do sieci komputerowej, domagając się okupu w zamian za przywrócenie dostępu. Taka sytuacja często ma miejsce, gdy nieostrożnie klikniemy w złośliwy link, który powoduje pobranie oprogramowania szpiegującego, szyfrującego pliki i blokującego do nich dostęp.

Innym scenariuszem jest przejęcie systemu, skopiowanie wrażliwych informacji i szantażowanie ofiary – żądanie zapłaty pod groźbą publicznego ujawnienia danych. Czasami wykorzystywana jest socjotechnika, czyli psychologiczne manipulacje mające na celu wmówienie ofierze, że doszło do włamania, gdy w rzeczywistości nic takiego nie miało miejsca.

Atak DDoS

Rozproszona odmowa usługi (DDoS), która może być również stosowana jako przykrywka dla kradzieży danych, polega na zalewaniu sieci fałszywymi żądaniami usług, uniemożliwiając rzeczywistym użytkownikom dostęp do niej.

Atak ten jest przeprowadzany przy użyciu zainfekowanych serwerów (botnetów) lub poprzez memcaching, co prowadzi do spowolnienia lub całkowitego wyłączenia serwera. W zależności od rozmiaru działalności online, straty finansowe mogą być ogromne.

Atak DDoS można łatwo sfinansować już za kilka dolarów za godzinę, podczas gdy ofiara może ponieść straty liczone w setkach tysięcy. Oprócz bezpośrednich strat, przestoje w działaniu firmy mogą zniechęcać klientów i powodować dodatkowe szkody.

Znaczące ataki cybernetyczne

Przyjrzyjmy się kilku głośnym przypadkom cyberwymuszeń, które miały miejsce w przeszłości.

#1. WannaCry

Od 12 maja 2017 roku WannaCry był globalnym atakiem typu ransomware, który dotknął komputery z systemem Microsoft Windows. Jego rzeczywista skala jest trudna do oszacowania, ponieważ pewne jego formy wciąż są aktywne.

W ciągu pierwszego dnia WannaCry zainfekował ponad 230 000 komputerów w ponad 150 krajach, uderzając w duże korporacje i instytucje rządowe na całym świecie. Miał zdolność do samodzielnego kopiowania, instalowania, uruchamiania i rozprzestrzeniania się w sieci bez ingerencji człowieka.

W ataku WannaCry hakerzy wykorzystali lukę w systemie Windows za pomocą exploitu EternalBlue. Co ciekawe, EternalBlue został stworzony przez amerykańską NSA w celu wykorzystania słabości systemu Windows. Kod exploita został w nieznanych okolicznościach wykradziony i opublikowany przez grupę hakerską o nazwie The Shadow Brokers.

Microsoft, świadomy problemu, wypuścił aktualizację, która miała załatać lukę, ale ofiarą padła większość użytkowników, którzy korzystali z przestarzałych wersji systemów.

Tym razem zbawcą okazał się Marcus Hutchins, który przypadkowo powstrzymał szkodliwe oprogramowanie, rejestrując domenę, która była zapisana w kodzie exploita. Zadziałało to jak wyłącznik awaryjny, który powstrzymał dalsze rozprzestrzenianie się WannaCry. O tych i innych szczegółach dotyczących „wyłącznika” chronionego przed atakami DDoS przez Hutchinsa we współpracy z Cloudflare, możesz przeczytać na TechCrunch.

Szacowane straty na całym świecie wyniosły około 4 miliardów dolarów.

#2. CNA Financial

21 marca 2021 roku, firma CNA Financial z siedzibą w Chicago dowiedziała się o naruszeniu bezpieczeństwa, które doprowadziło do skopiowania wrażliwych danych osobowych jej pracowników, współpracowników i ich rodzin. Do naruszenia doszło już 5 marca, ale pozostało niewykryte przez ponad dwa tygodnie.

Był to atak hybrydowy, który polegał na kradzieży danych, a także przetrzymywaniu systemów CNA jako zakładnika. Hakerzy, powiązani z rosyjską grupą Evil Corp, użyli szkodliwego oprogramowania do zaszyfrowania serwerów CNA. Po negocjacjach, które zaczęły się od żądania okupu w wysokości 60 milionów dolarów, ostatecznie hakerzy zgodzili się na 40 milionów, o czym pisze Bloomberg.

#3. Colonial Pipeline

Atak na Colonial Pipeline spowodował zakłócenia w dostawach paliwa z jednego z największych rurociągów w USA. Dochodzenie wykazało, że przyczyną był wyciek hasła, który został znaleziony w darknecie.

Nie jest jednak jasne, w jaki sposób przestępcy weszli w posiadanie właściwej nazwy użytkownika, pasującej do skradzionego hasła. Hakerzy uzyskali dostęp do systemów Colonial za pomocą wirtualnej sieci prywatnej, która była przeznaczona dla pracowników zdalnych. Z uwagi na brak weryfikacji wieloskładnikowej, wystarczyła nazwa użytkownika i hasło.

Po tygodniu aktywności hakerskiej, 7 maja 2021 roku, jeden z pracowników firmy zobaczył żądanie okupu w wysokości 4,4 miliona dolarów w kryptowalucie. W ciągu kilku godzin urzędnicy zamknęli cały rurociąg, wynajmując firmy specjalizujące się w cyberbezpieczeństwie, aby zweryfikowały i załagodziły szkody. Stwierdzono również kradzież 100 GB danych, których ujawnieniem hakerzy grozili w przypadku braku zapłaty.

Oprogramowanie ransomware uszkodziło system rozliczeń i księgowości firmy. Okup został zapłacony wkrótce po ataku ze strony DarkSide, grupy hakerskiej mającej siedzibę w Europie Wschodniej. DarkSide udostępniło narzędzie do deszyfrowania, które działało tak wolno, że przywrócenie normalnego działania rurociągu zajęło tydzień.

Co ciekawe, 7 czerwca 2021 roku Departament Sprawiedliwości USA wydał oświadczenie, informujące o odzyskaniu 63,7 bitcoinów z pierwotnej płatności. FBI zdobyło w jakiś sposób klucze prywatne, związane z kontami hakerów i odzyskało 2,3 miliona dolarów, czyli mniej niż zapłacono, z powodu spadku wartości bitcoinów w tym czasie.

#4. Dyn

Oprócz wielu innych aktywności w sieci, Dyn działa przede wszystkim jako dostawca usług DNS dla wielu znanych firm, takich jak Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal i wiele innych. 21 października 2016 roku firmy te miały problemy z dostępnością z powodu ataku DDoS.

Atakujący wykorzystał botnet Mirai, który użył dużej liczby zhakowanych urządzeń IoT do wysyłania fałszywych zapytań DNS. Ten wzmożony ruch zablokował serwery DNS, powodując drastyczne spowolnienie działania i straty o nieznanej skali na całym świecie.

Choć skala ataku utrudnia oszacowanie dokładnej wysokości strat, które poniosły poszczególne firmy, Dyn poniósł poważne straty.

Około 14 500 domen (około 8%) natychmiast po ataku przeszło do innego dostawcy DNS.

Wiele innych firm padło ofiarą podobnych ataków, m.in. Amazon Web Services i GitHub. Zamiast analizować kolejne przypadki, przejdźmy do omówienia strategii zapobiegania cyberprzestępstwom.

Jak zapobiegać cyberwymuszeniom?

Kilka podstawowych środków prewencyjnych może pomóc w ochronie przed atakami internetowymi, takich jak:

#1. Unikanie klikania w złośliwe linki

Atakujący często wykorzystują ludzką ciekawość.

Wiadomości phishingowe są furtką dla około 54% ataków ransomware. Dlatego też, oprócz przypominania pracownikom o zagrożeniu, warto organizować specjalne szkolenia.

Szkolenie może obejmować symulowane ataki phishingowe z cotygodniowymi kampaniami oraz szkoleniem na żywo. Działa to jak „szczepionka”, gdzie niewielka dawka zagrożenia uczy, jak chronić się przed realnym atakiem.

Dodatkowo, warto szkolić pracowników w zakresie technologii sandboxingu, czyli otwierania podejrzanych linków i aplikacji w bezpiecznym środowisku.

#2. Aktualizacje oprogramowania i rozwiązania bezpieczeństwa

Niezależnie od systemu operacyjnego, nieaktualne oprogramowanie jest podatne na ataki cybernetyczne. Wiele osób uniknęłoby problemów z WannaCry, gdyby zaktualizowali swoje systemy Windows na czas.

Kolejnym błędnym przekonaniem jest myślenie, że użytkownicy komputerów Mac są bezpieczni. To nieprawda. Raport Malwarebytes na temat złośliwego oprogramowania nie pozostawia złudzeń co do bezpieczeństwa użytkowników komputerów Mac.

System operacyjny Windows był celem wielu ataków, ponieważ Mac nie był tak popularny. System Microsoft ma wciąż około 74% udział w rynku, więc kierowanie ataków na użytkowników Mac nie jest tak opłacalne.

Ponieważ sytuacja powoli się zmienia, Malwarebytes odnotowało 400% wzrost liczby zagrożeń wymierzonych w system Mac OS w latach 2018-2019. Ponadto odnotowano 11 zagrożeń na komputer Mac w porównaniu do 5,8 zagrożeń w przypadku urządzenia z systemem Windows.

Podsumowując, inwestycja w kompleksowe rozwiązanie bezpieczeństwa internetowego, takie jak Avast One, może okazać się bardzo opłacalna.

Dodatkowo, można wdrożyć systemy wykrywania intruzów, takie jak Snort lub Suricata, aby zwiększyć poziom bezpieczeństwa sieci.

#3. Używanie silnych haseł

Atak na Colonial Pipeline został spowodowany przez pracownika, który dwukrotnie użył słabego hasła.

Jak wynika z ankiety Avast, około 83% Amerykanów używa słabych haseł, a aż 53% używa tych samych haseł w wielu miejscach.

Trzeba przyznać, że zmuszenie użytkowników do stosowania silnych haseł na własny użytek okazało się trudnym zadaniem. Wymaganie tego w pracy wydaje się niemal niemożliwe.

Jakie jest rozwiązanie? Platformy do weryfikacji tożsamości użytkowników.

Możesz wykorzystać te platformy, aby wymusić silne hasła w swojej organizacji. Istnieją firmy specjalizujące się w takich usługach, oferujące różne pakiety w zależności od wielkości firmy. Można zacząć od darmowych wersji takich rozwiązań, np. Ory, Supabase, Frontegg.

W życiu prywatnym używaj menedżerów haseł.

Co więcej, warto od czasu do czasu aktualizować hasła. Zapewni to dodatkowe bezpieczeństwo, nawet jeśli Twoje dane uwierzytelniające zostaną w jakiś sposób skradzione. Jest to znacznie prostsze, gdy korzystasz z menedżerów haseł premium, takich jak Lastpass, który automatycznie aktualizuje hasła za pomocą jednego kliknięcia.

Nie poprzestawaj na skomplikowanym haśle; spróbuj również wymyślić nietypową nazwę użytkownika.

#4. Tworzenie kopii zapasowych offline

Zaawansowanie dzisiejszych ataków może zaskoczyć nawet ekspertów ds. cyberbezpieczeństwa, nie mówiąc o właścicielach małych firm.

Dlatego też, warto regularnie tworzyć kopie zapasowe danych. Może to pomóc w szybkiej odbudowie systemu w kryzysowej sytuacji.

Dodatkowym zabezpieczeniem są kopie zapasowe przechowywane offline. Są one bezpieczne i niedostępne dla cyberprzestępców.

Ponadto należy zadbać o to, by proces przywracania danych był szybki i sprawny, ponieważ przedłużający się przestój może prowadzić do sytuacji, w której okup wydaje się korzystniejszym rozwiązaniem. Właśnie dlatego niektórzy właściciele firm negocjują z cyberprzestępcami i płacą wysokie sumy.

Alternatywą są zewnętrzne rozwiązania do tworzenia kopii zapasowych i odzyskiwania danych, takie jak Acronis. Zapewniają one ochronę przed oprogramowaniem ransomware i bezproblemowe mechanizmy odzyskiwania danych.

#5. Sieć dostarczania treści (CDN)

Wiele dużych ataków DDoS zostało wykrytych i powstrzymanych dzięki wykorzystaniu sieci dostarczania treści.

Jak wspomniano, to właśnie zaawansowana sieć CDN, Cloudflare, przez dwa lata utrzymywała online „wyłącznik” WannaCry. Pozwoliło to również na przetrwanie wielu ataków DDoS w tym okresie.

CDN przechowuje kopię Twojej witryny na serwerach rozmieszczonych na całym świecie. Przejmują one nadmierny ruch i zapobiegają przeciążeniu serwerów i przestojom.

Strategia ta nie tylko chroni przed atakami DDoS, ale również skutkuje szybszym działaniem stron internetowych dla klientów na całym świecie.

Należy jednak pamiętać, że nie istnieje pełna lista zabezpieczeń, która ochroni przed cyberwymuszeniami. Sytuacja w cyberprzestrzeni jest dynamiczna, dlatego najlepszym rozwiązaniem jest regularne korzystanie z usług eksperta ds. cyberbezpieczeństwa.

Co jednak, gdy atak nastąpi? Jak należy działać, gdy padnie się ofiarą cyberwymuszenia?

Reakcja na cyberwymuszenie

Pierwszą myślą, jaka przychodzi do głowy po ataku ransomware, poza lękiem, jest chęć zapłacenia okupu i załatwienia sprawy.

Jednak nie zawsze jest to najlepsze rozwiązanie.

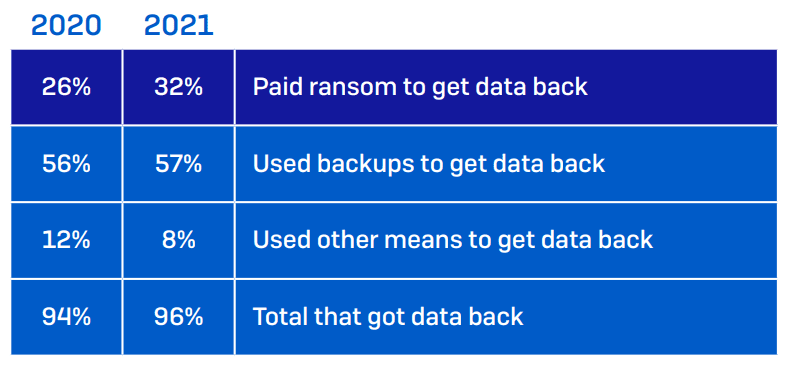

Z raportu z ankiety na temat ataków firmy SOPHOS, specjalizującej się w bezpieczeństwie IT, wynika, że zapłacenie okupu nie jest najlepszym wyjściem. Jedynie 8% firm odzyskało pełne dane po zapłaceniu okupu, a 29% było w stanie przywrócić tylko 50% lub mniej skradzionych/zaszyfrowanych danych.

Ulegnięcie żądaniom okupu może mieć odwrotny skutek. Stajesz się zależny od przestępcy i jego narzędzi do odszyfrowania danych, co opóźnia inne działania ratunkowe.

Co więcej, nie ma żadnej gwarancji, że narzędzie podane przez hakera będzie działać. Może zawieść lub dodatkowo zainfekować system. Ponadto, zapłacenie okupu sprawia, że stajesz się celem dla innych cyberprzestępców. Wzrasta więc ryzyko kolejnych ataków.

Płacenie okupu powinno być ostatecznością. Zastosowanie innych metod, takich jak odzyskiwanie danych z kopii zapasowej, jest bezpieczniejsze niż płacenie nieznanemu przestępcy w kryptowalucie.

Wiele firm skontaktowało się ze specjalistami ds. cyberbezpieczeństwa oraz organami ścigania i to uratowało je, tak jak w przypadku odzyskania przez FBI okupu w ataku na Colonial Pipeline.

Podsumowanie

Cyberwymuszenie to zagrożenie, które jest bardziej powszechne niż mogłoby się wydawać. Oczywiście, najlepszym sposobem jest wzmocnienie ochrony i regularne tworzenie kopii zapasowych.

Jeśli padniesz ofiarą takiego ataku, zachowaj spokój, rozpocznij działania ratunkowe i skontaktuj się z ekspertami.

Staraj się unikać płacenia okupu, ponieważ może to nie przynieść oczekiwanych rezultatów, nawet jeśli stracisz na to majątek.

PS: Warto zapoznać się z naszą listą kontrolną bezpieczeństwa cybernetycznego dla firm.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.