Czy wierzysz w to słynne powiedzenie?

„Moneta ma dwie strony” lub „Nie ma róży bez kolca”.

Dla mnie to ma sens.

Weźmy przykład technologii.

Chociaż technologia może zmienić sposób, w jaki żyjemy, ma również potencjał, aby to wszystko odzyskać.

Zgadza się!

Cyberataki stały się tak częste, że co drugi dzień pojawiał się nowy nagłówek o głośnej organizacji, która pada ofiarą.

Cierpią nie tylko organizacje, ale także wiele osób publicznych. Pieniądze i sława, wszystko może być zagrożone z powodu podszywania się cyberprzestępców. A ironia polega na tym, że jego rozwiązanie tkwi również w samej potężnej Technologii. Technologią przeciwdziałania takim złośliwym działaniom mogą być zapory sieciowe.

Zapora to bariera ochronna, która może chronić sieć, zapobiegając nieautoryzowanemu dostępowi. Biorąc pod uwagę rosnącą liczbę ataków, globalny rynek zarządzania wydajnością sieci osiągnął w 2019 r. 11 miliardów dolarów, mówi to raport.

Ma wiele typów, w tym zapory sieciowe, zapory programowe, chmurowe i sprzętowe, zapory aplikacyjne i inne.

Dlatego czasami trudno jest rozróżniać zapory sieciowe i aplikacyjne.

Ale już nie; ponieważ w tym artykule zamierzam to omówić i rzucić więcej światła na zapory sieciowe i zalecenia dotyczące tego.

Bądźcie czujni!

Spis treści:

Co to jest zapora sieciowa?

Zapora sieciowa to system, który jest w stanie kontrolować dostęp do sieci organizacji, a tym samym chroni sieć. Działa jak filtr blokujący nielegalny ruch przychodzący, zanim dostanie się on do sieci organizacji i spowoduje szkody.

Jego głównym celem jest zapewnienie ochrony sieci wewnętrznej poprzez oddzielenie jej od sieci zewnętrznej. Kontroluje również komunikację między obiema sieciami.

Różne typy zapór sieciowych to:

- Filtry pakietów: są to tradycyjne systemy firewall, które opierają się na atrybutach pakietów, takich jak adres IP źródła i miejsca docelowego, protokoły i porty związane z poszczególnymi pakietami. Atrybuty te określają, czy ruch pakietowy lub związany z atramentem musi mieć dostęp przez zaporę, czy nie.

- Zapory z inspekcją stanową: te zapory mają dodatkową możliwość sprawdzania pakietów należących do pełnej sesji. Jeśli sesja jest doskonale ustanowiona między dwoma punktami końcowymi, umożliwia komunikację.

- Zapory w warstwie aplikacji: mogą badać informacje warstwy aplikacji, takie jak żądanie HTTP, FTP itp. Jeśli znajdzie jakieś nieprawidłowe aplikacje, może je tam zablokować.

- Zapory nowej generacji: są to zaawansowane zapory ogniowe z możliwością głębokiej inspekcji wykraczającej poza blokowanie i inspekcję protokołu lub portów. Obejmuje inspekcję na poziomie aplikacji, inteligencję, zapobieganie włamaniom, zapory sieciowe aplikacji internetowych itp.

Czym różni się od zapory aplikacji?

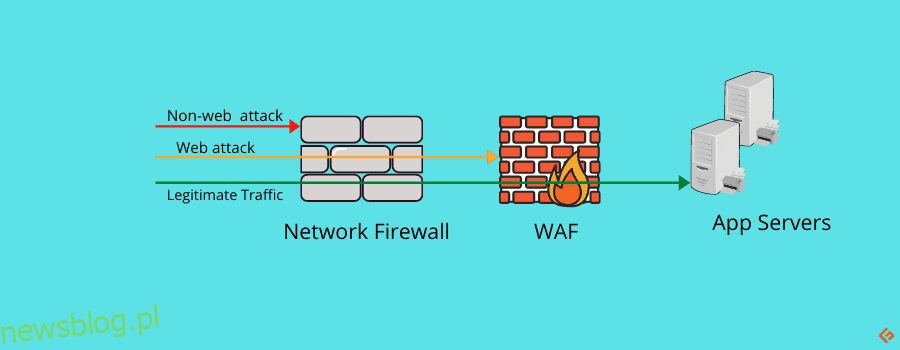

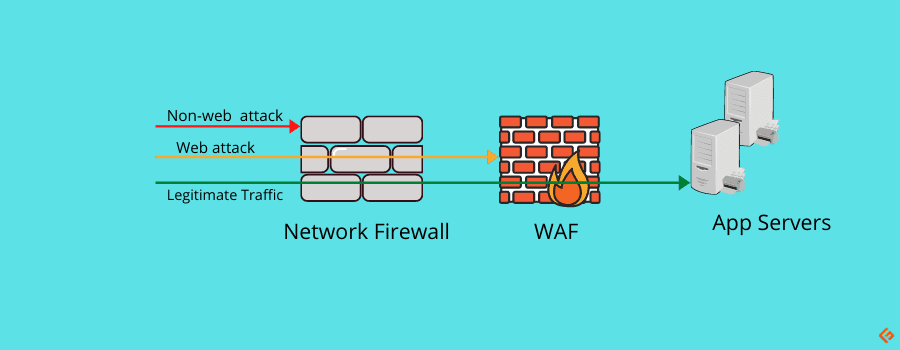

Nie każda zapora ogniowa jest w stanie chronić Twój system przed wszelkiego rodzaju zagrożeniami. W tym celu firmy rozważają stosowanie głównie dwóch rodzajów zapór — zapory sieciowej i zapory aplikacji internetowej (WAF). Ważne jest, aby zrozumieć różnicę między tymi dwiema zaporami, aby zapewnić lepsze bezpieczeństwo sieci.

W tym celu najpierw zrozummy trochę o WAF.

Zapora aplikacji internetowych (WAF) może chronić aplikacje internetowe przed lukami w zabezpieczeniach charakterystycznymi dla aplikacji internetowych i lukami zabezpieczeń HTTP/S.

W IT bezpieczeństwo cyfrowe dzieli się na siedem warstw. WAF zapewniają siódmą warstwę zabezpieczeń, która jest również określana jako zabezpieczenia warstwy aplikacji.

Aplikacje internetowe są celem różnych ataków, w tym:

- Rozproszona odmowa usługi (DDoS)

- Skrypty między witrynami (XSS)

- Wstrzyknięcie SQL

- Brutalna siła

- spam

- Przejęcie sesji

Różnica

- Warstwa bezpieczeństwa: zapory sieciowe działają w warstwie 3-4, która obejmuje luki związane z przychodzącym i wychodzącym ruchem sieciowym oraz transferem danych. Jak wspomniano powyżej, pliki WAF działają w warstwie 7, która zawiera luki specyficzne dla aplikacji.

- Uwaga: zapory sieciowe koncentrują się na ochronie ruchu przychodzącego i wychodzącego, podczas gdy zabezpieczenia WAF chronią aplikacje.

- Tryb działania: Zapory sieciowe wykorzystują dwie metody działania – tryb transparentny i tryb routowany. WAF działają – aktywna inspekcja i tryb pasywny.

- Umieszczenie: zapory sieciowe są umieszczane na obwodzie sieci, podczas gdy WAF są umieszczane w pobliżu aplikacji internetowych.

- Ochrona przed atakami: zapory sieciowe chronią przed lukami, takimi jak mniej bezpieczne strefy i nieautoryzowany dostęp. WAFs chronią przed wstrzyknięciami SQL, atakami DDoS i XSS.

- Algorytmy: zapory sieciowe wykorzystują algorytmy, takie jak filtrowanie pakietów, proxy i inspekcja stanowa. Pliki WAF wykorzystują algorytmy wykrywania anomalii, heurystyki i sygnatur.

W jaki sposób pomaga zatrzymać ataki na krawędzi?

Zapora sieciowa kontroluje przepływ danych i ruchu do lub z sieci. Dane te są znane jako „pakiety”, które mogą, ale nie muszą zawierać złośliwe kody, które mogą uszkodzić system.

Podczas pracowitych dni lub w szczytowych okresach świątecznych hakerzy bombardują Twoją sieć złośliwym oprogramowaniem, spamem, wirusami i innymi złośliwymi intencjami.

W tym momencie zapora stosuje pewien zestaw reguł na przychodzący i wychodzący ruch sieciowy, aby sprawdzić, czy są one zgodne z tymi regułami, czy nie.

- Jeśli się zgadza — zapora zezwala na przekazywanie ruchu.

- Jeśli nie – odrzuca lub blokuje ruch.

W ten sposób Twoja sieć pozostaje całkowicie zabezpieczona przed wszelkiego rodzaju zagrożeniami, zarówno wewnętrznymi, jak i zewnętrznymi.

Czy powiedziałem wewnętrzne?

Tak, zapora jest przeznaczona nie tylko do sieci z dostępem do Internetu, ale także do użytku wewnętrznego. Pamiętaj, że większość ataków jest inicjowana wewnętrznie, więc w miarę możliwości upewnij się, że wdrażasz strategię zapory.

Jak najlepiej wykorzystać zaporę sieciową?

Czy jesteś nowy w korzystaniu z zapory sieciowej?

Jeśli tak, wykonaj kilka hacków zapory, aby skutecznie korzystać z zapory.

- Sprawdź zasięg zapory: Jeśli ostatnio zmieniłeś coś w swojej sieci, nie zapomnij sprawdzić wszystkich systemów, które obejmuje zapora. Sprawdź, czy są nadal chronione, czy nie, aby naprawić rzeczy bezpośrednio przed wyrządzeniem szkody.

- Miej oko na podłączone urządzenia: Jeśli Ty lub Twoi pracownicy podłączacie smartfon lub inne urządzenie do sieci, należy je chronić. W tym celu spróbuj zainstalować osobistą zaporę ogniową na tych urządzeniach, aby chronić swoje dane.

- Odizoluj swój system płatności: chroń swoje strumienie płatności, trzymając je z dala od słabych punktów. W tym celu skonfiguruj zaporę sieciową, aby zatrzymywała wszelkiego rodzaju niezaufane przesyłanie danych do/z systemów płatności.

Zezwalaj na rzeczy, które są niezbędne do przetwarzania i sprzedaży kart, jednocześnie zabraniając bezpośredniej komunikacji między tymi systemami a Internetem.

Jakie są dostępne popularne zapory sieciowe oparte na chmurze?

Odkryjmy!

Chmura Google

Obraz z Google Cloud

Dla każdej wirtualnej chmury prywatnej (VPC), Chmura Google generuje domyślne reguły dla zapór na poziomie sieci. Te reguły umożliwiają akceptowanie lub odrzucanie połączeń do/z instancji maszyn wirtualnych, w zależności od określonej konfiguracji.

Gdy reguły zapory są włączone, chroni Twoje instancje niezależnie od ich systemu operacyjnego i konfiguracji. Nawet jeśli Twoje instancje maszyn wirtualnych nie są uruchomione, nadal są bezpieczne.

Reguły zapory sieciowej VPC Google Cloud obowiązują między instancjami maszyny wirtualnej i siecią zewnętrzną, a także między nimi.

Przegląd najważniejszych wydarzeń

- Sieć otrzymuje 2 niejawne reguły zapory sieciowej, które blokują ruch przychodzący i zezwalają na ruch wychodzący

- Obsługiwane są poziomy priorytetu w zakresie 0-65535

- Obsługuje tylko połączenia IPv4

Sprawdź, jak wdrożyć zaporę sieciową w Google Cloud.

Barakuda

Zabezpiecz swoją infrastrukturę sieciową za pomocą Barracuda CloudGen Firewall. Oferuje skalowalne i scentralizowane zarządzanie, a także zaawansowaną analitykę bezpieczeństwa, aby zmniejszyć obciążenie administracyjne.

Zapora może również wymuszać szczegółowe polityki w celu ochrony całej sieci WAN. Jest to idealne rozwiązanie dla dostawców usług zarządzanych, przedsiębiorstw wielooddziałowych i innych firm o skomplikowanej i rozproszonej infrastrukturze sieciowej. Blokuj zagrożenia zero-day i zaawansowane, które potrafią ominąć silniki antywirusowe i IPS oparty na sygnaturach.

Przegląd najważniejszych wydarzeń

- Profilowanie aplikacji

- Filtrowanie sieci

- Wykrywanie i zapobieganie włamaniom

- Ochrona przed spamem i złośliwym oprogramowaniem

- Ochrona przed atakami DoS i DDoS

- Przechwytywanie SSL

- Pełna kontrola dostępu w sieci

- Autorytatywny serwer DNS i DNS

Punkt kontrolny

Uzyskaj najwyższe bezpieczeństwo dzięki Punkt kontrolny, który dostarcza wielokrotnie nagradzane rozwiązanie SandBlast Network. Chroni Twoją sieć przed zaawansowanymi atakami wielowektorowymi piątej generacji, lepiej niż większość zapór oferujących 3-4 poziomy ochrony.

NGFW firmy Check Point obejmuje ponad 60 innowacyjnych rozwiązań w zakresie bezpieczeństwa. Opiera się na nowej architekturze Infinity, która może zapobiegać atakom o prędkości 1,5 Tb/s. Ponadto koncentruje się na zapobieganiu zarówno warstwie aplikacji, jak i atakom złośliwego oprogramowania.

Przegląd najważniejszych wydarzeń

- Ochrona zero-day

- Skalowanie na żądanie

- Ujednolicone zabezpieczenia w chmurach, sieciach i IoT

- Sprzęt modułowy

- Dostosowanie do rozszerzania slotów

- Dyski półprzewodnikowe zwiększające wydajność

- Większy zasięg sieci, urządzeń mobilnych, chmury i punktów końcowych

- Szczegółowe DLP oparte na sieci z ponad 700 typami danych dla FTP, poczty e-mail i ruchu internetowego

- Scentralizowana kontrola zarządzania

Skaler Z

Używając Skaler Z Cloud Firewall umożliwia bezpieczne przełamywanie sieci lokalnej dla całych protokołów i portów bez żadnych urządzeń. Jest w stanie elastycznie skalować się do zarządzania ruchem.

Zapora może zapewnić kontrolę w czasie rzeczywistym, widoczność i egzekwowanie zasad natychmiast w całej sieci. Może również szczegółowo rejestrować każdą sesję i wykorzystywać zaawansowaną analitykę w celu uzyskania wglądu w luki w zabezpieczeniach sieci z tej samej konsoli dla wszystkich aplikacji, lokalizacji i użytkowników.

Przegląd najważniejszych wydarzeń

- Szczegółowe zasady

- Architektura oparta na proxy

- Chmura IPS

- Bezpieczeństwo DNS

- Kontrola SSL

- Dostarcza zaporę jako usługę (FaaS)

- Optymalizuje dosyłki MPLS

SonicWall

Firmy, od małych przedsiębiorstw po globalnych gigantów infrastruktury chmurowej, mogą korzystać ze ścisłych zapór sieciowych firmy SonicWall.

Mogą zaspokoić Twoje specyficzne potrzeby w zakresie bezpieczeństwa i użyteczności za rozsądną cenę, aby zabezpieczyć Twoją sieć. Możesz dodać dodatkową warstwę zabezpieczeń dzięki Advanced Gateway Security Suite (AGSS) firmy SonicWall, która oferuje kompletne usługi bezpieczeństwa i opcje dostosowywania.

Przegląd najważniejszych wydarzeń

- Gateway Security Services (GSS) do ochrony przed oprogramowaniem antyszpiegowskim, antywirusowym, zapobieganiem włamaniom, kontrolą aplikacji itp.

- Filtrowanie treści w celu blokowania nieodpowiednich, złośliwych i/lub nielegalnych treści internetowych

- Przechwytywanie zaawansowanej ochrony przed zagrożeniami (ATP)

SophosXG

SophosXG jest niezaprzeczalnie jedną z wiodących zapór sieciowych. Zapewnia potężną ochronę nowej generacji, wykorzystując technologie, takie jak zapobieganie włamaniom i głębokie uczenie, w celu ochrony sieci.

Jego automatyczna reakcja na zagrożenia izoluje Twoje systemy natychmiast po zidentyfikowaniu zagrożeń bezpieczeństwa w celu powstrzymania ich przed rozprzestrzenianiem się. Dodatkowo zapora zapewnia wysoki wgląd w podejrzany ruch, co pomaga w kontrolowaniu sieci.

Przegląd najważniejszych wydarzeń

- Łatwy w użyciu VPN za darmo

- Ochrona SOHO, w tym SD-RED lub XG 86

- Mobilny VPN z SSL i IPSec

- Szyfrowany ruch z obsługą TLS 1.3

- Wysokowydajny silnik DPI

- Szybka ścieżka przepływu w sieci

- Dyski SSD, elastyczna łączność i duża pamięć RAM

- Centralne zarządzanie chmurą z narzędziami do raportowania i wdrażaniem bezdotykowym

Cisco

Renomowane przez najlepsze firmy badawcze i doradcze, takie jak Gartner, Cisco jest jednym z liderów rynku zapór sieciowych. Zachowaj ochronę przed rosnącymi lukami w zabezpieczeniach online, wybierając Cisco NGFW.

Upraszcza również zarządzanie bezpieczeństwem i pozwala uzyskać lepszą widoczność w sieciach hybrydowych i rozproszonych. NGFW wykorzystuje zintegrowane zabezpieczenia i możliwości sieciowe w istniejącej infrastrukturze, aby zapewnić rozszerzoną ochronę.

Przegląd najważniejszych wydarzeń

- Wirtualna sieć NGFW umożliwiająca inspekcję zagrożeń przekraczających 1 Gb/s

- Adaptive Security Virtual Appliance (ASAv)

- ASA z FirePOWER

- Urządzenia serii Meraki MX

- Zapobieganie włamaniom nowej generacji

- Centrum zarządzania siłą ognia i menedżer urządzeń

- Cisco Threat Response & Defense Orchestrator

- Cisco SecureX dla wzmocnienia bezpieczeństwa

Fortinet

Fortinet NGFW mogą rozwiązać problemy związane z bezpieczeństwem organizacji. Wykorzystują sztuczną inteligencję, aby zapewnić proaktywne wykrywanie zagrożeń i zapobieganie im. Jego zapory ogniowe są wysoce skalowalne i mogą spełniać potrzeby hybrydowych architektur sieci IT.

Zapory sieciowe firmy Fortinet sprawdzają zarówno ruch zaszyfrowany, jak i ruch w postaci zwykłego tekstu, aby chronić Twoją kopułę bezpieczeństwa. Poza tym mogą zapobiegać atakom DDoS, oprogramowaniu ransomware bez wpływu na wrażenia użytkownika lub problemy z przestojami.

Fortinet jest dostępny jako urządzenie i maszyna wirtualna.

Wniosek

Ochrona sieci przed złośliwymi intencjami, zarówno zewnętrznymi, jak i wewnętrznymi, stała się bardziej oczywista niż kiedykolwiek z powodu szalejących bezpiecznych inwazji. Nie panikować; zamiast tego wybierz wysokiej jakości zaporę sieciową i chroń swoją sieć i dane, aby mieć spokojne noce!

Następnie zapoznaj się z zabezpieczeniami sieci.