Spis treści:

- Smartwatche Bluetooth wykorzystują technologię Bluetooth Low Energy (BLE) oraz pakiety reklamowe zwane beaconami do łączenia się ze smartfonami, umożliwiając wygodny dostęp do powiadomień i innych funkcji.

- Inteligentne zegarki są podatne na różne zagrożenia bezpieczeństwa, takie jak złośliwe aplikacje, które mogą manipulować danymi, oraz luki w oprogramowaniu układowym, które mogą powodować szkody.

- Aby chronić swój smartwatch, przed zakupem dokładnie przeanalizuj jego implementacje zabezpieczeń, aktualizuj oprogramowanie układowe, unikaj instalowania nieznanych lub niezweryfikowanych aplikacji oraz włącz parowanie za pomocą kodu PIN w celu zwiększenia bezpieczeństwa. Szyfrowanie Bluetooth ma kluczowe znaczenie dla zapewnienia bezpieczeństwa danych.

Inteligentne zegarki Bluetooth stały się integralną częścią naszego codziennego życia, zapewniając wygodny dostęp do powiadomień, śledzenia kondycji, a nawet połączeń telefonicznych, wszystko z naszych nadgarstków. Ponieważ te urządzenia do noszenia wciąż ewoluują, bardzo ważne jest, aby odpowiedzieć na podstawowe pytanie: czy Twój smartwatch Bluetooth może zostać zhakowany?

Jak działają smartwatche Bluetooth

Inteligentne zegarki Bluetooth łączą się ze smartfonem za pomocą technologii o nazwie Bluetooth Low Energy (BLE), która wykorzystuje to samo pasmo co zwykły Bluetooth, ale wykorzystuje inne kanały do transmisji danych. Mówiąc konkretnie, wykorzystuje kanały 40, 2300 do 2,4835 MHz.

Podstawowa różnica między zwykłym Bluetooth a BLE polega na tym, że zużywa znacznie mniej energii niż zwykły protokół BT, jak można wywnioskować z samej nazwy. Urządzenia BLE, w tym kontekście twój smartwatch, komunikują się, przesyłając pakiety reklamowe zwane beaconami.

Te sygnały nawigacyjne informują urządzenia znajdujące się w zasięgu o istnieniu Twojego smartwatcha. Urządzenie nasłuchujące tych sygnałów nawigacyjnych, którym w tym przypadku jest smartfon, odpowiada na pakiet reklamowy żądaniem SKANUJ. Następnie smartwatch odpowiada na żądanie SCAN, podając więcej danych.

Struktura danych między smartwatchem a smartfonem jest zdefiniowana przez Generic Attribute Profile lub GATT. GATT zawiera listę funkcji, charakterystyki i usług urządzenia, które pozwalają urządzeniu podsłuchowemu ustalić funkcjonalność urządzenia reklamowego i jak wywołać różne działania. Atakujący, jeśli będą w stanie przechwycić sygnały nawigacyjne urządzenia reklamowego, będą mogli również sprawdzić, a następnie strategicznie wykorzystać informacje obecne w GATT.

Typowe zagrożenia i luki w zabezpieczeniach

Inteligentne zegarki Bluetooth są narażone na różne zagrożenia i luki w zabezpieczeniach. Oto kilka typowych ataków:

- Złośliwe aplikacje: Smartwatche są w dużym stopniu zorientowane na aplikacje. Aplikacja na smartwatchu jest odpowiedzialna za dyktowanie sposobu działania smartwatcha. Pomiędzy aplikacją a smartwatchem zostaje ustanowiona relacja master-slave. Twój smartwatch ufa i wykonuje wszystkie polecenia wysyłane przez aplikację kontrolera. Gdyby atakujący przejął kontrolę nad aplikacją i wstrzyknął do niej złośliwy kod, potencjalnie mógłby manipulować danymi i funkcjonalnością smartwatcha.

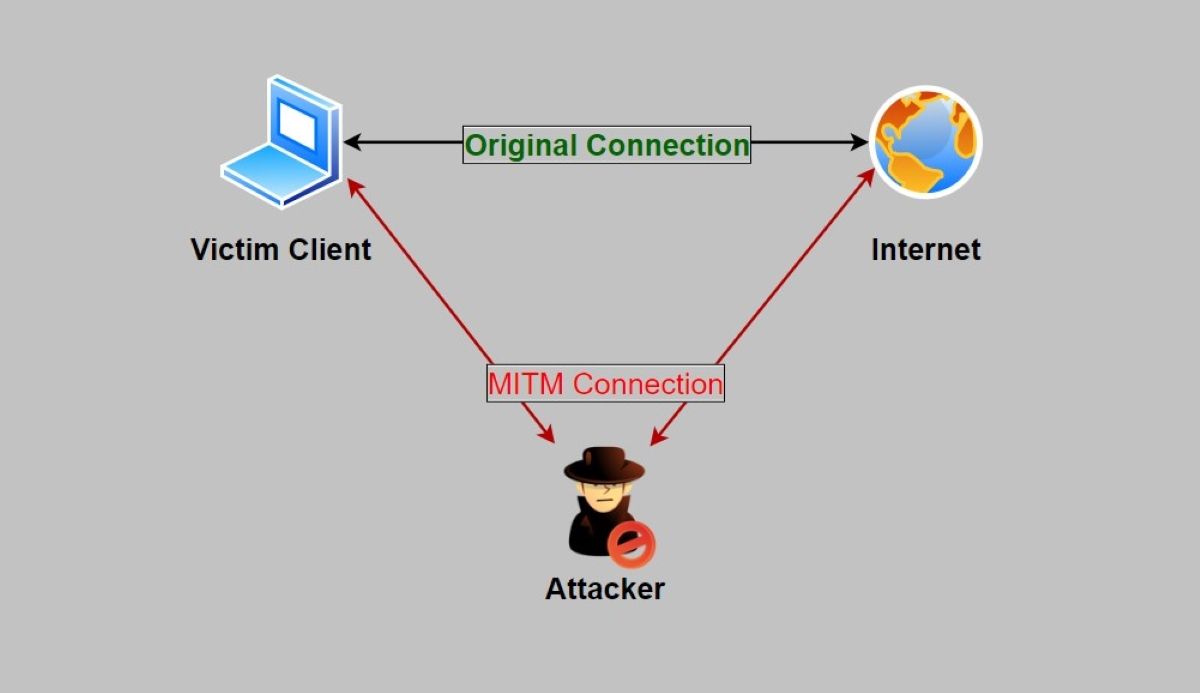

- Ataki MITM: Tanie smartwatche na ogół nie implementują żadnej formy szyfrowania danych wymienianych między smartfonem a smartwatchem, co ułatwia atakującym przeprowadzenie ataku Man-In-The-Middle (MITM) oraz przechwycenie i sprawdzenie informacji .

- Co więcej, gdy atakujący odkryje, jak uruchomić określone funkcje w Twoim smartwatchu, może wysłać złośliwe pakiety do Twojego smartwatcha, aby nim manipulować. Na przykład osoba atakująca może z łatwością zmienić datę i godzinę Twojego smartwatcha lub, co gorsza, wymusić aktualizację oprogramowania Twojego smartwatcha.

- Exploity oprogramowania układowego: oprogramowanie układowe to niezmienne oprogramowanie niskiego poziomu, które odpowiada za prawidłowe działanie smartwatcha. Kontroluje wszystko na Twoim smartwatchu. Czasami w oprogramowaniu układowym mogą występować luki, które można wykorzystać do spowodowania szkód.

Jak się chronić

Zanim kupisz smartwatch, koniecznie przeanalizuj jego historię luk w zabezpieczeniach i implementacje zabezpieczeń, a także inne funkcje. Unikaj kupowania smartwatchów z niższej półki, a jeśli to zrobisz, staraj się nie sparować smartwatcha, jeśli wychodzisz z domu. Oprócz tych praktyk, oto kilka kluczowych kroków, które należy wykonać:

- Aktualizuj oprogramowanie sprzętowe swoich urządzeń. Jak tylko pojawi się nowa aktualizacja oprogramowania układowego, zainstaluj ją.

- Upewnij się, że nie instalujesz żadnych nieznanych aplikacji z podejrzanych witryn ani nie używasz złamanych aplikacji, ponieważ niezweryfikowane aplikacje mogą zagrozić Twojemu urządzeniu.

- Jeśli to możliwe, włącz parowanie za pomocą kodu PIN, aby smartwatch parował się z zaufanymi urządzeniami dopiero po wprowadzeniu zabezpieczającego kodu PIN.

Teraz wiesz, jak zabezpieczyć swój smartwatch Bluetooth

Inteligentne zegarki to świetne gadżety, które zwiększą Twoją produktywność, śledzą stan zdrowia lub po prostu noszą je ze sobą jako modny dodatek. Jednak bez odpowiednich implementacji Twój smartwatch może paść ofiarą przeciwników. Głównym problemem większości smartwatchów jest brak warstwy szyfrowania ruchu. Szyfrowanie Bluetooth ma kluczowe znaczenie dla zapewnienia bezpieczeństwa danych.