Zazwyczaj, myśląc o wirusach i złośliwym oprogramowaniu, wyobrażamy sobie programy, których celem jest uszkodzenie systemu operacyjnego, kradzież zgromadzonych danych lub zablokowanie do nich dostępu. W tym scenariuszu łatwo jest przeoczyć poważne zagrożenie, jakim są keyloggery.

Keyloggery to jedne z najbardziej niebezpiecznych rodzajów złośliwego oprogramowania. Ich głównym zadaniem jest przechwytywanie haseł do kont i informacji finansowych, co w efekcie prowadzi do strat pieniężnych i kradzieży tożsamości.

Co więcej, standardowe zabezpieczenia przed złośliwym oprogramowaniem, takie jak oprogramowanie antywirusowe, często okazują się niewystarczające, by chronić przed keyloggerami.

W tym artykule przyjrzymy się bliżej keyloggerom, wyjaśnimy, czym są, a przede wszystkim, jak możemy chronić się przed tym podstępnym zagrożeniem.

Czym są keyloggery?

Keylogger to program lub urządzenie, które monitoruje i rejestruje naciśnięcia klawiszy. Zazwyczaj, zapisuje on wszystko, co piszesz na klawiaturze, w ukrytym pliku, a następnie przesyła te dane do hakera za pośrednictwem poczty elektronicznej lub serwera.

Haker, uzyskawszy dostęp do tych danych, może ukraść hasła, informacje o kartach kredytowych, a nawet poufne dane firmowe podczas ataku ukierunkowanego.

Wyróżniamy dwa główne typy keyloggerów: programowe i sprzętowe. Oba służą do kradzieży informacji, ale różnią się sposobem działania i metodami obrony.

#1. Keyloggery programowe

To najpopularniejsza forma keyloggerów, często wykorzystywana w atakach na szeroką skalę. Po zainstalowaniu na komputerze działają w ukryciu, rejestrując i przesyłając dane, nie dając o sobie znać.

Są one projektowane z wykorzystaniem interfejsu API systemu Windows lub jądra systemu. Keyloggery korzystające z API systemu Windows funkcjonują jak zwykłe aplikacje, ukrywając się pod postacią legalnych programów. Można je zlokalizować w Menedżerze zadań lub na liście zainstalowanych aplikacji.

Keyloggery operujące na poziomie jądra systemu Windows mają wyższe uprawnienia i potrafią ukrywać się w innych procesach systemowych. Trudniej je wykryć bez specjalistycznego programu antywirusowego, który wyszukuje zachowania typowe dla rootkitów. Ponadto, ze względu na uprawnienia na poziomie systemu, mają one łatwiejszy dostęp do informacji w porównaniu z keyloggerami opartymi na API systemu Windows, które są ograniczone do uprawnień użytkownika.

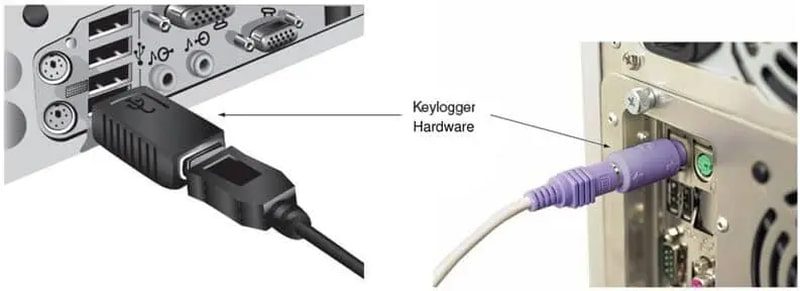

#2. Keyloggery sprzętowe

Keylogger sprzętowy to fizyczne urządzenie, które podłącza się do kabla klawiatury lub portu USB, aby przechwytywać dane. Zazwyczaj nie posiada ono oprogramowania, więc nie można go wykryć w systemie operacyjnym za pomocą programów antywirusowych. Jego funkcjonalność ogranicza się do rejestrowania naciśnięć klawiszy.

Niektóre zaawansowane keyloggery sprzętowe mogą instalować oprogramowanie, aby rejestrować więcej danych i wykonywać dodatkowe zadania. W takim przypadku stają się one jednak wykrywalne przez oprogramowanie antywirusowe. Zgromadzone dane są przesyłane do hakera za pomocą wbudowanego urządzenia bezprzewodowego lub specjalnego oprogramowania. Czasem hakerzy fizycznie wyjmują urządzenie, aby odczytać zgromadzone informacje.

Ze względu na swoją fizyczną formę keyloggery sprzętowe są częściej wykorzystywane w atakach ukierunkowanych, szczególnie w firmach, gdzie celem jest kradzież poufnych danych.

Legalne i nielegalne zastosowania keyloggerów

Keyloggery najczęściej kojarzą się z nielegalnymi lub nieetycznymi działaniami. Mają one jednak również legalne zastosowania, w zależności od celu i przepisów obowiązujących w danym kraju.

W większości przypadków instalowanie keyloggera na własnym urządzeniu nie jest nielegalne. Wiele aplikacji monitorujących, które są reklamowane rodzicom i pracodawcom, aby śledzić aktywność dzieci lub pracowników, ma wbudowaną funkcję keyloggera.

W niektórych krajach mogą obowiązywać przepisy wymagające zgody osoby, której aktywność jest monitorowana. Przykładowo, ECPA w USA i PIPEDA w Kanadzie nakładają na pracodawców obowiązek uzyskania zgody pracowników. Niemniej jednak w wielu krajach dozwolony jest ukryty monitoring, dlatego też istnieją aplikacje szpiegowskie i antyszpiegowskie.

Oczywiście, każdy keylogger zainstalowany na cudzym urządzeniu bez zgody jest nielegalny.

Jak niebezpieczne są keyloggery?

Keyloggery zostały stworzone do kradzieży wrażliwych danych i są w tym bardzo skuteczne. W przeciwieństwie do ataków phishingowych, w których użytkownicy nieświadomie podają informacje na fałszywych stronach, keyloggery rejestrują wszystko, co jest wpisywane na klawiaturze.

Hakerzy są biegli w filtrowaniu ogromnych ilości skradzionych danych, np. wyodrębniając informacje zawierające znak @ lub cyfry. Oto kilka powodów, dla których keyloggery są tak niebezpieczne:

Nie działają w pojedynkę

Współczesne keyloggery często oferują znacznie więcej niż tylko rejestrowanie naciśnięć klawiszy. Jeśli padniesz ich ofiarą, istnieje wysokie prawdopodobieństwo, że rejestrowane będą także inne aktywności. Mogą przechwytywać zawartość schowka, działania w systemie operacyjnym, odwiedzane adresy URL, a nawet wykonywać zrzuty ekranu.

Zagrożenie dla komputerów i smartfonów

Keyloggery są zagrożeniem zarówno dla komputerów, jak i smartfonów, przy czym keyloggery na smartfony mogą być jeszcze bardziej zaawansowane. Smartfony mają dostęp do szerokiego zakresu danych, co ułatwia keyloggerom kradzież i monitorowanie aktywności użytkownika.

Mogą prowadzić do socjotechniki

Wiele wyrafinowanych ataków socjotechnicznych, w tym phishing wielorybniczy, wykorzystuje keyloggery do zbierania informacji o ofierze. Nawet jeśli nie uda im się ukraść danych konta z powodu dodatkowych zabezpieczeń, mogą wykorzystać zdobyte informacje do przeprowadzenia skuteczniejszego ataku.

Naruszenie prywatności i szantaż

Keyloggery mogą rejestrować całą komunikację, w tym wiadomości wysyłane w mediach społecznościowych czy e-mailach. W przypadku ataku ukierunkowanego, haker może szantażować ofiarę, wykorzystując zdobyte poufne informacje.

Jak chronić się przed keyloggerami?

Tak jak w przypadku innego złośliwego oprogramowania, można chronić swój komputer przed keyloggerami, stosując odpowiednie zabezpieczenia i unikając podejrzanych źródeł oprogramowania. Istnieją również praktyki, które zwiększają bezpieczeństwo, nawet w przypadku zainfekowania komputera. Poniżej przedstawiono sposoby ochrony przed keyloggerami:

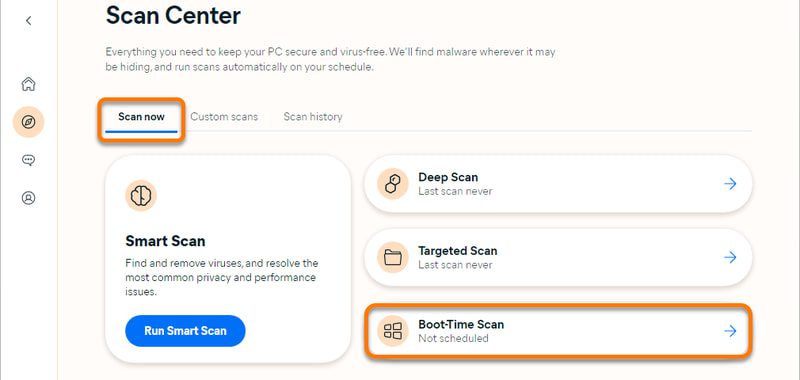

#1. Zainstaluj program antywirusowy z funkcją anty-keylogger

Podstawowy program antywirusowy może nie poradzić sobie z keyloggerami. Potrzebujesz zaawansowanego rozwiązania, które ma zarówno skaner keyloggerów, jak i skaner rootkitów. Rozwiązania takie jak Avast One oferują kompleksową ochronę przed złośliwym oprogramowaniem, zabezpieczenie online oraz narzędzia do usuwania keyloggerów i skanowania rootkitów.

Aktywna ochrona uniemożliwi instalację większości keyloggerów, zarówno tych opartych na API systemu Windows, jak i na poziomie jądra.

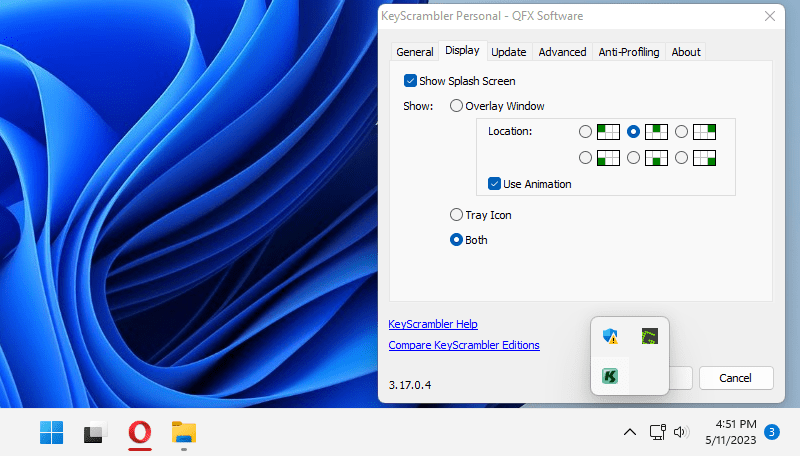

#2. Użyj oprogramowania szyfrującego naciśnięcia klawiszy

Oprogramowanie do szyfrowania naciśnięć klawiszy szyfruje dane na poziomie jądra, zapewniając, że tylko aplikacja, w której piszesz, może je odczytać. Dzięki temu żaden keylogger nie ma dostępu do naciśnięć klawiszy. Aplikacje te mają zwykle zdefiniowaną listę programów, które obsługują szyfrowanie, dlatego warto sprawdzić, czy używane aplikacje są na tej liście.

Polecam KeyScrambler, który obsługuje setki aplikacji, w tym przeglądarki, programy standalone i biznesowe. Co ważne, jego darmowa wersja zapewnia ochronę naciśnięć klawiszy w przeglądarce, podczas gdy większość innych tego nie oferuje.

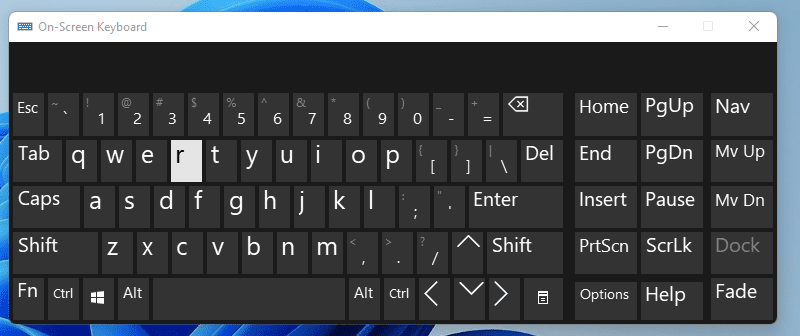

#3. Użyj klawiatury wirtualnej

Wiele keyloggerów nie śledzi słów wpisywanych za pomocą klawiatury wirtualnej. Aby wprowadzić wrażliwe dane, takie jak dane logowania, możesz użyć klawiatury wirtualnej i wprowadzać tekst za pomocą kliknięć myszą. W systemie Windows możesz uruchomić klawiaturę wirtualną za pomocą skrótu Ctrl+Windows+O.

#4. Unikaj podejrzanych linków i pobierania

Większość keyloggerów instaluje się na komputerze jako legalne oprogramowanie lub jest dodawana do legalnych programów. Unikaj pobierania treści z nieznanych źródeł i zachowaj szczególną ostrożność podczas instalacji, aby uniknąć zainstalowania dodatkowych elementów.

Nielegalne lub nieetyczne treści są częściej powiązane ze złośliwym oprogramowaniem, takim jak keyloggery. Unikaj więc pobierania treści chronionych prawami autorskimi, hacków, programów do oszukiwania, narzędzi do automatycznej naprawy oraz większości rzeczy z torrentów.

Podejrzane linki w e-mailach są również dużym zagrożeniem, ponieważ mogą prowadzić do stron, które automatycznie pobierają keyloggery.

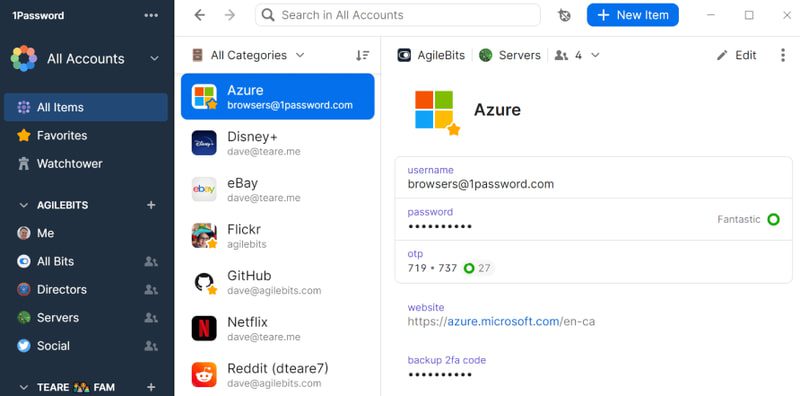

#5. Użyj menedżera haseł

Menedżer haseł przechowuje wszystkie hasła w zaszyfrowanym sejfie i automatycznie uzupełnia dane logowania bez konieczności używania klawiatury. W ten sposób keylogger nie może przechwycić haseł.

1Password jest jednym z menedżerów haseł oferujących dużą przestrzeń na hasła i dokumenty, działającym zarówno na komputerach, jak i smartfonach. Nadal jednak konieczne jest wpisanie hasła głównego, które może zostać skradzione. Można temu zapobiec, stosując weryfikację dwuetapową (o czym więcej w dalszej części artykułu).

#6. Włącz weryfikację dwuetapową, gdy to możliwe

Weryfikacja dwuetapowa dodaje kolejną warstwę zabezpieczeń, wymagając dodatkowego uwierzytelnienia, zazwyczaj za pomocą innego urządzenia. Nawet jeśli hasło zostanie skradzione (np. przez keyloggera), haker nadal potrzebuje dostępu do drugiego urządzenia.

Wszystkie menedżery haseł i najpopularniejsze usługi oferują weryfikację dwuetapową. Korzystają z niej popularne usługi takie jak Google, Dropbox, Facebook, Slack, Twitter, 1Password, Zapier i konta Apple.

#7. Unikaj urządzeń publicznych

Urządzenia publiczne mogą być zainfekowane keyloggerami programowymi lub sprzętowymi. Unikaj korzystania z urządzeń publicznych do uzyskiwania dostępu do wrażliwych informacji. Jeśli musisz z nich skorzystać, zmień swoje hasła z bezpiecznego komputera w późniejszym terminie.

#8. Ogranicz instalację oprogramowania jako administrator

Jeśli odpowiadasz za administrację komputerami w firmie, ograniczenie instalacji oprogramowania jest skutecznym sposobem na zapobieganie instalacji keyloggerów. W większości przypadków komputery firmowe nie wymagają dodatkowego oprogramowania, dlatego warto skonfigurować system Windows tak, aby uniemożliwiał instalację oprogramowania przez użytkowników.

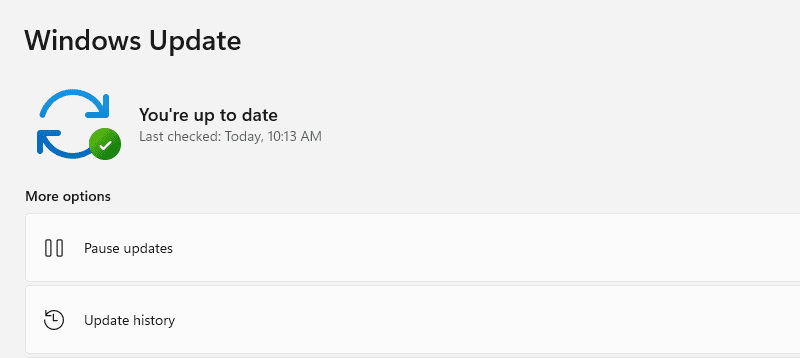

#9. Aktualizuj system operacyjny

Przestarzały system operacyjny może zawierać luki bezpieczeństwa, które umożliwiają instalację i uruchomienie keyloggerów. Dotyczy to zarówno komputerów, jak i smartfonów. Należy korzystać z aktualnego systemu operacyjnego, który otrzymuje regularne aktualizacje bezpieczeństwa.

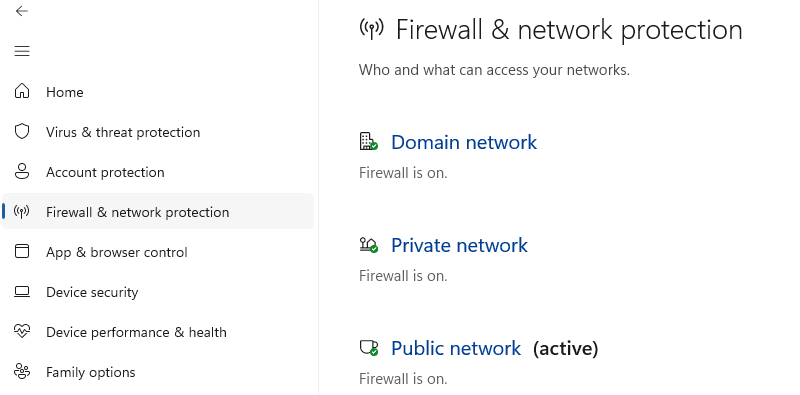

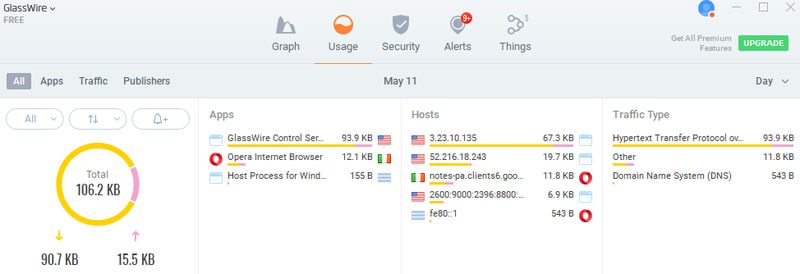

#10. Zawsze włączaj zaporę sieciową

Upewnij się, że zapora sieciowa w systemie Windows jest włączona, ponieważ keyloggery zazwyczaj nawiązują podejrzane połączenia. Zapora sieciowa często je blokuje, gdy próbują przesłać dane do hakera. Możesz również skorzystać z programu GlassWire, który monitoruje każde połączenie (więcej o tym w dalszej części).

Jak rozpoznać, czy komputer jest zainfekowany?

Jeśli podejrzewasz, że twój komputer został zainfekowany, pomimo zastosowanych środków ostrożności, istnieje kilka oznak i narzędzi, które mogą pomóc w potwierdzeniu infekcji. Oto kilka typowych sygnałów ostrzegawczych:

#1. Nagły spadek wydajności komputera

Na wydajność komputera może wpływać wiele czynników, takich jak nieoptymalne ustawienia lub problemy ze sprzętem. Nagły spadek wydajności może jednak sygnalizować obecność keyloggera. Złośliwe oprogramowanie jest często nieefektywnie zakodowane, a niektóre stale przesyłają dane, co obciąża zasoby komputera.

Zwróć uwagę na opóźnienia w reakcji na ruchy klawiatury i myszy. Opóźnienie rzędu 200 ms lub więcej oraz losowe znikanie kursora myszy mogą świadczyć o aktywności keyloggera.

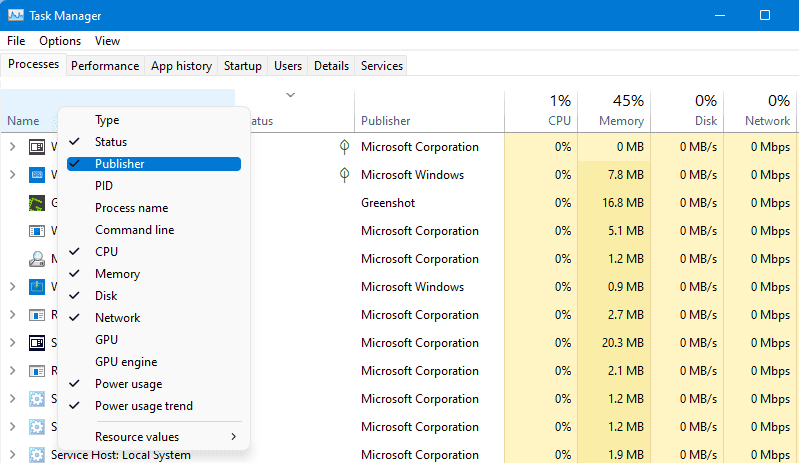

#2. Użyj Menedżera zadań

Menedżer zadań pokazuje uruchomione procesy. Jeśli używasz keyloggera opartego na API systemu Windows, powinien on być widoczny w Menedżerze zadań. Uruchom go za pomocą skrótu Ctrl+Shift+Esc.

W Menedżerze zadań kliknij prawym przyciskiem myszy w obszar nagłówka i aktywuj opcję „Wydawca”. Dzięki temu ukryjesz procesy systemowe Windows, ponieważ wszystkie mają firmę Microsoft jako wydawcę. Następnie, poszukaj procesów dla nieznanych aplikacji, których nie instalowałeś. Jeśli coś znajdziesz, sprawdź w Internecie, czy jest to legalny program.

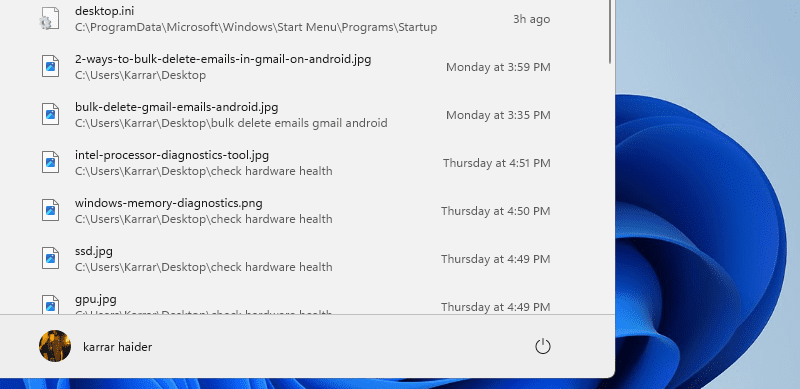

#3. Sprawdź ostatnio otwierane pliki

Keyloggery zazwyczaj zapisują dane w ukrytym pliku, który powinien być widoczny w sekcji „ostatnio otwierane pliki” za każdym razem, gdy jest modyfikowany. W tym miejscu pojawiają się tylko pliki, które użytkownik otworzył, więc każdy plik, którego otwarcia nie pamiętasz, powinien wzbudzić podejrzenia. Spróbuj sprawdzić ten plik online lub otworzyć go za pomocą Notatnika, aby zobaczyć jego zawartość.

W systemie Windows 11, aby zobaczyć ostatnio otwierane pliki, otwórz menu Start i kliknij przycisk „Więcej” w prawym dolnym rogu. Zostaną wyświetlone wszystkie ostatnio otwierane lub edytowane pliki.

#4. Wykrywanie keyloggerów sprzętowych

Keyloggery sprzętowe zazwyczaj mają formę USB z portem USB z tyłu, do którego podłączony jest kabel klawiatury. Są one łatwe do wykrycia, ale istnieją również bardziej zaawansowane modele, które wyglądają jak ładowarka lub kabel USB. Niektóre mogą być nawet zainstalowane wewnątrz obudowy komputera.

Jeśli masz podejrzenia, sprawdź wszystkie porty USB i kabel klawiatury. Możesz również otworzyć obudowę komputera i sprawdzić, czy do portów USB nie jest podłączone jakieś dodatkowe urządzenie.

#5. Użyj narzędzia do śledzenia sieci

Narzędzie do śledzenia sieci, takie jak GlassWire, pełni funkcję zapory sieciowej, blokując podejrzane połączenia, a także informuje o każdym nowym połączeniu. Domyślnie jest skonfigurowane tak, aby informować o każdym połączeniu z nowym serwerem. Dzięki niemu zobaczysz, która aplikacja nawiązała połączenie i dokąd.

Korzystając z tych informacji, możesz samodzielnie wykrywać podejrzane połączenia, nawet jeśli GlassWire nie wykryje ich automatycznie.

Co zrobić, jeśli komputer jest zainfekowany?

Jeśli odkryłeś, że twój komputer jest zainfekowany, i być może nawet znalazłeś keyloggera, rozwiązanie jest proste: musisz się go pozbyć. Większość keyloggerów opartych na API systemu Windows można łatwo odinstalować, jednak niektóre mogą stawiać opór.

Oto kilka kroków, które możesz podjąć, aby usunąć infekcję, niezależnie od tego, czy jest znana, czy nie:

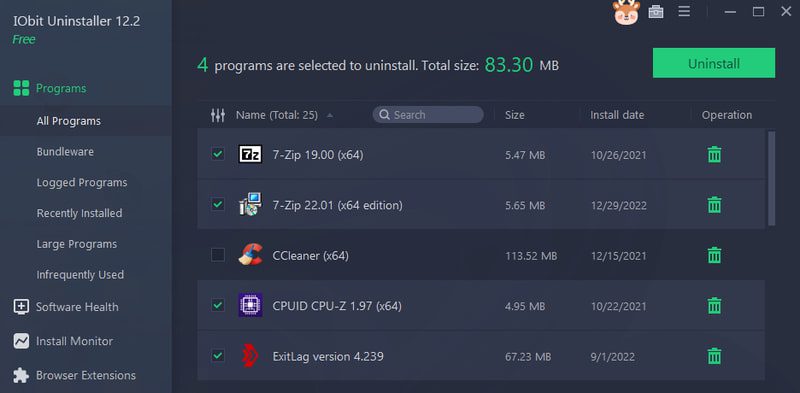

Użyj programu do odinstalowywania

Jeśli zlokalizowałeś aplikację keyloggera, najlepiej usunąć ją za pomocą aplikacji dezinstalacyjnej innej firmy. Takie programy nie tylko usuną główną aplikację, ale także wszystkie powiązane dane, w tym wpisy w rejestrze. W przypadku, gdy aplikacja nie chce się odinstalować, dezinstalator usunie wszystko, co z nią związane, uniemożliwiając jej działanie.

IObit Uninstaller jest polecaną aplikacją do tego zadania. Możesz wybrać keyloggera z listy programów lub dodać jego plik wykonywalny. Jeśli nadal nie możesz go usunąć, spróbuj uruchomić system Windows w trybie awaryjnym i spróbuj ponownie.

Uruchom głębokie skanowanie za pomocą programu antywirusowego

Rekomendowanym programem jest Avast One. Ma on funkcję głębokiego skanowania oraz skanowania podczas rozruchu. Głębokie skanowanie przeszukuje każdy zakątek systemu operacyjnego w poszukiwaniu złośliwego oprogramowania. Jeśli nie znajdzie i nie usunie keyloggera, skanowanie podczas rozruchu przeskanuje komputer, zanim system operacyjny i aplikacje na poziomie jądra będą mogły zakłócić proces skanowania.

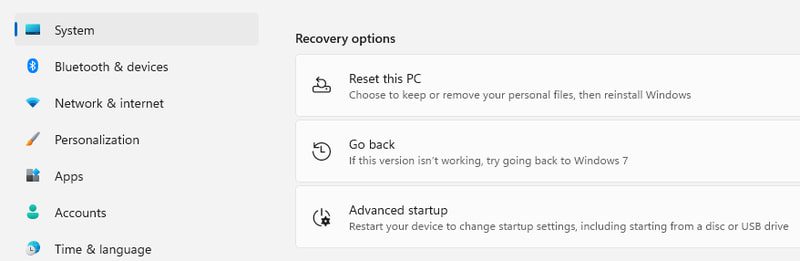

Przywróć lub ponownie zainstaluj system operacyjny

Powyższe metody powinny wystarczyć. Jeśli jednak nic nie działa, możesz przywrócić system do poprzedniego stanu lub całkowicie go przeinstalować. Możesz przywrócić komputer do wcześniejszej daty, kiedy był sprawny, zresetować go do ustawień fabrycznych, lub nawet całkowicie usunąć i zainstalować nowy system operacyjny.

W ustawieniach systemu Windows, w sekcji System > Odzyskiwanie, znajdziesz te opcje. Przed resetem lub przeinstalowaniem, pamiętaj o wykonaniu kopii zapasowej ważnych danych.

Podsumowanie 💭

Czytanie ze zrozumieniem przed kliknięciem linków i unikanie nielegalnych treści to zwykle wystarczające, aby chronić się przed większością ataków złośliwego oprogramowania. Jeśli jesteś ostrożny, nawet podstawowy program Windows Defender i zapora sieciowa mogą cię chronić. Jednak bardziej świadomi użytkownicy powinni sięgnąć po rozwiązania takie jak Avast One i GlassWire, które zapewniają kompleksową ochronę przed keyloggerami i innym złośliwym oprogramowaniem.

Warto również zapoznać się z płatnymi i bezpłatnymi skanerami wirusów i programami do ich usuwania.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.