Rosnące ryzyko ataków cybernetycznych wymaga niezawodnych metod przechowywania i wdrażania danych w chmurze.

Przetwarzanie w chmurze to powszechnie przyjęta koncepcja, która wykorzystuje zdalne serwery do zapewniania dostępu na żądanie do zasobów obliczeniowych, takich jak aplikacje, serwery i przechowywanie danych. Ta elastyczność uzyskiwania dostępu do zasobów ze zdalnych lokalizacji znacznie zwiększyła popularność usług w chmurze.

Według statystyk rynek aplikacji chmurowych ma wzrosnąć ze 100 miliardów dolarów w 2018 roku do 168,6 dolarów w 2025 roku.

Jednak zwiększone wdrażanie chmury zwiększyło również częstotliwość ataków na bezpieczeństwo w chmurze. 45% naruszeń danych ma miejsce w chmurze, co sprawia, że bezpieczeństwo w chmurze jest poważnym problemem dla firm wszystkich typów i rozmiarów.

Dlatego potrzeba nowych i nowoczesnych strategii bezpieczeństwa zrodziła Cloud Native Security. Odnosi się do środków bezpieczeństwa w celu ochrony danych, aplikacji i infrastruktury w chmurze.

Ten blog pozwoli Ci głębiej zrozumieć zabezpieczenia natywne w chmurze — co to oznacza, kluczowe pojęcia, najlepsze praktyki, luki w zabezpieczeniach i nie tylko. Więc czytaj dalej, jeśli chcesz dowiedzieć się więcej o tej koncepcji!

Spis treści:

Co to jest bezpieczeństwo natywne w chmurze?

Cloud Native Security to praktyka bezpieczeństwa polegająca na zabezpieczaniu aplikacji, platform i infrastruktury w chmurze przy użyciu modelu dostarczania przetwarzania w chmurze.

Jego głównym celem jest wykorzystanie unikalnych cech przetwarzania w chmurze, takich jak skalowalność, automatyzacja i elastyczność.

Buduje bezpieczeństwo od początku procesu rozwoju poprzez produkcję, zapewniając wiele warstw bezpieczeństwa i spójne monitorowanie w celu wykrycia nowych luk w zabezpieczeniach.

Nowoczesna architektura Cloud Native wykorzystuje najnowocześniejszą infrastrukturę i technologię oprogramowania, aby umożliwić firmom i przedsiębiorstwom jednoczesne i bezpieczne wdrażanie aplikacji, kładąc nacisk na infrastrukturę opartą na chmurze.

Jak działa Cloud Native Security?

Cloud Native odnosi się do odkrywania na nowo, wprowadzania innowacji i przekształcania sposobu, w jaki firmy wykonują tworzenie oprogramowania.

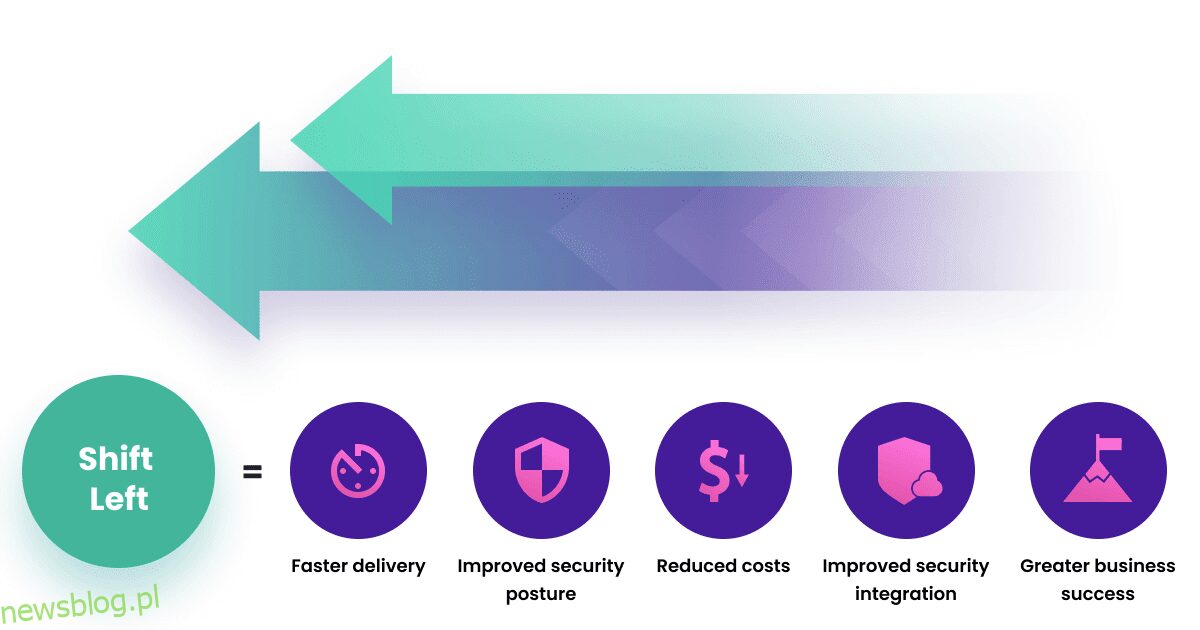

Podczas gdy przenoszenie bezpieczeństwa na lewo od rozwoju oprogramowania zyskuje na popularności, zapewnienie bezpieczeństwa w każdym punkcie kontrolnym i integracja zabezpieczeń w całym cyklu życia oprogramowania (SDLC) jest znacznie bardziej wydajna.

źródło: snyk.io

źródło: snyk.io

Ta metoda z przesunięciem w lewo nadaje priorytet bezpieczeństwu na najwcześniejszym etapie SDLC, co ułatwia naprawianie luk w zabezpieczeniach i zapobieganie wąskim gardłom.

Cloud Native Security wdraża tę samą zasadę i rozwiązuje problemy związane z bezpieczeństwem, poprawnie naprawiając luki w zabezpieczeniach.

Oto kilka skutecznych sposobów działania Cloud Native Security:

- Automatyczne wdrażanie kontroli bezpieczeństwa: Cloud Native Security wykorzystuje automatyzację do wdrażania kontroli bezpieczeństwa, takich jak systemy szyfrowania i wykrywania włamań, aby zapewnić zaktualizowaną i poprawną konfigurację kontroli bezpieczeństwa.

- Ciągła integracja/ciągłe wdrażanie (CI/CD): potoki CI/CD umożliwiają szybkie i zautomatyzowane wdrażanie poprawek i aktualizacji zabezpieczeń.

- Konteneryzacja: Cloud Native Security wykorzystuje konteneryzację do zabezpieczania i izolowania danych i aplikacji.

- Architektura mikrousług: Cloud Native Security wykorzystuje architekturę mikrousług, aby zmniejszyć wpływ problemów związanych z bezpieczeństwem. Jeśli w mikrousłudze wystąpi problem z zabezpieczeniami, nie zawsze ma to wpływ na całą aplikację.

- Zgodność: Cloud Native Security spełnia standardy regulacyjne i certyfikaty bezpieczeństwa, takie jak SOC 2 i ISO 27001, dzięki czemu organizacje są zgodne z tymi standardami.

Skalowalność i elastyczność przetwarzania w chmurze umożliwiają organizacjom szybkie reagowanie i reagowanie na zmieniające się potrzeby i wymagania w zakresie bezpieczeństwa, dzięki czemu Cloud Native Security jest elastycznym i wydajnym rozwiązaniem do zabezpieczania danych i aplikacji w chmurze.

Znaczenie i cele Cloud Native Security

Cloud Native Security ma na celu umożliwienie solidnej struktury bezpieczeństwa, aby zapewnić najwyższe bezpieczeństwo danych i aplikacji oraz zminimalizować ryzyko zagrożeń cyberbezpieczeństwa.

Oto najważniejsze zalety Cloud Native Security:

# 1. Ulepszone monitorowanie i widoczność

Cloud Native Security umożliwia ciągłe testowanie we wszystkich warstwach CI/CD, umożliwiając zespołom ds. bezpieczeństwa śledzenie i rozwiązywanie problemów z bezpieczeństwem na poziomie systemu i komponentów.

Dzięki aplikacjom Cloud Native możesz łatwo monitorować wykorzystanie i dzienniki użytkowania. Zapewnienie pracownikom i innym członkom zespołu minimalnego dostępu do zasobów i śledzenie statystyk użytkowania poprzez tworzenie pulpitów nawigacyjnych, zrozumienie schematu użytkowania staje się znacznie łatwiejsze.

W ten sposób odrzuca próby nieautoryzowanego dostępu użytkownika i wysyła alerty sygnalizujące takie próby.

#2. Łatwość zarządzania

Automatyzacja jest jedną z podstawowych różnic między tradycyjnymi a Cloud Native Security lub aplikacjami.

Cloud Native Security automatycznie udostępnia zasoby, oferując funkcje automatycznego rozwiązywania problemów, automatycznej skalowalności i automatycznych działań naprawczych, dzięki czemu zarządzanie jest dziecinnie proste.

Gwarantuje lepsze zarządzanie i prostą obsługę dla członków zespołu.

#3. Ulepszona obsługa klienta

W technologii Cloud Native aktualizacje aplikacji są wysyłane i dystrybuowane w małych partiach w ramach procesu testowania.

Automatycznie zbiera jednocześnie opinie i sugestie użytkowników, aby wprowadzić wymagane zmiany.

Ten proces zmniejsza troskę o późniejsze wdrażanie i debugowanie, umożliwiając programistom skupienie się bardziej na charakterystyce aplikacji i reakcjach klientów na nie.

#4. Automatyczne wykrywanie zagrożeń

Technologia Cloud Native Security usprawnia przepływy pracy oraz automatycznie identyfikuje i usuwa zagrożenia dzięki zastosowaniu technik i algorytmów uczenia maszynowego (ML).

Jej zautomatyzowane narzędzia wykorzystują narzędzia eksploracji danych z przeszłości i analizy dynamicznej w celu identyfikacji zagrożeń bezpieczeństwa cybernetycznego i powiadamiania odpowiednich zespołów z wyprzedzeniem.

Zabezpiecza i koryguje aplikacje w czasie rzeczywistym za pomocą mechanizacji sterowanej zdarzeniami w przypadku naruszenia bezpieczeństwa danych.

#5. Ciągłe zapewnienie zgodności

Aplikacje Cloud Native zapewniają zgodność z zasadami i regulacjami dotyczącymi korzystania z infrastruktury chmurowej. Na przykład przepisy dotyczące lokalizacji i przepisy dotyczące suwerenności danych są odpowiedzialne za ochronę danych.

Chociaż te prawa i przepisy różnią się w różnych domenach i krajach, infrastruktura chmurowa domyślnie zapewnia zgodność z tymi przepisami, ustanawiając standard środków bezpieczeństwa w chmurze.

#6. Bezproblemowe wdrażanie i elastyczność

Cloud Native Security i aplikacje wymagają szybkich wdrożeń, co ułatwia zespołom ds. bezpieczeństwa stosowanie poprawek zabezpieczeń w wielu środowiskach.

Jest to ważne, ponieważ przestarzałe oprogramowanie i aplikacje mogą mieć krytyczny wpływ na bezpieczeństwo; w związku z tym aktualizacja infrastruktury chmury za pomocą najnowszych środków bezpieczeństwa jest niezbędna do zapobiegania i zwalczania ewoluujących zagrożeń bezpieczeństwa cybernetycznego.

#7. Zmniejszony koszt rozwoju

Wszystkie aplikacje Cloud Native Technology korzystają z mikroserwisów, które można łatwo migrować między wieloma projektami.

Dlatego zawsze, gdy musisz tworzyć nowe aplikacje, musisz zastosować mikroserwisy starego projektu do nowego.

Ten proces znacznie zmniejsza koszty rozwoju i pozwala programistom poświęcić więcej czasu na aplikacje zamiast na platformę, ponieważ technologia Cloud Native dzieli platformę na wiele usług.

#8. Ochrona danych

Zabezpieczenia Cloud Native wykorzystują zaawansowane algorytmy szyfrowania danych oparte na kluczach, aby uniemożliwić użytkownikom zewnętrznym i złośliwym hakerom dostęp do plików danych i danych przesyłanych do iz chmury oraz przechwytywanie ich.

Co więcej, możesz ograniczyć dostęp do wrażliwych danych tylko do upoważnionych użytkowników – z tego powodu organizacje takie jak banki przenoszą swoje dane do chmury.

#9. Bezpieczeństwo sieci

Wdrożenia Cloud Native zapewniają zwiększone bezpieczeństwo sieci — dzięki środkom bezpieczeństwa, takim jak ciągłe monitorowanie ruchu sieciowego na potrzeby raportowania i konfigurowalnym regułom zapory sieciowej.

Rejestruje również dostęp użytkowników do i z aplikacji oraz ruch sieciowy w przeglądanych aplikacjach.

Ten proces rejestrowania przepływu ruchu w aplikacji rozwija głębokie zrozumienie użytkowania aplikacji, dzięki czemu analizowanie, wykrywanie i przewidywanie zagrożeń sieciowych jest dziecinnie proste.

Dlatego niezależnie od tego, czy chcesz z łatwością zarządzać lukami w zabezpieczeniach i automatyzować wykrywanie zagrożeń, czy zapewnić wysokie bezpieczeństwo danych w przystępnej cenie, Cloud Native Security to niezawodna opcja dla infrastruktury chmurowej Twojej organizacji.

4 C dotyczące bezpieczeństwa natywnego w chmurze

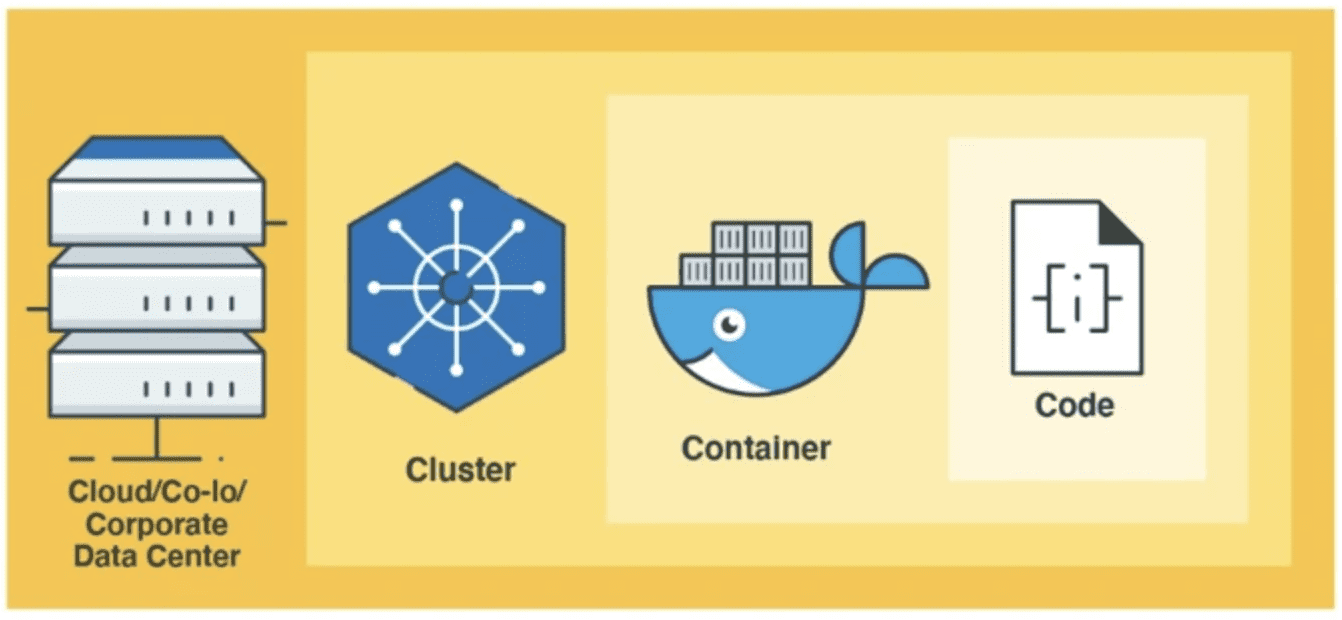

Cloud Native Security opiera się na warstwowym podejściu do bezpieczeństwa, które jest uważane za najlepszy projekt do zabezpieczania oprogramowania i systemów aplikacji.

Typowa infrastruktura Cloud Native składa się z czterech warstw zabezpieczeń: Cloud, Code, Container i Cluster.

Przyjrzyjmy się każdemu z nich i ich znaczeniu.

Źródło: trendmicro.com

Źródło: trendmicro.com

Chmura

Infrastruktura chmurowa jest fundamentem wszystkich warstw bezpieczeństwa i podstawą konfiguracji zabezpieczeń dla aplikacji.

Włączenie zabezpieczeń aplikacji na poziomie chmury jest niezbędne, ponieważ programistom trudno jest skonfigurować je na poziomie kodu. Dostawcy usług w chmurze wydają różne zalecenia dotyczące uruchamiania bezpiecznych obciążeń aplikacji.

Interfejs warstwy chmury współdziała ze środowiskami zewnętrznymi, w tym wtyczkami innych firm, użytkownikami i zewnętrznymi interfejsami API. W związku z tym luki w zabezpieczeniach w warstwie chmury miałyby znaczący wpływ na wszystkie aplikacje, usługi i procesy hostowane w chmurze.

Grupa

Gdy warstwa chmury stanie się warstwą klastra, aplikacje wdrożone w infrastrukturze chmury są dzielone na moduły w kontenery i grupowane w różne kontenery.

Ochrona klastra obejmuje zabezpieczenie oprogramowania i aplikacji działających w klastrach oraz konfigurację bezpiecznej komunikacji w klastrze.

Pojemnik

Warstwa kontenera, która następuje po warstwie kodu, jest najważniejszą częścią wdrażania aplikacji i oprogramowania we wdrożeniach Cloud Native Security.

Ponieważ oprogramowanie i środowisko są pakowane w kontenery, ochrona kontenerów jest nieunikniona w nowoczesnych środowiskach chmurowych.

Kod

Ostatnie „C” to warstwa kodu. Wzmacnianie i rozwijanie bezpieczeństwa w chmurze za pomocą kodu aplikacji to jedna z najlepszych praktyk DevSecOps.

Polega ona na przeniesieniu bezpieczeństwa na niższy poziom kodu aplikacji i nadaniu priorytetu bezpieczeństwu aplikacji na wcześniejszym etapie cyklu życia oprogramowania i aplikacji. Identyfikacja luk w zabezpieczeniach na wcześniejszym etapie cyklu rozwojowego pozwala firmom zaoszczędzić dużo czasu, kosztów i wysiłku.

Luki w zabezpieczeniach Cloud Native

Chociaż Cloud Native Security ma na celu modernizację infrastruktury chmury i architektury oprogramowania korporacyjnego, ma to wpływ na bezpieczeństwo — co może wielu zaskoczyć.

Oto typowe luki w Cloud Native Security, które należy wziąć pod uwagę przed zintegrowaniem ich ze swoją infrastrukturą.

# 1. Źle skonfigurowane kontenery

Niedawno NSA ogłosiła, że błędne konfiguracje są powszechną luką w chmurze i zagrożeniem.

W bezserwerowym świecie Cloud Native łatwo jest uruchamiać nowe serwery internetowe i tworzyć nowe kontenery. Ale bez szczegółowych zabezpieczeń możliwy jest permisywny dostęp do sieci — pozostawiając dostęp do sieci w chmurze każdemu.

Często twórcy aplikacji dokonują zmian w konfiguracji lub piszą reguły i zasady konfiguracji mające zastosowanie do całego pakietu aplikacji. W rezultacie błędne konfiguracje w procesie DevSecOps mogą ujawnić przechowywanie danych lub stworzyć podatne na ataki obciążenia.

#2. Niepewne ustawienia domyślne

Nie każde narzędzie i aplikacja Cloud Native jest domyślnie bezpieczna, ponieważ niektóre mają elastyczne ustawienia i konfiguracje. Jednak według badania Accurics 48% naruszeń bezpieczeństwa aplikacji Cloud Native wynika z niezabezpieczonych ustawień domyślnych.

Niepewne ustawienia domyślne pojawiają się, gdy zespoły ds. bezpieczeństwa wdrażają systemy oparte na chmurze z błędnie skonfigurowanymi lub niewystarczającymi ustawieniami zabezpieczeń, co prowadzi do naruszenia bezpieczeństwa lub wycieku poufnych danych.

Dlatego ważne jest, aby dokładnie skonfigurować i ocenić ustawienia bezpieczeństwa systemu opartego na chmurze, aby zapobiec nieautoryzowanemu dostępowi do poufnych informacji.

#3. Nieszczelne sekrety

Przechowywanie poufnych informacji, takich jak klucze szyfrowania i poświadczenia bazy danych w aplikacji lub bazach danych organizacji, może narazić je na zagrożenia i luki w zabezpieczeniach.

W 2021 roku skradziono około 6 milionów haseł i poufnych informacji, takich jak klucze API. Masowe kradzieże danych uwierzytelniających z firmowej bazy danych mogą narazić klientów i użytkowników końcowych na niebezpieczeństwo, prowadząc do ogromnych kar.

Wyciek tajemnic i danych może prowadzić do poważnych konsekwencji, takich jak kradzież, zakłócenia usług i nieautoryzowany dostęp do systemu. Dlatego konieczne jest odpowiednie zabezpieczenie poufnych danych i zarządzanie nimi za pomocą szyfrowania, bezpiecznych systemów przechowywania i kontroli dostępu, takich jak uwierzytelnianie wieloskładnikowe (MFA), aby zapobiec ryzyku nadmiernego zezwolenia.

#4. Luki w łańcuchu dostaw oprogramowania

Tak jak istnieje łańcuch dostaw dla tradycyjnych produktów, istnieje jeden dla oprogramowania.

Wiele modeli dystrybucji i zewnętrznych frameworków umożliwia zaprojektowanie i dostarczenie kodu zespołowi produkcyjnemu. Jednak ryzyko związane z korzystaniem z aplikacji innych firm i aplikacji opartych na chmurze powoduje powstawanie luk w łańcuchu dostaw oprogramowania.

Dzieje się tak, gdy komponenty łańcucha dostaw oprogramowania, takie jak biblioteka lub pakiet, zostaną naruszone. W 2021 r. luki w łańcuchu dostaw oprogramowania, w tym luki w zabezpieczeniach open source, prawie się potroiły.

Czujne i proaktywne podejście do Cloud Native Security, zgodne z najlepszymi praktykami, ma kluczowe znaczenie dla zmniejszenia zagrożeń bezpieczeństwa.

Zasoby edukacyjne

Oto lista pomocnych zasobów edukacyjnych i książek firmy Amazon, które pozwolą uzyskać dogłębny wgląd w rozwiązania Cloud Native Security oraz wskazówki dotyczące integracji ich z systemami.

# 1. Cloud Native Security Cookbook: Przepisy na bezpieczną chmurę (wydanie 1.)

Opublikowana w 2022 roku książka kucharska Cloud Native Security autorstwa Josha Armitage’a zawiera wgląd w to, jak można korzystać z platformy Azure, AWS i GCP w celu zwiększenia bezpieczeństwa systemu Cloud Native.

Autor dzieli się swoim doświadczeniem na temat kompromisów, jakie programiści i specjaliści ds.

#2. Cloud Native Security (wydanie 1.)

Ten kompleksowy przewodnik po Cloud Native Security, autorstwa Chrisa Binniego, obejmuje szczegółową analizę minimalizowania powierzchni ataku i łagodzenia zagrożeń cyberbezpieczeństwa w celu ochrony infrastruktury Cloud Native.

To najlepsza książka, jeśli chcesz uzyskać szczegółową wiedzę na temat wzmacniania i wzmacniania środowiska Cloud Native.

#3. Kubernetes Security and Observability: Holistyczne podejście do zabezpieczania kontenerów i aplikacji Cloud Native (wydanie 1)

Ta książka autorstwa Brendana Creane’a i Amita Gupty koncentruje się na kluczowych praktykach związanych z obserwowalnością i bezpieczeństwem, umożliwiając uwolnienie mocy aplikacji natywnych w chmurze.

Jeśli więc chcesz poznać architekta bezpieczeństwa Kubernetes dla środowisk hybrydowych i wielochmurowych, koniecznie zapoznaj się z tym całościowym przewodnikiem.

#4. Praktyczne zabezpieczenia Cloud Native z Falco: wykrywanie ryzyka i zagrożeń dla kontenerów, Kubernetes i chmury (wydanie 1)

Ten przewodnik autorstwa Lorisa Degioanniego wprowadza czytelników w koncepcję Falco, standardu open source do ciągłego wykrywania zagrożeń i ryzyka w Kubernetes, chmurze i kontenerach.

Możesz dowiedzieć się wszystkiego o Falco, od jego wdrożenia po pisanie własnych reguł bezpieczeństwa, aby przyspieszyć wykrywanie zagrożeń w infrastrukturze chmurowej.

#5. Kompletny przewodnik dotyczący bezpieczeństwa w chmurze natywnej — wydanie 2019

Jeśli potrzebujesz odpowiedzi na swoje wyjątkowe pytania dotyczące Cloud Native Security, ta książka jest dla Ciebie.

Autor Gerardus Blokdyk zapewnia wszystkie niezbędne narzędzia potrzebne do dogłębnej samooceny bezpieczeństwa natywnego w chmurze, co pozwala zidentyfikować obszary wymagające poprawy w infrastrukturze bezpieczeństwa natywnego w chmurze.

Wniosek: Cloud Native Security to przyszłość

Gartner przewiduje, że do 2025 roku ponad połowa wydatków firm IT zostanie przesunięta z tradycyjnej infrastruktury IT do chmury publicznej — skok z 41% w 2022 roku.

Jednak spośród wszystkich korzyści, jakie te firmy IT czerpią z infrastruktury chmurowej, bezpieczeństwo pozostaje jednym z głównych wyzwań, przed którymi stoją — głównie z powodu błędów pracowników, błędnych konfiguracji i nieodłącznych luk w architekturze.

Dlatego upewnij się, że rozumiesz znaczenie, cele, korzyści i najlepsze praktyki Cloud Native Security za pośrednictwem tego bloga i wspomnianych zasobów szkoleniowych, aby umożliwić skalowalną i elastyczną infrastrukturę aplikacji Cloud Native dla Twojej organizacji.

Następnie sprawdź najlepsze oprogramowanie do zarządzania lukami w zabezpieczeniach.