Odporność cybernetyczna to zdolność organizacji do utrzymywania sieci, systemów, aplikacji i danych online niezależnie od cyberataków i zagrożeń.

Pomimo dostępności dobrych narzędzi bezpieczeństwa, hakerzy i cyberprzestępcy znajdują sposoby na wykorzystanie niektórych luk w zabezpieczeniach. W rezultacie nadal mogą przeprowadzać udane cyberataki na chronione systemy. Organizacje powinny zatem być przygotowane na odzyskanie sił po takich atakach przy jednoczesnym zapewnieniu minimalnych szkód.

Podczas gdy rozwiązanie bezpieczeństwa cybernetycznego chroni zasoby cyfrowe przed atakami, odporność cybernetyczna ogranicza szkody, przestoje, przerwy w świadczeniu usług i straty finansowe, które mógłby spowodować cyberatak.

Dodatkowo daje możliwość przeprowadzenia analizy po ataku, która umożliwia organizacji optymalizację strategii bezpieczeństwa i odzyskiwania po awarii.

Spis treści:

Co to jest odporność cybernetyczna?

Odporność cybernetyczna to zdolność organizacji do planowania, przygotowania, wykrywania, przeciwstawiania się i odzyskiwania po cyberataku, kompromisach i innych incydentach związanych z bezpieczeństwem. Ogranicza skutki cyberataku, minimalizując tym samym szkody i straty z nimi związane.

Celem programu odporności cybernetycznej jest zapewnienie ciągłości biznesowej pomimo wyzwań związanych z bezpieczeństwem, które ewoluują każdego dnia. Dobra strategia pomaga zmniejszyć wpływ ataku, zapewniając ciągłość operacji biznesowych.

W obliczu stale ewoluujących zagrożeń cybernetycznych zawsze istnieje ryzyko ataku, nawet jeśli wdrożono najsilniejsze rozwiązania zabezpieczające. Zwiększa to ryzyko wystąpienia nieoczekiwanych zdarzeń, które mogą zakłócić normalną działalność biznesową. Z tego powodu organizacje powinny wdrożyć środki, które chronią zasoby cyfrowe, zapewniając jednocześnie szybkie odzyskiwanie w przypadku ataku.

Typowy program cyberodporności obejmuje przygotowywanie, wykrywanie i reagowanie na ataki oraz możliwie najszybsze usuwanie ich skutków. Organizacja, która jest odporna na cyberataki, lepiej zapewnia ciągłość biznesową w trakcie i po cyberataku.

Budowanie strategii odporności cybernetycznej

Niektóre praktyki, które pomagają budować odporność cybernetyczną, obejmują:

- Wdrożenie skutecznego systemu bezpieczeństwa w celu ochrony całej sieci, systemów, użytkowników i danych.

- Ustanowienie i wdrożenie skutecznego i niezawodnego planu ciągłości działania i odzyskiwania po awarii (BCDR).

- Regularnie wykonuj kopie zapasowe, aby mieć pewność, że firma posiada najnowsze dane i może je przywrócić w przypadku naruszenia bezpieczeństwa. Jednak ważne jest, aby system tworzenia kopii zapasowych znajdował się w innej, własnej, bezpiecznej sieci.

- Sprawdzanie gotowości poprzez przeprowadzanie regularnych testów, symulacji i analiz. Przeprowadzenie testów symulacyjnych pozwala organizacji ocenić jej gotowość i zdolność do radzenia sobie z cyberatakiem. Pozwala zespołom identyfikować i eliminować wszelkie luki.

- Stwórz strategię public relations, aby zapewnić szybką komunikację z klientami i innymi zainteresowanymi stronami w przypadku ataku i odzyskiwania. Powinno to zapewnić im ciągłość usług, a tym samym utrzymanie zaufania i reputacji.

- Analiza po ataku daje możliwość zidentyfikowania i usunięcia słabych punktów w systemach bezpieczeństwa i gotowości, chroniąc w ten sposób systemy przed istniejącymi i przyszłymi zagrożeniami.

Następnie omówimy, jak działa odporność cybernetyczna.

Jak działa odporność cybernetyczna

Odporność cybernetyczna łączy w sobie kilka technologii, środków i praktyk, które zapewniają wiele warstw obrony i odzyskiwania po awarii. Obejmuje rozwiązania w zakresie bezpieczeństwa, wykrywania, tworzenia kopii zapasowych danych i odzyskiwania po awarii.

W konsekwencji pomaga to blokować cyberzagrożenia, chronić urządzenia i dane, tworzyć kopie zapasowe danych oraz szybko przywracać usługi i dane w przypadku ataku.

W przeciwieństwie do cyberbezpieczeństwa, za które odpowiadają głównie zespoły IT, cyberodporność obejmuje wszystkich w organizacji. Zespoły IT muszą współpracować z kierownictwem i wszystkimi innymi osobami w całej organizacji.

Organizacje mogą podjąć następujące kroki, aby poprawić swoją odporność cybernetyczną.

# 1. Zwiększ ogólne bezpieczeństwo

Popraw praktyki i środki bezpieczeństwa, aby uniemożliwić atakującym uzyskanie dostępu lub penetrację ich sieci i systemów.

Niektóre środki obejmują korzystanie z niezawodnego oprogramowania i narzędzi zabezpieczających, takich jak zapory ogniowe, zasady silnych haseł, budowanie świadomości bezpieczeństwa w całej organizacji, korzystanie z uwierzytelniania wieloskładnikowego i nie tylko.

#2. Wykrywaj ataki i naruszenia

Organizacje powinny wdrożyć niezawodne rozwiązanie do szybkiego wykrywania i powstrzymywania ataków, aby zminimalizować wpływ i szkody. Typowe rozwiązanie powinno być w stanie stale monitorować sieć i systemy komputerowe pod kątem podejrzanych działań.

Ponadto organizacja powinna umożliwić swoim pracownikom obserwowanie bezpiecznego korzystania z systemów, a także być w stanie identyfikować oznaki kompromisów, naruszeń i innych ataków.

#3. Reaguj na incydenty

Zespoły IT muszą mieć plan i narzędzia do reagowania na każdy wykryty atak. Plan powinien określać zespoły i osoby odpowiedzialne za rozwiązanie takich problemów oraz kroki, jakie powinny podjąć, aby zareagować na atak. Zmniejsza to wpływ ataku.

#4. Odzyskiwanie po incydencie dotyczącym bezpieczeństwa

Firmy powinny szybko odzyskać lub przywrócić swoje systemy do działania po zajęciu się atakiem. Jedną ze strategii jest posiadanie regularnych kopii zapasowych i niezawodnego planu odzyskiwania po awarii.

Nawet jeśli systemy są zagrożone, powinieneś być w stanie szybko przywrócić systemy i dane z kopii zapasowej.

Dlaczego cyberodporność jest ważna dla Twojej firmy?

Nawet przy bardzo silnych zabezpieczeniach wciąż pojawiają się zewnętrzne i wewnętrzne zagrożenia, które mogą skutkować skutecznymi atakami.

W praktyce nie jest możliwe całkowite powstrzymanie wszystkich ataków. To powiedziawszy, musisz opracować strategię, przygotować się, zareagować i odzyskać siły po cyberataku na wypadek, gdyby tak się stało.

W tym celu organizacje łączą cyberbezpieczeństwo i cyberodporność, aby zachować konkurencyjność i zapewnić ciągłość biznesową w przypadku cyberataku.

Cyberodporność zapewnia ciągłość biznesową nawet w przypadku incydentu bezpieczeństwa. Dobrze przygotowana firma może szybko odzyskać siły i kontynuować swoją działalność bez przestojów i przerw lub z niewielkimi przestojami.

Poza poprawą stanu bezpieczeństwa, odporność zapewnia szeroki zakres korzyści dla organizacji, klientów lub użytkowników. Poniżej znajdują się inne powody, dla których odporność cybernetyczna jest ważna dla Twojej firmy.

- Zapobieganie stratom finansowym spowodowanym przestojami i brakiem zaufania inwestorów, klientów i akcjonariuszy.

- Zapewnia ciągłość biznesową i minimalne zakłócenia w działaniu w przypadku incydentu związanego z bezpieczeństwem.

- Dobra reputacja i zaufanie klientów i innych interesariuszy

- Zyskuje przewagę konkurencyjną nad innymi firmami, które nie są odporne.

Następnie zbadamy różnicę między cyberbezpieczeństwem a cyberodpornością.

Cyberbezpieczeństwo vs. Cyberodporność

Cyberbezpieczeństwo koncentruje się na ochronie zasobów cyfrowych przed cyberatakami, takimi jak złośliwe oprogramowanie, oprogramowanie ransomware, naruszenia danych, złośliwe oprogramowanie, kradzież danych i nie tylko.

Z drugiej strony cyberodporność to zdolność organizacji do zapobiegania szkodom i stratom przy jednoczesnym zapewnieniu szybkiego i sprawnego wznowienia usług w przypadku cyberataku.

Podczas gdy cyberbezpieczeństwo ogranicza zagrożenia, cyberodporność ogranicza szkody i związane z nimi straty po ataku.

Zastosowanie obu rozwiązań oznacza, że poza zapobieganiem i obroną zasobów cyfrowych przed atakami organizacje mogą szybko i niezawodnie na nie reagować i odzyskiwać siły.

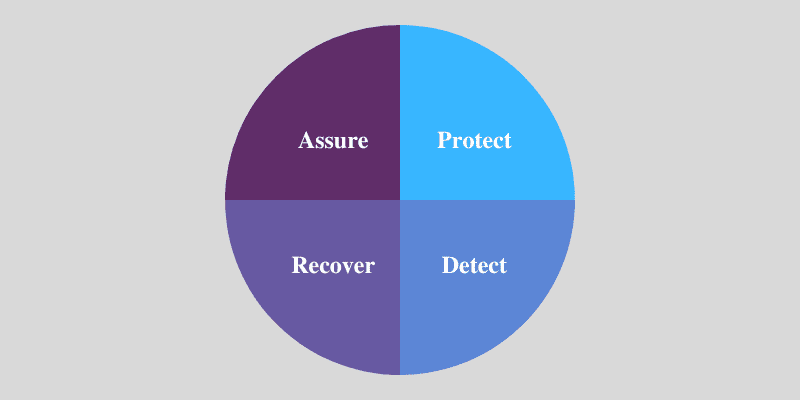

Elementy programu odporności cybernetycznej

Poniżej przedstawiono główne elementy programu odporności cybernetycznej.

Chronić

Ochrona to pierwszy etap strategii cyberodporności. Proces obejmuje wdrożenie niezawodnych narzędzi i praktyk bezpieczeństwa, które zapobiegają cyberatakom, nieautoryzowanemu dostępowi i awariom systemu. Proces pomaga chronić użytkowników, sieci, systemy, urządzenia i procesy.

Ochrona opiera się na odpowiednich technologiach, ludziach, procesach i praktykach. Koncentrują się one na zarządzaniu zasobami, zasadach bezpieczeństwa, kontroli dostępu, szyfrowaniu i ochronie.

Inne obszary obejmują systemy zarządzania aktualizacjami i poprawkami, bezpieczeństwo środowiskowe i fizyczne, szkolenia i programy podnoszenia świadomości personelu i nie tylko.

Wykryć

Drugim krokiem jest ciągłe monitorowanie całej infrastruktury w celu wykrywania podejrzanych działań, ataków, nieautoryzowanego dostępu i innych zagrożeń, które mogą zagrozić systemom, oraz reagowania na nie.

W praktyce poziom i zakres monitoringu zależą od wielkości i rodzaju infrastruktury oraz wymogów zgodności.

Chociaż automatyczne monitorowanie zapewnia przydatne informacje, zaleca się również przeprowadzanie ręcznych audytów dzienników. Pozwala to zespołom zidentyfikować nietypowe działania, które zautomatyzowane narzędzia mogły przeoczyć.

Odzyskiwać

Organizacja musi być przygotowana na szybkie wznowienie normalnych usług w przypadku ataku. Wymaga to skutecznej strategii reagowania na incydenty w połączeniu z praktykami ciągłości biznesowej, które zapewniają minimalne szkody i zakłócenia w świadczeniu usług.

Idealnie byłoby, gdyby firma była w stanie szybko powstrzymać atak i przywrócić dotknięte nim systemy, aplikacje i dane.

Celem etapu odzyskiwania jest szybkie przywrócenie czystych wersji systemów, aplikacji i danych dotkniętych lub zagrożonych naruszeniem.

Gwarantować

Ostatni etap, na którym kierownictwo wyższego szczebla nadzoruje, czy odporność cybernetyczna jest odpowiednio wdrożona. Powinni wspierać program, zapewniając jednocześnie, że jest on zgodny z celami biznesowymi organizacji.

Zapewnienie obejmuje zaangażowanie i zaangażowanie kierownictwa wyższego szczebla aż do poziomu zarządu, ustanowienie struktury zarządzania i uzyskanie zewnętrznej walidacji.

Dodatkowo ważne jest przeprowadzanie audytów wewnętrznych i ciągłe doskonalenie procesów w celu przeciwdziałania istniejącym i pojawiającym się zagrożeniom.

Korzyści z cyberodporności

Odporność cybernetyczna umożliwia organizacji odzyskanie sprawności po incydentach cybernetycznych i kontynuowanie działalności z niewielkimi przerwami. Korzyści obejmują:

- Szybki czas odzyskiwania, a tym samym zwiększona produktywność i wydajność, ponieważ jest mniej przestojów i przerw w działaniu usług.

- Ulepszona ochrona przed cyberzagrożeniami i atakami. W miarę jak firma buduje swoją strategię odporności cybernetycznej, wzmacnia również swoje narzędzia i praktyki w zakresie bezpieczeństwa cybernetycznego, co utrudnia ataki w przyszłości.

- Zgodność z wymaganiami prawnymi i branżowymi.

- Ograniczenie strat finansowych.

- Chroń reputację organizacji i zwiększaj zaufanie klientów.

- Popraw ogólny stan bezpieczeństwa i praktyki odzyskiwania po awarii.

Teraz przyjrzyjmy się niektórym z najlepszych zasobów edukacyjnych dotyczących cyberodporności.

Zasoby edukacyjne

Program odporności cybernetycznej może się różnić w zależności od organizacji. I są świetne zasoby, które mogą ci pomóc w tej podróży. Jeśli jesteś w trakcie opracowywania lub ulepszania strategii cyberodporności, oto kilka zasobów.

# 1. Odporność cyfrowa: czy Twoja firma jest gotowa na kolejne cyberzagrożenie?

Dziś pytanie nie brzmi, czy Twoja organizacja zostanie zaatakowana, ale kiedy. Czy jako menedżer Twoja organizacja jest przygotowana na to, co nieuniknione? Czy monitorujesz swoje sieci w celu wykrywania i powstrzymywania cyberataków oraz kontynuowania świadczenia usług w trakcie i po atakach? Czy masz plan naprawy?

Niestety, tylko kilka organizacji jest przygotowanych na radzenie sobie z cyberatakami przy jednoczesnym zapewnieniu minimalnych szkód i przerw w świadczeniu usług. Książka Digital Resilience zawiera wskazówki, jak zbudować skuteczną strategię cyberodporności.

Książka zawiera główne zasoby dla małych i dużych firm dotyczące zwalczania cyberataków.

#2. Odporność cybernetyczna (seria River Publishers w dziedzinie bezpieczeństwa i kryminalistyki cyfrowej)

Nowoczesne systemy cybernetyczne są złożone i opierają się na szerokiej gamie istniejących i powstających technologii Przemysłu 4.0, takich jak IoT/IIoT, 5G, Blockchain, AI, AR, VR i big data.

Książka Cyber Resilience mówi o opracowaniu koncepcji zarządzania cyberodpornością systemów cybernetycznych Przemysłu 4.0, metodach zarządzania korporacyjnym ryzykiem cybernetycznym oraz technicznym wdrażaniu programów zrównoważonego rozwoju biznesu

#3. Cyberodporność Kompletny przewodnik – edycja 2020

Ten przewodnik pomoże Ci przeprowadzić samoocenę odporności cybernetycznej, aby określić, czy Twoja strategia jest dobrze zgodna z celami biznesowymi. Pozwala usprawnić i zoptymalizować proces rozwiązywania problemów, obniżyć koszty i dostosować strategię cyberodporności.

Po zakupie przewodnika po Cyber Resilience otrzymasz pulpit nawigacyjny dotyczący odporności cybernetycznej, którego możesz użyć do określenia, co musisz zrobić, aby opracować niezawodny program.

Ostatnie słowa

Ponieważ organizacje nadal polegają na systemach cyfrowych w celu poprawy operacji i wydajności, muszą chronić się przed rosnącymi zagrożeniami i atakami cybernetycznymi.

Wdrożenie solidnego rozwiązania i praktyk bezpieczeństwa pomaga zapobiegać atakom, które w przeciwnym razie mogłyby doprowadzić do zakłóceń w świadczeniu usług, strat finansowych i nadszarpnięcia reputacji.

W miarę jak ataki stają się coraz bardziej złożone, a niektóre niełatwe do wykrycia, systemy bezpieczeństwa, jakkolwiek silne, mogą nie powstrzymać wszystkich naruszeń.

W związku z tym organizacje powinny wprowadzić środki, które pozwolą im szybko zatrzymać, zareagować i odzyskać siły po nieuchronnych atakach, a tym samym kontynuować świadczenie usług przy minimalnych zakłóceniach lub bez zakłóceń.

Następnie możesz sprawdzić narzędzia EDR do szybkiego wykrywania cyberataków i reagowania na nie.