Wyciek danych stanowi poważne niebezpieczeństwo dla organizacji i jest jednym z głównych rodzajów cyberataków. Może być skutkiem działań złośliwych pracowników, osób atakujących z zewnątrz, a nawet przypadkowych zdarzeń.

Jak wynika z danych opublikowanych przez Statista, globalny średni koszt incydentu związanego z naruszeniem danych w roku 2023 osiągnął poziom 4,45 miliona dolarów, natomiast w samych Stanach Zjednoczonych ta kwota wynosiła aż 9,48 miliona dolarów. Eksfiltracja danych może mieć katastrofalne konsekwencje dla firmy, włączając w to straty finansowe, uszczerbek na reputacji, a także potencjalne konsekwencje prawne.

Niniejszy artykuł poświęcony jest omówieniu pojęcia eksfiltracji danych, przedstawieniu metod wykorzystywanych przez cyberprzestępców oraz wskazaniu kluczowych działań, które można podjąć w celu minimalizacji ryzyka i ochrony przed utratą poufnych informacji.

Czym jest eksfiltracja danych?

Eksfiltracja danych, inaczej nazywana wyciekiem danych, to nic innego jak nieautoryzowane przesyłanie informacji z komputera lub serwera, które może odbywać się ręcznie lub automatycznie. Proces ten polega na kopiowaniu danych firmowych lub uzyskiwaniu do nich nieuprawnionego dostępu, poprzez fizyczne połączenie z urządzeniem lub zdalnie, za pomocą połączenia internetowego.

Cyberprzestępcy dysponują wieloma sposobami uzyskiwania dostępu do danych. Choć niektóre metody mogą być łatwiejsze do wykrycia, to eksfiltracja danych często pozostaje niezauważona. Polega ona na kopiowaniu lub przesyłaniu informacji, co z pozoru przypomina zwykłe, codzienne operacje w systemie.

Przykłady eksfiltracji danych z życia wzięte

Do eksfiltracji danych może dojść zarówno w wyniku działań wewnętrznych – ze strony pracownika, jak i zewnętrznych – z powodu ataku konkurencji lub hakera. Poniżej przedstawiamy kilka znanych przykładów tego zjawiska.

#1. Wyciek danych z Equifax

W roku 2017, Equifax, amerykańska międzynarodowa agencja zajmująca się raportami kredytowymi, padła ofiarą wycieku danych. W wyniku luk w zabezpieczeniach systemu firmy ujawnione zostały dane osobowe i finansowe około 143 milionów konsumentów. Napastnicy przejęli dane o łącznej objętości ponad terabajta, co skutkowało konsekwencjami prawnymi, regulacyjnymi oraz utratą zaufania klientów. Firma Equifax poniosła straty w wysokości przekraczającej 1,4 miliarda dolarów, przeznaczone na działania naprawcze po incydencie.

#2. Cyberatak na SolarWinds

W roku 2020 miał miejsce incydent naruszenia bezpieczeństwa w firmie SolarWinds, który dotknął tysiące organizacji na całym świecie, w tym instytucje rządowe USA. Szacuje się, że dotkniętych zostało około 18 000 systemów.

Napastnicy, instalując złośliwe oprogramowanie w systemach klientów, zdobyli możliwość eksfiltracji znacznych ilości danych, takich jak hasła, informacje finansowe czy też własność intelektualna. Szkody, jakie wyrządzono w wyniku tego ataku, szacowane są na kwotę ponad 40 milionów dolarów, co zostało odnotowane w raporcie kwartalnym firmy.

#3. Włamanie do Yahoo

W 2013 roku z serwerów Yahoo wyciekły dane osobowe 3 miliardów użytkowników. Jeśli posiadasz konto Yahoo od 2013 roku, istnieje duże prawdopodobieństwo, że Twoje dane również zostały naruszone. Napastnicy uzyskali dostęp do informacji takich jak imiona i nazwiska, adresy e-mail, numery telefonów, daty urodzenia oraz zaszyfrowane hasła.

Firma ujawniła ten incydent dopiero w 2016 roku, co spowodowało obniżenie wartości Yahoo po przejęciu przez Verizon, a także wszczęcie postępowań sądowych oraz nałożenie kar finansowych.

Jak działa eksfiltracja danych

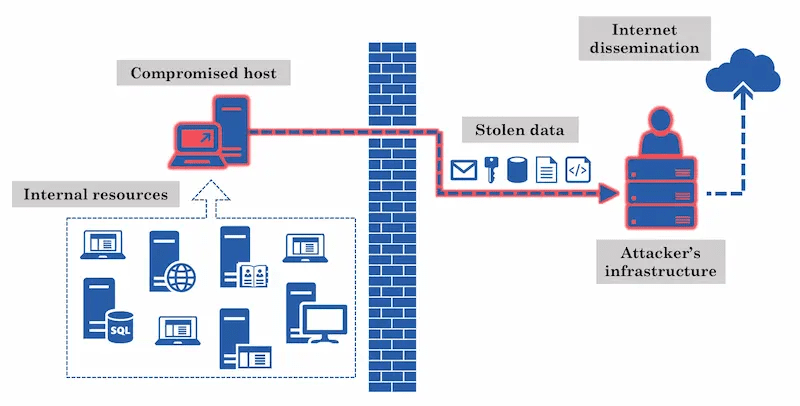

Źródło obrazu: Grupa MindPoint

Źródło obrazu: Grupa MindPoint

W poprzednich akapitach omówione zostały przypadki eksfiltracji danych oraz ich konsekwencje dla firm, od strat finansowych po uszczerbek na wizerunku. Do eksfiltracji danych najczęściej dochodzi w wyniku wykorzystania luk w zabezpieczeniach systemu firmowego. W tym rozdziale omówimy typowy przebieg takiego ataku w systemie.

Jak wspomnieliśmy, eksfiltracja danych może być wynikiem ataku z wewnątrz lub z zewnątrz.

Atak wewnętrzny może wynikać z nieświadomości pracownika, manipulacji ze strony zewnętrznego napastnika (np. poprzez e-mail phishingowy), który w ten sposób uzyskuje dostęp do systemu organizacji i danych. Może być także celowym działaniem pracownika, który w ten sposób chce zaszkodzić firmie lub osiągnąć korzyści materialne.

W przypadku ataku zewnętrznego, napastnik może wprowadzić złośliwe oprogramowanie do systemu poprzez sieć lub fizyczny dostęp do urządzenia. Inną możliwością jest wykorzystanie luk w oprogramowaniu firm trzecich, z których korzysta organizacja.

Rodzaje eksfiltracji danych

Znajomość różnych typów eksfiltracji danych może pomóc w opracowaniu skutecznych strategii ochrony danych i zabezpieczeniu systemów przedsiębiorstwa.

Wychodzące e-maile

Codziennie wysyłane są miliony e-maili, dlatego też ten kanał komunikacji (obok rozmów telefonicznych) jest często wykorzystywany przez osoby atakujące do przesyłania wrażliwych informacji z chronionych systemów do systemów niezabezpieczonych lub osobistych.

Informacje mogą być przesyłane jako załączniki, wiadomości tekstowe lub e-maile w formie zwykłego tekstu. W ten sposób mogą być wykradzione kody źródłowe, dane z kalendarzy, zdjęcia, dokumentacja finansowa i bazy danych.

Przesyłanie na urządzenia zewnętrzne/osobiste

Ten typ eksfiltracji jest konsekwencją ataku wewnętrznego, w którym pracownik kopiuje lub pobiera dane z bezpiecznej sieci firmowej i przesyła je na urządzenie zewnętrzne, aby wykorzystać je poza autoryzowanym obszarem.

Luki w chmurze

Większość organizacji przechowuje obecnie swoje dane w chmurze. Dostawcy usług w chmurze zarządzają infrastrukturą i pamięcią masową, a samo środowisko chmury może być podatne na eksfiltrację, jeśli nie zostanie odpowiednio zabezpieczone i skonfigurowane.

Nieautoryzowane oprogramowanie

Korzystanie z nieautoryzowanego oprogramowania przez pracowników firmy może prowadzić do luk w zabezpieczeniach. Takie oprogramowanie może zawierać złośliwe kody, które zbierają dane z urządzeń użytkowników. Pobieranie oprogramowania, które nie zostało sprawdzone i zatwierdzone przez organizację, może być wykorzystane przez napastników do przeprowadzenia eksfiltracji danych.

Najlepsze praktyki zapobiegania eksfiltracji danych

Dostępne są różnorodne narzędzia pomagające w wykrywaniu nieprawidłowych działań w systemie, a także najlepsze praktyki, które mogą powstrzymać napastników przed wniknięciem do systemów organizacji. Przyjrzyjmy się niektórym z nich.

Monitorowanie aktywności

Każdy system ma swoje regularne wzorce przepływu danych. Ciągłe monitorowanie aktywności użytkowników jest istotne, aby w porę wykryć nietypowe zachowania, jak nadmierną aktywność sieciową lub przesyłanie danych przez konkretnego użytkownika.

Narzędzia do monitorowania sieci pomagają organizacjom śledzić, kto uzyskał dostęp do jakich plików i jakie operacje na nich wykonywał.

Zarządzanie tożsamością i dostępem (IAM)

Obok monitorowania aktywności, kluczowe jest właściwe zarządzanie uprawnieniami dostępu użytkowników. Dzięki temu można zabezpieczyć dane przed nieautoryzowanym dostępem i umożliwić jedynie uprawnionym użytkownikom dostęp do zasobów, których potrzebują.

Bezpieczne hasła

Pierwszą linią obrony większości systemów jest hasło. Należy zadbać, aby użytkownicy stosowali unikalne hasła, aby zminimalizować ryzyko ich odgadnięcia.

Hasła składające się z kombinacji znaków specjalnych, liter (małych i wielkich) oraz cyfr będą trudniejsze do złamania, niż te bez takiej różnorodności. Należy unikać używania tego samego hasła do wielu kont, aby zapobiec ewentualnemu wyciekowi.

Aktualizacja oprogramowania i systemów

Aktualizacja oprogramowania i systemów powinna być priorytetem, aby luki wykryte w poprzednich wersjach były na bieżąco naprawiane, a najnowsze poprawki bezpieczeństwa były wdrażane w systemie.

Szyfrowanie

Szyfrowanie polega na przekształcaniu informacji w kod, co uniemożliwia dostęp nieupoważnionym osobom. Szyfrowanie danych firmowych i odszyfrowywanie ich dopiero, gdy dostęp do nich uzyskuje autoryzowany użytkownik, skutecznie chroni poufne informacje podczas procesu eksfiltracji.

Narzędzia ochrony przed utratą danych (DLP)

Korzystanie z narzędzi DLP pomaga organizacji aktywnie monitorować transfer danych i wykrywać podejrzane działania w systemie. Narzędzia te analizują przesyłane dane w celu wykrycia w nich wrażliwych treści. Przyjrzyjmy się kilku z nich, które mogą pomóc w zapobieganiu eksfiltracji danych.

#1. StrongDM

Strongdm to platforma do zarządzania dostępem, która wspiera użytkowników w zarządzaniu danymi uprzywilejowanymi oraz monitorowaniu aktywności w systemie. Umożliwia zarządzanie uprawnieniami w czasie rzeczywistym oraz ich cofanie w przypadku wykrycia podejrzanej aktywności.

Strongdm oferuje wiele rozwiązań, takich jak zarządzanie sesjami uprawnień, dostęp typu JIT, PAM w chmurze, rejestrowanie i raportowanie. Ceny StrongDM zaczynają się od 70 USD za użytkownika miesięcznie.

#2. Proofpoint

Kolejnym narzędziem DLP jest Proofpoint Enterprise DLP. To rozwiązanie pomaga w zapobieganiu utracie danych oraz w badaniu naruszeń zasad w systemie. Wspiera również w utrzymaniu zgodności z przepisami, co zmniejsza ryzyko konsekwencji wynikających z ich nieprzestrzegania.

Proofpoint oferuje rozwiązania w zakresie ochrony przed zagrożeniami związanymi z pocztą elektroniczną i chmurą, badaniem zachowań użytkowników, zapobieganiem utracie danych i atakom wewnętrznym, ochroną aplikacji w chmurze oraz stratami spowodowanymi oprogramowaniem ransomware. Firma oferuje 30-dniowy bezpłatny okres próbny. Ceny są dostępne na żądanie.

#3. Forcepoint

Forcepoint wykorzystuje mechanizmy uczenia maszynowego do analizy i wykrywania nieprawidłowych działań użytkowników w systemie. Pomaga w zapobieganiu eksfiltracji danych na różnych urządzeniach w czasie rzeczywistym. Do funkcji narzędzia należą scentralizowane zarządzanie zasadami bezpieczeństwa danych oraz uproszczone zarządzanie DLP z ponad 190 predefiniowanymi zasadami bezpieczeństwa.

#4. Fortinet

Fortinet to zaawansowane narzędzie zapewniające ochronę przed różnymi rodzajami cyberataków, w tym złośliwym ruchem, wyciekami danych oraz umożliwiające egzekwowanie zasad bezpieczeństwa.

Fortinet NGFW oferuje szereg funkcji, takich jak systemy zapobiegania włamaniom, kontrola aplikacji, ochrona przed złośliwym oprogramowaniem, filtrowanie sieci, analiza zagrożeń w chmurze oraz ochrona przed utratą danych. Narzędzie można wdrożyć w różnych lokalizacjach, takich jak zdalne biura, oddziały, centra danych i chmura.

Podsumowanie

Bezpieczeństwo danych ma kluczowe znaczenie dla każdej organizacji, ponieważ wpływa na zachowanie zaufania użytkowników i pozwala uniknąć problemów prawnych. Dlatego też każda firma, która przetwarza jakiekolwiek dane, powinna wdrożyć mechanizmy bezpieczeństwa i zapobiegawcze, aby unikać naruszeń i wycieków informacji z systemu.

Należy pamiętać, że chociaż ochrona systemów koncentruje się głównie na zagrożeniach zewnętrznych, zagrożenia wewnętrzne również powinny być brane pod uwagę. Ignorowanie ich może powodować powstawanie luk w systemie organizacji i wyrządzić tyle samo szkód, co zagrożenia zewnętrzne.

Możesz również zapoznać się z informacjami dotyczącymi ataków typu DDoS i dowiedzieć się, jak im zapobiegać.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.