Ekstrakcja danych to jeden z głównych cyberataków, który stanowi poważne zagrożenie dla organizacji. Może to zostać przeprowadzone przez złośliwych insiderów, osoby atakujące z zewnątrz lub nawet w sposób przypadkowy.

Według Statysta, średni globalny koszt naruszenia danych w 2023 r. wyniesie 4,45 mln dolarów, podczas gdy średni koszt naruszenia danych w Stanach Zjednoczonych wyniesie 9,48 mln dolarów. Ekstrakcja danych może zniszczyć organizację, prowadząc do strat finansowych, utraty reputacji, a nawet odpowiedzialności prawnej.

W tym przewodniku omówimy koncepcję eksfiltracji danych, metody stosowane przez cyberprzestępców oraz podstawowe kroki, które można podjąć, aby ograniczyć ryzyko i zabezpieczyć się przed utratą danych.

Spis treści:

Co to jest eksfiltracja danych?

Ekstrakcja danych, znana również jako wytłaczanie danych lub eksport danych, to nieautoryzowany transfer danych, ręczny lub automatyczny, z komputera lub serwera. Eksfiltracja danych polega po prostu na kopiowaniu danych firmy lub uzyskiwaniu do nich dostępu poprzez bezpośredni dostęp do urządzenia fizycznego lub korzystanie z Internetu w celu uzyskania dostępu do systemu.

Hakerzy wymyślili różne sposoby uzyskania dostępu do danych, dzięki czemu możliwe jest wykrycie niektórych metod uzyskiwania dostępu do systemu firmy. Eksfiltracji danych nie można łatwo wykryć, ponieważ polega ona po prostu na przesyłaniu lub kopiowaniu danych, co przypomina typową codzienną czynność w dowolnym systemie.

Prawdziwe przykłady eksfiltracji danych

Eksfiltracji danych może dokonać zarówno wewnętrznie pracownik organizacji, jak i zewnętrznie – konkurent lub haker. Oto kilka rzeczywistych przykładów eksfiltracji danych

#1. Naruszenie danych Equifax

W 2017 r. Equifax, amerykańska międzynarodowa agencja sporządzająca raporty dotyczące kredytów konsumenckich, padła ofiarą eksfiltracji danych. Dane osobowe i finansowe 143 milionów konsumentów zostały ujawnione z powodu luk w zabezpieczeniach systemu firmy, a osoby atakujące wydobyły dane o wartości ponad terabajta. Doprowadziło to do kar prawnych i regulacyjnych oraz utraty zaufania klientów; doprowadziło to również do wydania przez spółkę Equifax ponad 1,4 miliarda dolarów na koszty sprzątania po naruszeniu.

#2. Cyberatak na SolarWinds

W 2020 roku doszło do naruszenia danych o godz SolarWindsktóra dotknęła tysiące organizacji na całym świecie, w tym rząd USA, szacowaną na 18 000 systemów na całym świecie.

Atakującym udało się zainstalować złośliwy kod w systemach klientów, co umożliwiło im dostęp do eksfiltracji dużych ilości danych, w tym haseł klientów, informacji finansowych i własności intelektualnej, powodując nieodwracalne szkody o wartości ponad 40 milionów dolarów, jak odnotowano w raporcie kwartalnym firmy .

#3. Włamanie do Yahoo

W 2013 roku koniec 3 miliardy użytkownikówDane osobowe zostały wydobyte z Yahoo w wyniku naruszenia bezpieczeństwa danych. Jeśli posiadałeś konto Yahoo od 2013 r., istnieje duże prawdopodobieństwo, że w grę wchodziły Twoje dane. Napastnicy włamali się i ukradli informacje o kontach, takie jak imiona i nazwiska, adresy e-mail, numery telefonów, daty urodzenia i zaszyfrowane hasła.

Naruszenie, które firma ujawniła dopiero w 2016 roku, doprowadziło do dewaluacji ceny Yahoo po przejęciu przez Verizon, a także do pozwów sądowych i kar finansowych.

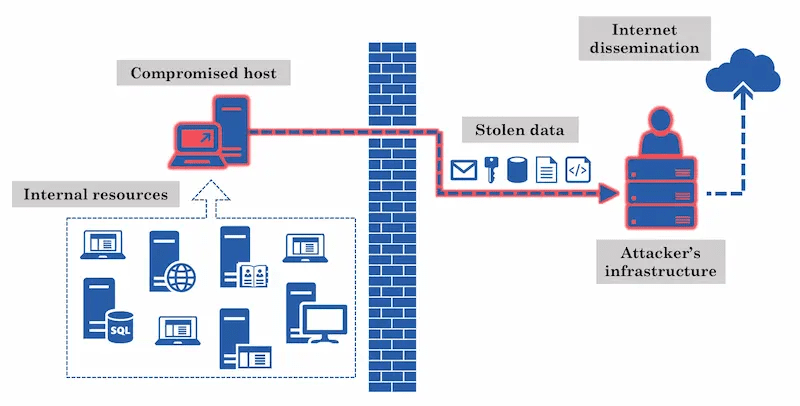

Jak działa eksfiltracja danych

Źródło obrazu: Grupa MindPoint

Źródło obrazu: Grupa MindPoint

W poprzedniej sekcji omówiliśmy przypadki związane z eksfiltracją danych oraz wpływ tego naruszenia na firmy, począwszy od strat finansowych po utratę reputacji. Ekstrakcja danych następuje najczęściej z powodu luki w systemie firmowym. W tej sekcji omówimy prawdopodobny przebieg eksfiltracji danych w systemie.

Jak zauważyliśmy, eksfiltracja danych może nastąpić na dwa podstawowe sposoby: poprzez atak z wewnątrz lub z zewnątrz.

Atak wewnętrzny może nastąpić w wyniku niewiedzy, za pomocą socjotechniki ze strony napastnika zewnętrznego, gdy pracownik uzyskuje dostęp do wiadomości e-mail typu phishing, a osoba atakująca wykorzystuje tę platformę do wprowadzenia szkodliwego kodu do systemu organizacji i uzyskania dostępu do danych lub celowo w przypadku, gdy pracownik ma coś przeciwko firmie i kopiuje poufne informacje w celu osiągnięcia zysku.

W przypadku ataku zewnętrznego osoba atakująca może zainstalować złośliwy kod za pośrednictwem sieci lub uzyskując dostęp do urządzenia fizycznego. Inna metoda wystąpienia luki może wystąpić, gdy organizacja korzysta z oprogramowania strony trzeciej.

Rodzaje eksfiltracji danych

Znajomość różnych typów eksfiltracji danych może pomóc w opracowaniu strategii ochrony danych w celu zabezpieczenia systemu przedsiębiorstwa.

Wychodzące e-maile

Ponieważ każdego dnia wysyłane są tysiące e-maili, osoba atakująca wykorzystuje kanały komunikacji, takie jak między innymi e-maile i rozmowy telefoniczne, do wysyłania wrażliwych danych ze swoich bezpiecznych komputerów do niezabezpieczonych lub osobistych systemów.

Informacje te mogą zostać przesłane jako załącznik w formie pliku, wiadomość tekstowa lub wiadomość e-mail w postaci zwykłego tekstu, co może zostać wykorzystane do kradzieży kodu źródłowego, informacji z kalendarza, zdjęć, dokumentacji finansowej i baz danych.

Prześlij na urządzenia zewnętrzne/osobiste

Ten rodzaj eksfiltracji ma miejsce w wyniku ataku wewnętrznego, podczas którego pracownik kopiuje lub pobiera informacje z bezpiecznej sieci lub urządzenia firmy, a następnie przesyła je na urządzenie zewnętrzne w celu wykorzystania poza autoryzowaną lokalizacją.

Luki w chmurze

Większość organizacji decyduje się na przechowywanie danych w chmurze. Dostawcy usług w chmurze zarządzają tymi usługami w chmurze i pamięcią masową, a środowisko chmury może być podatne na eksfiltrację, jeśli nie jest odpowiednio chronione lub skonfigurowane.

Nieautoryzowane oprogramowanie

Kiedy pracownicy firmy korzystają z nieautoryzowanego oprogramowania w organizacji, może to skutkować luką w zabezpieczeniach. Każde oprogramowanie może zawierać złośliwe oprogramowanie zbierające dane z urządzenia użytkownika. Gdy pracownik pobiera oprogramowanie, które nie zostało sprawdzone i zatwierdzone przez organizację, osoby atakujące mogą wykorzystać je do wydobycia danych.

Najlepsze praktyki zapobiegania eksfiltracji danych

Istnieją różne narzędzia pomagające wykrywać nieprawidłowe działania w systemie, a także najlepsze praktyki mające na celu powstrzymanie atakujących i porywaczy przed systemami organizacji. Przyjrzyjmy się niektórym najlepszym praktykom związanym z zapobieganiem eksfiltracji danych.

Monitoruj aktywność

Każdy system ma regularny schemat przepływu danych, a działania te można monitorować. Konsekwentne monitorowanie działań użytkowników jest niezbędne do wczesnego wykrycia nadmiernej aktywności sieciowej lub przesyłania danych przez konkretnego użytkownika i pomaga wykryć nietypowe zachowania.

Narzędzie do monitorowania sieci może pomóc organizacjom śledzić, kto uzyskał dostęp do jakich plików i co zostało z nimi zrobione.

Zarządzanie tożsamością i dostępem (IAM)

Oprócz ciągłego monitorowania działań użytkowników w systemie organizacji, istotne jest zarządzanie dostępem i uprawnieniami użytkowników. Pomoże to zabezpieczyć dane przed dostępem osób nieupoważnionych, dając dostęp jedynie właściwym użytkownikom do odpowiednich zasobów, których potrzebują.

Bezpieczne hasło

Pierwsza warstwa zabezpieczeń w większości systemów zaczyna się od hasła. Upewnij się, że użytkownicy podczas tworzenia konta używają unikalnego hasła, aby zmniejszyć ryzyko odgadnięcia ich haseł.

Kombinacje haseł zawierające znaki specjalne, litery (duże i małe) oraz cyfry będą trudniejsze do złamania w porównaniu do haseł, które nie zawierają takiej kombinacji. Unikaj używania jednego hasła do wielu kont, aby zapobiec narażeniu na ryzyko naruszenia.

Aktualizuj oprogramowanie i systemy

Aktualizowanie całego oprogramowania i systemów powinno być priorytetem, aby mieć pewność, że luki w poprzednich wersjach zostaną usunięte po udostępnieniu łatki, a najnowsze poprawki zabezpieczeń zostaną uwzględnione w systemie.

Użyj szyfrowania

Szyfrowanie polega na przekształcaniu informacji/danych w kod, co utrudnia dostęp nieupoważnionym użytkownikom. Szyfrowanie danych przedsiębiorstwa w systemie firmowym i odszyfrowywanie danych tylko wtedy, gdy dostęp do nich ma autoryzowany użytkownik, pomaga chronić poufne informacje podczas eksfiltracji danych.

Narzędzia do ochrony przed utratą danych (DLP).

Stosowanie narzędzi do ochrony przed utratą danych pomaga organizacji aktywnie monitorować transfer danych i wykrywać podejrzane działania w systemie. DLP pomaga również analizować przesyłane dane w celu wykrycia w nich wrażliwych treści. Przyjrzyjmy się niektórym narzędziom DLP, które mogą pomóc w zapobieganiu atakom, takim jak eksfiltracja danych.

#1. SilnyDM

Strongdm to dynamiczna platforma zarządzania dostępem, która pomaga użytkownikom zarządzać danymi uprzywilejowanymi oraz monitorować aktywność użytkowników w systemie. Obsługuje zarządzanie w czasie rzeczywistym wszystkimi uprawnieniami w systemie i ma możliwość cofnięcia dostępu w przypadku wykrycia podejrzanej aktywności.

Strongdm oferuje różne rozwiązania, w tym między innymi zarządzanie sesjami uprawnień, zarządzanie uprawnieniami, dostęp JIT, PAM w chmurze, rejestrowanie i raportowanie. Ceny StrongDM zaczynają się od 70 USD za użytkownika miesięcznie.

#2. Dowód

Innym narzędziem DLP, które może pomóc w zapobieganiu eksfiltracji danych, jest Proofpoint Enterprise DLP. Proofpoint pomaga w zapobieganiu utracie danych i badaniu naruszeń zasad w systemie. Pomaga także zapewnić ścisłą zgodność z politykami, co pomaga zmniejszyć ryzyko związane z nieprzestrzeganiem zasad.

Rozwiązania Proofpoint obejmują zagrożenia dla poczty elektronicznej i chmury, działania związane z zachowaniami użytkowników, zapobieganie utracie danych i atakom wewnętrznym, ochronę aplikacji w chmurze i straty spowodowane oprogramowaniem ransomware. Proofpoint oferuje 30-dniowy bezpłatny okres próbny, a ceny są dostępne na żądanie.

#3. Punkt siły

Punkt siły wykorzystuje ML do analizowania i wykrywania nieprawidłowych działań użytkowników w systemie. Pomaga zapobiegać eksfiltracji danych na wielu urządzeniach w czasie rzeczywistym. Funkcje narzędzia obejmują scentralizowane zarządzanie polityką bezpieczeństwa danych i uproszczone zarządzanie DLP z ponad 190 predefiniowanymi politykami bezpieczeństwa danych.

#4. Fortnite

Fortinet jest jednym z najbardziej zaawansowanych narzędzi w kosmosie; jego NGFW zapewnia ochronę przed różnymi formami cyberataków, takimi jak złośliwy ruch, zapobiega wyciekom danych i egzekwuje zasady bezpieczeństwa.

Fornite NGFWs oferuje szeroką gamę funkcji, takich jak systemy zapobiegania włamaniom, kontrola aplikacji, ochrona przed złośliwym oprogramowaniem, filtrowanie sieci, analiza zagrożeń oparta na chmurze i ochrona przed utratą danych. Narzędzie można wdrożyć w różnych lokalizacjach, takich jak zdalne biura, oddziały, kampusy, centra danych i chmura.

Wniosek

Bezpieczeństwo danych ma kluczowe znaczenie dla każdej organizacji, ponieważ pomaga utrzymać zaufanie użytkowników i uniknąć problemów prawnych. Dla każdej organizacji przechowującej jakąkolwiek formę danych ważne jest, aby stosowała mechanizmy bezpieczeństwa i zapobiegawcze, aby uniknąć naruszeń i wycieku danych z systemu.

Należy pamiętać, że ponieważ zabezpieczanie systemu koncentruje się głównie na zagrożeniach zewnętrznych, zagrożenia wewnętrzne również powinny być odpowiednio traktowane, aby uniknąć pozostawienia luki w systemie organizacji, ponieważ mogą wyrządzić tyle samo szkód, co zagrożenie zewnętrzne.

Możesz także poznać różne rodzaje ataków DDoS i dowiedzieć się, jak im zapobiegać.