Linux jest powszechnie uważany za system operacyjny o wysokim poziomie bezpieczeństwa, zwłaszcza w porównaniu do innych głównych platform. Mimo że zapewnia on solidną ochronę prywatności, zawsze istnieją możliwości dalszego wzmocnienia bezpieczeństwa. W tym kontekście warto zwrócić uwagę na narzędzie o nazwie Firejail. Umożliwia ono użytkownikom uruchamianie aplikacji w tzw. „piaskownicy”, co oznacza, że można je odizolować od reszty systemu, ograniczając dostęp do danych i zasobów. Firejail stał się jednym z najczęściej używanych narzędzi sandboxingowych w środowisku Linux, dlatego wiele dystrybucji decyduje się na jego preinstalację. Poniżej przedstawiamy instrukcje dotyczące instalacji Firejail na różnych systemach Linux.

OSTRZEŻENIE SPOILERA: Przewiń w dół, aby obejrzeć samouczek wideo na końcu artykułu.

Instalacja

Ubuntu

sudo apt install firejail

Debian

sudo apt-get install firejail

Arch Linux

sudo pacman -S firejail

Nie podoba Ci się wersja Firejail dostępna w repozytoriach Arch? Możesz zbudować wersję Git z AUR.

Fedora

Niestety, Firejail nie jest dostępny w oficjalnych repozytoriach Fedora. Pomimo tego, istnieje możliwość jego instalacji poprzez Copr.

Copr działa podobnie do PPA w Ubuntu czy AUR w Arch Linux. Każdy użytkownik może stworzyć własne repozytorium Copr i udostępnić pakiety. Istnieje wiele repozytoriów Firejail w Copr, więc jeśli to, które zostało wymienione w tym artykule, przestanie być aktualizowane, możesz sprawdzić dostępne alternatywy.

Aby zainstalować Firejail w Fedorze, użyj następujących poleceń:

sudo dnf copr enable ssabchew/firejail sudo dnf install firejail

OpenSUSE

Podobnie jak wiele innych aplikacji, Firejail można znaleźć w OBS dla systemu OpenSUSE. Możesz łatwo zainstalować różne wersje Firejail dla najnowszych edycji Leap i Tumbleweed. Znajdziesz je tutaj.

Aby zainstalować przez YaST, kliknij przycisk „1 kliknięciem”.

Inne dystrybucje

Dla użytkowników nieobsługiwanych dystrybucji Linuxa, kod źródłowy Firejail jest łatwo dostępny i prosty do skompilowania.

Rozpocznij proces, instalując pakiet Git w swojej dystrybucji. Możesz to zrobić, otwierając menedżera pakietów, wyszukując „git” i instalując go. Upewnij się, że masz również zainstalowane odpowiednie narzędzia do kompilacji, które są specyficzne dla Twojej dystrybucji (powinny być łatwe do znalezienia w dokumentacji). Na przykład, aby skompilować w Debianie lub Ubuntu, potrzebujesz pakietu build-essential.

Gdy Git jest już zainstalowany, użyj go do pobrania najnowszej wersji Firejail:

git clone https://github.com/netblue30/firejail.git

Po pobraniu kodu, przejdź do folderu, aby rozpocząć proces kompilacji:

cd firejail

Przed kompilacją musisz uruchomić konfigurację, co pozwoli programowi zidentyfikować sprzęt i parametry systemowe. Bez tego kroku kompilacja się nie powiedzie.

./configure

Gdy konfiguracja zostanie zakończona, stwórz plik makefile, który zawiera instrukcje dla kompilatora:

make

Na koniec zainstaluj Firejail w systemie:

sudo make install-strip

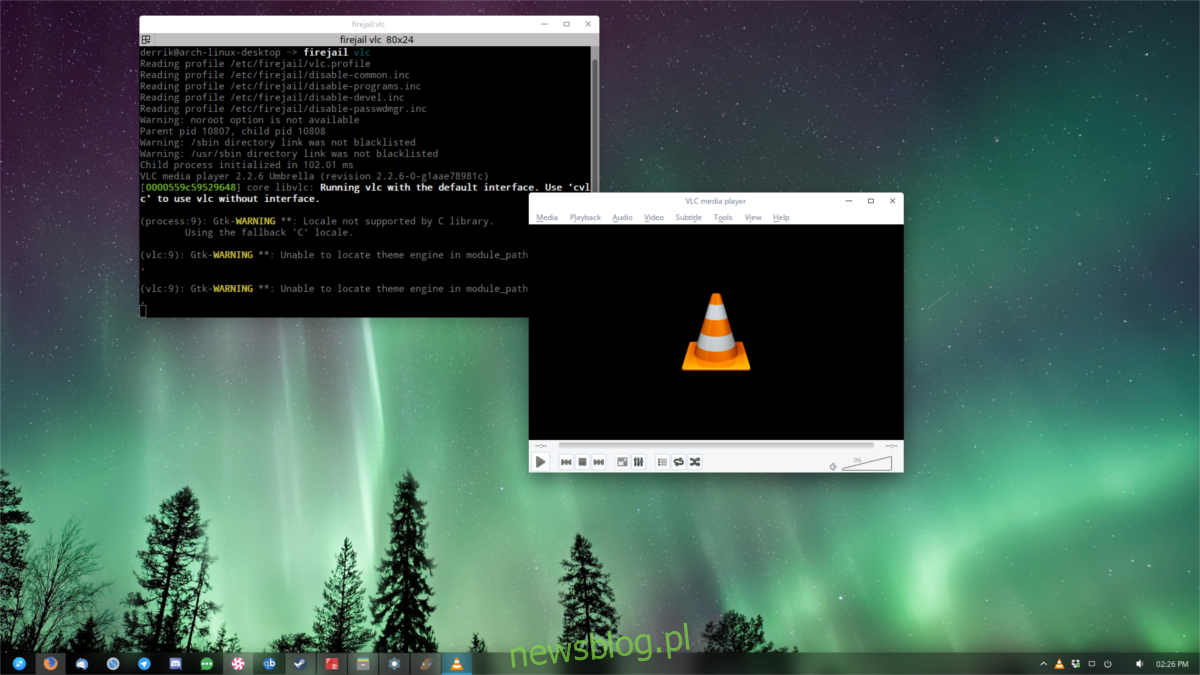

Korzystanie z Firejail

Użycie Firejail do sandboxowania aplikacji jest bardzo proste. Aby uruchomić podstawowy program w piaskownicy, wystarczy wpisać „firejail” przed nazwą polecenia. Na przykład, aby uruchomić edytor tekstowy Gedit w piaskownicy, użyj polecenia: firejail gedit. To wszystko, co musisz zrobić, aby zacząć.

Kiedy uruchomisz firejail firefox, przeglądarka Firefox będzie działać w zablokowanej przestrzeni, co znacząco zwiększa bezpieczeństwo. Jednak może wystąpić problem z zapisywaniem plików w określonych lokalizacjach, ponieważ Firejail ogranicza dostęp do niektórych katalogów. W związku z tym, aby umożliwić aplikacji dostęp do odpowiednich lokalizacji, musisz ręcznie skonfigurować wyjątki.

Biała lista i czarna lista

Firejail pozwala na indywidualne dostosowanie ustawień w postaci białych i czarnych list dla poszczególnych aplikacji. Domyślnie Firejail ma już skonfigurowane pliki, które oferują sensowne ustawienia dostępu, dzięki czemu większość użytkowników nie musi ich edytować. Jednak bardziej zaawansowani użytkownicy mogą chcieć dostosować te opcje.

Aby przystąpić do edycji, otwórz terminal i przejdź do katalogu /etc/firejail:

cd /etc/firejail

Wykorzystaj polecenie ls, aby zobaczyć dostępne pliki konfiguracyjne i przeglądać je strona po stronie:

ls | more

Znajdź odpowiedni plik konfiguracyjny dla aplikacji, którą chcesz edytować, na przykład przeglądarki Firefox.

sudo nano /etc/firejail/firefox.profile

Jak wcześniej wspomniano, domyślne ustawienia Firejail są wystarczające dla większości użytkowników, ponieważ zapewniają dostęp do folderów takich jak ~/Downloads. Jeśli chcesz dodać więcej lokalizacji do białej listy, znajdź sekcję w pliku konfiguracyjnym z białą listą i wprowadź własne reguły.

Na przykład, aby umożliwić przesyłanie zdjęć z katalogu ~/Pictures do Facebooka, dodaj do białej listy:

whitelist ~/Pictures

Podobne zasady można ustawić dla czarnej listy. Aby zabronić przeglądarki Firefox w piaskownicy dostępu do określonego katalogu, użyj polecenia:

blacklist ~/secret/file/area

Nie zapomnij zapisać zmian, używając Ctrl + O.

Uwaga: „~ /” odnosi się do /home/current_user.

Podsumowanie

Sandboxowanie aplikacji to skuteczny sposób na ochronę przed zagrożeniami wynikającymi z potencjalnie niebezpiecznych programów. Jeśli kiedykolwiek martwisz się o bezpieczeństwo w systemie Linux, warto poważnie rozważyć wdrożenie Firejail jako narzędzia do ochrony Twoich danych.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.