Zagrożenia dla cyberbezpieczeństwa wzrosły dziś. Praca zdalna, urządzenia IoT, sieci wirtualne i przetwarzanie brzegowe stwarzają różne wyzwania w zakresie bezpieczeństwa. Twoja obecna architektura zabezpieczeń może nie rozwiązać skutecznie tych problemów. Wkracza w architekturę siatki cyberbezpieczeństwa, nowe podejście do wzmacniania poziomu bezpieczeństwa Twojej organizacji.

Czym jest architektura siatki cyberbezpieczeństwa, jakie korzyści oferuje i jak można ją wdrożyć? Dowiedzmy Się.

Spis treści:

Architektura siatki cyberbezpieczeństwa

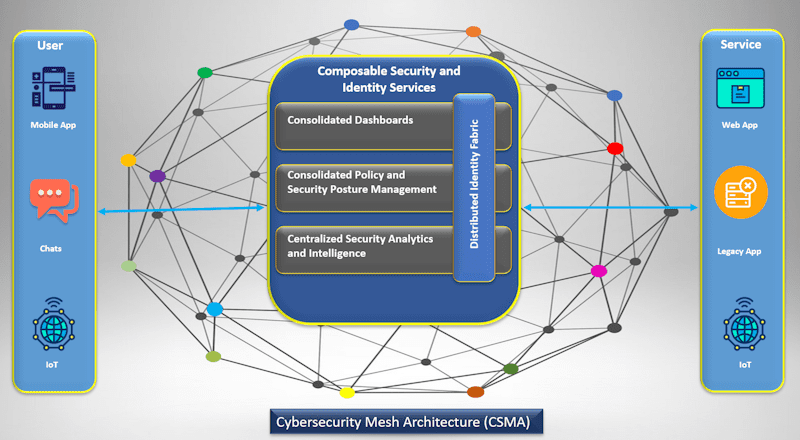

Cybersecurity Mesh Architecture (CSMA) to platforma bezpieczeństwa zaproponowana przez firmę Gartner, aby pomóc organizacjom przyjąć komponowalne, elastyczne i skalowalne podejście do zabezpieczania infrastruktury IT przed złymi aktorami.

Źródło obrazu: Otwarty tekst

Źródło obrazu: Otwarty tekst

Architektura siatki cyberbezpieczeństwa działa poprzez przyjęcie rozproszonych, możliwych do komponowania mechanizmów kontroli bezpieczeństwa poprzez centralizację danych i kontroli w celu zapewnienia lepszej współpracy między wdrażanymi narzędziami bezpieczeństwa.

W rezultacie organizacje zwiększają swoje możliwości wykrywania incydentów związanych z bezpieczeństwem, ulepszają swoje reakcje na zagrożenia oraz posiadają spójne zasady, postawę i zarządzanie schematami.

Co więcej, CSMA umożliwia firmom adaptacyjną i szczegółową kontrolę dostępu, aby lepiej chronić swoje zasoby IT.

Podstawowe warstwy CSMA

Architektura siatki cyberbezpieczeństwa (CSMA) oferuje platformę bezpieczeństwa, która jest skalowalna, interoperacyjna i komponowalna, umożliwiając bezproblemową współpracę różnych kontroli i narzędzi bezpieczeństwa.

Cztery podstawowe warstwy architektury siatki cyberbezpieczeństwa definiują podstawowe cele i funkcje bezpieczeństwa.

#1. Analityka i inteligencja bezpieczeństwa

Pierwsza warstwa architektury siatki cyberbezpieczeństwa, analityki i inteligencji bezpieczeństwa, zbiera i analizuje dane z różnych rozwiązań bezpieczeństwa w organizacji.

CSMA ma scentralizowaną administrację, dzięki czemu organizacje mogą gromadzić, agregować i analizować ogromne dane z centralnego miejsca.

Firmy zajmujące się zarządzaniem informacjami i zdarzeniami dotyczącymi bezpieczeństwa (SIEM) mogą analizować te dane i uruchamiać odpowiednie reakcje w celu ograniczenia zagrożeń.

#2. Rozproszona struktura tożsamości

Warstwa rozproszonej tożsamości obsługuje zdecentralizowane zarządzanie tożsamością, usługi katalogowe, dostęp adaptacyjny, sprawdzanie tożsamości i zarządzanie uprawnieniami.

Narzędzia te informują, kto może uzyskać dostęp do danych oraz gdzie dane powinny być wykorzystywane i modyfikowane, pomagając jednocześnie zespołom ds. bezpieczeństwa odróżnić złośliwych aktorów od prawdziwych użytkowników.

Krótko mówiąc, ta warstwa koncentruje się na zapewnieniu zarządzania tożsamością i dostępem, które jest kluczowe dla bezpieczeństwa zerowego zaufania.

#3. Skonsolidowane zarządzanie polityką i postawą

Jeśli musisz wymusić centralną politykę bezpieczeństwa w różnych środowiskach, musisz przełożyć ją na konfiguracje i reguły dla każdego środowiska lub narzędzia bezpieczeństwa.

Skonsolidowana warstwa zarządzania zasadami i stanem zabezpieczeń dzieli zasady na reguły i ustawienia konfiguracyjne wymagane dla określonego narzędzia lub środowiska bezpieczeństwa. Dodatkowo może oferować usługi dynamicznej autoryzacji środowiska wykonawczego.

#4. Skonsolidowane pulpity nawigacyjne

Jeśli Twoja organizacja wdrożyła odłączone rozwiązania zabezpieczające, musisz przełączać się między różnymi pulpitami nawigacyjnymi. Może to zakłócić działanie zabezpieczeń.

Ta warstwa oferuje jednopanelowy pulpit nawigacyjny umożliwiający przeglądanie ekosystemu zabezpieczeń organizacji i zarządzanie nim.

W rezultacie Twój zespół ds. bezpieczeństwa może skuteczniej wykrywać, badać i reagować na incydenty związane z bezpieczeństwem.

Dlaczego organizacje potrzebują CSMA

98% dużych firm korzysta lub planuje korzystać z co najmniej dwóch infrastruktur chmurowych, a 31% korzysta już z czterech lub więcej infrastruktur chmurowych.

To powiedziawszy, dzisiejsze organizacje nie mogą prawidłowo funkcjonować bez zasobów poza dobrze strzeżoną siedzibą.

Wykorzystywane przez nich urządzenia, od narzędzi IoT po sieć WAN, działają w ich siedzibie fizycznej i na zewnątrz.

W związku z tym organizacje powinny znaleźć sposoby na rozszerzenie kontroli bezpieczeństwa na urządzenia i narzędzia poza ich fizycznymi lokalizacjami. Jest to wymagane, aby chronić sieci i urządzenia organizacji przed różnymi typami ataków oprogramowania ransomware, rozproszonymi atakami typu „odmowa usługi” (DDoS), atakami typu phishing i różnymi innymi zagrożeniami bezpieczeństwa.

Siatka cyberbezpieczeństwa może pomóc Twojej organizacji stawić czoła szeregowi ataków. Umożliwia Twojemu zespołowi ds. bezpieczeństwa zarządzanie widocznymi i ukrytymi zagrożeniami w chmurze. Ta metoda idealnie nadaje się do ochrony rozproszonych cyfrowych zasobów IT znajdujących się w chmurze i lokalnie.

Wdrożenie architektury siatki cyberbezpieczeństwa gwarantuje, że zasady i praktyki bezpieczeństwa będą egzekwowane w przypadku każdego narzędzia bezpieczeństwa i środowiska, z którego korzysta Twoja firma.

Wszystkie rozwiązania bezpieczeństwa w Twojej organizacji będą ze sobą współpracować, aby zapewnić Twojej organizacji doskonałą technologię analizy zagrożeń i reagowania.

Za pomocą jednego pulpitu nawigacyjnego specjaliści ds. cyberbezpieczeństwa mogą przeglądać cały ekosystem bezpieczeństwa Twojej organizacji.

Kluczowe cechy siatki cyberbezpieczeństwa

Poniżej przedstawiono kluczowe cechy siatki cyberbezpieczeństwa:

- Po wdrożeniu CSMA kontrole bezpieczeństwa rozciągają ochronę poza Twoją fizyczną lokalizację.

- CSMA działa na rzecz ochrony poszczególnych urządzeń i tożsamości, a nie tylko ochrony sieci firmowej. Takie podejście minimalizuje zagrożenia wynikające z nieautoryzowanego dostępu do urządzeń służbowych i naruszonych danych uwierzytelniających.

- Architektura siatki cyberbezpieczeństwa zapewnia dynamiczne i adaptacyjne bezpieczeństwo. W miarę zmiany krajobrazu bezpieczeństwa CSMA będzie dostosowywać narzędzia bezpieczeństwa w oparciu o informacje kontekstowe i ocenę ryzyka, aby złagodzić zmieniające się zagrożenia bezpieczeństwa.

- CSMA oferuje skalowalne i elastyczne podejście do cyberbezpieczeństwa. Dzięki CSMA możesz szybko skalować wdrożenia i integracje narzędzi bezpieczeństwa, aby zapewnić swojej firmie silniejszy poziom bezpieczeństwa, aby sprostać wyzwaniom bezpieczeństwa zmieniającego się środowiska cyfrowego.

- Architektura siatki cyberbezpieczeństwa promuje interoperacyjność między różnymi indywidualnymi narzędziami i usługami bezpieczeństwa. Zapewnia to bezproblemową współpracę i komunikację pomiędzy narzędziami bezpieczeństwa, zapewniając większe bezpieczeństwo.

Organizacje mogą zwiększyć bezpieczeństwo dzięki architekturze siatki cyberbezpieczeństwa, stawiając czoła wyzwaniom związanym z systemami rozproszonymi, usługami w chmurze, Internetem rzeczy i zagrożeniami cybernetycznymi.

Zalety CSMA

Poniżej przedstawiono obiecane korzyści wynikające z wdrożenia architektury siatki cyberbezpieczeństwa.

Kompleksowe bezpieczeństwo

Architektura siatki cyberbezpieczeństwa (CSMA) to wszechstronne podejście do bezpieczeństwa, które zaspokaja potrzeby nowoczesnych środowisk IT. Jest dostosowany do ochrony każdego punktu końcowego, a jego zdecentralizowana konstrukcja obejmuje urządzenia poza siecią centralną.

CSMA może szybko dostosować się do zmieniających się zagrożeń, płynnie integrując różne narzędzia i promując interoperacyjność.

Jest skalowalny, dostosowuje się do rosnących potrzeb organizacyjnych i przyjmuje proaktywną postawę w przewidywaniu potencjalnych ryzyk.

CSMA zapewnia spójny, kompleksowy poziom bezpieczeństwa, który dotrzymuje kroku bieżącym wyzwaniom i pojawiającym się zagrożeniom, dzięki czemu stanowi całościowe i ujednolicone podejście do cyberbezpieczeństwa.

Skalowalność

Architektura Cybersecurity Mesh Architecture (CSMA) umożliwia bezproblemową integrację nowych rozwiązań bezpieczeństwa w Twojej firmie.

W miarę rozwoju systemów informatycznych, które mogą obejmować platformy zdalne i oparte na chmurze, CSMA utrzymuje spójne bezpieczeństwo.

Siatka cyberbezpieczeństwa to rozwiązanie przyszłościowe. Ewoluuje wraz ze zmieniającymi się potrzebami Twojej organizacji i pojawiającymi się zagrożeniami.

Jego możliwości adaptacyjne zapewniają, że bezpieczeństwo korporacyjne pozostanie solidne i dopasuje się do zmieniającego się krajobrazu IT.

Ulepszona współpraca

Architektura siatki cyberbezpieczeństwa (CSMA) usprawnia komunikację między systemami bezpieczeństwa organizacji. Poprawia to wykrywanie zagrożeń i szybkość reakcji.

Łącząc różne narzędzia bezpieczeństwa, CSMA reaguje na zagrożenia i aktywnie im zapobiega, zapewniając silniejszą i bardziej proaktywną obronę.

Poprawiona wydajność

Architektura siatki cyberbezpieczeństwa (CSMA) usprawnia bezpieczeństwo, łącząc różne narzędzia. Zapobiega to ciągłemu przełączaniu się pracowników ochrony między platformami, co poprawia wydajność.

Dzięki temu scentralizowanemu systemowi zespoły mogą lepiej wdrażać rozwiązania i przydzielać zasoby do kluczowych wyzwań związanych z bezpieczeństwem, wzmacniając zabezpieczenia organizacji.

Lepsze zarządzanie tożsamością i dostępem

Architektura siatki cyberbezpieczeństwa wzmacnia zarządzanie tożsamością i dostępem (IAM), dostosowując się do modelu Zero Trust, umożliwiając skalowalne i elastyczne zasady kontroli dostępu.

Ułatwia mikrosegmentację w celu precyzyjnej kontroli dostępu, decentralizuje decyzje dotyczące dostępu i umożliwia dostęp adaptacyjny dzięki monitorowaniu w czasie rzeczywistym.

Ponadto jego odporność i możliwości integracji zwiększają zdolność IAM do ochrony zasobów i skutecznego zarządzania tożsamościami użytkowników, tworząc solidne ramy bezpieczeństwa dla nowoczesnych organizacji.

Łatwe wdrożenie

CSMA zapewnia platformę do szybkiego wdrażania rozwiązań bezpieczeństwa. Jego elastyczna konstrukcja dostosowuje się do zmieniających się wymagań biznesowych i bezpieczeństwa. Dzięki temu Twoja firma zawsze będzie miała skuteczną reakcję na znane i nieznane zagrożenia.

Ekonomiczne rozwiązanie

Cybersecurity Mesh jest opłacalny ze względu na swoją skalowalność i kompatybilność z istniejącymi systemami.

Inwestujesz w oparciu o swoje aktualne potrzeby w zakresie bezpieczeństwa, a wraz z rozwojem Twojej organizacji możesz rozbudowywać siatkę cyberbezpieczeństwa bez znacznych kosztów.

To sprawia, że jest to ekonomiczny wybór zarówno w przypadku krótkoterminowych, jak i długoterminowych wymagań bezpieczeństwa.

Jak wdrożyć CSMA

Poniżej opisano, jak możesz wdrożyć architekturę siatki cyberbezpieczeństwa w swojej firmie.

#1. Oceń swoją powierzchnię ataku

Najpierw należy sprawdzić istniejący system, aby zidentyfikować słabe punkty bezpieczeństwa.

Zrób listę wszystkich zasobów swojej organizacji, od możliwości obliczeniowych po przechowywane dane. Następnie uszereguj każdy zasób na podstawie jego znaczenia i wagi związanego z nim ryzyka.

Ta dokładna ocena powierzchni ataku zapewnia skupienie wysiłków tam, gdzie jest to najbardziej potrzebne.

#2. Kup narzędzia zabezpieczające

Po zidentyfikowaniu powierzchni ataku następnym krokiem jest inwestycja w niezawodne stosy technologii i narzędzi bezpieczeństwa.

Prawdopodobnie wybierzesz jedno z poniższych narzędzi, aby zwiększyć bezpieczeństwo swoich zasobów.

Narzędzia bezpieczeństwa informacji

Dzięki tym narzędziom wrażliwe dane w Twojej firmie zostaną ukryte przed wzrokiem ciekawskich.

Może być konieczne wdrożenie systemu zarządzania bezpieczeństwem informacji. Zainwestuj w rozwiązania w zakresie bezpieczeństwa danych i rozwiązań w zakresie bezpieczeństwa poczty e-mail, aby chronić dane w swojej firmie.

Narzędzia uwierzytelniające

Musisz wdrożyć w swojej firmie różne narzędzia uwierzytelniające, aby mieć pewność, że tylko uwierzytelnieni i autoryzowani użytkownicy będą mieli dostęp do Twojej infrastruktury IT.

Zazwyczaj firmy wymagają menedżerów haseł i uwierzytelniania wieloskładnikowego, aby zapewnić bezpieczeństwo na poziomie aplikacji.

Możesz zapoznać się z tymi popularnymi platformami uwierzytelniania, aby wybrać odpowiednie rozwiązanie dla swojej firmy.

Przeczytaj więcej: JWT kontra OAuth: co jest dobre dla najwyższego bezpieczeństwa w sieci

Rozwiązania w zakresie bezpieczeństwa sieci

Bezpieczeństwo sieci wymaga spójnego nadzoru sieci. Dzięki ciągłemu monitorowaniu eksperci ds. bezpieczeństwa mogą wykryć słabe punkty i potencjalne zagrożenia, torując drogę do działań zapobiegawczych.

Specjaliści ds. bezpieczeństwa mogą wdrażać narzędzia takie jak SIEM (zarządzanie informacjami o bezpieczeństwie i zdarzeniami) oraz NDR (wykrywanie i reagowanie na sieć).

Obserwowanie przychodzących i wychodzących pakietów danych ma kluczowe znaczenie dla identyfikowania szkodliwego ruchu i inicjowania niezbędnych zabezpieczeń.

Rozwiązania SIEM generują alerty w przypadku nieprawidłowości, takich jak nieautoryzowane włamania czy powtarzające się nieudane próby logowania.

Narzędzia bezpieczeństwa punktów końcowych

Bezpieczeństwo punktów końcowych jest dziś najważniejsze, ponieważ firmy mają szeroko rozproszone zasoby.

Według Badania Instytutu Ponemon68% firm doświadczyło jednego lub więcej ataków na punkty końcowe, które naruszyły infrastrukturę IT i/lub zasoby danych.

Podejście oparte na siatce cyberbezpieczeństwa będzie wymagało wdrożenia narzędzi do wykrywania i reagowania na punkty końcowe (EDR) w celu wzmocnienia bezpieczeństwa punktów końcowych.

Rozwiązania do tworzenia kopii zapasowych i odzyskiwania po awarii

W przypadku nieoczekiwanych naruszeń bezpieczeństwa system tworzenia kopii zapasowych i odzyskiwania po awarii ma kluczowe znaczenie dla odzyskania ważnych danych biznesowych.

Zespoły ds. bezpieczeństwa i rozwoju biznesu wspólnie opracują plan tworzenia kopii zapasowych i odzyskiwania po awarii, wykorzystując najlepsze rozwiązania do tworzenia kopii zapasowych danych i narzędzia do odzyskiwania po awarii.

#3. Skoncentruj się na interoperacyjności

Wdrażając architekturę siatki cyberbezpieczeństwa, nadanie priorytetu interoperacyjności wiąże się z zapewnieniem, że różne narzędzia i systemy bezpieczeństwa mogą bezproblemowo komunikować się i współpracować.

Organizacje mogą integrować różnorodne rozwiązania zabezpieczające, lokalne lub oparte na chmurze, poprzez standaryzację protokołów, formatów danych i interfejsów.

Ta wzajemnie połączona konfiguracja usprawnia operacje związane z bezpieczeństwem i zapewnia bardziej wszechstronną obronę, ponieważ informacje z różnych źródeł współpracują w celu identyfikowania, łagodzenia i reagowania na zagrożenia.

#4. Zdecentralizuj zarządzanie identyfikacją

Aby mieć pewność, że tylko autoryzowani użytkownicy będą mieli dostęp do sieci firmowej, istotne jest posiadanie zdecentralizowanego systemu zarządzania tożsamością.

Wdrożenie protokołów uwierzytelniania, zabezpieczeń sieci o zerowym zaufaniu, sprawdzania tożsamości i innych środków może pomóc w stworzeniu solidnego systemu bezpieczeństwa wykraczającego poza bezpieczeństwo obwodowe w siatce cyberbezpieczeństwa.

#5. Scentralizuj zarządzanie polityką bezpieczeństwa

Wdrażając siatkę cyberbezpieczeństwa, centralizacja zarządzania polityką bezpieczeństwa oznacza konsolidację reguł i protokołów z różnych narzędzi i punktów końcowych w ujednolicony system lub platformę.

To ujednolicone podejście pozwala na spójne egzekwowanie zasad w całej organizacji, niezależnie od zdecentralizowanego charakteru siatki.

Usprawniając aktualizacje, audyty i modyfikacje w jednym miejscu, możesz zapewnić jednolitość środków bezpieczeństwa.

W rezultacie Twój zespół ds. bezpieczeństwa może szybko reagować na zmieniające się zagrożenia i redukować potencjalne luki w zabezpieczeniach wynikające z odmiennych implementacji zasad.

#6. Wzmocnij bezpieczeństwo obwodowe

W siatce cyberbezpieczeństwa wzmocnienie bezpieczeństwa obwodowego obejmuje wzmocnienie zabezpieczeń wokół poszczególnych punktów końcowych, a nie tylko sieci firmowej.

Oznacza to wyposażenie każdego urządzenia, aplikacji lub źródła danych w protokoły bezpieczeństwa, często wspierane przez zapory ogniowe, systemy wykrywania włamań i zapobiegania włamaniom, zaawansowane szyfrowanie itp.

Stosując zasadę „zero zaufania”, w ramach której każde żądanie dostępu jest weryfikowane niezależnie od jego źródła, a także integrując ciągłe monitorowanie i terminowe aktualizacje, siatka zapewnia wzmocnione bezpieczeństwo obwodowe dostosowane do zdecentralizowanego charakteru nowoczesnych środowisk IT.

Wyzwania wdrażania CSMA

Wdrożenie siatki cyberbezpieczeństwa, choć pod wieloma względami korzystne, wiąże się z szeregiem wyzwań:

- Utworzenie zdecentralizowanego systemu bezpieczeństwa i zarządzanie nim może być skomplikowane, szczególnie w ekspansywnych środowiskach.

- Łączenie starszych systemów z nowymi technologiami w ramach struktury mesh może prowadzić do problemów ze zgodnością.

- Podejście siatkowe może wymagać specjalistycznych umiejętności, co może skutkować potencjalnym niedoborem specjalistów zaznajomionych z tą konfiguracją.

- Zapewnienie jednolitego stosowania zasad w rozproszonej strukturze może być trudnym zadaniem.

- Różne rozwiązania bezpieczeństwa mogą nie współpracować ze sobą bezproblemowo, co może prowadzić do potencjalnych luk w zabezpieczeniach.

Pomimo tych wyzwań organizacje mogą z powodzeniem wdrożyć siatkę cyberbezpieczeństwa i wykorzystać jej zalety dzięki starannemu planowaniu, odpowiednim szkoleniom i ciągłemu monitorowaniu.

Wniosek

Architektura siatki cyberbezpieczeństwa to najbardziej elastyczna, praktyczna platforma umożliwiająca rozszerzenie zabezpieczeń rozproszonych zasobów IT za pomocą ujednoliconego zestawu technologii.

CSMA sprawia, że oddzielne rozwiązania zabezpieczające współpracują ze sobą, zapewniając najwyższy poziom bezpieczeństwa zasobów IT znajdujących się lokalnie i w chmurze. Nie ma więc powodu, dla którego Twoja organizacja nie powinna wdrożyć CSMA.

Ponadto powinieneś upewnić się, że wszyscy w Twojej firmie przestrzegają najlepszych praktyk w zakresie cyberbezpieczeństwa, aby zapobiegać zagrożeniom bezpieczeństwa.