W przeszłości obawy dotyczące bezpieczeństwa skupiały się głównie na instalacji szkodliwych aplikacji, klikania w podejrzane linki czy wyłudzania danych. Obecnie sytuacja jest znacznie bardziej skomplikowana. Okazuje się, że procesory zawierają luki, które mogą być wykorzystane do kradzieży danych z systemu. Te niebezpieczeństwa nie są nowością; istnieją od dłuższego czasu, czekając na odkrycie. Jednym z przykładów jest luka bezpieczeństwa znana jako Spectre, którą firma Microsoft oraz Intel próbowały załatać. Niestety, wprowadzone poprawki nie eliminują wszystkich problemów i często powodują spowolnienie działania starszych procesorów.

Od tamtego momentu Microsoft intensywnie pracował nad lepszymi sposobami radzenia sobie z luką Spectre. Opracowano nową metodę ochrony o nazwie Retpoline, która jest dostępna dla użytkowników, którzy regularnie instalują aktualizacje systemu Windows 10. Retpoline jest dostarczany z aktualizacją KB4482887, jednak wymaga ręcznego włączenia.

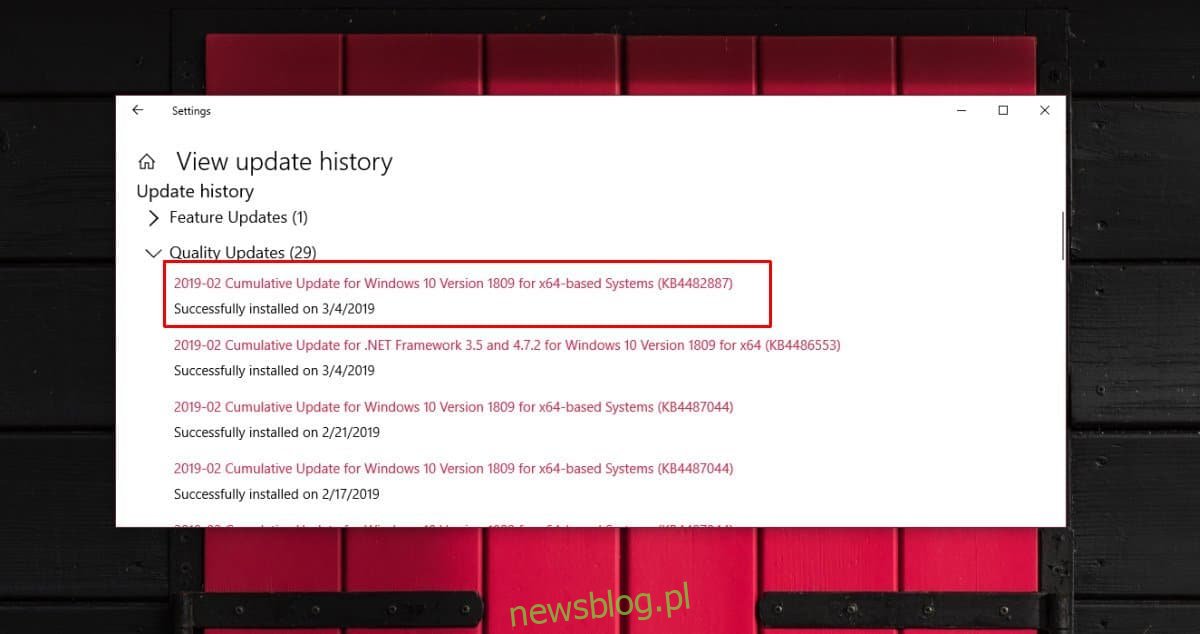

Weryfikacja aktualizacji KB4482887

Pierwszym krokiem jest sprawdzenie, czy aktualizacja KB4482887 jest zainstalowana w systemie. W tym celu otwórz aplikację Ustawienia, a następnie przejdź do sekcji Aktualizacja i zabezpieczenia oraz wybierz zakładkę Aktualizacja systemu Windows.

W zakładce Aktualizacja systemu Windows kliknij na „Wyświetl historię aktualizacji”. Powinna tam być wymieniona aktualizacja KB4482887 w kategorii Aktualizacje dotyczące jakości. Jeżeli jej nie znajdziesz, wróć do zakładki Windows Update i sprawdź dostępność aktualizacji.

Aktywacja ochrony Retpoline

Aby włączyć ochronę Retpoline, konieczne jest dokonanie modyfikacji w rejestrze systemu Windows, co wymaga uprawnień administratora. Należy wprowadzić dwie zmiany w rejestrze. Jeśli nie masz jeszcze zainstalowanej aktualizacji KB4482887, upewnij się, że jest ona zainstalowana przed przystąpieniem do tych działań.

Otwórz edytor rejestru i przejdź do poniższej lokalizacji:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management

Kliknij prawym przyciskiem myszy na klucz zarządzania pamięcią i wybierz opcję Nowy > Wartość DWORD (32-bitowa). Nazwij ją FeatureSettingsOverride. Następnie kliknij dwukrotnie na nowo utworzoną wartość i wprowadź 400 w polu danych wartości.

Ponownie kliknij prawym przyciskiem myszy na klucz zarządzania pamięcią i wybierz Nowy > Wartość DWORD (32-bitowa). Nazwij tę wartość FeatureSettingsOverrideMask. Kliknij ją dwukrotnie i wprowadź 400 w polu danych wartości.

Po dokonaniu tych zmian zrestartuj komputer, nie zamykaj jednak ponownie Eksploratora plików.

Weryfikacja

Aby sprawdzić, czy ochrona Retpoline została pomyślnie włączona, możesz wykorzystać polecenie cmdlet Get-SpeculationControlSettings w PowerShell.

Pobierz ten skrypt z galerii Technet i wypakuj folder. Otwórz PowerShell z uprawnieniami administratora i uruchom poniższe dwa polecenia, wykonując je pojedynczo.

$SaveExecutionPolicy = Get-ExecutionPolicy

Set-ExecutionPolicy RemoteSigned -Scope Currentuser

Następnie uruchom to polecenie, aby zaimportować cmdlet. Pamiętaj, aby wprowadzić pełną ścieżkę do wypakowanego folderu i znajdującego się w nim pliku PSD1.

Import-Module .\SpeculationControl.psd1

Na przykład:

Import-Module C:\SpeculationControl\SpeculationControl.psd1

Po zaimportowaniu cmdlet uruchom to polecenie, aby sprawdzić, czy Retpoline jest aktywne:

Get-SpeculationControlSettings

Porównaj wyniki z informacjami dostępnymi tutaj.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.