Linux jest znany z tego, że wymaga hasła, aby cokolwiek zrobić z podstawowym systemem. Z tego powodu wielu uważa, że Linux jest nieco bezpieczniejszy niż większość systemów operacyjnych (choć nie jest w żaden sposób doskonały). Posiadanie silnego hasła i dobrej polityki sudoer jest świetne, ale nie jest niezawodne, a czasami nie wystarcza, aby Cię chronić. Dlatego wielu w dziedzinie bezpieczeństwa zaczęło używać uwierzytelniania dwuskładnikowego w systemie Linux

W tym artykule omówimy, jak włączyć uwierzytelnianie dwuskładnikowe w systemie Linux za pomocą Google Authenticator.

Spis treści:

Instalacja

Korzystanie z Google Authenticator jest możliwe dzięki pam podłącz. Użyj tej wtyczki z GDM (i innymi menedżerami komputerów, które ją obsługują). Oto jak zainstalować go na komputerze z systemem Linux.

Uwaga: przed skonfigurowaniem tej wtyczki na komputerze z systemem Linux przejdź do Sklep Google Play (lub) Apple App Store i pobierz Google Authenticator, ponieważ jest to kluczowa część tego samouczka.

Ubuntu

sudo apt install libpam-google-authenticator

Debian

sudo apt-get install libpam-google-authenticator

Arch Linux

Arch Linux nie obsługuje domyślnie modułu uwierzytelniania pam Google. Zamiast tego użytkownicy będą musieli pobrać i skompilować moduł za pośrednictwem pakietu AUR. Pobierz najnowszą wersję PKGBUILD lub wskaż jej ulubionego pomocnika AUR, aby działał.

Fedora

sudo dnf install google-authenticator

OpenSUSE

sudo zypper install google-authenticator-libpam

Inne systemy Linux

Kod źródłowy wersji Google Authenticator dla systemu Linux, a także wtyczka libpam użyta w tym przewodniku są łatwo dostępne na Github. Jeśli używasz nietradycyjnej dystrybucji Linuksa, udaj się tutaj i postępuj zgodnie z instrukcjami na stronie. Instrukcje mogą pomóc w skompilowaniu go ze źródła.

Skonfiguruj Google Authenticator w systemie Linux

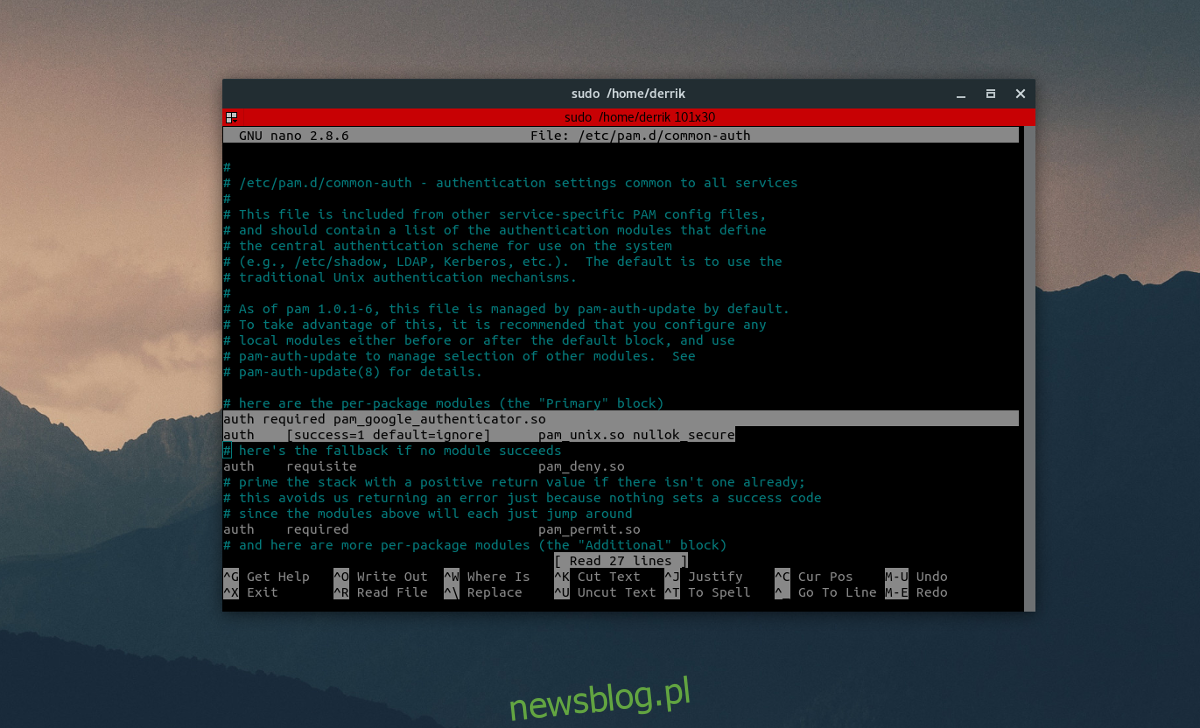

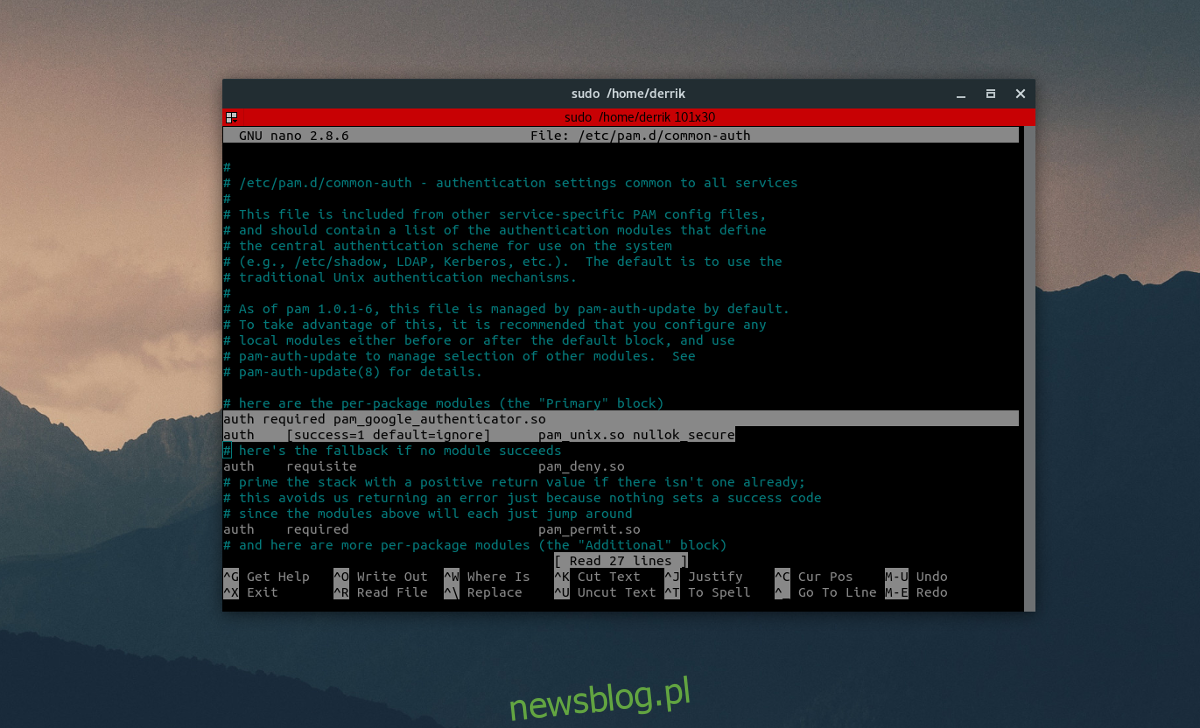

Plik konfiguracyjny wymaga edycji, zanim pam będzie działać z wtyczką Google Authentication. Aby zmodyfikować ten plik konfiguracyjny, otwórz okno terminala. W terminalu uruchom:

sudo nano /etc/pam.d/common-auth

W pliku common-auth jest wiele rzeczy do obejrzenia. Wiele komentarzy i uwag na temat tego, jak system powinien używać ustawień uwierzytelniania między usługami w systemie Linux. Zignoruj to wszystko w pliku i przewiń w dół do „# tutaj są moduły na pakiet (blok„ Podstawowy ”)”. Przesuń kursor poniżej niego za pomocą klawisza strzałki w dół i naciśnij klawisz Enter, aby utworzyć nowy wiersz. Następnie napisz to:

auth required pam_google_authenticator.so

Po napisaniu nowej linii naciśnij CTRL + O, aby zapisać zmianę. Następnie naciśnij CTRL + X, aby wyjść z Nano.

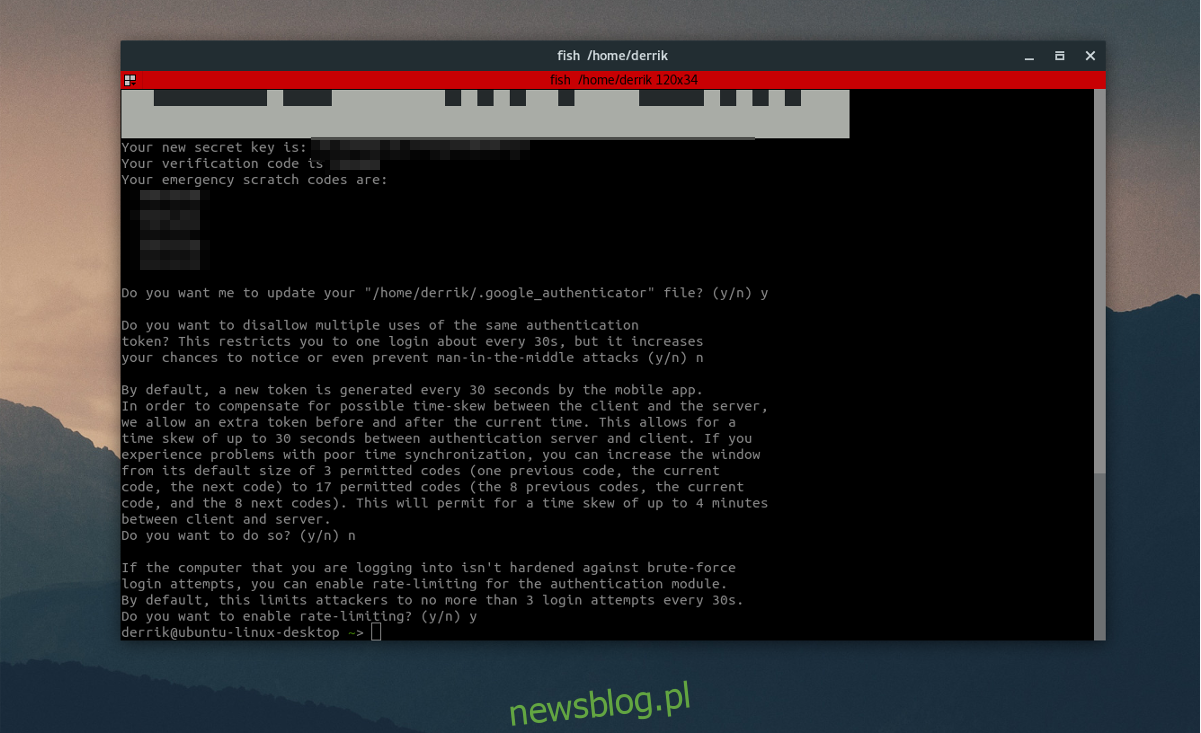

Następnie wróć do terminala i wpisz „google-Authenticator”. Następnie zostaniesz poproszony o udzielenie odpowiedzi na kilka pytań.

Pierwsze pytanie, jakie zadaje Google Authenticator, brzmi: „Czy chcesz, aby tokeny uwierzytelniania były oparte na czasie”. Odpowiedz „tak”, naciskając y na klawiaturze.

Po udzieleniu odpowiedzi na to pytanie narzędzie wydrukuje nowy tajny klucz wraz z niektórymi kodami awaryjnymi. Zapisz ten kod, ponieważ jest ważny.

Kontynuuj i odpowiedz na kolejne trzy pytania „tak”, a następnie „nie” i „nie”.

Ostatnie pytanie, jakie zadaje osoba uwierzytelniająca, dotyczy ograniczenia szybkości. To ustawienie, gdy jest włączone, sprawia, że Google Authenticator zezwala tylko na 3 próby / nieudane próby co 30 sekund. Ze względów bezpieczeństwa zalecamy odpowiedź „tak”, ale odpowiedź „nie” jest całkowicie w porządku, jeśli ograniczenie stawki nie jest czymś, na czym Ci zależy.

Konfigurowanie Google Authenticator

Strona Linuksa działa. Teraz nadszedł czas, aby skonfigurować aplikację Google Authenticator, aby działała z nową konfiguracją. Aby rozpocząć, otwórz aplikację i wybierz opcję „wprowadź dostarczony klucz”. Pojawi się obszar „wprowadź dane konta”.

W tym obszarze należy wypełnić dwie rzeczy: nazwę komputera, z którym korzystasz z uwierzytelniacza, a także tajny klucz, który zapisałeś wcześniej. Wypełnij oba te pola, a aplikacja Google Authenticator będzie działać.

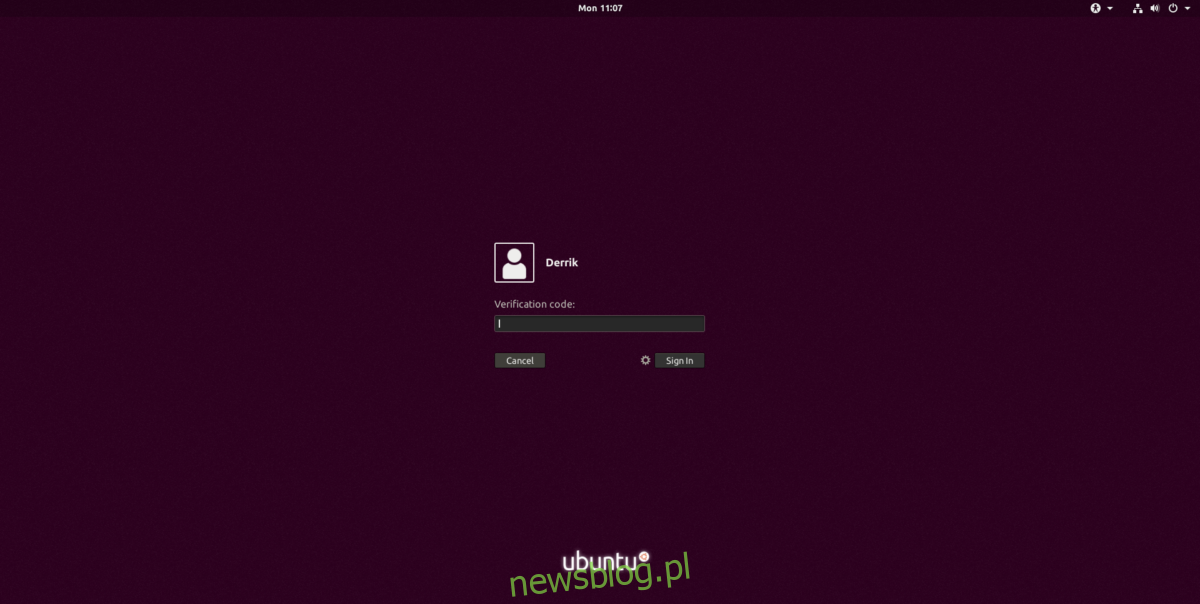

Logowanie

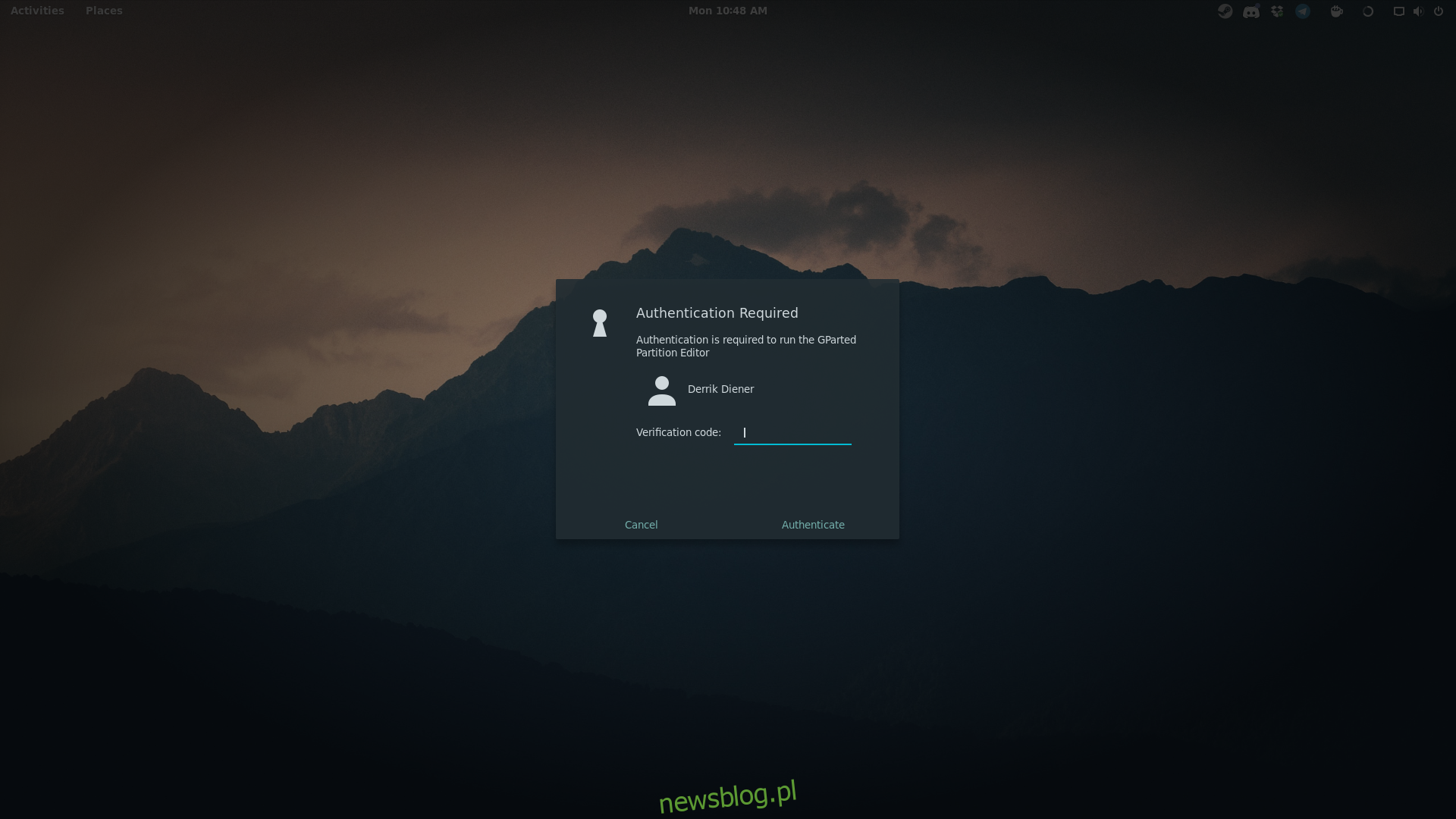

Skonfigurowałeś Google Authenticator w systemie Linux, a także urządzenie mobilne i wszystko działa tak, jak powinno. Aby się zalogować, wybierz użytkownika w GDM (lub LightDM itp.). Natychmiast po wybraniu użytkownika system operacyjny poprosi o podanie kodu uwierzytelniającego. Otwórz swoje urządzenie mobilne, przejdź do Google Authenticator i wprowadź kod, który pojawi się w menedżerze logowania.

Jeśli kod się powiedzie, będziesz mógł wprowadzić hasło użytkownika.

Uwaga: konfiguracja Google Authenticator w systemie Linux ma wpływ nie tylko na menedżera logowania. Zamiast tego za każdym razem, gdy użytkownik próbuje uzyskać uprawnienia roota, uprawnienia sudo lub zrobić cokolwiek, co wymaga hasła, wymagany jest kod uwierzytelniający.

Wniosek

Posiadanie uwierzytelniania dwuskładnikowego bezpośrednio podłączonego do pulpitu systemu Linux dodaje dodatkową warstwę zabezpieczeń, która powinna być dostępna domyślnie. Po włączeniu tej opcji znacznie trudniej jest uzyskać dostęp do czyjegoś systemu.

Czasami dwa czynniki mogą być niepewne (na przykład jeśli jesteś zbyt wolny dla wystawcy uwierzytelnienia), ale w sumie jest to mile widziany dodatek do każdego menedżera pulpitu Linux.