Infrastruktura oparta na chmurze wyróżnia się szeregiem korzyści, takich jak zdolność do adaptacji, możliwość rozbudowy, duża efektywność oraz korzystne koszty. Wybierając usługę, na przykład Google Cloud Platform (GCP), użytkownik unika znacznych wydatków na zakup i utrzymanie infrastruktury charakterystycznej dla tradycyjnych centrów danych. Należy jednak pamiętać, że standardowe metody zabezpieczeń stosowane w lokalnych środowiskach nie są wystarczające do ochrony dynamicznych środowisk wirtualnych.

W tradycyjnym centrum danych, gdzie zabezpieczenia obwodowe stanowią ochronę całej instalacji, środowisko chmury, ze względu na swoją różnorodność technologiczną i rozproszenie, wymaga odmiennego podejścia. Naturalna decentralizacja i zmienność chmury prowadzą do rozszerzenia potencjalnej strefy ataku.

Błędy w konfiguracji platform i komponentów chmurowych w szczególności stanowią istotne zagrożenie, zwiększając ukryte ryzyko. Nierzadko zdarza się, że podczas tworzenia oprogramowania, programiści otwierają dostęp do magazynów danych i zapominają o jego zamknięciu przed wdrożeniem aplikacji.

Dlatego, poza stosowaniem się do zaleceń dotyczących bezpieczeństwa, niezbędne jest zapewnienie właściwych konfiguracji, a także nieustanne monitorowanie, wgląd i zgodność z normami.

Na szczęście dostępne są narzędzia, które pomagają w wzmocnieniu bezpieczeństwa. Umożliwiają one identyfikację i eliminowanie błędów konfiguracyjnych, dając wgląd w poziom zabezpieczeń GCP, a także pozwalają na odkrycie i usunięcie innych podatności.

Aktualizacja: Jeśli szukasz informacji na temat skanera bezpieczeństwa dla AWS, warto zapoznać się z tym artykułem.

Google Cloud SCC

Google Cloud SCC to kompleksowy system analizy ryzyka, posiadający intuicyjne pulpity nawigacyjne. Umożliwia on użytkownikom GCP zrozumienie swojego poziomu bezpieczeństwa oraz podejmowanie kroków naprawczych, chroniąc zasoby w chmurze za pośrednictwem jednego, centralnego interfejsu.

Cloud SCC (Security Command Center) daje możliwość monitorowania zasobów działających w chmurze Google, wskazując na niebezpieczne konfiguracje, co umożliwia zespołom redukcję narażenia na zagrożenia. Dodatkowo, jako rozbudowane narzędzie do zarządzania bezpieczeństwem i ryzykiem danych, pomaga użytkownikom GCP w implementacji najlepszych praktyk z zakresu ochrony.

Platforma ta łączy w sobie szereg narzędzi bezpieczeństwa Google, będąc jednocześnie elastycznym rozwiązaniem, które można integrować z produktami innych firm, poszerzając zakres ochrony komponentów, zagrożeń oraz praktyk.

Funkcje:

- Wyświetlanie i rozwiązywanie problemów z błędnymi konfiguracjami, takimi jak zapory ogniowe i reguły uprawnień.

- Wykrywanie, reagowanie i zapobieganie zagrożeniom oraz problemom z zgodnością.

- Identyfikacja większości luk i zagrożeń, umożliwiając jednocześnie łatwe przeglądanie wyników.

- Wykrywanie publicznie dostępnych zasobów.

- Wykrywanie i inwentaryzacja zasobów, identyfikacja podatności, danych wrażliwych i anomalii.

- Integracja z narzędziami innych firm, co ułatwia identyfikację i neutralizację zaatakowanych punktów końcowych.

Podsumowując, Security Command Center jest uniwersalnym rozwiązaniem, dostosowanym do wymagań każdej organizacji. Współpracuje z różnymi narzędziami bezpieczeństwa Google, takimi jak Cloud Data Loss Prevention oraz Web Security Scanner, a także z rozwiązaniami firm zewnętrznych, np. McAfee, Qualys, CloudGuard.

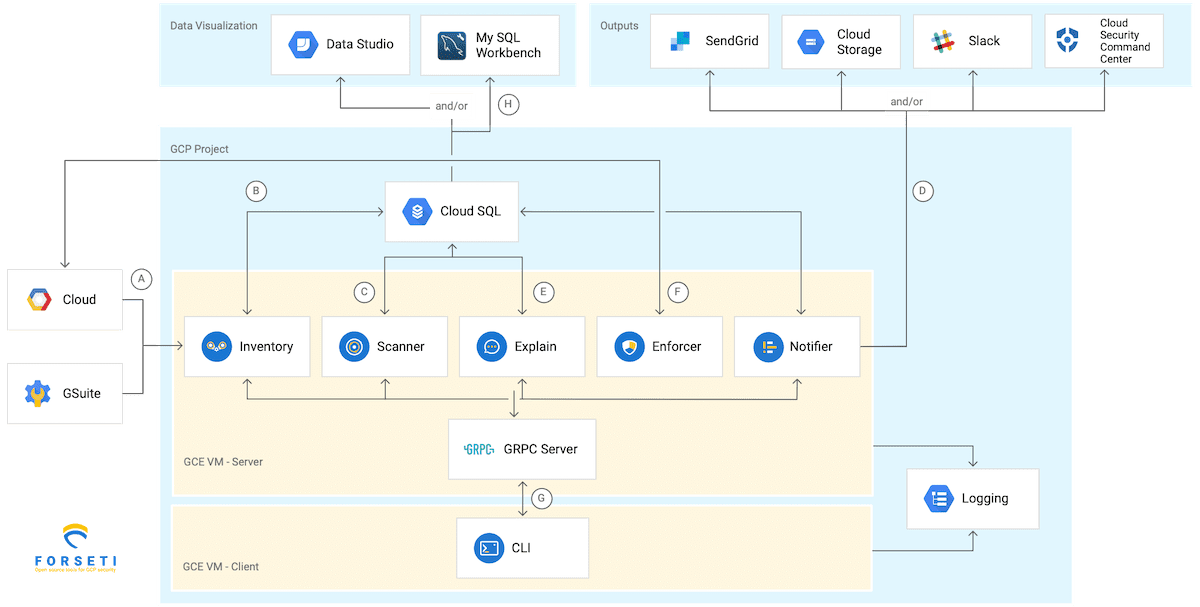

Forseti

Forseti to oprogramowanie typu open source, które wspomaga w monitorowaniu środowiska GCP. Ułatwia usuwanie luk w zabezpieczeniach, a także pozwala śledzić i rozumieć zasady oraz zgodność z normami. Składa się z różnych modułów, które można uruchamiać i konfigurować niezależnie.

Dodatkowe moduły rozszerzają funkcjonalności i możliwości dostosowania Forseti.

Funkcje:

- Monitorowanie zasobów GCP w celu zapewnienia bezpieczeństwa, kontroli dostępu i ochrony przed nieautoryzowanymi zmianami.

- Tworzenie spisu zasobów i śledzenie środowiska GCP.

- Zrozumienie i egzekwowanie zasad bezpieczeństwa.

- Ocena ustawień pod kątem zgodności.

- Wgląd w zasady Cloud Identity and Access Management (Cloud IAM).

- Wizualizacja struktury zabezpieczeń GCP, identyfikacja zgodności i naruszeń zasad.

CloudGuard

CloudGuard to rozwiązanie bezpieczeństwa oparte na chmurze, działające bez agentów. Pozwala na ocenę i wizualizację poziomu bezpieczeństwa platformy GPC, umożliwiając zespołom ochronę zasobów. Narzędzie analizuje różne komponenty, takie jak silnik obliczeniowy, bazy danych, maszyny wirtualne oraz zapory sieciowe.

Funkcje:

- Ciągłe monitorowanie polityk bezpieczeństwa i zdarzeń.

- Identyfikacja i eliminacja błędnych konfiguracji.

- Wzmocnienie zabezpieczeń i zapewnienie zgodności.

- Zaawansowana wizualizacja stanu zabezpieczeń.

- Integracja z GCP oraz innymi chmurami publicznymi.

- Egzekwowanie zasad bezpieczeństwa.

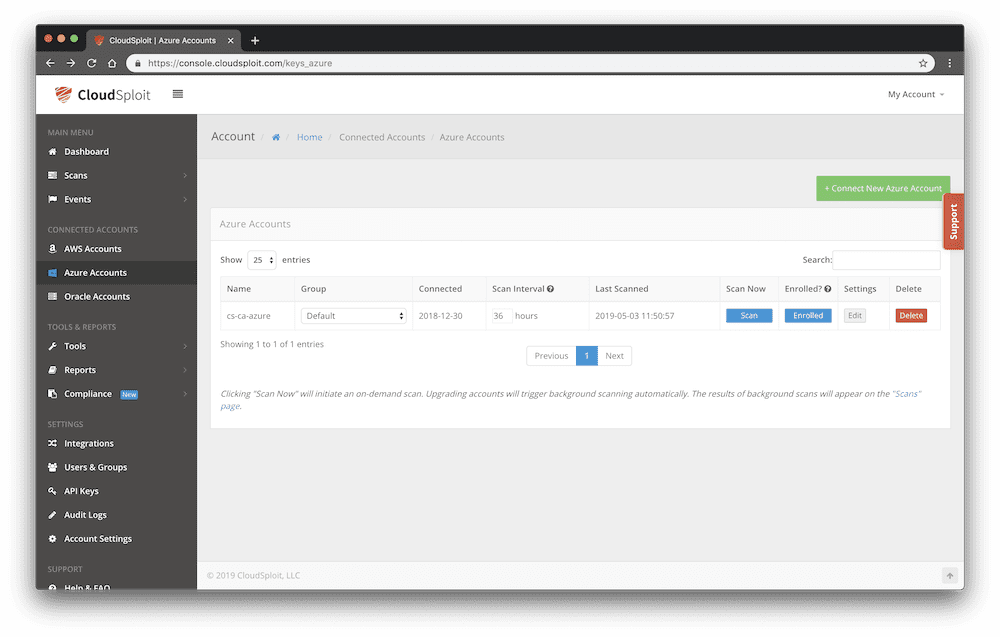

Cloudsploit

Cloudsploit to potężne rozwiązanie do automatycznego wykrywania problemów z konfiguracją zabezpieczeń w GCP oraz innych usługach chmurowych.

Narzędzie łączy się z projektami GCP, gdzie monitoruje różne komponenty, wykrywając nieprawidłowe konfiguracje, złośliwe działania, ujawnione zasoby oraz inne podatności.

Funkcje:

- Łatwe w obsłudze i wdrażaniu rozwiązanie do monitorowania konfiguracji zabezpieczeń z funkcją ostrzegania.

- Szybkie, dokładne skanowanie.

- Wgląd w stan bezpieczeństwa i zgodność.

- Analiza uprawnień, ról, sieci, certyfikatów.

- Przegląd kont, pozwalający identyfikować trendy i poziomy ryzyka.

- API ułatwiające integrację z pulpitami nawigacyjnymi CISO.

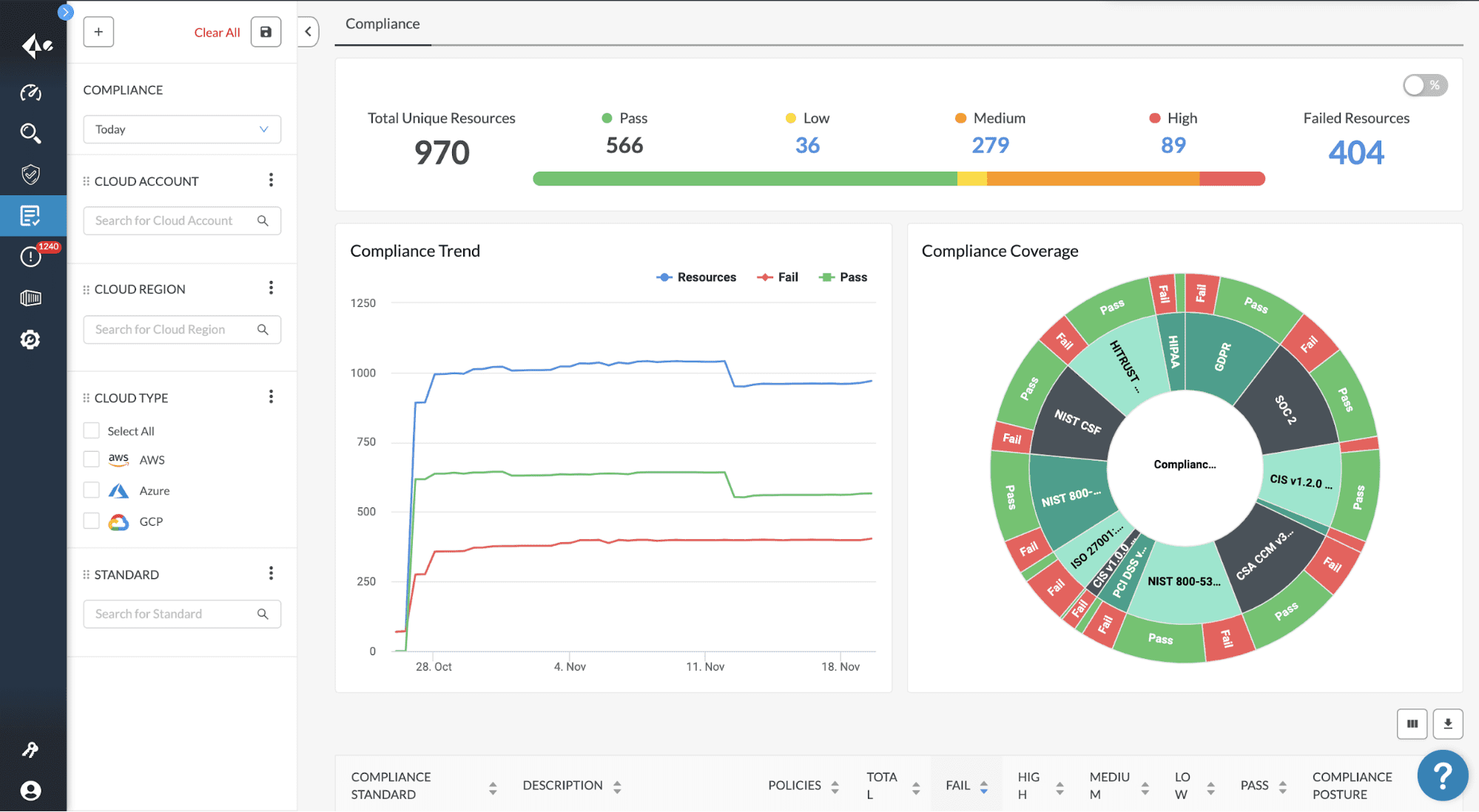

Prisma Cloud

Prisma Cloud to natywne rozwiązanie chmurowe do wdrażania i utrzymania bezpieczeństwa oraz zgodności środowiska GCP.

Narzędzie zawiera interfejsy API, które integrują się z usługą GCP, zapewniając ciągły wgląd, ochronę, raportowanie i egzekwowanie zgodności.

Funkcje:

- Kompleksowe i skalowalne rozwiązanie bezpieczeństwa oparte na API.

- Pełna widoczność, umożliwiająca identyfikację i usuwanie błędów konfiguracji.

- Ochrona obciążeń i aplikacji działających w Google Cloud Platform.

- Niestandardowe egzekwowanie zasad bezpieczeństwa.

- Egzekwowanie zgodności z różnymi standardami, takimi jak NIST, CIS, GDPR, HIPAA i PCI.

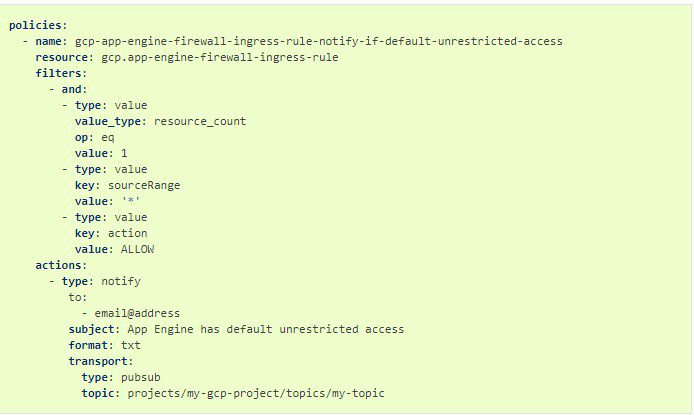

Cloud Custodian

Cloud Custodian to elastyczny silnik reguł do zarządzania i zabezpieczania chmury. Umożliwia zarządzanie kontami i zasobami GCP, a także optymalizację kosztów.

Funkcje:

- Egzekwowanie zasad bezpieczeństwa w czasie rzeczywistym.

- Ujednolicone metryki i raporty.

- Integracja z funkcjami Google Cloud Platform.

- Automatyczne udostępnianie GCP AuditLog.

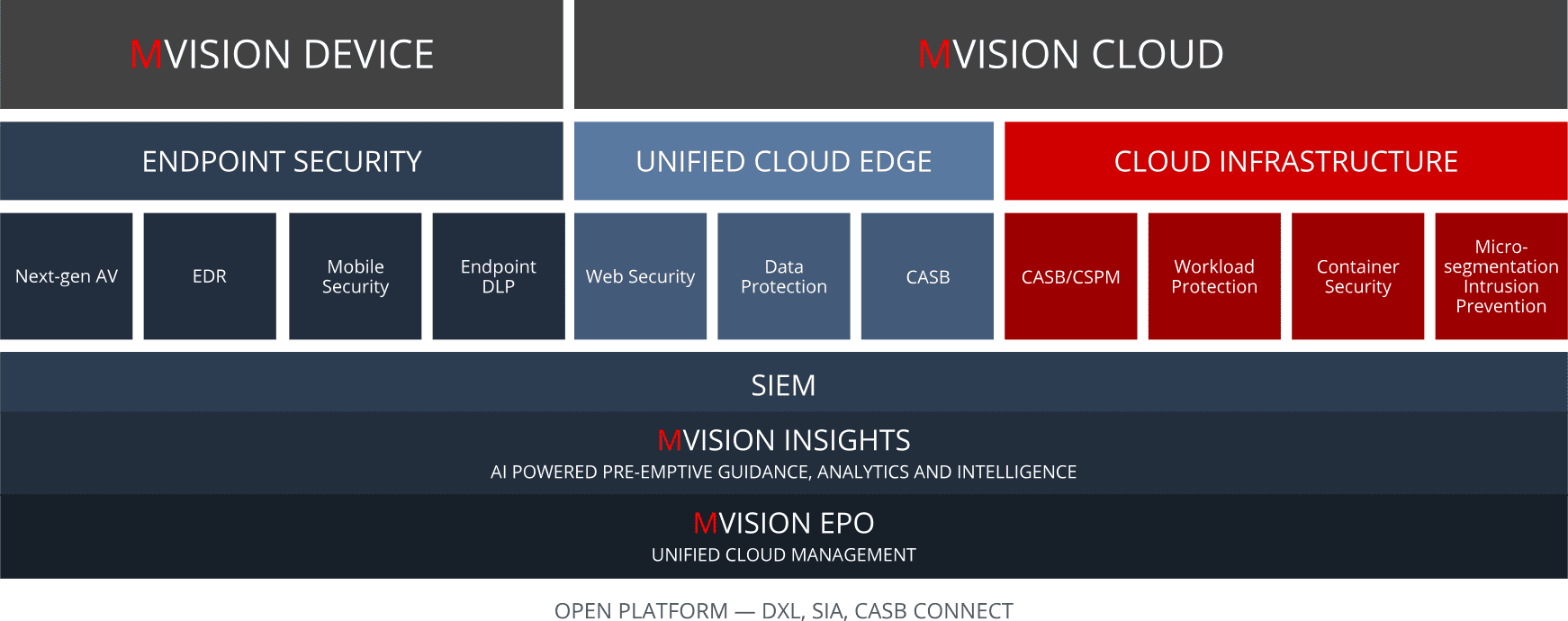

McAfee MVISION

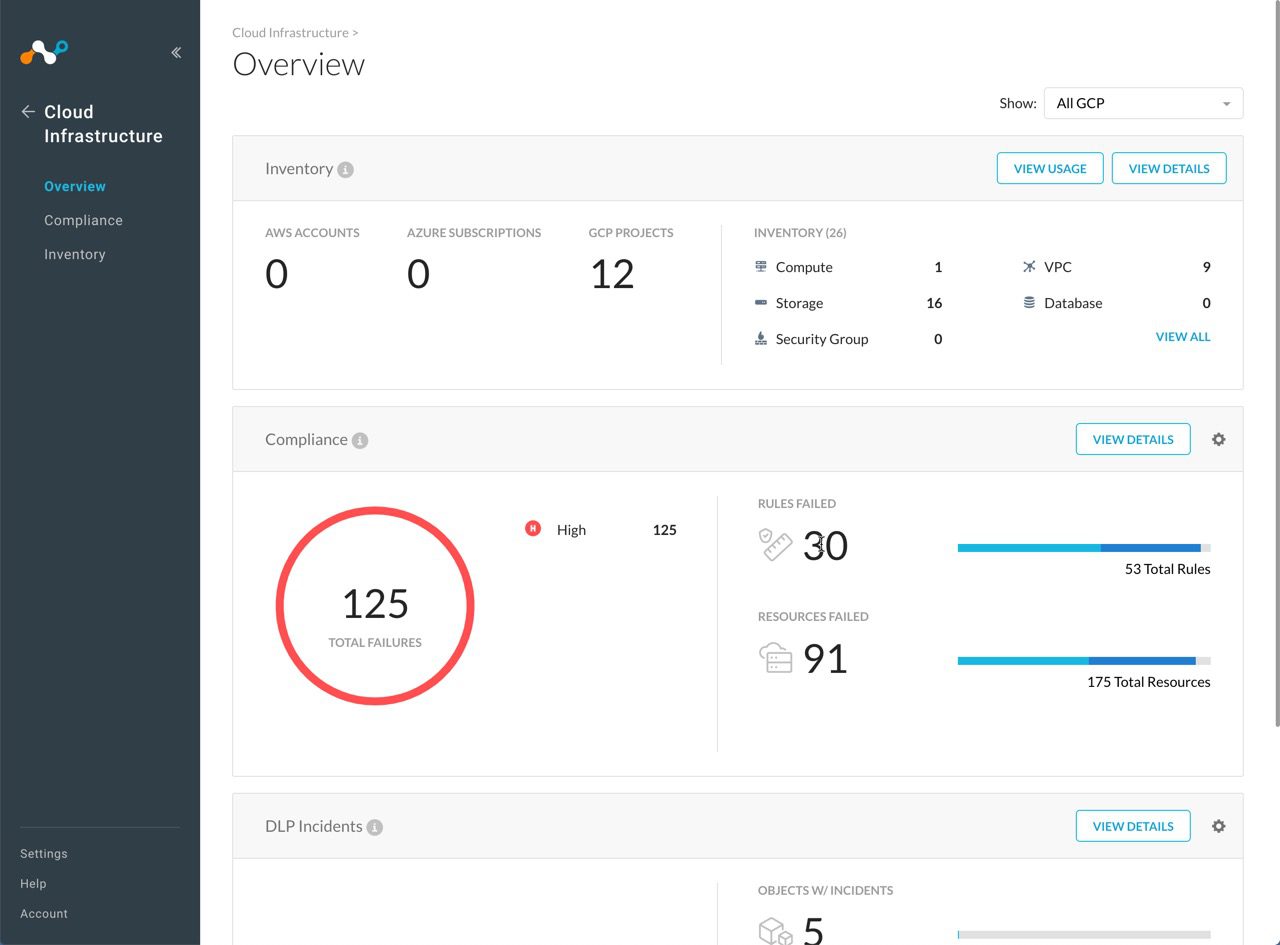

McAfee MVISION to rozwiązanie zabezpieczające, które integruje się z Google Cloud SCC, zapewniając wgląd w poziom bezpieczeństwa zasobów GCP, wykrywanie i usuwanie luk w zabezpieczeniach oraz zagrożeń.

Rozwiązanie zapewnia audyty konfiguracji, które pomagają zespołom ds. bezpieczeństwa identyfikować i eliminować ukryte zagrożenia. Posiada silniki zasad chmury, które ulepszają zapytania GCP, co umożliwia znajdowanie różnych błędnych konfiguracji.

Funkcje:

- Identyfikacja i rozwiązywanie problemów związanych z bezpieczeństwem i zgodnością.

- Kompleksowy audyt konfiguracji.

- Wgląd w incydenty bezpieczeństwa, anomalie, naruszenia i zagrożenia.

- Powiadomienia o zagrożeniach.

- Wizualizacja luk w zabezpieczeniach i zagrożeń na pulpitach nawigacyjnych Google Cloud SCC.

Netskope

Netskope umożliwia szybką identyfikację i rozwiązanie problemów z bezpieczeństwem, zagrożeniami i błędami konfiguracji, które narażają zasoby cyfrowe. Dopełnia GSCC w ochronie instancji obliczeniowych, pamięci obiektów, baz danych i innych zasobów.

Funkcje:

- Wgląd w czasie rzeczywistym w zagrożenia.

- Identyfikacja i eliminacja luk w zabezpieczeniach.

- Monitorowanie konfiguracji.

- Raportowanie zgodności.

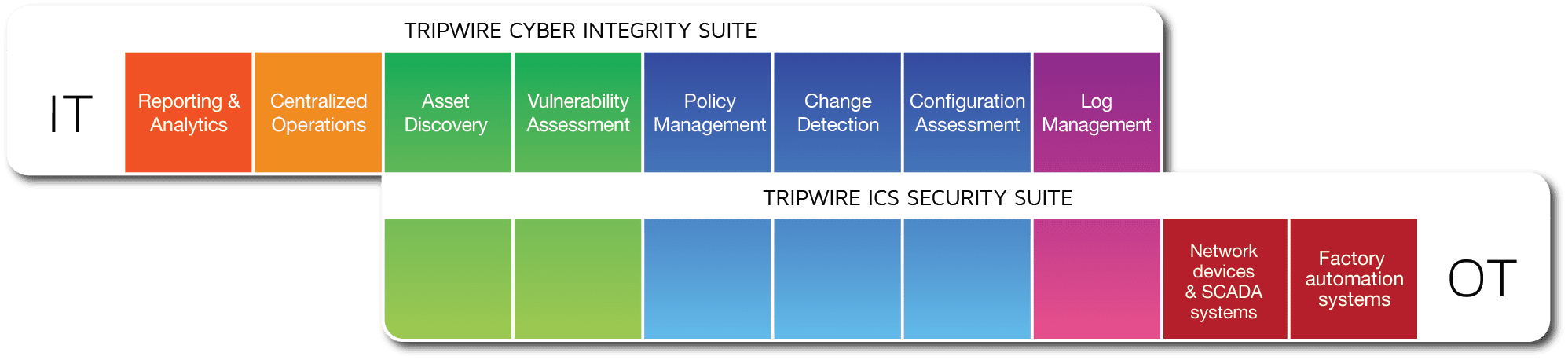

Tripwire

Cyberbezpieczeństwo chmury Tripwire umożliwia organizacjom wdrażanie skutecznych konfiguracji i kontroli, zapobiegając ujawnieniu zasobów cyfrowych. Łączy zarządzanie konfiguracją, narzędzie do oceny zarządzania chmurą (CMA) i monitorowanie integralności plików.

Funkcje:

- Wykrywanie i ochrona publicznie dostępnych zasobów.

- Analiza danych konfiguracyjnych.

- Monitorowanie zmian konfiguracji.

- Powiadomienia o konieczności podjęcia działań naprawczych.

Scout Suite

Scout Suite to narzędzie open source do audytu bezpieczeństwa dla GCP oraz innych chmur publicznych. Umożliwia ocenę stanu bezpieczeństwa środowisk GCP i identyfikację błędów konfiguracji.

Narzędzie współpracuje z interfejsami API Google, gromadząc i analizując dane. Następnie zwraca uwagę na wykryte luki.

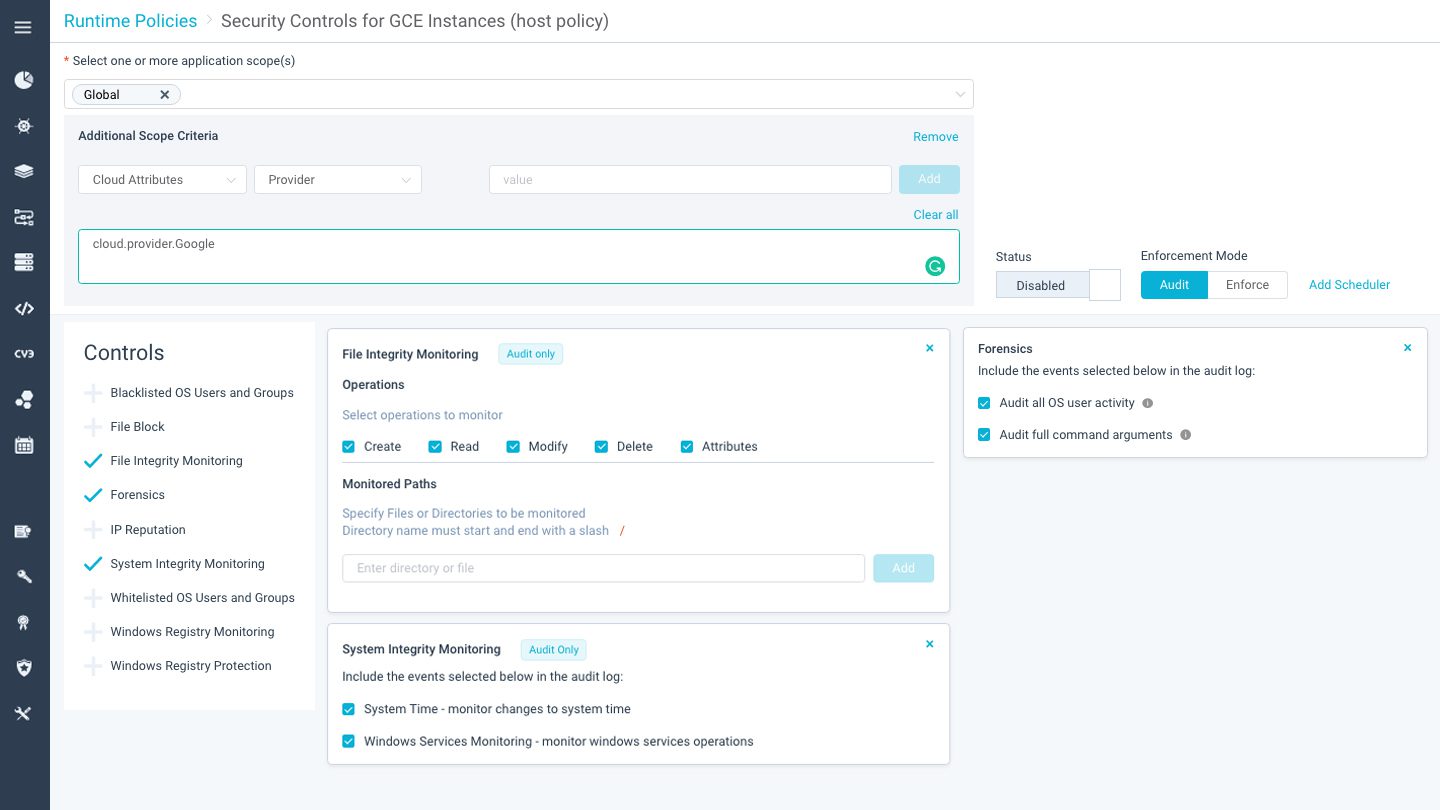

Aqua Security

Aqua Security zapewnia wgląd w GCP i inne chmury, ułatwiając egzekwowanie zasad i zgodności. Integruje się z Google Cloud Security Command Center oraz innymi rozwiązaniami.

Funkcje:

- Skanowanie, identyfikacja i usuwanie błędów konfiguracji.

- Wymuszanie integralności obrazów w całym cyklu życia aplikacji.

- Definiowanie i egzekwowanie uprawnień.

- Ulepszone wykrywanie zagrożeń i środki łagodzące dla obciążeń kontenerów.

- Zapewnienie ciągłego skanowania ustawień.

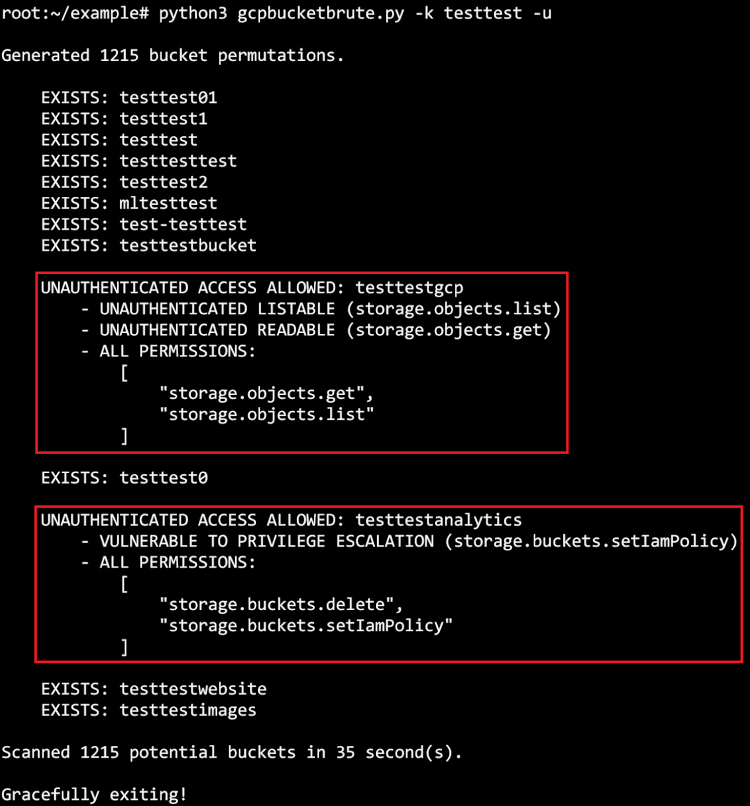

GCPBucketBrute

GCPCBucketBrute to narzędzie typu open source do wykrywania otwartych lub błędnie skonfigurowanych zasobników Google Storage. Jest to skrypt do ustalania, czy występują niezabezpieczone konfiguracje i eskalacje uprawnień.

Funkcje:

- Odkrywanie otwartych zasobników.

- Sprawdzanie uprawnień w każdym wykrytym zasobniku.

- Przydatność do testów penetracyjnych.

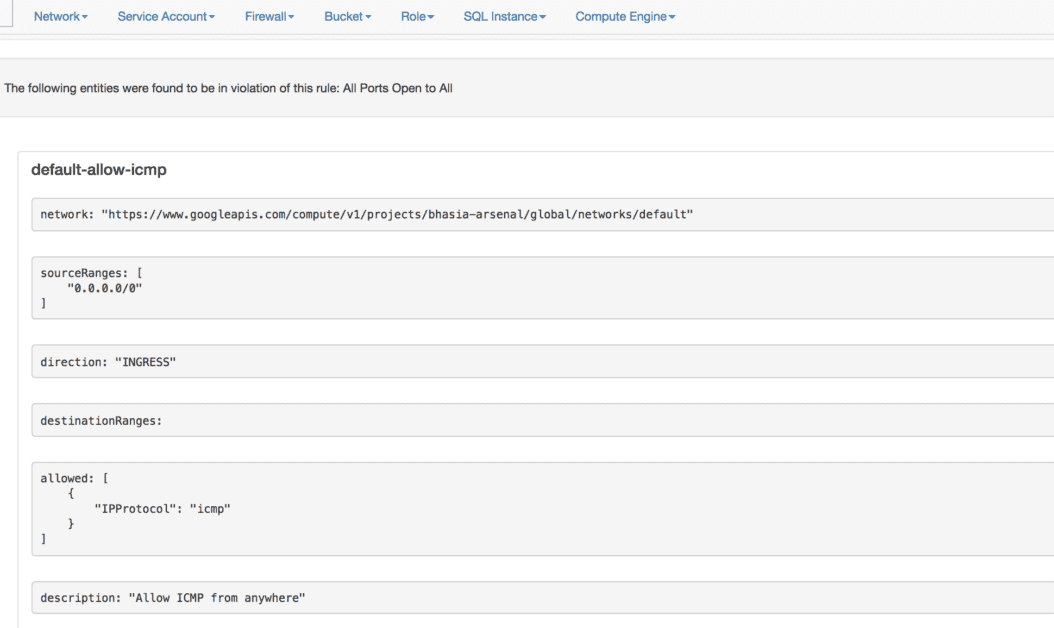

Cloud Security Suite

Bezpieczeństwo FTW Cloud Security Suite to kolejne narzędzie open source do audytu infrastruktury GCP. Pomaga w kontroli konfiguracji i bezpieczeństwa kont oraz umożliwia identyfikację różnych luk.

Podsumowanie

Platforma Google Cloud oferuje elastyczną i skalowalną infrastrukturę IT. Jednak, podobnie jak inne środowiska chmurowe, może zawierać luki, jeśli nie zostanie prawidłowo skonfigurowana. Osoby złośliwe mogą to wykorzystać do włamań, kradzieży danych, infekowania złośliwym oprogramowaniem lub przeprowadzania cyberataków.

Na szczęście firmy mogą chronić swoje środowiska GCP, stosując się do najlepszych praktyk bezpieczeństwa i wykorzystując niezawodne narzędzia do ochrony, ciągłego monitorowania i zapewniania wglądu w konfiguracje oraz ogólny poziom bezpieczeństwa.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.