Niedawno niektórzy właściciele Synology odkryli, że wszystkie pliki w ich systemie NAS były zaszyfrowane. Niestety, niektóre oprogramowanie ransomware zainfekowało NAS i zażądało zapłaty za przywrócenie danych. Oto, co możesz zrobić, aby zabezpieczyć swój serwer NAS.

Spis treści:

Jak uniknąć ataku ransomware

Synology jest ostrzeżenie właścicieli serwerów NAS kilku ataków ransomware, które ostatnio uderzyły w niektórych użytkowników. Atakujący używają metod brute-force, aby odgadnąć domyślne hasło – zasadniczo próbują każdego możliwego hasła, dopóki nie otrzymają dopasowania. Po znalezieniu odpowiedniego hasła i uzyskaniu dostępu do urządzenia pamięci masowej podłączonej do sieci hakerzy szyfrują wszystkie pliki i żądają okupu.

Masz do wyboru kilka opcji zapobiegania takim atakom. Możesz całkowicie wyłączyć dostęp zdalny, zezwalając tylko na połączenia lokalne. Jeśli potrzebujesz zdalnego dostępu, możesz skonfigurować VPN, aby ograniczyć dostęp do swojego NAS. A jeśli VPN nie jest dobrym rozwiązaniem (na przykład z powodu wolnych sieci), możesz wzmocnić opcje zdalnego dostępu.

Opcja 1: Wyłącz dostęp zdalny

Najbezpieczniejszą opcją, jaką możesz wybrać, jest całkowite wyłączenie funkcji połączeń zdalnych. Jeśli nie możesz uzyskać zdalnego dostępu do serwera NAS, haker też nie może. Stracisz wygodę w podróży, ale jeśli pracujesz z NAS tylko w domu – na przykład w celu oglądania filmów – możesz w ogóle nie przegapić funkcji zdalnych.

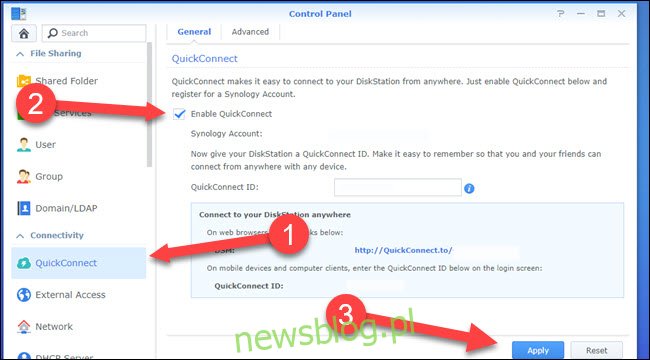

Najnowsze serwery Synology NAS zawierają funkcję QuickConnect. QuickConnect wykonuje ciężką pracę związaną z włączaniem funkcji zdalnych. Po włączeniu tej funkcji nie musisz konfigurować przekierowania portów routera.

Aby usunąć zdalny dostęp przez QuickConnect, zaloguj się do interfejsu NAS. Otwórz panel sterowania i kliknij opcję „QuickConnect” w obszarze Łączność na pasku bocznym. Odznacz „Włącz szybkie połączenie”, a następnie kliknij zastosuj.

Jeśli jednak włączyłeś przekierowanie portów na routerze, aby uzyskać dostęp zdalny, będziesz musiał wyłączyć tę regułę przekierowania portów. Aby wyłączyć przekierowanie portów, należy sprawdzić adres IP routera i użyć go do zalogowania.

Następnie zapoznaj się z instrukcją obsługi routera, aby znaleźć stronę przekierowania portów (każdy model routera jest inny). Jeśli nie masz instrukcji obsługi routera, możesz poszukać w Internecie numeru modelu routera i słowa „instrukcja”. Podręcznik pokaże Ci, gdzie szukać reguł wychodzenia z przekierowania portów. Wyłącz wszelkie reguły przekierowania portów dla jednostki NAS.

Opcja 2: Użyj VPN do zdalnego dostępu

Zalecamy po prostu nieudostępnianie serwera Synology NAS w Internecie. Ale jeśli musisz połączyć się zdalnie, zalecamy skonfigurowanie wirtualnej sieci prywatnej (VPN). Po zainstalowaniu serwera VPN nie będziesz mieć bezpośredniego dostępu do jednostki NAS. Zamiast tego będziesz łączyć się z routerem. Router z kolei będzie traktował Cię tak, jakbyś był w tej samej sieci co serwer NAS (na przykład nadal w domu).

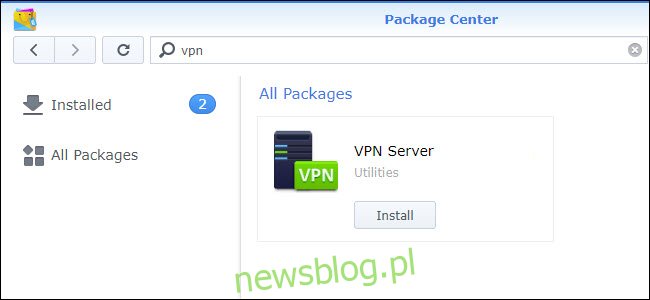

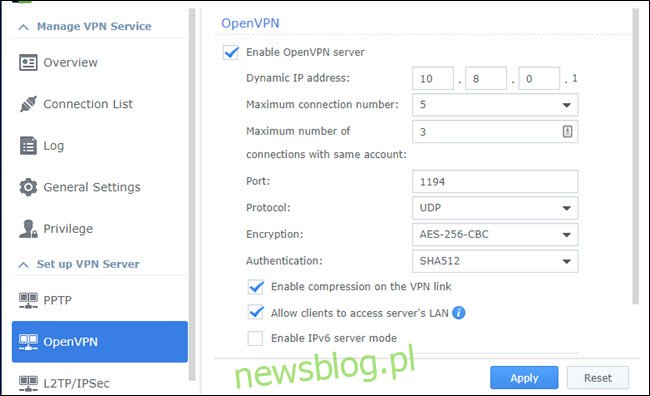

Serwer VPN można pobrać na serwer Synology NAS z Centrum pakietów. Po prostu wyszukaj „vpn” i wybierz opcję instalacji w obszarze VPN Server. Kiedy po raz pierwszy otworzysz serwer VPN, zobaczysz wybór protokołów PPTP, L2TP / IPSec i OpenVPN. Zalecamy OpenVPN, ponieważ jest to najbezpieczniejsza opcja z trzech.

Możesz trzymać się wszystkich domyślnych ustawień OpenVPN, chociaż jeśli chcesz uzyskać dostęp do innych urządzeń w sieci po połączeniu przez VPN, musisz zaznaczyć „Zezwalaj klientom na dostęp do sieci LAN serwera”, a następnie kliknąć „Zastosuj”.

Będziesz wtedy musiał skonfigurować przekierowanie portów na routerze do portu używanego przez OpenVPN (domyślnie 1194).

Jeśli używasz OpenVPN do swojej sieci VPN, potrzebujesz kompatybilnego klienta VPN, aby uzyskać do niego dostęp. Sugerujemy OpenVPN Connect, który jest dostępny dla Windows, System operacyjny Mac, iOS, Android, i nawet Linux.

Opcja 3: Bezpieczny dostęp zdalny tak bardzo, jak to możliwe

Jeśli potrzebujesz zdalnego dostępu, a VPN nie jest opłacalnym rozwiązaniem (być może ze względu na wolniejsze prędkości Internetu), powinieneś zabezpieczyć dostęp zdalny tak bardzo, jak to możliwe.

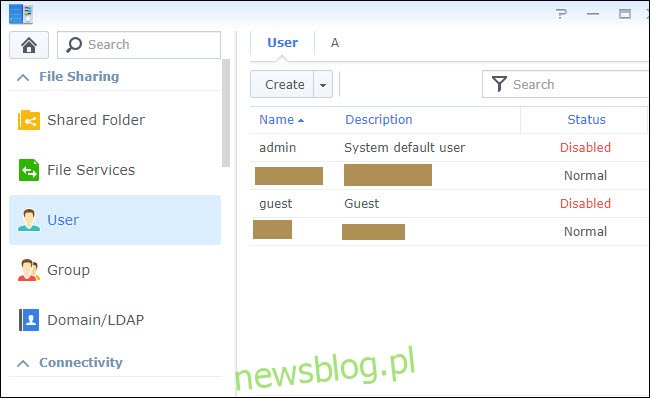

Aby zabezpieczyć dostęp zdalny, należy zalogować się do NAS, otworzyć Panel sterowania, a następnie wybrać Użytkownicy. Jeśli domyślny administrator jest włączony, utwórz nowe konto administratora (jeśli jeszcze go nie masz) i wyłącz domyślnego administratora. Domyślne konto administratora jest pierwszym kontem, które zwykle atakuje oprogramowanie ransomware. Użytkownik Gość jest zwykle domyślnie wyłączony i należy go zostawić w ten sposób, chyba że masz konkretną potrzebę.

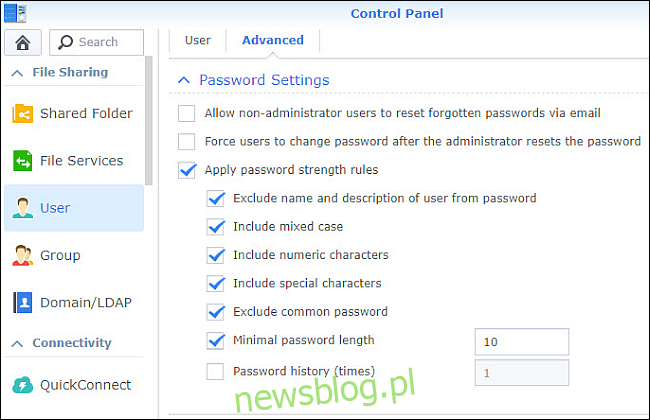

Powinieneś upewnić się, że wszyscy użytkownicy utworzeni dla NAS mają skomplikowane hasła. W tym celu zalecamy skorzystanie z menedżera haseł. Jeśli udostępniasz serwer NAS i pozwalasz innym osobom na tworzenie kont użytkowników, pamiętaj, aby wymusić silne hasła.

Ustawienia hasła znajdziesz w zakładce Zaawansowane profili użytkowników w Panelu sterowania. Powinieneś sprawdzić, czy zawierają mieszane wielkości liter, znaki numeryczne, znaki specjalne i wykluczają typowe opcje haseł. Aby uzyskać silniejsze hasło, zwiększ minimalną długość hasła do co najmniej ośmiu znaków, chociaż dłuższe jest lepsze.

Aby zapobiec atakom słownikowym, metodzie polegającej na odgadywaniu jak największej liczby haseł przez atakującego tak szybko, jak to możliwe, włącz funkcję automatycznego blokowania. Ta opcja automatycznie blokuje adresy IP po odgadnięciu określonej liczby haseł i niepowodzeniu w krótkim czasie. Automatyczne blokowanie jest domyślnie włączone w nowszych jednostkach Synology i znajdziesz je w Panelu sterowania> Bezpieczeństwo> Konto. Domyślne ustawienia blokują możliwość ponownego logowania się adresu IP po dziesięciu nieudanych próbach logowania w ciągu pięciu minut.

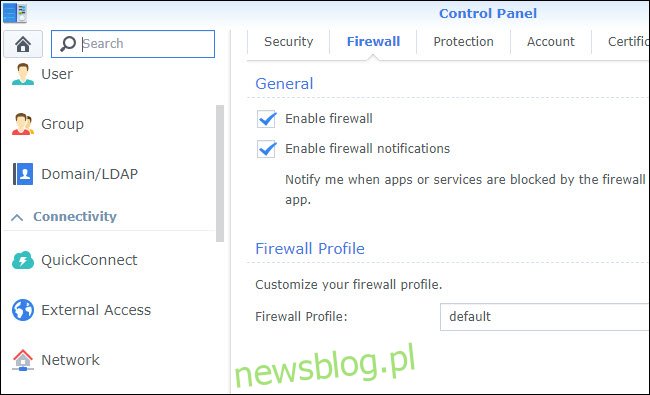

Na koniec rozważ włączenie zapory sieciowej Synology. Po włączeniu zapory tylko usługi określone jako dozwolone w zaporze będą dostępne z Internetu. Pamiętaj tylko, że przy włączonej zaporze sieciowej musisz zrobić wyjątki dla niektórych aplikacji, takich jak Plex, i dodać reguły przekierowania portów, jeśli korzystasz z VPN. Ustawienia zapory znajdziesz w Panelu sterowania> Zapora zabezpieczająca.

Utrata danych i szyfrowanie ransomware są zawsze możliwe w przypadku jednostki NAS, nawet przy zachowaniu środków ostrożności. Ostatecznie serwer NAS nie jest systemem kopii zapasowych, a najlepszą rzeczą, jaką możesz zrobić, jest tworzenie kopii zapasowych danych poza siedzibą firmy. W ten sposób, jeśli wydarzy się najgorsze (niezależnie od tego, czy jest to oprogramowanie ransomware, czy awaria wielu dysków twardych), możesz przywrócić dane przy minimalnej utracie.