W obecnych czasach cyberprzestępcy i hakerzy wykazują coraz większą pomysłowość, co zmusza organizacje do nieustannej walki z potencjalnymi zagrożeniami i zapewnienia najwyższych standardów ochrony.

Głównym celem działań cyberprzestępczych jest pozyskiwanie danych, w tym poufnych informacji o klientach oraz firmach, z zamiarem wykorzystania ich w sposób szkodliwy. Hakerzy, aby uzyskać dostęp do sieci przedsiębiorstwa i naruszyć jej zabezpieczenia, stosują różnorodne metody ataku, takie jak złośliwe oprogramowanie, phishing oraz ataki DDoS.

Wykorzystują do tego celu różne drogi ataku, w tym skradzione dane dostępowe, wirusy, oprogramowanie ransomware oraz inne techniki.

Skutki tych cyberataków są bardzo kosztowne dla firm, osiągając nawet setki milionów dolarów. Przykładowo, raport z 2022 roku dotyczący kosztów naruszeń danych wskazuje, że średni globalny koszt takiego incydentu wynosi około 4,35 miliona dolarów. To wymusza na organizacjach konieczność planowania i ograniczania potencjalnych wektorów ataku.

W tym artykule przyjrzymy się bliżej, czym są wektory ataku, podamy ich przykłady i rodzaje, wyjaśnimy, czym różnią się od powierzchni ataku oraz jakie kroki można podjąć w celu zmniejszenia ryzyka oraz potencjalnego oddziaływania wektorów ataku, aby zapewnić bezpieczeństwo sieci organizacji.

Czym jest wektor ataku w cyberbezpieczeństwie?

Wektory ataku, nazywane także wektorami zagrożeń, to ścieżki lub metody wykorzystywane przez cyberprzestępców do nielegalnego dostępu i penetracji sieci, aplikacji lub konta użytkownika, celem wykorzystania luk w zabezpieczeniach systemu.

Mówiąc w prosty sposób, wektor ataku jest drogą, którą cyberprzestępcy przemieszczają się, aby dotrzeć do celu, na przykład sieci firmowej, w celu przeprowadzenia cyberataku.

Te ścieżki i metody mogą obejmować słabe hasła pracowników, złośliwe oprogramowanie, zagrożenia wewnętrzne i inne.

Za stosowanie wektorów ataku odpowiada wiele podmiotów, włączając w to złośliwych hakerów, konkurencję, grupy cyberszpiegowskie, a nawet byłych pracowników, którzy odczuwają frustrację lub złość.

Niezależnie od tego, kto stoi za atakiem, wektory ataku wykorzystywane są do kradzieży poufnych informacji firmy, wymuszenia pieniędzy od pracowników, lub całkowitego zakłócenia działalności firmy.

Dlatego tak istotne jest ograniczenie liczby i wpływu wektorów ataku na sieć firmową, a można to osiągnąć, zmniejszając powierzchnię ataku.

Często wektory ataku są mylnie utożsamiane z powierzchnią ataku, ale są to dwa różne pojęcia. Sprawdźmy, czym się różnią.

Wektor ataku a powierzchnia ataku

Chociaż te dwa terminy są często używane zamiennie, nie oznaczają tego samego.

Wektor ataku zapewnia hakerom sposób lub punkt wejścia do celu, jakim jest sieć firmowa. Natomiast powierzchnia ataku to obszar systemu lub sieci organizacji, który został zaatakowany lub jest podatny na włamanie.

Powierzchnia ataku obejmuje wszelkie punkty dostępu, luki w zabezpieczeniach i punkty wejścia, które narażają sieć na ataki i które nieupoważnione osoby mogą wykorzystać, aby dostać się do sieci lub systemu.

Pracownicy wraz z ich urządzeniami są częścią powierzchni ataku organizacji, ponieważ hakerzy mogą wykorzystać ich dane dostępowe i luki w zabezpieczeniach, takie jak niezałatane oprogramowanie, aby zaatakować sieć. Zatem powierzchnia ataku składa się ze wszystkich znanych i nieznanych luk w systemach, sieciach oraz komponentach sprzętowych.

Im mniejsza powierzchnia ataku sieci firmowej, tym łatwiej ją chronić.

Dlatego pierwszym i najważniejszym krokiem w kierunku zapewnienia cyberbezpieczeństwa Twojej organizacji powinno być zminimalizowanie powierzchni ataku sieciowej za pomocą zaawansowanych rozwiązań zabezpieczających, takich jak Zero Trust Security oraz uwierzytelnianie wieloskładnikowe.

Jak działają wektory ataku?

Wektory ataku wykorzystują luki w zabezpieczeniach systemu.

Ogólnie rzecz biorąc, hakerzy i cyberprzestępcy posiadają rozległą wiedzę na temat popularnych wektorów ataku występujących w sieci. Dlatego w celu ustalenia sposobu ataku za pośrednictwem jednego z tych wektorów bezpieczeństwa, hakerzy na początku poszukują luk w zabezpieczeniach, za pomocą których mogą się dostać i przeniknąć do systemu.

Hakerzy mogą znaleźć luki w systemie operacyjnym (OS) lub oprogramowaniu komputerowym. Luka może wynikać z różnych przyczyn, takich jak błędna lub niepoprawna konfiguracja zabezpieczeń lub błąd w programowaniu. Jednocześnie naruszenie bezpieczeństwa może wynikać z kradzieży danych dostępowych pracowników.

Hakerzy nieustannie skanują sieci firmowe, poszukując luk w zabezpieczeniach i punktów wejścia do systemów, sieci oraz aplikacji. W niektórych przypadkach hakerzy mogą również atakować pracowników wewnętrznych oraz wrażliwych użytkowników, którzy świadomie lub nieświadomie udostępniają swoje konta, lub dane dostępowe, umożliwiając nieautoryzowany dostęp do sieci.

Wektory ataku można podzielić na dwa podstawowe typy:

# 1. Pasywne wektory ataku

Te wektory ataku stanowią próby podejmowane przez hakerów w celu uzyskania dostępu do systemu lub jego monitorowania w poszukiwaniu otwartych portów i luk w zabezpieczeniach, aby zgromadzić szczegółowe informacje na temat celu. Te ataki starają się uzyskać dostęp do informacji bez wpływu na system lub zmiany jego danych i zasobów, co utrudnia ich wykrycie i identyfikację.

Dlatego zamiast uszkadzać sieć lub system organizacji, ataki te zagrażają jej danym i poufności. Do przykładów ataków pasywnych należą phishing, typosquatting i ataki oparte na inżynierii społecznej.

#2. Aktywne wektory ataku

Aktywne wektory ataku mają na celu zmianę systemu organizacji i zakłócenie jego normalnego funkcjonowania.

W tym przypadku osoby atakujące celują w luki systemu, stosując takie metody jak złośliwe oprogramowanie, ransomware, ataki DDoS, ataki man-in-the-middle lub atakują słabe hasła i dane dostępowe użytkowników.

Chociaż istnieją te ogólne typy wektorów ataku, większość wektorów działa w podobny sposób:

- Atakujący wyszukuje potencjalny cel.

- Atakujący gromadzi informacje na temat celu za pomocą phishingu, socjotechniki, złośliwego oprogramowania, automatycznego skanowania pod kątem luk w zabezpieczeniach i OPSEC.

- Atakujący, wykorzystując te informacje, stara się zidentyfikować potencjalne wektory ataku, aby stworzyć narzędzia do ich wykorzystania.

- Dzięki tym narzędziom, osoby atakujące uzyskują nieautoryzowany dostęp do systemu lub sieci, aby zainstalować złośliwy kod lub ukraść poufne informacje.

- Atakujący monitorują sieć, kradną poufne dane lub wykorzystują zasoby obliczeniowe.

Możemy lepiej zrozumieć wektory ataku i sposób ich działania, analizując ich rodzaje.

Jakie są rodzaje wektorów ataku?

Wektory ataków sieciowych

Ataki sieciowe są sterowane i inicjowane ze złośliwego urządzenia innego niż to, które jest atakowane. Należą do nich ataki DDoS, ataki oparte na hasłach, takie jak słabe dane dostępowe, fałszowanie DNS, przejmowanie sesji i ataki typu man-in-the-middle.

# 1. Ataki typu Denial of Distributed Services (DDoS).

Ataki DDoS to cyberataki, w których atakujący zalewa lub przeciąża sieć lub serwer ruchem internetowym, za pomocą wielu botów, w celu zakłócenia funkcjonowania usługi i spowodowania jej niedostępności. Utrudnia to użytkownikom i klientom dostęp do usług firmy i może powodować awarie stron internetowych.

Jak im zapobiegać: Zmniejszenie powierzchni ataku organizacji jest idealnym sposobem na złagodzenie ataków DDoS. Można to osiągnąć, ograniczając bezpośredni dostęp do systemów i aplikacji oraz kontrolując dostęp za pomocą systemów zarządzania tożsamością i dostępem (IAM). Używanie zapór ogniowych do filtrowania i unikania złośliwego ruchu oraz stosowanie narzędzi obronnych, takich jak zróżnicowanie ruchu i regularna ocena ryzyka, to kolejne sposoby zapobiegania atakom DDoS.

#2. Słabe dane dostępowe

Ponowne wykorzystanie hasła, lub słabe hasła i dane dostępowe są furtką dla hakerów umożliwiającą im dostęp do sieci i penetrację.

Jak im zapobiegać: Organizacje powinny edukować swoich pracowników w zakresie bezpiecznych haseł i danych dostępowych, inwestować w pojedyncze logowanie lub menedżer haseł oraz monitorować higienę haseł w całej sieci firmowej w celu wykrywania użytkowników wysokiego ryzyka i ich urządzeń.

#3. Fałszowanie DNS

Fałszowanie DNS lub zatruwanie DNS to cyberatak, w którym atakujący modyfikuje system nazw domen (DNS), aby nazwa domeny wskazywała na fałszywy adres IP, przekierowując użytkowników na złośliwe serwery lub strony internetowe za każdym razem, gdy próbują oni uzyskać dostęp do danej witryny.

Jak im zapobiegać: Należy skonfigurować rozszerzenia zabezpieczeń DNS (DNSSE), aby chronić rejestratora serwera przed zewnętrznymi manipulacjami. Fałszowaniu DNS można również zapobiegać, stosując oprogramowanie do automatycznego zarządzania poprawkami, aby regularnie wprowadzać aktualizacje serwerów DNS oraz szczegółowo filtrować ruch DNS.

#4. Ataki typu „man-in-the-middle”

Ten rodzaj ataku wykorzystuje publiczną sieć Wi-Fi w celu przechwycenia ruchu, podsłuchiwania lub manipulowania komunikacją pomiędzy podmiotami.

Jak im zapobiegać: Można zapobiegać atakom MITM, wykorzystując system zabezpieczeń punktów końcowych, uwierzytelnianie wieloskładnikowe oraz korzystając z solidnych rozwiązań w zakresie bezpieczeństwa sieci, takich jak Zero Trust Security, co zabezpiecza sieć firmową przed szkodliwymi działaniami.

Wektory ataków internetowych

Ataki internetowe obejmują ataki cross-site scripting (XSS) oraz wstrzykiwanie kodu SQL. Oszukują użytkowników, wykorzystując systemy i usługi sieciowe jako wektor zagrożenia.

# 1. Ataki typu SQL Injection

Ataki typu SQL Injection wykorzystują szkodliwe zapytania SQL w celu narażenia serwera na ujawnienie poufnych danych, których nie powinien uzyskiwać. Udane ataki SQL injection mogą skutkować zmianą danych przez hakerów, fałszowaniem tożsamości lub uszkodzeniem danych, które staną się niedostępne.

Jak im zapobiegać: Można zapobiegać iniekcjom SQL za pomocą uwierzytelniania stron trzecich, haszowania haseł, zapory aplikacji internetowych, korzystania z aktualnego oprogramowania i regularnego wdrażania poprawek, a także poprzez ciągłe monitorowanie instrukcji SQL i baz danych.

#2. Skrypty między witrynami (XSS)

Ataki XSS polegają na tym, że atakujący wstrzykuje złośliwy kod do zaufanej strony internetowej, wpływając na odwiedzających, a nie na samą stronę. Umożliwia to hakerom dostęp do przechowywanych danych przeglądarki w wyniku wykonania niechcianego kodu i ujawnienia niepożądanych informacji.

Jak im zapobiegać: Najlepszym sposobem zapobiegania atakom XSS jest kodowanie i czyszczenie danych wprowadzanych przez użytkownika, aktualizowanie oprogramowania, skanowanie w poszukiwaniu luk w zabezpieczeniach oraz wdrażanie zasad bezpieczeństwa treści.

Wektory ataku fizycznego

Ataki fizyczne to ataki związane z cyberbezpieczeństwem, które mają wpływ na funkcjonowanie strony i środowisko fizyczne, lub niszczą własność. Obejmują one ataki typu zero-day lub niezałatane aplikacje, lub oprogramowanie, słabe szyfrowanie, błędną konfigurację, wstrzykiwanie danych, ataki brute force itp.

# 1. Ataki dnia zerowego (aplikacje bez poprawek)

Celem ataków typu zero-day jest luka w cyberbezpieczeństwie, która nie została publicznie ujawniona lub której nikt nie szuka.

Jak im zapobiegać: Można zapobiegać atakom zero-day, korzystając z platform analizy zagrożeń, silników zapobiegania zagrożeniom, analizy DNA złośliwego oprogramowania, emulacji i ekstrakcji zagrożeń oraz inspekcji na poziomie procesora.

#2. Słabe szyfrowanie

Szyfrowanie danych chroni poufność danych cyfrowych i ukrywa prawdziwe znaczenie wiadomości. Powszechne metody szyfrowania danych obejmują DNSSEC i certyfikaty SSL. Brakujące lub słabe szyfrowanie naraża dane na nieautoryzowane i szkodliwe działania.

Jak mu zapobiegać: Wektor zagrożenia ze słabym szyfrowaniem można zabezpieczyć, stosując silne metody szyfrowania, takie jak Rivest-Shamir-Adleman (RSA) i Advanced Encryption Standard (AES), i upewnić się, że wszystkie protokoły są bezpieczne.

#3. Błędna konfiguracja

Błąd w konfiguracji systemu lub sytuacja, gdy konfiguracja aplikacji lub serwera instalacyjnego nie jest wyłączona, może prowadzić do naruszenia bezpieczeństwa danych. Jednocześnie użycie domyślnej nazwy użytkownika i hasła ułatwia hakerom dostęp do systemu, jego wykorzystanie i wykrycie ukrytych luk.

Jak im zapobiegać: Automatyzacja zarządzania konfiguracją ma kluczowe znaczenie, aby zapobiegać zmianom konfiguracji, monitorować ustawienia aplikacji i porównywać je z najlepszymi praktykami, co pozwala ujawnić zagrożenia dla źle skonfigurowanych urządzeń.

#4. Ataki brutalnej siły

Ataki brutalnej siły to cyberataki oparte na próbach i błędach, w których podejmuje się próby uzyskania dostępu do sieci organizacji za pomocą różnych metod, takich jak słabe szyfrowanie, wysyłanie zainfekowanych wiadomości e-mail zawierających złośliwe oprogramowanie lub wiadomości phishingowe, aż jeden atak przyniesie efekt.

Jak im zapobiegać: Należy używać silnych haseł, stosować rozwiązania MFA, ograniczać próby logowania, korzystać z zapory aplikacji internetowych, używać CAPTCHA i monitorować adresy IP, aby zapobiegać atakom siłowym.

Ataki złośliwego oprogramowania

Złośliwe oprogramowanie ma na celu zakłócanie funkcjonowania systemów, spowalnianie komputerów, wywoływanie błędów lub rozprzestrzenianie wirusów w systemach. Obejmuje wiele rodzajów ataków, takich jak spyware, ransomware, wirusy i trojany.

Jak im zapobiegać: Ochrona przed złośliwym oprogramowaniem wymaga od firm stosowania takich technologii, jak zapory ogniowe, piaskownica, programy antywirusowe i antymalware.

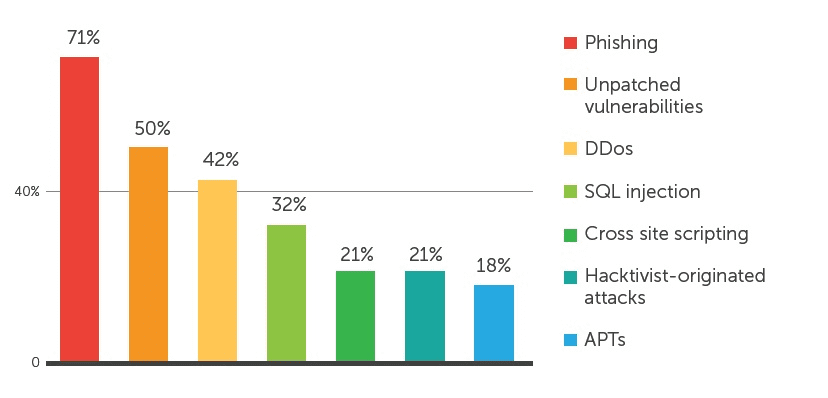

Ataki phishingowe

Phishing jest powszechnie stosowanym wektorem ataku, który w 2022 roku wzrósł o 61%.

Źródło: cipsec.eu

Źródło: cipsec.eu

Opiera się na taktykach socjotechnicznych, aby nakłonić użytkowników do klikania złośliwych adresów URL, pobierania szkodliwych plików lub ujawniania poufnych informacji w celu kradzieży danych finansowych, uzyskania danych dostępowych lub przeprowadzenia ataków ransomware.

Jak im zapobiegać: Wdrażanie usługi MFA, korzystanie z filtrów antyspamowych, zapewnianie regularnych aktualizacji i poprawek oprogramowania oraz blokowanie złośliwych stron internetowych to kilka sposobów ochrony firmy przed atakami typu phishing.

Zagrożenia wewnętrzne

Złośliwi pracownicy, tacy jak niezadowoleni pracownicy, są jednym z największych zagrożeń bezpieczeństwa, starając się uzyskać dostęp do poufnych danych firmy w celu ich wykorzystania lub zaoferowania nieautoryzowanego dostępu podmiotom zewnętrznym.

Jak im zapobiegać: Monitorowanie dostępu pracowników do sieci w poszukiwaniu nietypowych działań lub prób uzyskania dostępu do plików, których normalnie by nie otwierali, jest sygnałem nieprawidłowej aktywności użytkownika i może pomóc w zapobieganiu ryzyku związanemu z wykorzystaniem informacji poufnych.

Jak chronić swoją organizację przed wektorami ataku?

Osoby atakujące mogą infiltrować sieć firmy i narażać jej dane na różne sposoby. Dlatego organizacje muszą wdrażać najnowsze techniki bezpieczeństwa oraz silne zasady, aby zapewnić bezpieczeństwo sieci przed szkodliwymi atakami.

Oto kilka sposobów, w jakie organizacje mogą chronić swoją sieć przed wektorami ataku:

- Używaj silnych haseł i wdrażaj silne rozwiązania uwierzytelniające, takie jak MFA, aby dodać dodatkową warstwę zabezpieczeń.

- Przeprowadzaj regularne audyty i testy podatności systemów IT w celu wykrycia luk w zabezpieczeniach i aktualizacji zasad bezpieczeństwa.

- Zainstaluj narzędzia do monitorowania i raportowania bezpieczeństwa, które ostrzegają o nieautoryzowanym dostępie.

- Przeprowadzaj testy penetracyjne, aby identyfikować i testować luki w zabezpieczeniach.

- Natychmiast instaluj aktualizacje oprogramowania i sprzętu oraz stosuj zautomatyzowane rozwiązania.

- Korzystaj z technologii szyfrowania, takich jak AES, aby szyfrować dane na urządzeniach mobilnych i zmniejszyć ryzyko naruszenia bezpieczeństwa danych.

- Zapewnij wszystkim swoim pracownikom kompleksowe szkolenie z zakresu bezpieczeństwa IT, uświadamiając im najlepsze praktyki w zakresie bezpieczeństwa.

- Stosuj solidne protokoły kontroli dostępu i segmentuj sieć, utrudniając hakerom dotarcie do rdzenia sieci firmowej.

Podsumowanie

Osoby atakujące wykorzystują wektory ataku, takie jak dane dostępowe pracowników i słabe szyfrowanie, w celu naruszenia bezpieczeństwa sieci firmowej i kradzieży danych. Dlatego ograniczenie wpływu tych wektorów jest kluczowe w zapobieganiu zagrożeniom cyberbezpieczeństwa.

Czynnik ludzki (błędy, nadużycia i ataki socjotechniczne), który odgrywa ogromną rolę w kradzieży danych dostępowych i atakach typu phishing, jest częstym wektorem zagrożeń i główną przyczyną około 82% naruszeń danych w 2022 roku.

Ten artykuł pozwala zrozumieć, czym są wektory ataku i jak minimalizować ich oddziaływanie. Wykorzystaj te informacje, aby wdrożyć najlepsze praktyki w zakresie bezpieczeństwa, chronić przyszłość swojej firmy i zapobiegać stratom finansowym.

Następnie sprawdź najważniejsze luki w zabezpieczeniach sieci, na które należy uważać.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.