Analizy penetracyjne stanowią doskonałe rozwiązanie dla firm pragnących zweryfikować skuteczność swoich mechanizmów ochrony.

Poprzez symulowanie autentycznych cyberataków, Twój zespół IT ma możliwość wyodrębnienia słabych punktów w zabezpieczeniach systemów, wykorzystania ich oraz zdobycia wiedzy niezbędnej do rozwiązania konkretnych problemów z zakresu bezpieczeństwa. Jeśli chcesz dokładnie przeanalizować każdy etap, zapoznaj się z naszym poradnikiem dotyczącym faz testów penetracyjnych.

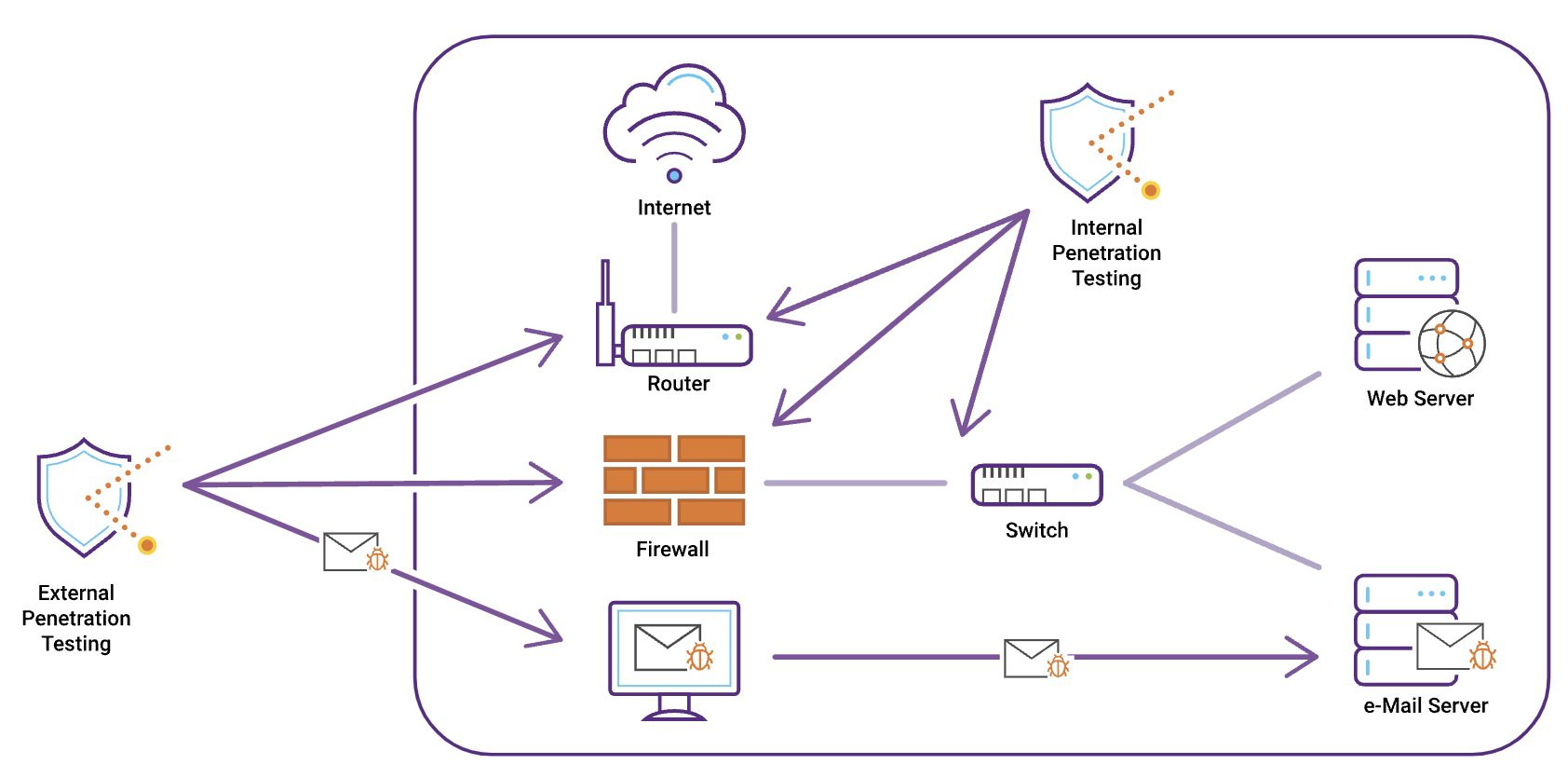

Niezależnie od tego, czy mowa o teście wewnętrznym, czy zewnętrznym, test penetracyjny odwzorowuje ścieżki ataku. W przypadku ataku z zewnątrz, angażuje się zewnętrznego podmiotu, aby zbadać, do jakiego rodzaju danych mają dostęp osoby spoza organizacji. Natomiast atak wewnętrzny, realizowany po ataku zewnętrznym, ma na celu ocenę, co intruz mógłby osiągnąć, posiadając dostęp do sieci wewnętrznej.

W zależności od celów testu, tester może posiadać pewną wiedzę o testowanym systemie (lub nie). Jeśli tester posiada informacje o systemie, mówimy o teście typu „biała skrzynka”. W innych przypadkach, analiza penetracyjna może dotyczyć aplikacji, usług sieciowych, inżynierii społecznej, sieci bezprzewodowych, a nawet fizycznych aspektów bezpieczeństwa.

Niezależnie od rodzaju wybranego testu penetracyjnego, jego prawidłowe przeprowadzenie ujawni luki i pomoże wzmocnić słabe punkty systemu. Jednakże, wybór najodpowiedniejszego rozwiązania dla Twojej organizacji może być czasochłonny, zwłaszcza przy tak szerokim wachlarzu dostępnych opcji.

W niniejszym artykule przedstawiamy podsumowanie różnych rodzajów testów penetracyjnych, wyjaśniając ich specyfikę oraz wskazując, kiedy najlepiej zastosować dany rodzaj. Na zakończenie dowiesz się, jak wybrać optymalny test penetracyjny dla potrzeb Twojej firmy.

Testy penetracyjne aplikacji webowych

Źródło: synopsys.com

Źródło: synopsys.com

Ten rodzaj testów penetracyjnych skupia się na identyfikacji słabych punktów w obrębie stron internetowych oraz aplikacji webowych, takich jak systemy e-commerce, narzędzia do zarządzania relacjami z klientami (CRM) oraz platformy do zarządzania treścią (CMS).

Analizując zabezpieczenia aplikacji, dedykowane funkcjonalności oraz podstawowe aspekty logiczne, test ten ma na celu wykrycie potencjalnych dróg do naruszeń, strat finansowych oraz kradzieży tożsamości. Przed rozpoczęciem testów, tester otrzymuje szereg aplikacji do przetestowania, pola wejściowe do zbadania oraz zapisane strony statyczne i dynamiczne, co ułatwia ocenę projektu i wykrycie błędów programistycznych.

Typowymi słabościami w aplikacjach webowych są ataki XSS (cross-site scripting), wstrzykiwanie SQL oraz problemy z uwierzytelnianiem. Aby zgłębić tematykę bezpieczeństwa webowego, warto zapoznać się z OWASP (Open Web Application Security Project), który jest cennym źródłem wiedzy. Organizacja ta publikuje informacje dotyczące częstotliwości i powagi błędów webowych, na podstawie danych zebranych z tysięcy aplikacji.

Jeśli Twoja firma posiada aktywa w internecie, warto rozważyć przeprowadzenie testów penetracyjnych aplikacji webowych. W wielu współczesnych organizacjach, aplikacje webowe odgrywają kluczową rolę w przechowywaniu i przesyłaniu informacji. W takich modelach operacyjnych, testowanie bezpieczeństwa sieci jest niezbędne. Statystyki wskazują, że po pandemii Covid-19 nastąpił wzrost cyberprzestępczości.

Testy penetracyjne sieci

Źródło: synopsys.com

Źródło: synopsys.com

Testy penetracyjne sieci to audyty bezpieczeństwa, które koncentrują się na infrastrukturze sieciowej, zarówno lokalnej, jak i opartej na chmurze. Poprzez przeprowadzenie różnorodnych analiz, takich jak wykrywanie luk w szyfrowaniu, braku aktualizacji zabezpieczeń oraz niebezpiecznych konfiguracji, testy te potwierdzają bezpieczeństwo istotnych danych firmy.

W tym przypadku, testy mogą być realizowane w wersji wewnętrznej lub zewnętrznej. Tester zewnętrzny nie posiada żadnej wiedzy o systemie i wykorzystuje internet, aby uzyskać informacje, które mogliby wykorzystać prawdziwi hakerzy. W przypadku testu wewnątrzsieciowego, nacisk kładzie się na próbę uzyskania dostępu do sieci firmowej. Przykładowo, tester może wykorzystać luki w systemach internetowych, próbując uzyskać dostęp do danych lub zakłócić działanie systemów.

Przeprowadzenie testów penetracyjnych sieci chroni organizację przed typowymi atakami sieciowymi, takimi jak błędy w konfiguracji i obejście zapory sieciowej, ataki na routery, ataki na systemy nazw domen (DNS), ataki na bazy danych i serwery proxy. Test sieciowy będzie odpowiedni, jeśli Twoja działalność wiąże się z przesyłaniem dużych ilości danych. Biorąc pod uwagę wagę usług sieciowych dla firmy, rekomenduje się przeprowadzenie testów sieciowych przynajmniej raz w roku.

Testy penetracyjne aplikacji mobilnych

W przypadku aplikacji mobilnych, testy penetracyjne analizują aplikacje na różnych systemach operacyjnych (Android i iOS) oraz ich interakcję z API. Skuteczne testy polegają na dekompilacji kodu źródłowego aplikacji, w celu uzyskania jak największej ilości informacji.

W tym kontekście, główny nacisk kładzie się na architekturę aplikacji – jej dekodowanie przed przeprowadzeniem testów manualnych, w celu wykrycia niezabezpieczonego projektu oraz komunikacji sieciowej, a także na badanie sposobu przesyłania danych, ich przechowywania oraz ochrony prywatności. Ponadto, ważna jest zgodność z regulacjami, ponieważ większość aplikacji przechowuje kluczowe dane, takie jak hasła i klucze API, często w plikach string.xml. Testy obejmują również uwierzytelnianie i zarządzanie sesją, z analizą procesów takich jak zakończenie sesji, ważność tokena, aktualizacje haseł oraz błędy w konfiguracji uwierzytelniania wieloskładnikowego.

Jeśli Twoja firma skupia się na tworzeniu aplikacji mobilnych, takich jak gry, usługi finansowe czy platformy zakupowe, warto rozważyć przeprowadzenie testów penetracyjnych przed udostępnieniem produktu publicznie lub wprowadzeniem nowych aktualizacji.

Bezprzewodowe testy penetracyjne

Testy sieci bezprzewodowych obejmują analizę sieci bezprzewodowej Twojej organizacji oraz podłączonych do niej urządzeń. Urządzenia te to między innymi smartfony, tablety, komputery oraz inne urządzenia z kategorii Internetu Rzeczy (IoT).

Poprzez testy penetracyjne można ocenić poziom bezpieczeństwa mechanizmów ochronnych sieci bezprzewodowej, wykrywać i wykorzystywać luki, zrozumieć zagrożenia w każdym punkcie dostępu oraz opracować skuteczne strategie eliminowania tych słabych punktów.

Przed rozpoczęciem testów należy ustalić zakres działań, określając sieci gościnne i bezprzewodowe oraz identyfikatory SSID, do których tester będzie miał dostęp. Chociaż proces ten w dużej mierze opiera się na sprzęcie, można go realizować za pomocą narzędzi programowych dostępnych w systemach operacyjnych typu open source, takich jak Kali Linux. W celu utrzymania wysokiego poziomu bezpieczeństwa, firmy powinny przeprowadzać testy sieci bezprzewodowych co najmniej dwa razy w roku.

Testy penetracyjne API

Testowanie penetracyjne API (często łączone z mikrousługami) ma na celu identyfikację słabych punktów interfejsów API. Jest to obecnie bardzo istotne, ponieważ wiele firm umożliwia dostęp do niektórych swoich danych i usług stronom trzecim.

Testy te potwierdzają, że GraphQL, REST, usługi internetowe oraz inne API są bezpieczne i wolne od znanych luk. Metodologia testowania interfejsów API jest podobna do testowania sieci, co umożliwia wykorzystanie podobnych narzędzi. Mogą jednak zostać wprowadzone nowe rozwiązania, takie jak Postman i Swagger.

Jeśli chcesz dowiedzieć się więcej, udostępniamy listę narzędzi do tworzenia i testowania interfejsów API. Narzędzia te często korzystają z planu API, na podstawie którego generowane są szkieletowe żądania API, kierowane następnie do produktu.

Jeśli Twoja firma korzysta z aplikacji webowych lub mobilnych z zapleczem API, regularne testowanie interfejsów API może pomóc w wykryciu potencjalnych zagrożeń i błędów programistycznych, które mogą stanowić punkty wejścia dla atakujących.

Testy penetracyjne inżynierii społecznej

W odróżnieniu od innych metod skupiających się na technicznych słabościach, inżynieria społeczna wykorzystuje psychologię ludzką do naruszania bezpieczeństwa organizacji.

Testy te są korzystne, ponieważ pozwalają na identyfikację słabych punktów, ocenę świadomości bezpieczeństwa, zwiększenie wiedzy pracowników, ograniczenie ryzyka, usprawnienie reakcji na incydenty, zapewnienie zgodności z przepisami, budowanie zaufania interesariuszy oraz oferują ekonomiczne zarządzanie ryzykiem.

Do najpopularniejszych metod ataku należą preteksty, phishing, wykorzystanie nośników danych/metody fizyczne oraz tailgating. Testy socjotechniczne opierają się na informacjach zebranych podczas rozpoznania, wykorzystując dane z otwartych źródeł.

Tester może stworzyć dokładny obraz celu, aby dostosować atak do odpowiednich metod. Choć nie jest to powszechne jak testy webowe, socjotechnika może stanowić doskonałe rozwiązanie do identyfikacji błędów w modelach operacyjnych.

Testy penetracyjne zabezpieczeń fizycznych

Testowanie bezpieczeństwa fizycznego obejmuje próbę uzyskania dostępu do fizycznej przestrzeni obiektu w celu oceny skuteczności istniejących środków ochrony oraz identyfikacji słabych punktów. W odróżnieniu od testów penetracyjnych, tutaj analizie poddawane są fizyczne środki bezpieczeństwa, takie jak systemy alarmowe, kontrola dostępu oraz obszary, w których przechowywane są wrażliwe informacje.

Aby zrealizować taki test, można wykorzystać techniki takie jak fizyczne obejście zabezpieczeń, tailgating oraz inżynierię społeczną. Wyniki testu są następnie wykorzystywane do opracowania planu eliminacji wykrytych luk oraz udoskonalenia istniejących zabezpieczeń.

Jeśli Twoja firma posiada fizyczną siedzibę, w której przechowuje dane i inne poufne informacje, przeprowadzenie testów bezpieczeństwa fizycznego będzie najlepszym rozwiązaniem. W tym przypadku korzyści odnosi wiele sektorów, w tym banki i instytucje finansowe, centra danych, obiekty rządowe, szpitale i placówki opieki zdrowotnej, sklepy detaliczne, centra handlowe, zakłady produkcyjne oraz organizacje posiadające certyfikaty.

Testy penetracji chmury

Testy penetracyjne w chmurze polegają na identyfikacji i wykorzystywaniu luk w aplikacjach i infrastrukturze, np. SaaS, w rozwiązaniach chmurowych takich jak Microsoft Azure, Amazon Web Services (AWS) i Google Cloud Platform.

W odróżnieniu od innych testów, penetracja chmury wymaga głębokiego zrozumienia usług chmurowych. Na przykład, luka SSRF w aplikacjach AWS może zagrozić całej infrastrukturze chmury.

W przypadku innych rozwiązań chmurowych, takich jak Azure AD i AWS Cognito, można napotkać problemy i błędy konfiguracji. Typowymi słabościami w zabezpieczeniach chmury są niezabezpieczone interfejsy API, słabe poświadczenia, błędna konfiguracja serwera, nieaktualne oprogramowanie oraz niebezpieczne praktyki programowania.

Testy penetracyjne chmury mogą poprawić bezpieczeństwo, jeśli Twoja firma oferuje usługi w chmurze. Ponieważ większość firm korzystających z chmury wybiera model współodpowiedzialności, testy w chmurze mogą ujawnić luki w zabezpieczeniach platformy, jej sieci i magazynu danych.

Testy penetracyjne kontenerów

Kontenery są znane z profilowania wizualizacji systemu operacyjnego. Mogą uruchamiać mikrousługi, procesy oprogramowania, a nawet rozbudowane aplikacje. Oprócz analizy kontenerów z perspektywy hakera, testy penetracyjne kontenerów pozwalają na tworzenie dedykowanych środowisk testowych.

Podczas skanowania w poszukiwaniu luk, dostępne są dwie opcje. Po pierwsze, analiza statyczna służy do wykrywania luk w obrazach kontenerów. Po drugie, analiza dynamiczna analizuje zachowanie kontenera w czasie wykonywania. Aby uzyskać lepsze wyniki, najlepiej zastosować obie metody.

Słabości w kontenerach mogą dotyczyć aplikacji, konfiguracji, sieci oraz obrazu systemu operacyjnego. Jeśli Twój DevOps opiera się na Dockerze, testy penetracyjne kontenerów pozwalają na dostosowanie kontenerów, wzbogacenie ich o potrzebne narzędzia, zminimalizowanie słabych punktów i poprawę ogólnej funkcjonalności.

Testy penetracyjne bazy danych

Bazy danych są kluczowe dla działalności każdej firmy. Przechowywanie wrażliwych danych, takich jak szczegóły płatności, dane klientów oraz informacje o produktach i cenach, sprawia, że przedsiębiorstwa są narażone na ryzyko naruszenia bezpieczeństwa. Aby zapewnić odpowiednią ochronę, testy są przeprowadzane przed wprowadzeniem nowej bazy danych oraz regularnie w przypadku istniejących baz.

Próbując uzyskać dostęp do bazy danych tak jak haker, zgodnie z najlepszymi praktykami branżowymi, testy baz danych ujawniają, jak radzić sobie z realnymi atakami.

Typowe zagrożenia dla baz danych obejmują ataki SQL injection, nieograniczone uprawnienia, słabe ścieżki audytu, ujawnione kopie zapasowe, błędną konfigurację, ataki DDoS (Denial of Service) oraz niewłaściwe zarządzanie danymi. Testy wykrywają luki w bazach danych i pomagają w ochronie wrażliwych informacji przed intruzami. Z tego względu firmy powinny inwestować w bezpieczeństwo baz danych.

Testy penetracyjne IoT

Internet Rzeczy to wzajemne połączenie urządzeń sieciowych, które komunikują się i wymieniają danymi za pośrednictwem Internetu. Urządzenia te obejmują obiekty fizyczne, pojazdy i budynki z wbudowanym oprogramowaniem, czujnikami, elektroniką i połączeniami sieciowymi.

W przypadku penetracji IoT, główny nacisk kładzie się na analizę sieci i urządzeń IoT w celu wykrycia błędów. Dodatkowo, testy bezpieczeństwa wykraczają poza same urządzenia, obejmując również ich sieci komunikacyjne, np. platformy przetwarzania w chmurze.

Dominującymi wadami zabezpieczeń urządzeń IoT są niezabezpieczone dane, nieaktualne oprogramowanie sprzętowe, słabe hasła oraz niewystarczająca kontrola uwierzytelniania i dostępu. Wraz z rosnącym wykorzystaniem urządzeń IoT w organizacjach, audyty IoT wzmacniają zarządzanie zasobami, wydajnością i ryzykiem oraz pozwalają na spełnienie wymagań związanych ze zgodnością z przepisami.

Testy penetracyjne białej skrzynki

W przypadku testów białej skrzynki, tester posiada szczegółową wiedzę o testowanym systemie, w tym o architekturze aplikacji, kodzie źródłowym, danych uwierzytelniających, białych listach, rolach kont oraz dokumentacji.

Takie podejście pozwala na redukcję kosztów testów. Metoda białej skrzynki jest odpowiednia dla złożonych systemów wymagających wysokiego poziomu bezpieczeństwa, np. w przedsiębiorstwach finansowych i administracji rządowej. Dzięki pełnemu pokryciu kodu, można wyliczyć błędy wewnętrzne.

Jeśli doszło do naruszenia, testy białej skrzynki będą najodpowiedniejsze do weryfikacji bezpieczeństwa aplikacji, sieci, bezpieczeństwa fizycznego i sieci bezprzewodowej. W innych przypadkach, test białej skrzynki można przeprowadzić na wczesnych etapach rozwoju oprogramowania i przed jego wdrożeniem.

Testy penetracyjne czarnej skrzynki

W testach czarnej skrzynki, tester nie posiada żadnych informacji o testowanym systemie i działa jak haker. Bez dostępu do kodu źródłowego czy diagramu architektury, wykorzystuje sieć w sposób nieznany. Oznacza to, że test opiera się na dynamicznej analizie systemów oraz wykonywaniu programów w sieci docelowej.

Aby test był skuteczny, tester musi dobrze znać narzędzia do automatycznego skanowania oraz manualne techniki testów penetracyjnych. Konieczne jest również stworzenie mapy celu na podstawie obserwacji. Jest to szybki sposób na przeprowadzenie testów, a czas jego trwania zależy od możliwości zlokalizowania i wykorzystania luk w zabezpieczeniach. Jeśli jednak system nie zostanie złamany, słabe punkty pozostają nieodkryte.

Mimo że jest to jeden z najtrudniejszych testów, pozwala on na najlepszą ocenę ogólnego bezpieczeństwa systemu. Czasami metoda ta nazywana jest metodą prób i błędów. Wymaga to jednak wysokiego poziomu wiedzy technicznej.

Test drużyny czerwonej

Działania zespołu czerwonego są zbliżone do testów penetracyjnych. Różnica polega na tym, że zespół czerwony działa jak prawdziwy haker, bez ograniczeń czasowych. Łączy on narzędzia, taktyki i techniki, aby uzyskać dostęp do docelowego systemu lub danych.

Podczas gdy inne testy penetracyjne mają na celu odkrycie luk, celem zespołu czerwonego jest ocena zdolności obrońców do wykrywania i reagowania na zagrożenia. Wykrywanie może opierać się na wskaźnikach uszkodzonych systemów monitoringu, testach oceny fizycznej, a nawet inżynierii społecznej. Działania zespołu czerwonego są zazwyczaj bardziej rozbudowane, niż testy penetracyjne.

Z drugiej strony, zespół czerwony nie oferuje szerokiego zakresu testów penetracyjnych. Koncentruje się na uzyskaniu dostępu do systemu lub danych. Po osiągnięciu celu, nie poszukuje dalszych słabości. W przypadku testów penetracyjnych, identyfikowane są wszystkie luki.

Wybór odpowiedniego testu penetracyjnego

Aby wybrać optymalny test penetracyjny dla Twojej organizacji, najlepiej zapoznać się ze wszystkimi dostępnymi modelami. Dzięki tej wiedzy możesz dopasować test do specyfiki Twojej organizacji.

Jeśli korzystasz z aplikacji webowych, najlepszym wyborem będą testy webowe. Jeśli oferujesz API i rozwój backendu, odpowiednie będą testy API. Lista jest długa i obejmuje testy chmury dla dostawców usług w chmurze.

Powyższa lista powinna stanowić dobry punkt wyjścia. Pomoże Ci ona odróżnić poszczególne rodzaje testów penetracyjnych, przybliżyć ich specyfikę oraz określić najlepszy sposób wykorzystania każdego z nich. Poszerzaj swoją wiedzę na ten temat i inne.

Następnie, sprawdź dostępne oprogramowanie premium do testów penetracyjnych aplikacji webowych.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.