Istotne informacje o atakach ransomware

- Działania organów ścigania poważnie osłabiły strukturę i sieć powiązaną z LockBit, jednak inne grupy ransomware są gotowe przejąć ich miejsce.

- Instytucje zaangażowane w walkę z LockBit udostępniają poszkodowanym narzędzia deszyfrujące, lecz nie gwarantują całkowitego odzyskania danych.

- Mimo osłabienia LockBit, pojawiają się nowe grupy ransomware, a pięć z nich ma potencjał do zajęcia jego pozycji.

W ostatnich latach LockBit stał się jednym z najpopularniejszych gangów ransomware, który wyłudził setki milionów dolarów, powodując przy tym ogromne straty danych.

Jednakże skoordynowane działania organów ścigania spowodowały poważne zakłócenia w infrastrukturze LockBit, doprowadzając do likwidacji jego strony internetowej oraz ujawnienia sieci partnerskiej i zasobów kryptowalutowych. Niestety, nie oznacza to końca zagrożenia ransomware, ponieważ wiele innych grup jest gotowych wykorzystać powstałą lukę.

Czym jest ransomware LockBit?

Ransomware jest szczególnie niebezpiecznym typem oprogramowania szkodliwego, które blokuje dostęp do komputera i żąda zapłaty w zamian za przywrócenie dostępu do danych.

LockBit to grupa przestępcza, która tworzy, zarządza i rozpowszechnia ransomware o tej samej nazwie. LockBit jest znany z ataków na dziesiątki tysięcy firm, organizacji i osób prywatnych na całym świecie, generując potencjalnie miliardy dolarów zysku.

Szczególna niebezpieczność LockBit polega na jego zdolności do samodzielnego rozprzestrzeniania się, co odróżnia go od większości innych typów ransomware. Zatrzymanie ataku LockBit jest wyjątkowo trudne, ponieważ oprogramowanie potrafi identyfikować nowe cele bez interwencji człowieka.

Dodatkowo, LockBit regularnie aktualizuje swoje oprogramowanie, dodając nowe funkcje i modyfikując jego działanie, reagując w ten sposób na metody ograniczające jego skuteczność. Ostatnią dużą aktualizacją był LockBit 3.0, który pojawił się w czerwcu 2022 roku.

Co się stało z LockBitem?

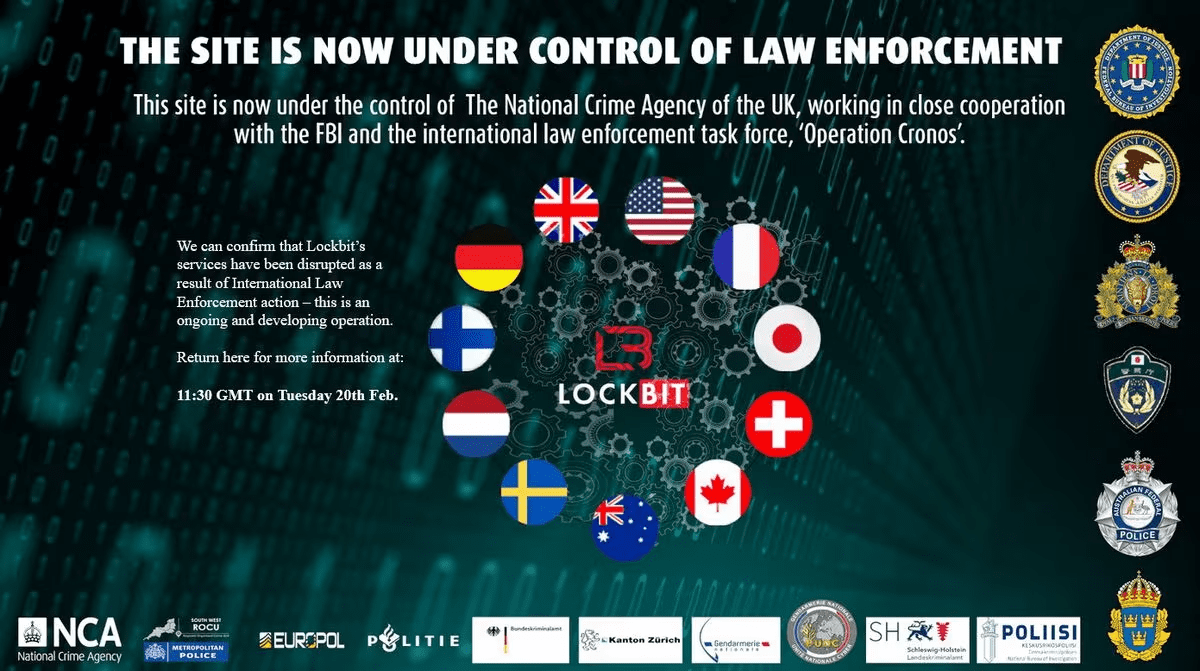

19 lutego 2024 roku, organy ścigania z FBI, brytyjskiej Narodowej Agencji ds. Przestępczości oraz Europolu poinformowały, że wspólna operacja poważnie zakłóciła działalność LockBit.

W ramach „Operacji Cronos” zablokowano dostęp właścicieli i współpracowników LockBit do ich własnej sieci, usuwając około 11 000 domen i serwerów. Aresztowano również dwóch twórców oprogramowania LockBit, a także innych użytkowników powiązanych z tą grupą. LockBit działał w modelu Ransomware-as-a-Service, czyli oferował innym dostęp do swojego ransomware w zamian za procent od okupu.

Według CISA, ataki LockBit stanowiły ponad 15% wszystkich ataków ransomware w USA, Wielkiej Brytanii, Kanadzie, Australii i Nowej Zelandii w 2022 roku, co świadczy o ich ogromnej skali. Przejęcie kontroli nad głównym kontem administracyjnym i platformą LockBit skutecznie uniemożliwiło dalsze zarządzanie siecią.

Kiedy udostępnione zostaną narzędzia deszyfrujące LockBit?

W odpowiedzi na osłabienie LockBit, niektóre organizacje rozpoczęły udostępnianie narzędzi deszyfrujących oraz kluczy deszyfrujących ofiarom.

- USA/FBI: W celu uzyskania kluczy skontaktuj się z FBI: Ofiary LockBita

- Wielka Brytania/NCA: Aby uzyskać klucze, skontaktuj się z odpowiednim organem krajowym za pośrednictwem e-maila: [email protected]

- Inne/Europol, Polite (NL): Instrukcje dotyczące deszyfrowania Lockbit 3.0 są dostępne na No More Ransom

Chociaż nie ma gwarancji na pomyślne odzyskanie plików zaszyfrowanych przez LockBit, warto spróbować, szczególnie że LockBit nie zawsze dostarczał prawidłowe klucze deszyfrujące nawet po otrzymaniu okupu.

5 rodzajów ransomware, które mogą zastąpić LockBit

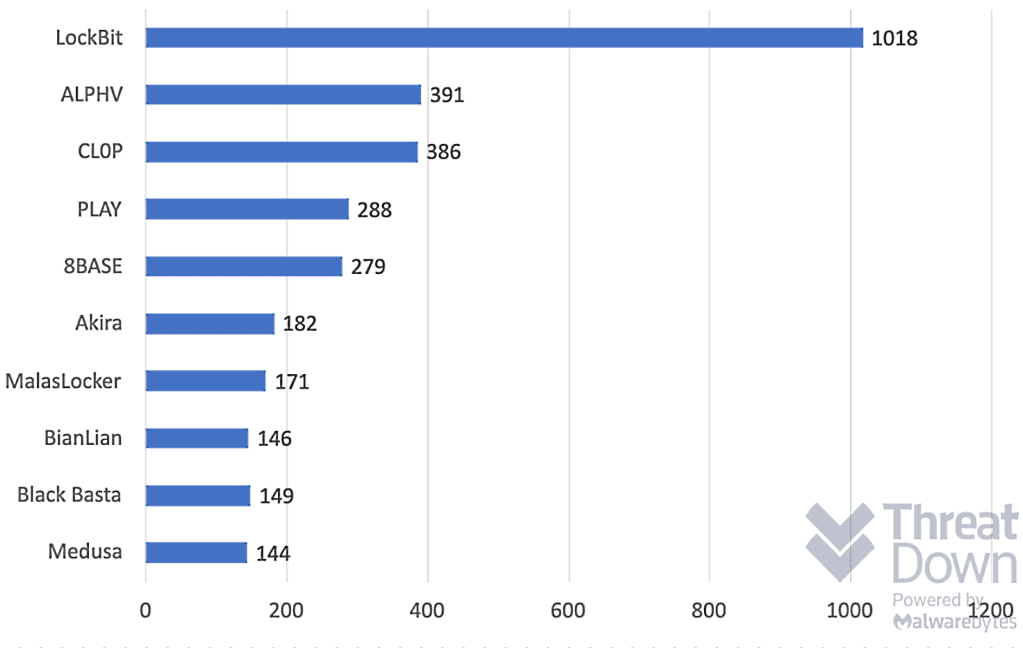

LockBit był odpowiedzialny za dużą liczbę ataków ransomware, jednak nie jest to jedyna aktywna grupa tego typu. Upadek LockBit stwarza potencjalną lukę, którą mogą wykorzystać inne organizacje. Oto pięć typów ransomware, na które warto zwrócić uwagę:

- ALPHV/BlackCat: ALPHV/BlackCat to kolejny model ransomware jako usługa, który naraził na szwank wiele organizacji na całym świecie. Jest on znany z tego, że został napisany w języku programowania Rust, co umożliwia mu atakowanie zarówno systemów Windows, jak i Linux.

- Cl0p: Grupa Cl0p działa co najmniej od 2019 roku, wyłudzając szacunkowo ponad 500 milionów dolarów okupu. Cl0p zazwyczaj wykrada wrażliwe dane, które są wykorzystywane do wywierania presji na ofiary w celu zapłacenia okupu, zarówno za odszyfrowanie danych, jak i za powstrzymanie wycieku.

- Play/PlayCrypt: Play, znany również jako PlayCrypt, to jeden z nowszych typów ransomware, który pojawił się w 2022 roku. Charakteryzuje się rozszerzeniem plików „.play” używanym podczas ataków. Grupa Play stosuje taktykę podwójnego wymuszenia i wykorzystuje różnorodne luki w zabezpieczeniach.

- Royal: Royal działa w modelu ransomware jako usługa, jednak nie udostępnia swoich informacji i kodu w taki sam sposób jak inne grupy. Podobnie jak inne grupy, Royal stosuje taktykę wielokrotnego wymuszenia, wykorzystując skradzione dane do żądania okupu.

- 8Base: 8Base pojawił się nagle w połowie 2023 roku i szybko zwiększył swoją aktywność, wykorzystując różne typy wymuszeń. Grupa jest również powiązana z innymi znanymi grupami ransomware, takimi jak RansomHouse.

Analiza Malwarebytes pokazuje, że mimo iż LockBit był jednym z najczęściej spotykanych ransomware, to dziesięć największych grup ransomware odpowiada za 70% wszystkich ataków. Oznacza to, że zagrożenie ransomware pozostaje nadal aktualne, nawet bez LockBit.

Czy ransomware LockBit został całkowicie zlikwidowany?

Chociaż informacja o osłabieniu LockBit jest pozytywna, nie oznacza to całkowitego wyeliminowania tego ransomware. Ars Technica donosi o nowych atakach LockBit, które pojawiły się kilka dni po likwidacji serwerów. Istnieje kilka powodów, dla których tak się dzieje.

Po pierwsze, mimo że infrastruktura LockBit została zablokowana, kod ransomware nadal istnieje. W 2022 roku nastąpił wyciek kodu źródłowego LockBit, co może być przyczyną nowych ataków. Dodatkowo, LockBit miał rozbudowaną sieć działającą w wielu krajach. Chociaż centrum operacyjne znajdowało się w Rosji, organizacja tej wielkości z pewnością posiada metody przywracania działalności online, nawet jeśli wymaga to czasu.

Bez wątpienia nie jest to ostatnie słowo ransomware LockBit.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.