Spis treści:

Szybkie linki

- Klucze szyfrujące BitLockera można ukraść za pomocą Raspberry Pi Pico, ale exploit działa tylko z zewnętrznymi modułami TPM korzystającymi z magistrali LPC.

- Większość nowoczesnego sprzętu integruje moduł TPM, co utrudnia wyodrębnienie kluczy funkcji BitLocker. Procesory AMD i Intel są prawdopodobnie bezpieczne.

- Pomimo exploita szyfrowanie AES-128 lub AES-256 funkcji BitLocker jest nadal bezpieczne, więc nie ma potrzeby z niego rezygnować.

Funkcja BitLocker firmy Microsoft to jedno z najpopularniejszych narzędzi do szyfrowania całego dysku, wbudowane w systemy Windows 10 i 11 Pro, zapewniające łatwą opcję szyfrowania dla milionów użytkowników systemu Windows na całym świecie. Jednak reputacja funkcji BitLocker jako wiodącego narzędzia do szyfrowania może być zagrożona po tym, jak YouTuberowi udało się ukraść klucze szyfrujące i odszyfrować prywatne dane w zaledwie 43 sekundy — przy użyciu Raspberry Pi Pico kosztującego 6 dolarów.

W jaki sposób złamano szyfrowanie funkcją BitLocker?

Szyfrowanie funkcją BitLocker zostało złamane przez YouTubera Stacksmashinga, który opublikował film szczegółowo opisujący, jak przechwycił dane funkcją BitLocker, wyodrębnił klucze deszyfrujące i pomyślnie wykorzystał proces szyfrowania funkcją BitLocker.

Exploit Stacksmashing wykorzystuje zewnętrzny moduł Trusted Platform Module (TPM) — ten sam układ TPM, który blokuje aktualizacje systemu Windows 11 — znajdujący się w niektórych laptopach i komputerach. Podczas gdy wiele płyt głównych integruje układ TPM, a nowoczesne procesory integrują moduł TPM w swojej konstrukcji, inne maszyny nadal korzystają z zewnętrznego modułu TPM.

Oto problem i exploit odkryty przez Stacksmashing. Zewnętrzne moduły TPM komunikują się z procesorem za pomocą tak zwanej magistrali LPC (Low Pin Count), która umożliwia urządzeniom o niskiej przepustowości utrzymywanie komunikacji z innym sprzętem bez powodowania nadmiernej wydajności.

Jednak Stacksmashing odkrył, że chociaż dane w module TPM są bezpieczne, podczas procesu uruchamiania kanały komunikacyjne (magistrala LPC) między modułem TPM a procesorem są całkowicie niezaszyfrowane. Za pomocą odpowiednich narzędzi osoba atakująca może przechwycić dane przesyłane pomiędzy modułem TPM a procesorem, zawierające niezabezpieczone klucze szyfrowania.

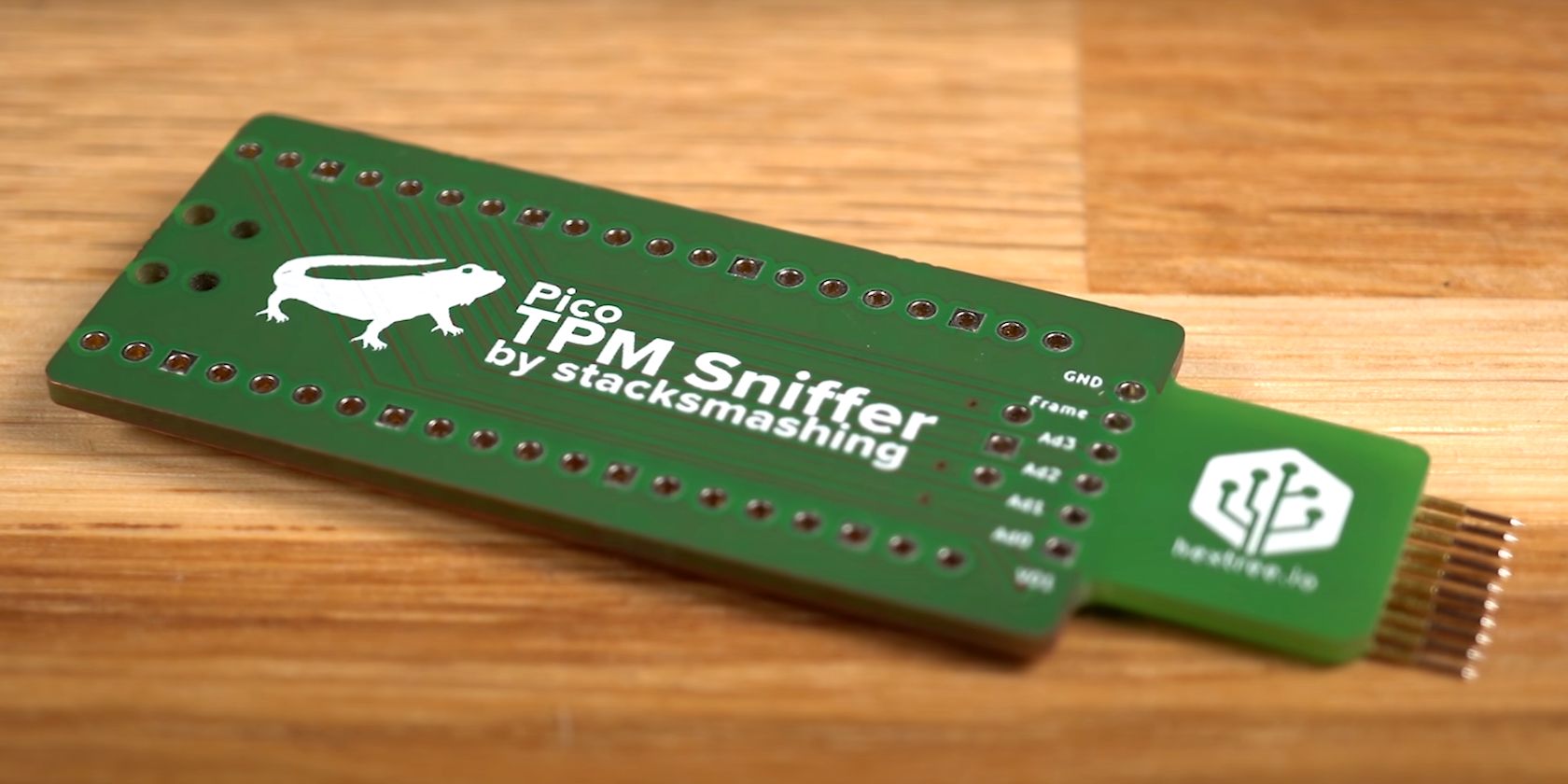

Narzędzia takie jak Raspberry Pi Pico, malutki komputer jednopłytkowy za 6 dolarów, który ma wiele zastosowań. W tym przypadku Stacksmashing podłączył Raspberry Pi Pico do nieużywanych złączy testowego laptopa i zdołał odczytać dane binarne podczas uruchamiania komputera. Otrzymane dane zawierały klucz główny woluminu przechowywany w module TPM, którego można było następnie użyć do odszyfrowania innych danych.

Czy nadszedł czas, aby porzucić funkcję BitLocker?

Co ciekawe, Microsoft już o tym wiedział potencjału tego ataku. Jest to jednak pierwszy przypadek praktycznego ataku, który pokazuje, jak szybko można ukraść klucze szyfrujące funkcją BitLocker.

Rodzi się istotne pytanie, czy powinieneś rozważyć przejście na alternatywę BitLocker, taką jak darmowy VeraCrypt o otwartym kodzie źródłowym. Dobra wiadomość jest taka, że nie musisz zmieniać statku z kilku powodów.

Po pierwsze, exploit działa tylko z zewnętrznymi modułami TPM, które żądają danych z modułu za pomocą magistrali LPC. Większość nowoczesnego sprzętu integruje moduł TPM. Chociaż teoretycznie można wykorzystać moduł TPM oparty na płycie głównej, wymagałoby to więcej czasu, wysiłku i dłuższego czasu pracy z urządzeniem docelowym. Wyodrębnianie danych klucza głównego woluminu funkcji BitLocker z modułu TPM staje się jeszcze trudniejsze, jeśli moduł jest zintegrowany z procesorem.

Procesory AMD integrują moduł TPM 2.0 od 2016 r. (wraz z wprowadzeniem AM4, znanego jako fTPM), natomiast procesory Intel zintegrowały moduł TPM 2.0 wraz z wprowadzeniem na rynek procesorów Coffee Lake ósmej generacji w 2017 r. (znanym jako PTT). Wystarczy powiedzieć, że jeśli używasz komputera z procesorem AMD lub Intel po tych datach, najprawdopodobniej jesteś bezpieczny.

Warto również zauważyć, że pomimo tego exploita funkcja BitLocker pozostaje bezpieczna, a faktyczne szyfrowanie, na którym jest oparty, AES-128 lub AES-256, jest nadal bezpieczne.