Możesz zrobić szalone rzeczy hakerskie, po prostu wyszukując w Google! 🤯

Tak, dobrze słyszałeś. Nazywa się to Google Hacking lub Google Dorking.

Jako autor treści wielokrotnie korzystałem z Google Dorks do celów SEO i badań. Pomaga mi znaleźć konkretne posty od mojej konkurencji i zablokować niedoceniane tematy w mojej strategii dotyczącej treści.

Podobnie możesz używać poleceń Google Dorking zgodnie ze swoimi wymaganiami.

Zanim jednak zagłębisz się w Google Dorking, musisz zapoznać się z różnymi terminami, takimi jak Dorks, Recon i wiele innych. Musisz także wiedzieć, gdzie narysować linię.

Google Dorking nie jest nielegalne, o ile zebrane informacje są wykorzystywane do celów badawczych. Jeśli wykorzystasz zebrane informacje do szantażowania „celu”, Google Dorking może szybko wkroczyć w sferę nielegalnej działalności⚠️.

A Google tego nie lubi. Karze nawet adres IP, z którego pochodzą polecenia Dorking. Ty też możesz zostać pociągnięty do odpowiedzialności karnej, więc uważaj.

Dlatego w tym przewodniku Google Dorking, czyli przewodniku Google Hacking, podzielę się wszystkim, co musisz wiedzieć o tej niesamowitej etycznej technice hakowania i o tym, jak wykorzystać ją na swoją korzyść.

Spis treści:

Co to jest Google Dorking?

Google Dorking to technika wyszukiwania służąca do wyszukiwania informacji, które zazwyczaj nie pojawiają się w wynikach wyszukiwania Google. Odbywa się to za pomocą zaawansowanych operatorów wyszukiwania i ciągów znaków zwanych dorks.

Innymi słowy, Google Dorking to backdoor umożliwiający ominięcie algorytmu Google w celu znalezienia informacji, które nie są wyświetlane w wynikach wyszukiwania Google – na przykład strony administracyjnej konkretnej firmy lub strony logowania.

Możesz nawet znaleźć poufne dokumenty, takie jak pliki PDF, arkusze Excel itp., korzystając z odpowiednich poleceń Google Dorking.

Jeśli Google Dorking jest używany w dobrej wierze, może pomóc Ci znaleźć określone dokumenty lub strony internetowe – odfiltrowując nieistotne wyniki wyszukiwania i oszczędzając czas.

Jednak użyte w złej wierze może pomóc hakerom uzyskać dostęp do danych i plików konkretnej firmy lub osoby, które są niezabezpieczone lub przypadkowo przesłane do Internetu.

Zatem to, czy wariować, czy nie, zależy od tego, jak bardzo jesteś odpowiedzialny!

Jak działa Google Dorking?

Osoby takie jak Ty i ja mogą używać Google Dorking do celów badawczych. Jednak jest on najczęściej używany przez ekspertów ds. cyberbezpieczeństwa w celu zrozumienia luk w systemie. Są to głównie hakerzy etyczni, znani również jako hakerzy białych kapeluszy.

Nawet hakerzy z czarnymi kapeluszami używają Google Dorking do identyfikowania stron internetowych zawierających luki w zabezpieczeniach. Znajdują wrażliwe dane i pliki dotyczące swoich „celów” i wykorzystują je w złośliwy sposób.

(Panie Fanu Robota, jest ktoś? 😃)

Od początku XXI wieku wyszukiwarki są wykorzystywane jako narzędzie Google Dorking. Szerokie możliwości Google w zakresie przeszukiwania sieci ułatwiają Dorking.

Dzięki odpowiedniemu zapytaniu Google Dork atakujący mogą uzyskać dostęp do wielu informacji, których nie mogliby uzyskać za pomocą prostych wyszukiwań w Google. Informacje te obejmują:

- Hasła i nazwy użytkowników

- Listy adresów e-mail

- Dokumenty poufne

- Dane osobowe – finansowe, demograficzne, lokalizacyjne itp.

- Luki w zabezpieczeniach witryny

Według Statystyki Nortonaprawie 88% firm jest świadkiem ataku cybernetycznego w ciągu roku. Oznacza to, że firmy są celem ataków niemal codziennie.

Etyczni hakerzy wykorzystują zebrane informacje do naprawiania luk w swoich systemach, natomiast nieetyczni hakerzy wykorzystują je do nielegalnych działań, takich jak cyberprzestępczość, cyberterroryzm, szpiegostwo przemysłowe, kradzież tożsamości i cyberstalking.

Hakerzy mogą również sprzedać te dane innym przestępcom w ciemnej sieci za duże sumy pieniędzy. Oto fazy, w których haker wykorzystuje metody Google Dorking do kradzieży danych osobowych:

#1. Rekonesans

Pierwszym etapem hackowania jest zebranie jak największej ilości informacji o celu. Od poufnych dokumentów po nazwy użytkowników i hasła — wszystko, co hakerzy mogą znaleźć. Ten etap jest również znany jako rozpoznanie, odcisk stopy, a nawet pobranie odcisków palców.

Google Dorking to metoda pasywnego rozpoznania, co oznacza, że hakerzy uzyskują dostęp do publicznie dostępnych plików online.

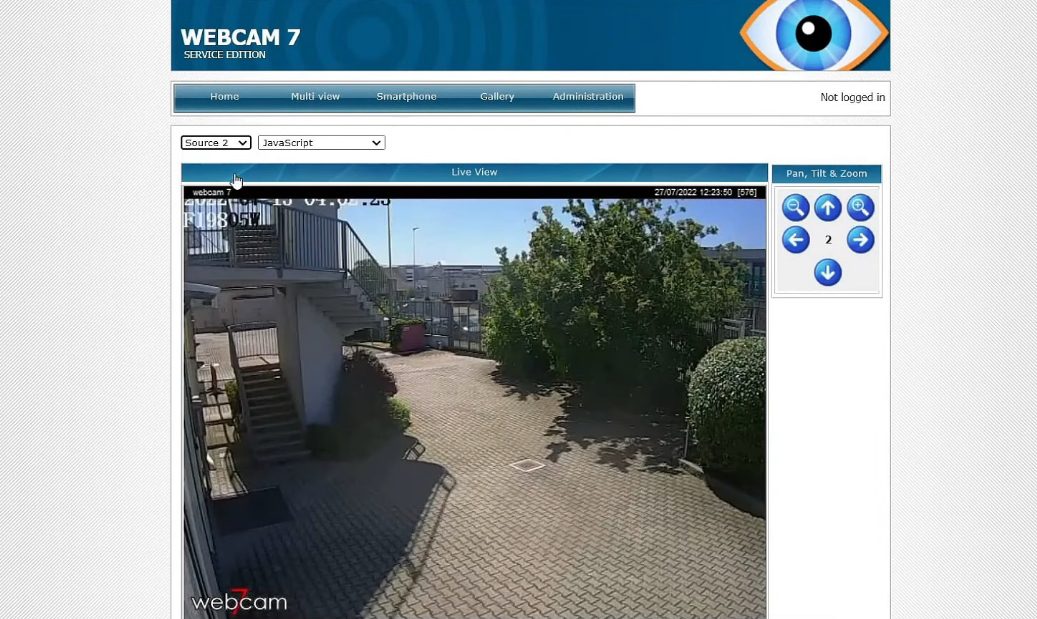

Publicznie dostępne pliki mogą zostać przypadkowo udostępnione online. Na przykład przypadkowo przesłali plik PDF zawierający nazwy użytkowników i hasła lub pozostawili swoje kamery internetowe otwarte na połączenie z Internetem.

#2. Łów

Na tym etapie haker zebrał dane — adresy URL stron internetowych, pliki PDF, arkusze programu Excel, listy e-mailowe itp. Haker przeskanuje je, otwierając i czytając pliki, czyszcząc łącza lub używając narzędzia skanującego w celu znalezienia informacji poszukiwany.

#3. Uzyskać dostęp

Na tym etapie haker wykorzystuje zebrane informacje i uzyskuje dostęp do systemu/bazy danych.

#4. Utrzymanie dostępu

Haker nawiązuje połączenie (tymczasowe lub stałe) z systemem/bazą danych, aby w razie potrzeby łatwo ponownie połączyć się z celem.

Jeśli połączenie zostanie zerwane lub haker będzie chciał później wrócić do systemu/bazy danych, może to zrobić za pomocą tego połączenia.

#5. Wyjście

Na tym etapie haker zaciera ślady i opuszcza system/bazę danych bez śladu. Haker usuwa wszystkie exploity i tylne drzwi oraz czyści logi.

Legalność Google Dorking

Jak wspomniałem, Google Dorking nie jest nielegalne, jeśli jest wykorzystywane wyłącznie do celów badawczych.

Tak naprawdę tylko faza 1 (rozpoznanie) mieści się w definicji Google Dorking, czyli wyszukiwania informacji przy użyciu zaawansowanych ciągów wyszukiwania i operatorów.

W momencie, gdy klikniesz wyniki wyszukiwania, uzyskasz dostęp do adresu URL, pobierzesz dokument lub uzyskasz dostęp do łączy bez odpowiedniego pozwolenia, wchodzisz w fazę 2.

Poza tym etapem możesz odpowiadać za przestępstwa komputerowe podlegające karze.

Klikaj więc ostrożnie i w dobrej wierze👍.

Co więcej, w Google Dork używasz zaawansowanych zapytań i ciągów wyszukiwania, aby odfiltrować nieistotne wyniki i znaleźć dokładnie to, czego szukasz.

Zapytanie Google Dork – znaczenie i przykłady

Niektóre typowe operacje zapytań w Google Dorking mogą pomóc w znalezieniu określonych informacji przy jednoczesnym odfiltrowaniu nieistotnych wyników.

Używam niektórych zapytań Google Dork – takich jak allintitle, inurl, typ pliku itp. – cały czas, gdy przeprowadzam analizę SERP dla danego tematu. Pomaga mi to ustalić dokładną strategię dotyczącą treści dla tego konkretnego tematu.

Podzielę się niektórymi z najczęstszych i przydatnych zapytań Google Dork. Podzielę się funkcją zapytania, wynikami i sposobem wykorzystania wyników na swoją korzyść. Oto niektóre z najpopularniejszych operatorów używanych w Google Dorking.

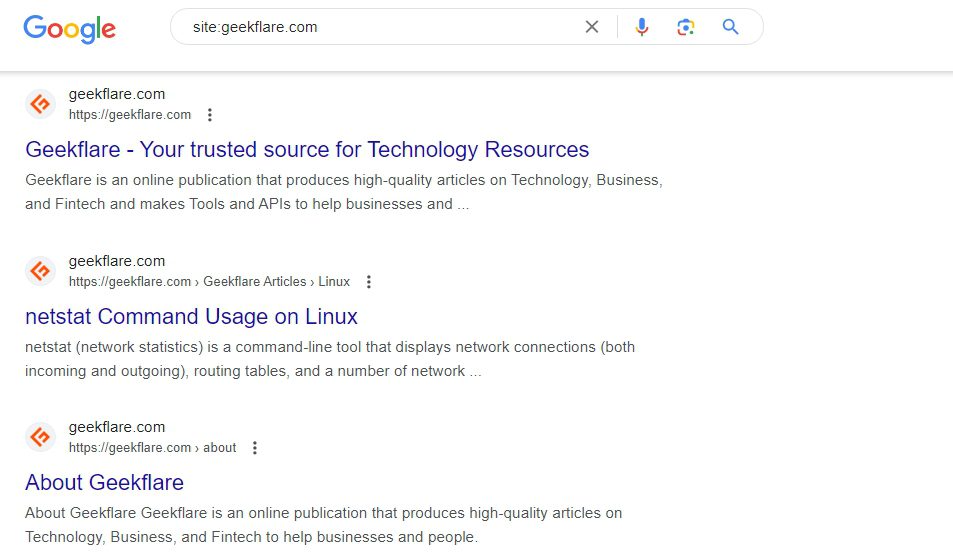

#1. Strona

Jeśli chcesz wyszukać strony tylko określonej witryny, możesz skorzystać z operatora zapytań site:. To zapytanie ogranicza wyszukiwanie do określonej witryny internetowej, domeny najwyższego poziomu lub subdomeny.

To zapytanie wyświetli publiczne strony internetowe tej konkretnej witryny, domeny najwyższego poziomu lub subdomeny. Możesz nawet połączyć to zapytanie z innymi zapytaniami, aby uzyskać jeszcze bardziej szczegółowe wyniki wyszukiwania.

#2. Tytuł/cały tytuł

Wstawianie głównego słowa kluczowego do tytułu SEO (inaczej tytułu meta) jest jedną z najstarszych i najskuteczniejszych praktyk SEO. Tak więc, używając intitle: dork query, możesz znaleźć konkretne strony internetowe ze słowami kluczowymi w ich tytułach SEO.

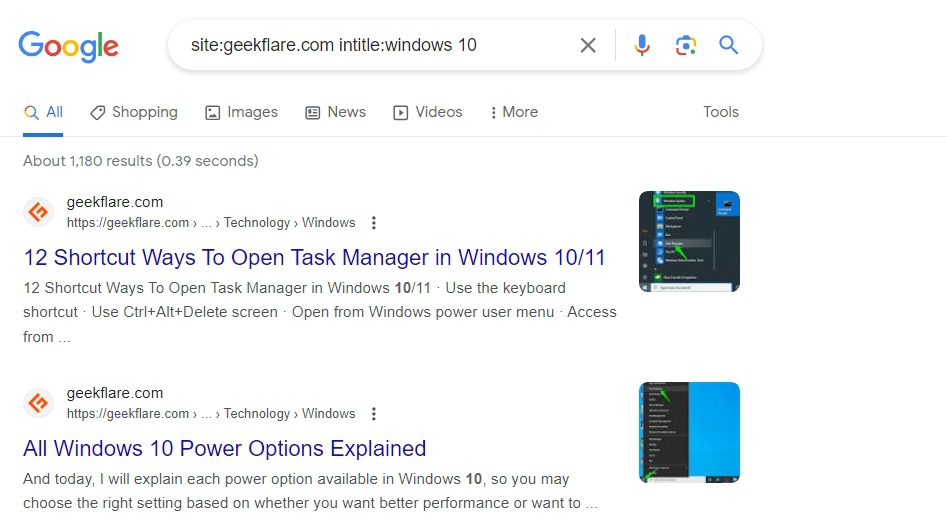

Możesz nawet połączyć to z zapytaniem site:, aby uzyskać nawet konkretne wyniki. Na przykład, jeśli chcesz znaleźć artykuły na temat newsblog.pl, ale tylko na temat systemu Windows 10, możesz wpisać to zapytanie.

Ta metoda Google Dorking jest naprawdę przydatna, gdy chcesz znaleźć wyniki dotyczące określonego wyszukiwanego hasła. Jeśli połączysz to z innymi zapytaniami, możesz radykalnie poprawić analizę SERP.

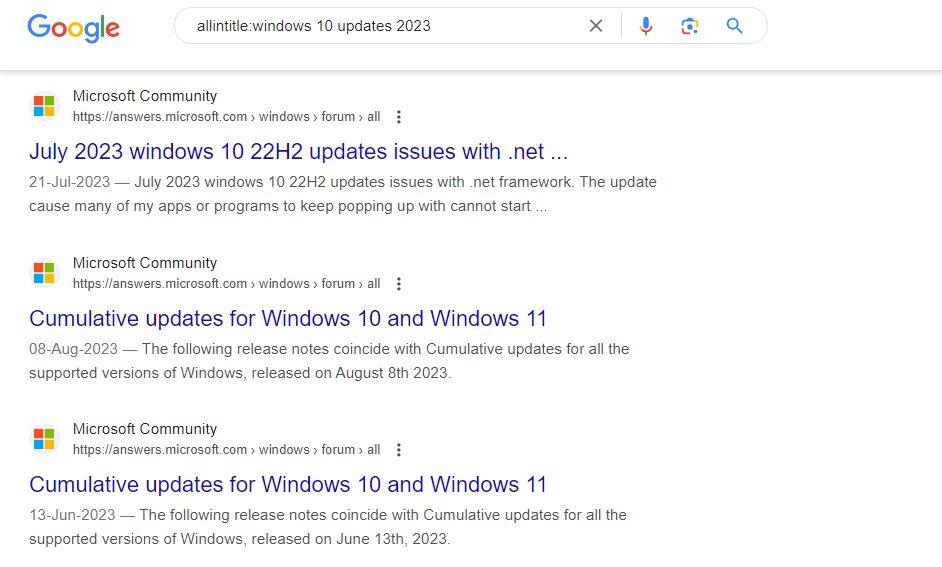

Alternatywnie możesz także użyć zapytania allintitle: jeśli masz wiele wyszukiwanych haseł i chcesz, aby wszystkie znalazły się w tytule wyników. Następnie możesz użyć allintitle: query zamiast intitle:.

#3. Inurl/Allinurl

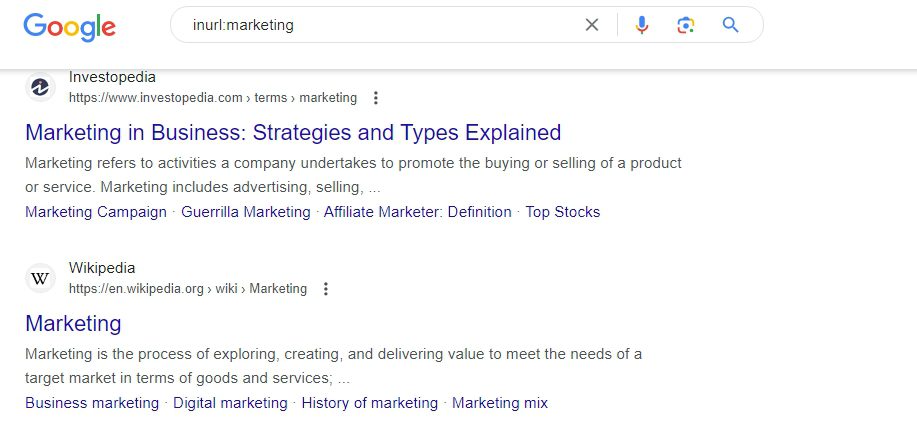

Polecenie inurl: dork jest bardzo podobne do polecenia intitle:. Jedyna różnica polega na tym, że to zapytanie szuka określonego wyszukiwanego hasła w adresach URL witryn.

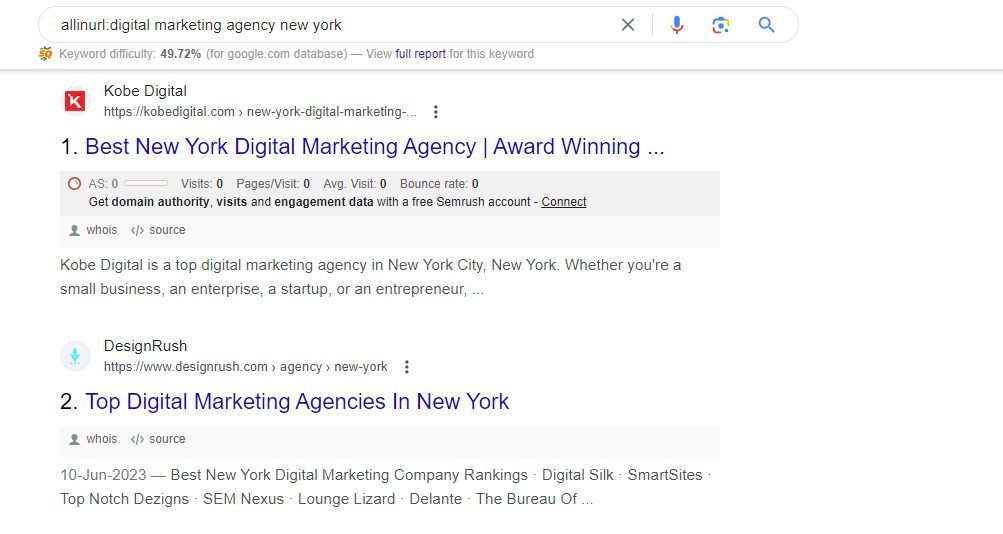

Alternatywnie możesz nawet użyć zapytania allinurl: Dorking, aby znaleźć adresy URL zawierające wiele wyszukiwanych haseł. To zapytanie wyświetli adresy URL zawierające wszystkie wyszukiwane hasła.

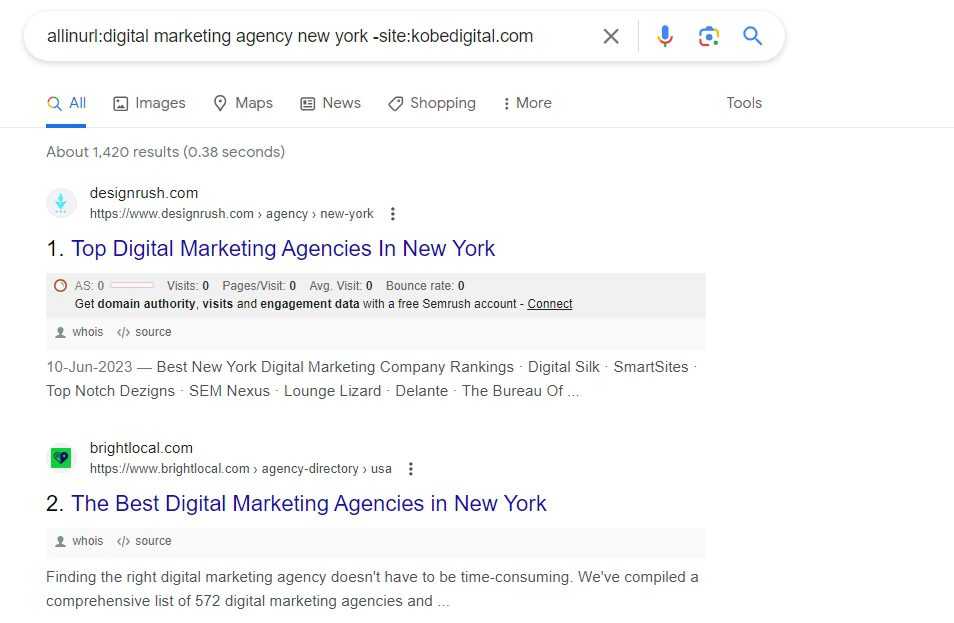

Na przykład główne słowo kluczowe w adresie URL i zoptymalizowana struktura adresu URL są niezbędne do rankingu w Google. Jeśli więc prowadzę nową agencję marketingu cyfrowego w Nowym Jorku i chcę zobaczyć moją lokalną konkurencję, mogę to łatwo zrobić za pomocą polecenia allinurl:.

Możesz nawet dodać dodatkowy operator, taki jak „- (minus)”, aby wykluczyć wyniki z określonego źródła. Możesz zrobić to samo z allintitle: query. Oto przykład:

Zapytanie inurl:/allinurl: dork może być naprawdę przydatne do oszacowania liczby stron internetowych, o które będziesz walczył, aby uzyskać ranking dla tego konkretnego wyszukiwanego hasła, a co najważniejsze, organ domeny, którego potrzebujesz do rankingu dla tego wyszukiwanego hasła.

#4. W tekście

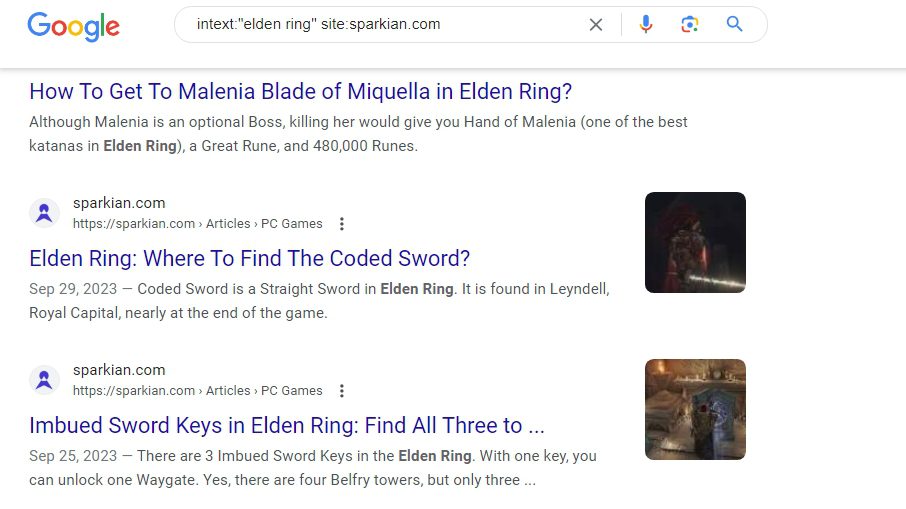

Intekst: Zapytanie Dork wyszukuje witryny/strony internetowe zawierające wyszukiwane hasło w tekście. Dla ekspertów SEO bardzo przydatne jest odnajdywanie stron konkurencji za pomocą wyszukiwanego hasła – określonego słowa kluczowego.

Możesz nawet użyć dodatkowego operatora, takiego jak cudzysłów („”), aby znaleźć strony internetowe zawierające dokładne wyszukiwane hasło w treści. Możesz połączyć to z zapytaniem site:, aby znaleźć wyniki konkretnej witryny.

Jest to jedna ze sztuczek wyszukiwania Google, z której korzysta większość ekspertów SEO. 😉

#5. Typ pliku

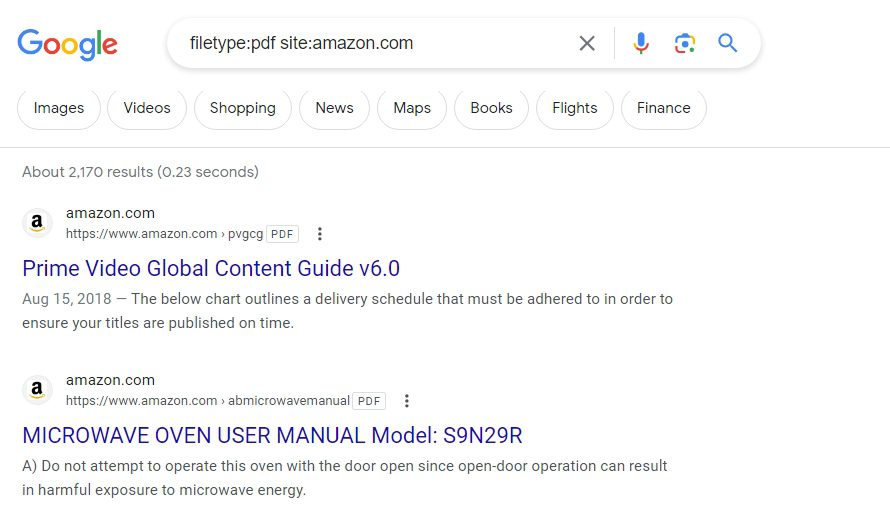

Używając operatora wyszukiwania typu pliku:, możesz znaleźć pliki takie jak PDF, XLS, Doc itp. To zapytanie jest niezwykle przydatne, jeśli szukasz konkretnych raportów, podręczników lub badań.

W Google Dorking polecenie filetype: jest jednym z najczęściej używanych poleceń przez hakerów w celu znalezienia przypadkowo wyciekłych i poufnych dokumentów. Dokumenty te mogą zawierać poufne informacje, takie jak adresy IP, hasła itp.

Hakerzy wykorzystują te informacje do testów penetracyjnych (pentestingów) i omijania zapór płatniczych w celu uzyskania dostępu do zasobów.

#6. Pamięć podręczna

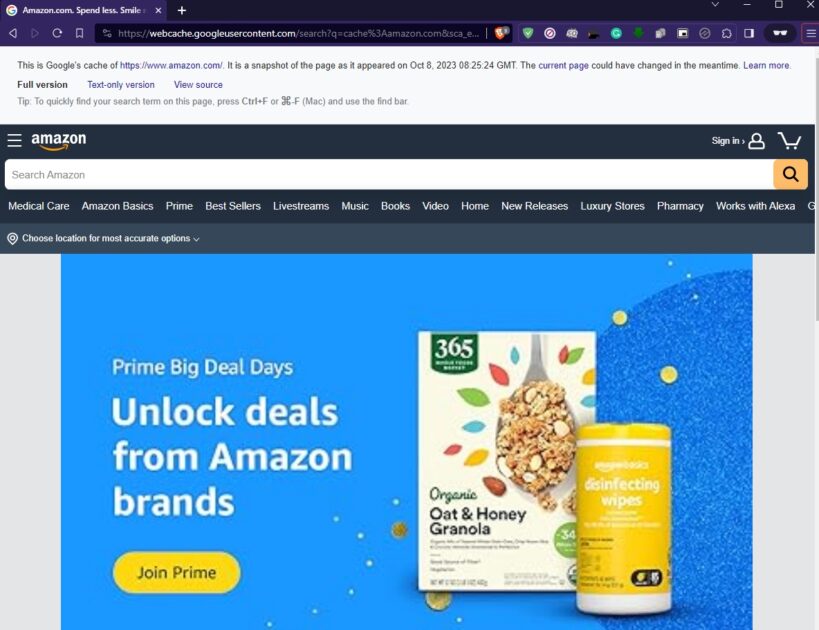

Za pomocą polecenia Cache: wyszukiwarka Google pobierze ostatnią zapisaną kopię konkretnej witryny (pamięć podręczna Google), jeśli taka istnieje. Jest to przydatne do ponownego odkrycia strony internetowej przed jej przestojem lub ostatnią aktualizacją.

Za każdym razem, gdy użytkownik uzyskuje dostęp do witryny internetowej za pomocą Google, w systemie Google tworzona jest wersja tej strony w pamięci podręcznej. Dostęp do tej wersji zapisanej w pamięci podręcznej można uzyskać za pomocą polecenia cache:, jeśli oryginalna witryna internetowa jest tymczasowo niedostępna lub jeśli chcesz wyświetlić starszą wersję witryny.

#7. Połączyć

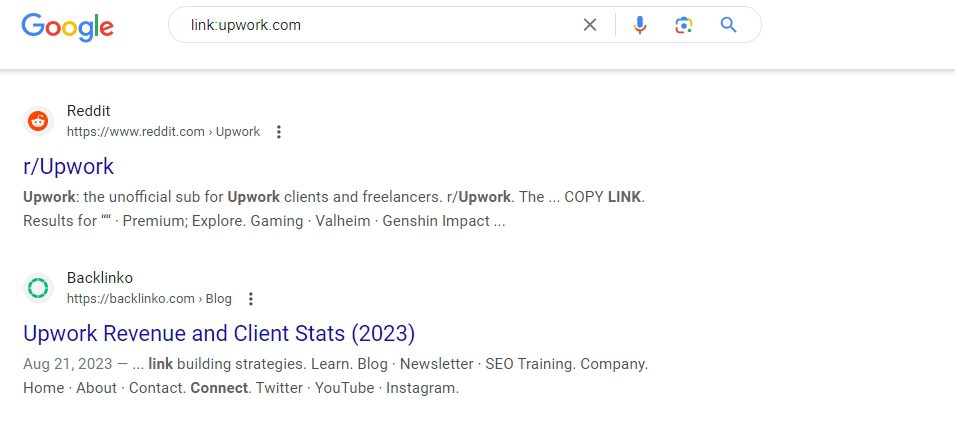

Link: Zapytanie Google Dork jest pomocne, jeśli chcesz dowiedzieć się, które strony internetowe prowadzą do określonego adresu URL.

Jeśli chcesz przeanalizować linki zwrotne prowadzące do Twojej witryny, możesz skorzystać z narzędzi takich jak Semrush lub Ahrefs.

Jeśli jednak nie chcesz inwestować w narzędzie do analizy linków zwrotnych, ta metoda Google Dorking to bezpłatna i przydatna metoda analizowania, skąd pochodzą Twoje linki zwrotne.

#8. Mapa

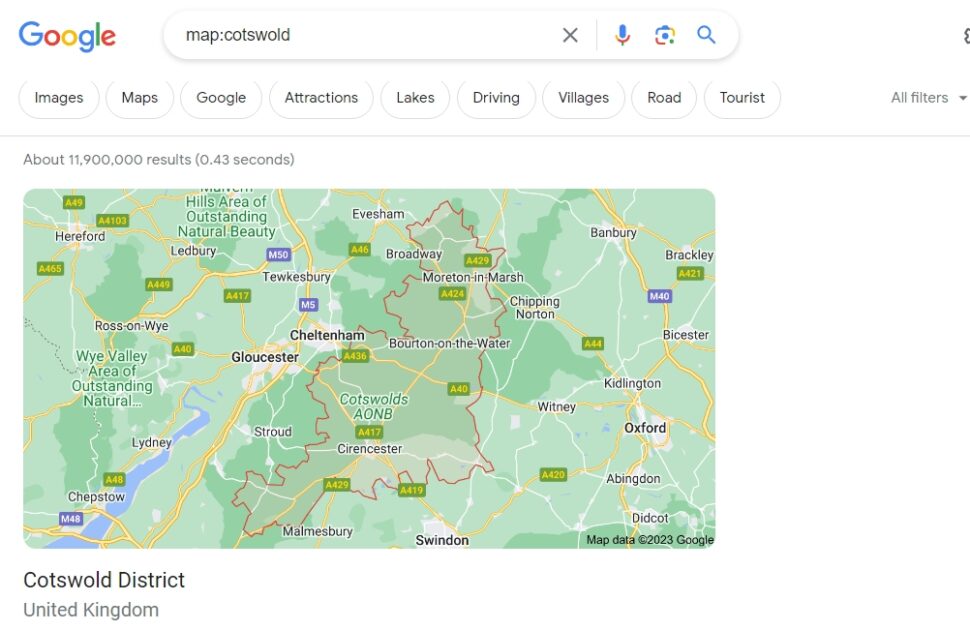

Korzystanie z mapy: Komenda Dorking pozwala na odnalezienie mapy danej lokalizacji. Wyszukiwarka Google wyświetli mapę bezpośrednio zamiast stron internetowych.

W systemie macOS może zostać wyświetlony monit o otwarcie aplikacji Mapy. To zapytanie jest przydatne do szybkiego znalezienia mapy konkretnej lokalizacji.

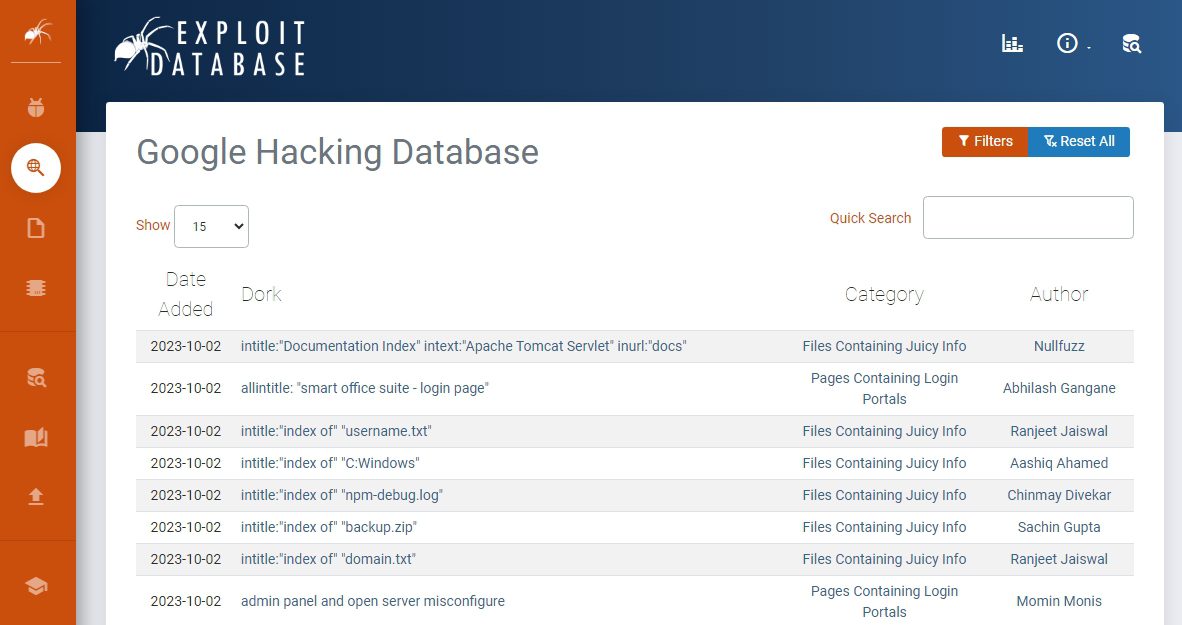

Baza danych hakerów Google to repozytorium, w którym użytkownicy publikują różne ciągi operatorów wyszukiwania, których możesz użyć, aby rozpocząć korzystanie z Google Dorking.

Zalecam jednak ostrożne korzystanie z tych ciągów wyszukiwania, ponieważ niektóre z nich prowadzą do kamer internetowych i firmowych stron logowania.

Jak chronić się przed Google Dorking?

Niezależnie od tego, czy jesteś osobą fizyczną, czy firmą, musisz chronić się przed Google Dorking. Możesz podjąć następujące kroki, aby mieć pewność, że Twoje dane w Internecie są bezpieczne.

- Upewnij się, że prywatne strony i dokumenty są chronione hasłem.

- Wdrażaj ograniczenia oparte na adresach IP.

- Szyfruj poufne informacje — nazwy użytkowników, hasła, identyfikatory e-mail, numery telefonów itp.

- Znajdź i wyłącz Google Dorks za pomocą narzędzi do skanowania podatności.

- Wykonuj regularne zapytania w swoich witrynach internetowych, aby znaleźć i naprawić luki, zanim znajdą je osoby atakujące.

- Użyj Google Search Console, aby usunąć poufne treści ze swojej witryny

- Użyj pliku robots.txt, aby ukryć i zablokować botom dostęp do wrażliwych plików.

Chociaż 100% bezpieczeństwo w Internecie to mit, możesz wdrożyć kroki, aby zminimalizować ryzyko, że staniesz się ofiarą nieetycznego hakowania.

Kary Google Dorking nałożone przez Google

Google Dorking może dostarczyć Ci ogromnych ilości informacji, odfiltrowując niepotrzebne lub niepowiązane wyniki wyszukiwania. Jednak użyte w sposób nieetyczny może zwrócić uwagę organów ścigania.

W większości przypadków Google ostrzeże Cię, gdy przesadzisz z Dorkingiem. Rozpocznie się weryfikacja zapytań. Jeśli nadal przesadzisz, Google może nawet zablokować Twój adres IP.

Do Dork czy nie Dork?

W tym przewodniku Google Dorking omówiliśmy wszystko na temat tej potężnej techniki wyszukiwania, która pozwala znaleźć określone informacje i publicznie ujawnione luki w zabezpieczeniach. Dla testerów penetracyjnych to codzienna praca.

Ponadto dzięki bazie danych Google Hacking Database otrzymujesz kolekcję gotowych Google Dorks. Jednakże jeszcze raz przypominam, aby korzystać z Dorking w sposób etyczny i za zgodą.

Postępuj zgodnie z wytycznymi etycznymi i poproś o pozwolenie, gdy korzystasz z Dorking do audytów bezpieczeństwa.

Jeśli fascynuje Cię etyczne hakowanie, sprawdź także, jak zostać łowcą nagród w 2023 roku?