W obliczu eskalującego zagrożenia cyberatakami, niezawodne mechanizmy przechowywania i wdrażania danych w środowisku chmurowym stają się kluczowe.

Przetwarzanie w chmurze, oparte na wykorzystaniu zdalnych serwerów do udostępniania zasobów obliczeniowych na żądanie – od aplikacji po serwery i magazyny danych – zyskało ogromną popularność dzięki swojej elastyczności i dostępności z dowolnego miejsca.

Dane statystyczne wskazują na dynamiczny wzrost rynku aplikacji chmurowych, prognozowany z poziomu 100 miliardów dolarów w 2018 roku do 168,6 miliardów dolarów w 2025 roku.

Jednakże, zwiększone upowszechnienie chmury pociągnęło za sobą wzrost liczby incydentów naruszeń bezpieczeństwa. Aż 45% przypadków naruszenia danych ma miejsce w chmurze, co czyni kwestię bezpieczeństwa chmurowego poważnym wyzwaniem dla firm każdej wielkości.

W odpowiedzi na te wyzwania, pojawiła się koncepcja Cloud Native Security, stanowiąca zbiór nowoczesnych strategii bezpieczeństwa, które mają na celu ochronę danych, aplikacji i całej infrastruktury w chmurze.

Ten artykuł ma na celu dogłębne wyjaśnienie, czym jest Cloud Native Security, jakie są jego kluczowe aspekty, najlepsze praktyki, potencjalne słabości i wiele innych zagadnień. Zapraszamy do lektury, jeśli chcesz zgłębić tę koncepcję.

Czym jest bezpieczeństwo natywne dla chmury?

Cloud Native Security to podejście do ochrony aplikacji, platform i infrastruktury chmurowej, wykorzystujące model dostarczania oparty na przetwarzaniu w chmurze.

Jego głównym celem jest pełne wykorzystanie specyficznych zalet przetwarzania w chmurze, takich jak skalowalność, automatyzacja i elastyczność.

Bezpieczeństwo jest wbudowywane od samego początku procesu rozwoju, poprzez produkcję, z zapewnieniem wielu warstw ochronnych oraz ciągłym monitorowaniem, co pozwala na identyfikację nowych słabych punktów.

Nowoczesna architektura Cloud Native wykorzystuje najnowsze osiągnięcia w infrastrukturze i oprogramowaniu, umożliwiając firmom i przedsiębiorstwom jednoczesne i bezpieczne wdrażanie aplikacji, z naciskiem na rozwiązania oparte na chmurze.

Jak działa Cloud Native Security?

Podejście Cloud Native oznacza reinterpretację, innowację i transformację sposobu, w jaki firmy tworzą oprogramowanie.

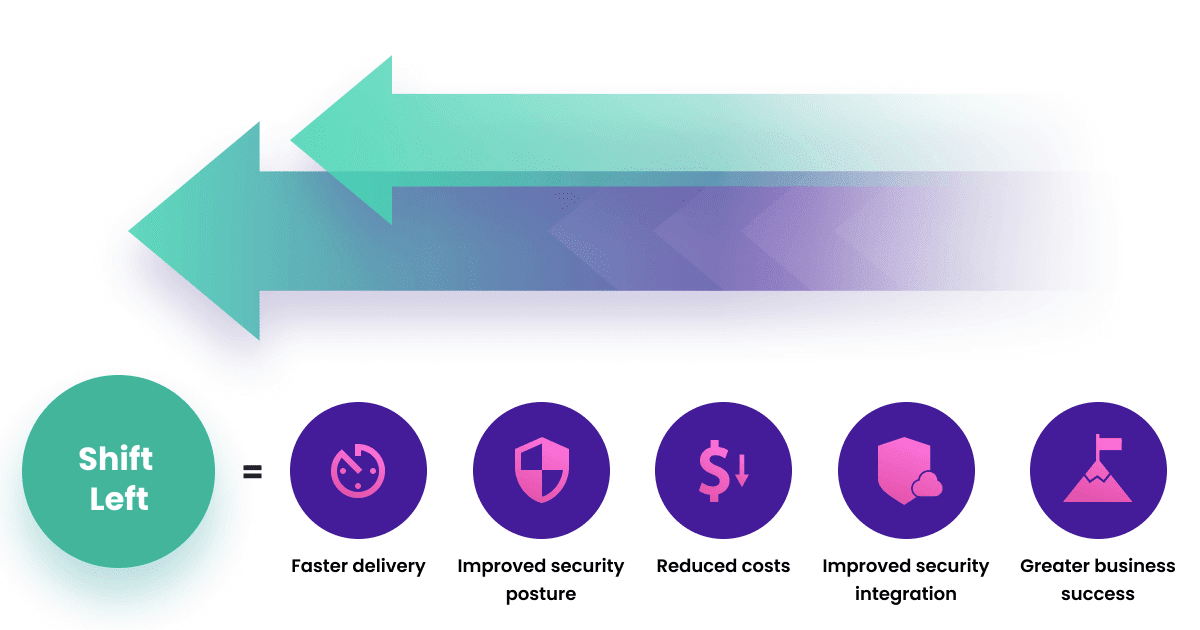

Chociaż koncepcja przenoszenia bezpieczeństwa na wcześniejsze etapy rozwoju oprogramowania zyskuje na popularności, zapewnienie bezpieczeństwa w każdym punkcie kontrolnym i integracja aspektów bezpieczeństwa w całym cyklu życia oprogramowania (SDLC) okazuje się znacznie skuteczniejsze.

źródło: snyk.io

źródło: snyk.io

Metoda „przesunięcia w lewo” nadaje priorytet bezpieczeństwu na najwcześniejszym etapie SDLC, co znacząco ułatwia eliminowanie słabych punktów i zapobiega powstawaniu wąskich gardeł.

Cloud Native Security stosuje tę samą zasadę, zajmując się kwestiami bezpieczeństwa poprzez skuteczne usuwanie wykrytych luk.

Poniżej przedstawiamy kilka efektywnych strategii działania Cloud Native Security:

- Automatyczne wdrażanie kontroli bezpieczeństwa: Cloud Native Security wykorzystuje automatyzację do wprowadzania systemów szyfrowania i wykrywania włamań, gwarantując aktualną i poprawną konfigurację mechanizmów kontroli bezpieczeństwa.

- Ciągła integracja/ciągłe wdrażanie (CI/CD): potoki CI/CD umożliwiają szybkie i zautomatyzowane wprowadzanie poprawek i aktualizacji zabezpieczeń.

- Konteneryzacja: Cloud Native Security wykorzystuje konteneryzację do zabezpieczania i izolowania danych oraz aplikacji.

- Architektura mikrousług: Cloud Native Security stosuje architekturę mikrousług, co ogranicza wpływ problemów związanych z bezpieczeństwem. W przypadku wystąpienia problemu w jednej mikrousłudze, nie musi on wpływać na całą aplikację.

- Zgodność: Cloud Native Security zapewnia zgodność ze standardami regulacyjnymi i certyfikatami bezpieczeństwa, takimi jak SOC 2 i ISO 27001, co gwarantuje, że organizacje działają w zgodzie z obowiązującymi wymogami.

Dzięki skalowalności i elastyczności przetwarzania w chmurze, organizacje mogą szybko adaptować się i reagować na zmieniające się potrzeby i wymogi w zakresie bezpieczeństwa. To sprawia, że Cloud Native Security jest elastycznym i wydajnym rozwiązaniem do ochrony danych i aplikacji w chmurze.

Znaczenie i cele Cloud Native Security

Celem Cloud Native Security jest ustanowienie solidnej struktury bezpieczeństwa, zapewniającej maksymalną ochronę danych i aplikacji, przy jednoczesnym zminimalizowaniu ryzyka związanego z zagrożeniami cybernetycznymi.

Najważniejsze korzyści płynące z Cloud Native Security to:

#1. Ulepszone monitorowanie i widoczność

Cloud Native Security umożliwia ciągłe testowanie na wszystkich poziomach CI/CD, co daje zespołom odpowiedzialnym za bezpieczeństwo możliwość monitorowania i rozwiązywania problemów na poziomie systemu i poszczególnych komponentów.

Aplikacje Cloud Native ułatwiają monitorowanie wykorzystania zasobów i dzienników. Ustanowienie minimalnych poziomów dostępu dla pracowników i członków zespołu, a także monitorowanie statystyk użytkowania przy użyciu przejrzystych pulpitów nawigacyjnych znacząco ułatwia zrozumienie schematu wykorzystania.

Dzięki temu możliwe jest odrzucanie prób nieautoryzowanego dostępu i generowanie alertów w przypadku ich wykrycia.

#2. Łatwość zarządzania

Automatyzacja jest kluczową różnicą między tradycyjnymi a Cloud Native Security.

Cloud Native Security automatycznie udostępnia zasoby, oferując funkcje takie jak automatyczne rozwiązywanie problemów, skalowalność i podejmowanie działań naprawczych, co sprawia, że zarządzanie jest wyjątkowo proste.

To gwarantuje usprawnione zarządzanie i łatwość obsługi dla wszystkich członków zespołu.

#3. Ulepszona obsługa klienta

W technologii Cloud Native aktualizacje aplikacji są wprowadzane i dystrybuowane w niewielkich partiach w ramach procesu testowania.

Automatycznie zbierane są opinie i sugestie użytkowników, co umożliwia szybkie wprowadzanie wymaganych zmian.

Ten proces eliminuje obawy związane z późniejszym wdrażaniem i debugowaniem, pozwalając programistom skupić się bardziej na funkcjonalności aplikacji i reakcjach użytkowników.

#4. Automatyczne wykrywanie zagrożeń

Technologia Cloud Native Security usprawnia procesy i automatycznie identyfikuje oraz eliminuje zagrożenia dzięki zastosowaniu technik i algorytmów uczenia maszynowego (ML).

Zautomatyzowane narzędzia wykorzystują analizę danych historycznych oraz analizę dynamiczną, co pozwala na identyfikację zagrożeń cybernetycznych i wcześniejsze powiadamianie właściwych zespołów.

Aplikacje są chronione i naprawiane w czasie rzeczywistym dzięki automatyzacji sterowanej zdarzeniami w przypadku naruszenia bezpieczeństwa danych.

#5. Ciągłe zapewnienie zgodności

Aplikacje Cloud Native zapewniają zgodność z zasadami i regulacjami dotyczącymi korzystania z infrastruktury chmurowej. Przepisy dotyczące lokalizacji i suwerenności danych służą ochronie tych danych.

Chociaż te regulacje różnią się w zależności od kraju i domeny, infrastruktura chmurowa domyślnie zapewnia zgodność z nimi poprzez ustanowienie standardowych środków bezpieczeństwa w chmurze.

#6. Bezproblemowe wdrażanie i elastyczność

Cloud Native Security i aplikacje wymagają szybkich wdrożeń, co ułatwia zespołom ds. bezpieczeństwa stosowanie poprawek zabezpieczeń w różnych środowiskach.

Jest to ważne, ponieważ przestarzałe oprogramowanie i aplikacje mogą mieć krytyczny wpływ na bezpieczeństwo. Dlatego aktualizacja infrastruktury chmurowej za pomocą najnowszych rozwiązań z zakresu bezpieczeństwa jest kluczowa dla zapobiegania i zwalczania ewoluujących zagrożeń cybernetycznych.

#7. Zmniejszony koszt rozwoju

Wszystkie aplikacje Cloud Native korzystają z mikroserwisów, które można łatwo przenosić między różnymi projektami.

Podczas tworzenia nowych aplikacji, możliwe jest zastosowanie mikroserwisów z wcześniejszego projektu.

Ten proces znacząco redukuje koszty rozwoju, pozwalając programistom skupić się na aplikacji, a nie na platformie, ponieważ technologia Cloud Native dzieli platformę na wiele usług.

#8. Ochrona danych

Zabezpieczenia Cloud Native wykorzystują zaawansowane algorytmy szyfrowania danych oparte na kluczach, aby uniemożliwić nieautoryzowany dostęp i przechwytywanie plików oraz danych przesyłanych do i z chmury.

Dostęp do wrażliwych danych można ograniczyć tylko do upoważnionych użytkowników, co jest powodem, dla którego organizacje, w tym banki, przenoszą swoje dane do chmury.

#9. Bezpieczeństwo sieci

Wdrożenia Cloud Native zapewniają podwyższony poziom bezpieczeństwa sieci dzięki środkom, takim jak ciągłe monitorowanie ruchu sieciowego w celu raportowania oraz konfigurowalne reguły zapory sieciowej.

Rejestrowany jest również dostęp użytkowników do aplikacji i z aplikacji oraz ruch sieciowy w aplikacjach.

Proces rejestrowania przepływu ruchu w aplikacji pozwala na dogłębne zrozumienie jej użytkowania, co z kolei ułatwia analizowanie, wykrywanie i przewidywanie zagrożeń sieciowych.

Bez względu na to, czy zależy Ci na prostym zarządzaniu lukami w zabezpieczeniach, automatycznym wykrywaniu zagrożeń, czy wysokim poziomie bezpieczeństwa danych w przystępnej cenie, Cloud Native Security jest godnym zaufania rozwiązaniem dla infrastruktury chmurowej Twojej organizacji.

4 C dotyczące bezpieczeństwa natywnego w chmurze

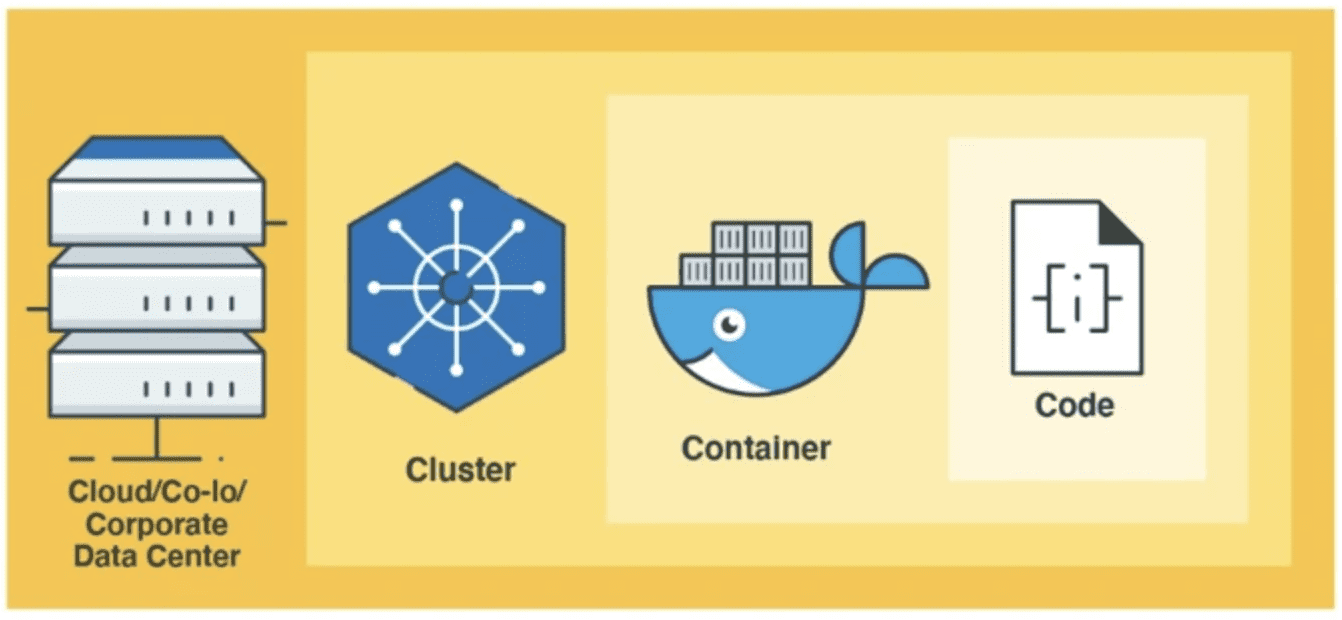

Cloud Native Security opiera się na wielowarstwowym podejściu do bezpieczeństwa, uznawanym za najlepszą metodę zabezpieczania oprogramowania i systemów aplikacji.

Typowa infrastruktura Cloud Native składa się z czterech warstw zabezpieczeń: Cloud (Chmura), Code (Kod), Container (Kontener) i Cluster (Klaster).

Przyjrzyjmy się każdej z nich i ich znaczeniu.

Źródło: trendmicro.com

Źródło: trendmicro.com

Chmura

Infrastruktura chmurowa jest fundamentem wszystkich warstw bezpieczeństwa i podstawą konfiguracji zabezpieczeń aplikacji.

Włączenie zabezpieczeń aplikacji na poziomie chmury jest niezbędne, ponieważ programiści mają ograniczone możliwości konfigurowania ich na poziomie kodu. Dostawcy usług chmurowych oferują liczne rekomendacje dotyczące bezpiecznego uruchamiania obciążeń aplikacji.

Warstwa chmury komunikuje się z otoczeniem zewnętrznym, w tym z wtyczkami firm trzecich, użytkownikami i zewnętrznymi interfejsami API. Dlatego też, luki w zabezpieczeniach na poziomie chmury miałyby poważny wpływ na wszystkie aplikacje, usługi i procesy, które są w niej hostowane.

Klaster

Gdy warstwa chmury przekształca się w warstwę klastra, aplikacje wdrażane w infrastrukturze chmurowej są dzielone na moduły w kontenerach i grupowane w różne klastry.

Ochrona klastra obejmuje zabezpieczenie oprogramowania i aplikacji działających w klastrach oraz konfigurację bezpiecznej komunikacji w obrębie klastra.

Kontener

Warstwa kontenera, następująca po warstwie kodu, odgrywa kluczową rolę we wdrażaniu aplikacji i oprogramowania w środowiskach Cloud Native Security.

Ponieważ oprogramowanie i środowisko są zamknięte w kontenerach, ich ochrona jest niezbędna w nowoczesnych środowiskach chmurowych.

Kod

Ostatnie „C” to warstwa kodu. Wzmocnienie i rozwój bezpieczeństwa w chmurze przy użyciu kodu aplikacji to jedna z najlepszych praktyk DevSecOps.

Polega na przeniesieniu aspektów bezpieczeństwa na niższy poziom kodu aplikacji i nadaniu priorytetu ochronie aplikacji na wczesnym etapie cyklu życia oprogramowania. Identyfikacja słabych punktów na wcześniejszym etapie rozwoju pozwala firmom zaoszczędzić czas, koszty i wysiłek.

Luki w zabezpieczeniach Cloud Native

Chociaż celem Cloud Native Security jest modernizacja infrastruktury chmurowej i architektury oprogramowania w firmach, ma ona wpływ na bezpieczeństwo, co może być zaskakujące.

Poniżej przedstawiono typowe słabości w Cloud Native Security, które należy wziąć pod uwagę przed włączeniem jej do swojej infrastruktury.

#1. Źle skonfigurowane kontenery

Niedawno NSA poinformowała, że błędne konfiguracje są częstą luką w chmurze i stanowią poważne zagrożenie.

W bezserwerowym świecie Cloud Native łatwo jest uruchamiać nowe serwery internetowe i tworzyć kontenery. Jednak bez szczegółowych zabezpieczeń łatwo jest uzyskać nieograniczony dostęp do sieci, otwierając dostęp do chmury dla każdego.

Często twórcy aplikacji wprowadzają zmiany w konfiguracji lub tworzą zasady i reguły dotyczące całego pakietu aplikacji. W rezultacie, błędne konfiguracje w procesie DevSecOps mogą spowodować ujawnienie przechowywanych danych lub stworzyć podatne na ataki obciążenia.

#2. Niepewne ustawienia domyślne

Nie wszystkie narzędzia i aplikacje Cloud Native są domyślnie bezpieczne, ponieważ niektóre oferują elastyczne ustawienia i konfiguracje. Badania Accurics wykazały, że 48% naruszeń bezpieczeństwa w aplikacjach Cloud Native wynika z niezabezpieczonych ustawień domyślnych.

Niepewne ustawienia domyślne pojawiają się, gdy zespoły ds. bezpieczeństwa wdrażają systemy oparte na chmurze z błędnie skonfigurowanymi lub niewystarczającymi ustawieniami, co prowadzi do naruszenia bezpieczeństwa lub wycieku poufnych danych.

Dlatego istotne jest staranne konfigurowanie i ocenianie ustawień bezpieczeństwa systemu opartego na chmurze, aby uniemożliwić nieautoryzowany dostęp do wrażliwych informacji.

#3. Nieszczelne sekrety

Przechowywanie poufnych informacji, takich jak klucze szyfrowania i poświadczenia bazy danych w aplikacji lub bazach danych organizacji, może narazić je na zagrożenia i luki w zabezpieczeniach.

W 2021 roku skradziono około 6 milionów haseł i poufnych danych, takich jak klucze API. Masowe wycieki danych uwierzytelniających z firmowej bazy danych mogą narazić klientów i użytkowników końcowych na niebezpieczeństwo, co może skutkować poważnymi konsekwencjami prawnymi.

Wycieki danych mogą prowadzić do poważnych konsekwencji, takich jak kradzież danych, zakłócenia usług i nieautoryzowany dostęp do systemu. Dlatego konieczne jest odpowiednie zabezpieczenie i zarządzanie poufnymi danymi za pomocą szyfrowania, bezpiecznych systemów przechowywania i kontroli dostępu, takich jak uwierzytelnianie wieloskładnikowe (MFA), aby wyeliminować ryzyko nadmiernych uprawnień.

#4. Luki w łańcuchu dostaw oprogramowania

Podobnie jak w przypadku tradycyjnych produktów, istnieje łańcuch dostaw dla oprogramowania.

Liczne modele dystrybucji i zewnętrzne frameworki umożliwiają zaprojektowanie i dostarczenie kodu zespołowi produkcyjnemu. Jednak ryzyko związane z korzystaniem z aplikacji innych firm i rozwiązań chmurowych powoduje powstawanie luk w łańcuchu dostaw oprogramowania.

Dzieje się tak, gdy komponenty łańcucha dostaw, takie jak biblioteka lub pakiet, zostaną naruszone. W 2021 roku, liczba luk w łańcuchu dostaw oprogramowania, w tym luk w zabezpieczeniach open source, wzrosła niemal trzykrotnie.

Czujne i proaktywne podejście do Cloud Native Security, zgodne z najlepszymi praktykami, ma kluczowe znaczenie dla redukcji zagrożeń bezpieczeństwa.

Zasoby edukacyjne

Poniżej znajduje się lista przydatnych zasobów edukacyjnych i książek z Amazon, które umożliwiają dogłębne zapoznanie się z rozwiązaniami Cloud Native Security oraz wskazówkami dotyczącymi ich integracji z systemami.

#1. Cloud Native Security Cookbook: Przepisy na bezpieczną chmurę (wydanie 1.)

Opublikowana w 2022 roku książka Cloud Native Security Cookbook autorstwa Josha Armitage’a zawiera informacje o wykorzystaniu platform Azure, AWS i GCP w celu zwiększenia poziomu bezpieczeństwa systemu Cloud Native.

Autor dzieli się swoim doświadczeniem na temat kompromisów, jakie muszą podejmować programiści i specjaliści ds. bezpieczeństwa podczas wdrażania infrastruktury opartej na chmurze.

#2. Cloud Native Security (wydanie 1.)

Ten obszerny przewodnik po Cloud Native Security, autorstwa Chrisa Binniego, zawiera dogłębną analizę minimalizowania powierzchni ataku i łagodzenia zagrożeń cybernetycznych, mających na celu ochronę infrastruktury Cloud Native.

To doskonała książka dla każdego, kto chce zdobyć kompleksową wiedzę na temat wzmacniania i zabezpieczania środowisk Cloud Native.

#3. Kubernetes Security and Observability: Holistyczne podejście do zabezpieczania kontenerów i aplikacji Cloud Native (wydanie 1)

Ta książka Brendana Creane’a i Amita Gupty koncentruje się na kluczowych aspektach związanych z bezpieczeństwem i obserwowalnością, pozwalając na pełne wykorzystanie potencjału aplikacji natywnych w chmurze.

Jeśli chcesz dowiedzieć się więcej o architekturze bezpieczeństwa Kubernetes dla środowisk hybrydowych i wielochmurowych, koniecznie zapoznaj się z tym kompletnym przewodnikiem.

#4. Praktyczne zabezpieczenia Cloud Native z Falco: wykrywanie ryzyka i zagrożeń dla kontenerów, Kubernetes i chmury (wydanie 1)

Ten poradnik autorstwa Lorisa Degioanniego wprowadza czytelników w koncepcję Falco – open source’owego standardu do ciągłego wykrywania zagrożeń i ryzyka w Kubernetes, chmurze i kontenerach.

Możesz dowiedzieć się wszystkiego o Falco – od jego wdrożenia, po tworzenie własnych reguł bezpieczeństwa, co pozwoli na przyspieszenie wykrywania zagrożeń w infrastrukturze chmurowej.

#5. Kompletny przewodnik dotyczący bezpieczeństwa w chmurze natywnej – wydanie 2019

Jeśli szukasz odpowiedzi na konkretne pytania dotyczące Cloud Native Security, ta książka jest idealna dla Ciebie.

Autor, Gerardus Blokdyk, oferuje wszystkie niezbędne narzędzia do dogłębnej samooceny bezpieczeństwa natywnego w chmurze, co pozwala zidentyfikować obszary wymagające poprawy w infrastrukturze bezpieczeństwa natywnego w chmurze.

Podsumowanie: Cloud Native Security to przyszłość

Gartner prognozuje, że do 2025 roku ponad połowa wydatków firm na IT zostanie przeniesiona z tradycyjnej infrastruktury IT do chmury publicznej, co stanowi wzrost z 41% w 2022 roku.

Mimo wszystkich korzyści, jakie te firmy czerpią z infrastruktury chmurowej, bezpieczeństwo pozostaje jednym z kluczowych wyzwań, głównie ze względu na błędy pracowników, błędne konfiguracje i nieodłączne słabości architektury.

Dlatego, korzystając z tego artykułu i wspomnianych materiałów szkoleniowych, upewnij się, że rozumiesz znaczenie, cele, korzyści i najlepsze praktyki Cloud Native Security, aby umożliwić skalowalną i elastyczną infrastrukturę aplikacji Cloud Native w Twojej organizacji.

Na koniec, warto zapoznać się z najlepszym oprogramowaniem do zarządzania lukami w zabezpieczeniach.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.