Sieć jest albo powierzchniowa, albo głęboka (i ciemna).

Byłoby niedopowiedzeniem powiedzieć, że większość Internetu działa za kulisami.

To, co faktycznie widzimy, powierzchnia, otwarta lub widoczna sieć, stanowi zaledwie od 5 do 10% całego internetu.

Reszta jest znana jako głęboka lub ukryta sieć. A ciemna sieć (znana również jako darknet) to wciąż mniejsza sekcja, do 5% całego Internetu.

Źródło: commons.wikimedia.org

Aby lepiej to zrozumieć, cofnijmy się trochę.

Spis treści:

Internet i wyszukiwarki

Prawie nie wpisuję żadnych adresów URL w przeglądarkach internetowych. Zamiast tego ja (i większość z nas) polegam na wyszukiwarkach.

Wystarczy wpisać kilka znaków, a system automatycznie zasugeruje, gdzie możemy wybrać żądany wynik i nacisnąć Enter. To proste i działa za każdym razem.

Ta wyszukiwarka internetowa działa dzięki indeksowaniu. Google, Bing, Yahoo i wszystkie główne wyszukiwarki mają boty, które regularnie aktualizują ich rejestry internetowe za każdym razem, gdy coś zostanie opublikowane w Internecie. Indeksują nowe wpisy, a następnie wyświetlają je dla odpowiednich zapytań wyszukiwanych przez użytkowników końcowych (nas).

Jednak kilka rzeczy nie jest przeznaczonych dla ogółu społeczeństwa. Niektóre z tych stron chronionych hasłem (głęboka sieć) są oznaczone znacznikiem „no-index”, który uniemożliwia robotom wyszukującym ich indeksowanie. Inne (ciemna sieć) używają określonych protokołów, z którymi zwykłe przeglądarki (Chrome, Edge, Firefox) nie mogą się połączyć.

Dalsze rozdziały mówią o tym wszystkim szczegółowo.

Czym jest głęboka sieć?

Deep Web to po prostu nieindeksowana część Internetu. Większość z nich jest legalna, na przykład informacje finansowe w bankach, kontach w mediach społecznościowych, archiwach poczty e-mail, przechowywaniu w chmurze, czasopismach akademickich, bibliotekach strumieniowych itp.

Prostym przykładem głębokiej sieci byłoby twoje konto e-mail. Kolejnym jest Netflix, który jest dostępny tylko dla jego subskrybentów.

Krótko mówiąc, głęboka sieć pozostaje „otwarta” dla swoich właścicieli i pozostaje „zamknięta” dla innych. A jeśli ktoś spróbuje uzyskać dostęp do głębokiej sieci bez odpowiedniej autoryzacji, zostanie to określone jako hakowanie, co znowu jest nielegalne.

Wreszcie, nie jest to niebezpieczne i codziennie wchodzimy w interakcje z naszymi udziałami w głębokiej sieci, nie zdając sobie z tego sprawy.

Ale nie można tego powiedzieć o części internetu, którą będziemy omawiać.

Co to jest ciemna sieć?

Podobnie jak jego nazwa, jest ciemny (w głębi), co oznacza, że trudno go znaleźć.

Projekt hostów ciemnej sieci, który kończy się na .onion (inaczej witryny cebulowe), a nie .com, .net, .org itp., z którymi zazwyczaj współpracujemy. A ponieważ zwykłe przeglądarki nie mogą przeglądać takich stron internetowych, do surfowania po ciemnej sieci potrzebujesz czegoś takiego jak przeglądarka Tor.

Przeglądarka Tor to narzędzie służące do prywatnego przeglądania sieci. Jest prowadzony przez globalnych wolontariuszy, którzy stają się operatorami przekaźników, przekazując swoją przepustowość i adres IP na wszystko, co robią użytkownicy Tora.

Co więc sprawia, że ciemna sieć jest ryzykowna i jest miejscem, którego generalnie powinniśmy unikać?

Duża część ciemnej sieci jest domem dla nielegalnych działań lub rzeczy, takich jak zakazane narkotyki, broń, skradzione tożsamości, złośliwe oprogramowanie na sprzedaż, cyberprzestępcy poszukujący pracy i tak dalej.

Ponadto samo surfowanie w ciemnej sieci może uwolnić złośliwe oprogramowanie na twoim komputerze. Poza tym rządy mogą aktywnie monitorować taką działalność, a każdy, kto wykazuje żywe zainteresowanie ciemną siecią, może stać się celem organów ścigania.

Czy słyszeliście o jedwabny Szlak, internetowy czarny rynek słynący z nielegalnych działań, który został zamknięty w 2013 roku przez FBI? To była część ciemnej sieci.

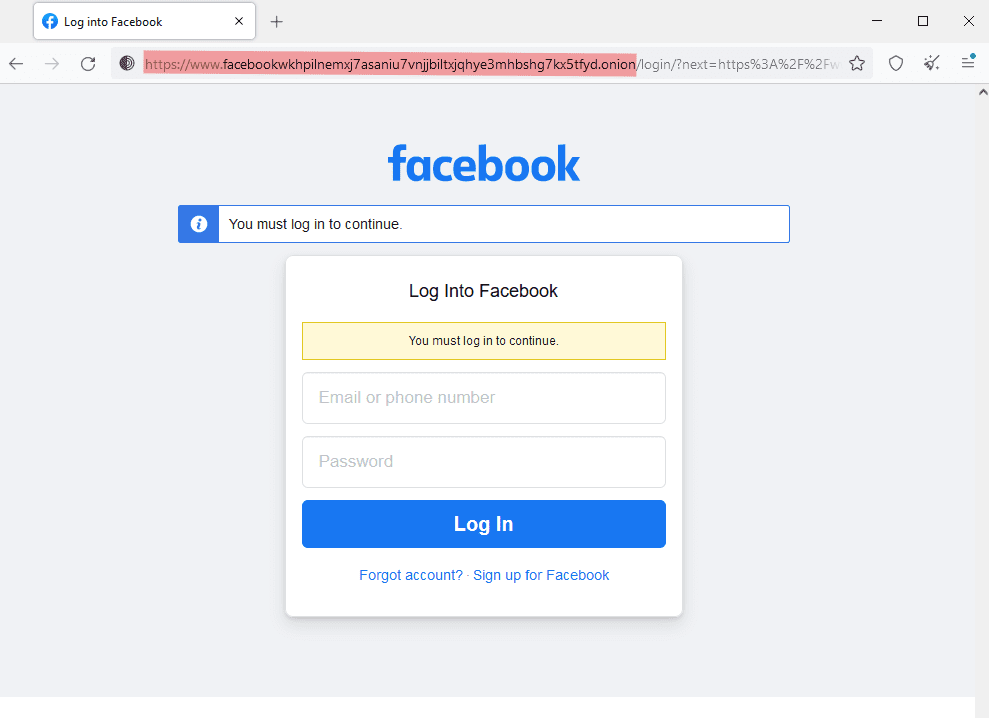

Mimo to część ciemnej sieci jest bardzo „standardowa”, jak ta strona na Facebooku (cebula):

Meta (matka Facebooka) stworzyła tę witrynę cebulową dla swoich użytkowników w przeglądarkach Tor, ponieważ wyświetlała błędy swojej normalnej witryny (facebook.com). Dlatego jest to całkowicie bezpieczne miejsce w ciemnej sieci, podobnie jak wiele innych witryn cebulowych, które można łatwo wyszukać w Google.

Niektóre witryny z cebulą w celach informacyjnych:

Facebook: https://www.facebookwkhpilnemxj7asaniu7vnjjbiltxjqhye3mhbshg7kx5tfyd.onion

NY Times: https://www.nytimesn7cgmftshazwhfgzm37qxb44r64ytbb2dj3x62d2lljsciiyd.onion

CIA: http://ciadotgov4sjwlzihbbgxnqg3xiyrg7so2r2o3lt5wz5ypk4sxyjstad.onion/

** Pamiętaj, że potrzebujesz Przeglądarka Tor do odwiedzenia tych stron internetowych.

Ciemna sieć kontra głęboka sieć

Chociaż ciemna sieć jest częścią głębokiej sieci, istnieją między nimi wyraźne różnice. Podsumujmy oba te elementy, aby uzyskać jasne zrozumienie.

Deep webDark web90-95% internetu.1-5% internetu. Część głębokiej sieci.Informacje osobiste lub handlowe.Publiczne strony internetowe i przeważnie nielegalne sklepy internetowe.Dostęp po niezbędnym uwierzytelnieniu.Część jest ogólnodostępna.Niewielkie lub zerowe ryzyko złośliwego oprogramowania.Częste infekcje złośliwym oprogramowaniem.Nieindeksowane przez wyszukiwarki.Nieindeksowane przez wyszukiwarki. sposobem korzystania z niego jest przeglądarka TorEx. Gmail, Dropbox itp. Np. Portal cebulowy na Facebooku itp.

Chociaż ciemna sieć nie jest przeznaczona dla przeciętnego użytkownika, ma kilka dobrych zastosowań. Ta jasna strona ciemnej sieci obejmuje głównie informowanie o nieprawidłowościach i wrażliwe dziennikarstwo.

Ludzie używają go do dzielenia się informacjami, gdy ich lokalne samorządy zachowują się wrogo lub intensywnie szpiegują. Na przykład Edward Snowden wykorzystał ciemną sieć, aby ujawnić, że NSA inwigiluje wszystkich obywateli USA, nawet jeśli ktoś nie ma kryminalnej przeszłości.

To, co nastąpiło później, zostało już omówione przez różne media, a powtarzanie tego będzie po prostu zbędne. Ale przykład: dobrze jest wiedzieć, jak korzystać z ciemnej sieci w tych trudnych czasach.

Jak bezpiecznie uzyskać dostęp do Dark Web?

Zacznijmy tę sekcję od zastrzeżenia: nie ma czegoś takiego jak stuprocentowe bezpieczeństwo w Internecie. Żadne narzędzie ani ekspert ds. cyberbezpieczeństwa nie może tego zagwarantować bez kłamstwa. Tak więc, pomimo tego, co powiem ci w tym „przewodniku po bezpiecznej drodze do ciemnej sieci”, w rzadkich przypadkach rzeczy można prześledzić do ciebie, a to może prześladować twoją przyszłość.

Jeśli nadal chcesz spojrzeć na ciemną stronę Internetu z najbardziej znanych Ci powodów, oto „kilka” rzeczy, na które warto zwrócić uwagę.

# 1. Anonimowość

Chociaż Tor jest dobrym punktem wyjścia, najlepszymi opcjami są dedykowane, bezpieczne systemy operacyjne, takie jak ogony, Podgraf, kodachi, Whoniksitp.

Te systemy operacyjne wysyłają każde żądanie wychodzące, nie tylko te związane z przeglądaniem sieci, za pośrednictwem protokołu Tor, zapewniając solidną ochronę. Poza tym niektóre dodatkowe środki ochronne mogą obejmować piaskownicę aplikacji, wymazywanie przy zamykaniu itp., w zależności od konkretnego systemu operacyjnego.

#2. Dodatkowa ochrona

Rozważ użycie a VPN przed połączeniem z siecią Tor. Jest ich wiele, ale moim osobistym faworytem jest ProtonVPN (dostępna darmowa wersja).

Ważne jest, aby pamiętać, że Tor działa dobrze sam, a dodatkowo korzystając z VPN, dodajemy kolejną warstwę bezpieczeństwa i ukrywamy sam fakt, że używasz Tora. To rzadki protokół, a ludzie nie używają go normalnie. Więc stajesz się obiektem zainteresowania, po prostu używając go, nawet jeśli przeglądasz z nim otwartą sieć.

#3. Oddzielna tożsamość

W tym momencie masz wszystko, aby szybko przejść do ciemnej sieci. Ale jeśli chcesz wziąć udział, potrzebujesz czegoś więcej.

Dyskretna tożsamość online, która nie ma nic wspólnego z Twoją obecną. Oddzielny adres e-mail, numer telefonu, anonimowy kanał płatności… lista może być długa w zależności od tego, w co chcesz się zaangażować w ciemnej sieci.

W Internecie dostępne są instrukcje, a omówienie wszystkiego tutaj spowoduje, że wypadniemy z zakresu tego artykułu. Ale masz dryf. Nie używaj niczego, co można powiązać z Twoją pierwotną tożsamością.

Idealnie byłoby, gdybyś miał oddzielną anonimową tożsamość dla każdego istotnego wyjścia w ciemnej sieci. Ale generalnie wystarczy jeden zestaw, jeśli chodzi o jedną lub kilka wizyt „informacyjnych”.

**Ponieważ ciemna sieć może być potężną prywatną bronią, niektóre autorytatywne kraje (np. Chiny) całkowicie zakazały używania przeglądarki Tor. Tutaj musisz przeprowadzić pewne badania i zastosować kilka konfiguracji (przeszukaj je!) Przed użyciem Tora.

**Zawsze używaj zaktualizowanej wersji Tora lub wspomnianych „bezpiecznych” systemów operacyjnych.

**Staraj się niczego nie pobierać i przed rozpoczęciem surfowania po ciemnej sieci zainstaluj wysokiej jakości program antywirusowy i zabezpieczenia internetowe.

Czy dostęp do Dark Web jest nielegalny?

Czy jako funkcjonariusz organów ścigania podejrzewałbyś, że ktoś zawsze (lub przeważnie) jest obecny na miejscu zbrodni?

To samo dotyczy dostępu do ciemnej sieci. Jest to w większości nielegalne, a niektóre rządy mają swoich urzędników bardzo uważnie obserwujących ciemną sieć z oczywistych powodów.

Dlatego, chociaż sam dostęp do ciemnej sieci nie jest nielegalny, czyni cię jedynym w swoim rodzaju. A w przypadku braku skutecznego przebrania możesz zostać wezwany przez lokalne władze.

Na przykład w grudniu 2013 r. Uniwersytet Harvarda otrzymał jednorazową wiadomość e-mail z groźbą podłożenia bomby. Natychmiast poinformowali o tym FBI, które wyodrębniło wszystkich studentów kampusu korzystających z Tora w tym okresie. W końcu jeden z nich, Eldo Kim, przyznał się do używania Tora i Guerrilla Mail do wysyłania do władz uniwersytetu gróźb bombowych w celu przełożenia egzaminów.

W związku z tym korzystanie z Tora (do odwiedzania ciemnej sieci) jest czymś, czego przeciętny użytkownik Internetu nie robi. A jeśli jesteś na tej ścieżce, lepiej mieć rozsądne wyjaśnienia, jeśli chodzi o to rzadkie spotkanie z organami ścigania.

Monitorowanie ciemnej sieci

Ciemna sieć jest domem dla skradzionych tożsamości, kart kredytowych, dowodów osobistych, paszportów itp. A ponieważ nie możemy uzyskać dostępu do każdej witryny cebulowej ciemnej sieci, aby sprawdzić, czy nasze dane uwierzytelniające są na sprzedaż, mamy wbudowane narzędzia monitorujące NordVPN I 1Hasło.

NordVPN to wydajna sieć VPN, którą często polecamy naszym czytelnikom, a 1Passwords to bezpieczny menedżer haseł, który szczegółowo sprawdziliśmy. Oba są doskonałymi narzędziami, które możesz wypróbować bez namysłu.

Mimo to monitorowanie ciemnej sieci jest obecnie powszechnym rozszerzeniem, dostępnym w wielu sieciach VPN, menedżerach haseł i oprogramowaniu antywirusowym. Możesz więc subskrybować wybrane przez siebie narzędzia, jeśli te dwa nie wystarczają. Pamiętaj tylko, aby dokładnie sprawdzić listę funkcji, zanim zdecydujesz się na kogokolwiek.

To nie jest podsumowanie dla Ciebie!

Ciemna sieć jest rzeczywiście niebezpieczna. Cyberprzestępcy, organy ścigania itp., wszyscy ci i nie tylko, mogą bacznie obserwować, kto decyduje się wejść do tej podejrzanej sfery cyfrowej. Ponadto na tym niezbadanym terytorium zawsze istnieje ryzyko złośliwego oprogramowania.

Z drugiej strony głęboka sieć to ukryta część Internetu, która jest osobista i otwarta dla jej właścicieli.

Na koniec wystarczająco wyraźnie rozróżniłem głęboką i ciemną sieć i zaznaczyłem niebezpieczeństwa związane z roamingiem w tej drugiej.

PS: Kilka narzędzi do badania ciemnej sieci, na które warto zwrócić uwagę.