Zgodność z HITRUST zapewnia organizacjom jedną zintegrowaną strukturę spełniającą wymagania zgodności z wieloma przepisami, takimi jak HIPAA, NIST, SOC 2 i inne.

W obliczu rosnących zagrożeń bezpieczeństwa danych niezwykle istotne stało się przestrzeganie tych standardów, aby zapobiegać zagrożeniom bezpieczeństwa i unikać kar.

Jednak spełnienie wymagań dotyczących zgodności może być złożone i podlegać częstym zmianom, co czyni ten proces trudnym.

W tym celu przestrzeganie standardów zgodności HITRUST może pomóc w przezwyciężeniu tych wyzwań poprzez włączenie różnych standardów i wymagań biznesowych w jedną strukturę w celu ochrony wrażliwych danych i zarządzania ryzykiem.

W tym artykule w najprostszy sposób omówię zgodność z HITRUST, abyś mógł spełnić wymagania i zwiększyć ochronę danych w swojej organizacji.

Zaczynajmy!

Spis treści:

Co to jest zgodność z HITRUST?

Health Information Trust Alliance (HITRUST) to organizacja zapewniająca standardy ochrony danych wraz z programami bezpieczeństwa, aby pomóc firmom chronić wrażliwe dane, zarządzać ryzykiem związanym z danymi i spełniać wymagania dotyczące zgodności.

Zgodność z HITRUST to przestrzeganie przez organizację wymogów regulacyjnych dotyczących ochrony danych, prywatności i zarządzania ryzykiem. Jest zgodna z różnymi standardami zgodności, w tym między innymi z HIPAA, ISO, NIST, SOC 2 i innymi, i jest jedyną organizacją, która zapewnia platformę oceny i ramy umożliwiające osiągnięcie zgodności.

Zgodność z HITRUST obejmuje różne ramy, standardy, regulacje i przepisy regionalne, oprócz wymagań biznesowych zintegrowanych w jedną strukturę, zwaną ramą HITRUST.

Zamiast więc wkładać wysiłek w spełnienie wszystkich indywidualnych wymogów regulacyjnych z osobna, możesz przejść tylko jedną ocenę, tj. HITRUST, i określić, czy spełniasz wymagania, czy nie.

Ramy te obejmują wiele mechanizmów kontroli bezpieczeństwa i pomagają organizacjom spełniać wymogi regulacyjne oraz chronić PHI, ePHI, dokumentację medyczną i inne dane dotyczące opieki zdrowotnej przed wykorzystaniem.

Co więcej, certyfikacja HITRUST Common Security Framework (CSF) stanowi plan działania zapewniający zgodność dla organizacji ze wszystkich sektorów, w szczególności sektora opieki zdrowotnej. Zgodność z HITRUST stanowi złoty standard w cyberbezpieczeństwie, zapewniając organizacjom rozwiązywanie problemów związanych z bezpieczeństwem danych poprzez różne mechanizmy kontroli bezpieczeństwa i prywatności.

Chociaż HITRUST został założony w 2007 roku i pierwotnie zaprojektowany dla opieki zdrowotnej, inne sektory również mogą z niego korzystać, ponieważ jego mechanizmy kontroli bezpieczeństwa i prywatności są niezależne od branży.

Zalety zgodności z HITRUST

Wiele organizacji, zwłaszcza z sektorów opieki zdrowotnej i bezpieczeństwa informacji, spełnia wymogi HITRUST, aby zminimalizować ryzyko, koszty i złożoność związaną z bezpieczeństwem danych i zarządzaniem. Oto korzyści, jakie oferuje:

Uproszczona zgodność

Jednym z głównych powodów, dla których wiele organizacji, zwłaszcza instytutów opieki zdrowotnej, preferuje zgodność z HITRUST, jest to, że upraszcza to proces w celu spełnienia wymogów prawnych. Pozwala także organizacjom zrozumieć mechanizmy kontroli bezpieczeństwa, którymi muszą się zająć firmy.

Lepsze zarządzanie ryzykiem

Przestrzeganie zgodności z HITRUST pomaga organizacjom zachować najlepsze praktyki wymagane do ochrony danych. Zapewnia solidne ramy do oceny zagrożeń związanych z prywatnością i bezpieczeństwem danych oraz zarządzania nimi zarówno wewnętrznie, jak i zewnętrznie (dostawcy i strony trzecie). Zmniejsza to ryzyko naruszenia bezpieczeństwa danych.

Zwiększone cyberbezpieczeństwo

Zgodność ze standardem HITRUST umożliwia firmom poprawę ogólnego poziomu bezpieczeństwa. W tym celu obejmuje szeroki zakres kontroli bezpieczeństwa, który obejmuje szyfrowanie, kontrolę dostępu, reakcję na incydenty i inne. Co więcej, HITRUST regularnie aktualizuje swoje metodologie i rozwiązania, aby pomóc Ci wyprzedzić zmieniające się standardy i zagrożenia.

Bezpieczna transmisja danych

HITRUST pomaga organizacjom bezpiecznie wysyłać wrażliwe dane, stosując solidne mechanizmy kontroli bezpieczeństwa i kompleksowe szyfrowanie. Nie ogranicza organizacji w zakresie wolumenu transmisji danych; zamiast tego zaleca stosowanie transmisji danych z zachowaniem odpowiedniego bezpieczeństwa.

Przewaga konkurencyjna

Przestrzeganie zgodności z HITRUST pozwala organizacji uzyskać przewagę konkurencyjną nad konkurentami. Świadczy to o tym, że organizacja przestrzega rygorystycznej polityki bezpieczeństwa danych. Pomaga im to zyskać większą uwagę klientów, interesariuszy, inwestorów, partnerów i klientów, ponieważ każdy docenia współpracę z firmą przestrzegającą praktyk bezpieczeństwa.

Zintegrowana zgodność

Zgodność z HITRUST ujednolica różne standardy i regulacje regulacyjne, takie jak RODO, HIPAA, ISO i PCI-DSS. Dzięki temu łatwiej będzie zachować zgodność z różnymi przepisami dotyczącymi cyberbezpieczeństwa pod jednym dachem, zamiast osiągać zgodność pojedynczo.

Znaczenie zgodności z HITRUST w opiece zdrowotnej

Zgodność z HITRUST ma duże znaczenie w cyberbezpieczeństwie sektora opieki zdrowotnej i bezpieczeństwa informacji. Umożliwia tym branżom przyjęcie rygorystycznego podejścia do ochrony danych i zarządzania nimi.

Ochrona wrażliwych danych pacjentów

Zgodność z HITRUST pozwala organizacjom wywiązać się ze swoich zobowiązań w zakresie ochrony wrażliwych danych pacjentów i ePHI. Organizacja zapewnia program certyfikacji, w ramach którego możesz zaprezentować, w jaki sposób chronisz dane pacjentów i jakie środki bezpieczeństwa podejmujesz, aby to osiągnąć.

Solidne ramy bezpieczeństwa

HITRUST umożliwia organizacjom opieki zdrowotnej wdrożenie solidnych ram bezpieczeństwa, które pomagają im uwzględnić różne aspekty ich stanu bezpieczeństwa. Pomagając we wdrażaniu skutecznych mechanizmów kontroli bezpieczeństwa i silnym podejściu do bezpieczeństwa, zgodność z HITRUST pomaga organizacjom z łatwością eliminować potencjalne zagrożenia i luki w zabezpieczeniach.

Zarządzanie ryzykiem

Podejście HITRUST oparte na ryzyku pomaga organizacjom oceniać i ustalać priorytety zagrożeń i słabych punktów, które mogą mieć największy wpływ. Umożliwia także zespołom ds. bezpieczeństwa korzystanie z zasobów we właściwym miejscu i szybsze eliminowanie problemów.

Spełnianie różnych wymogów prawnych

Branże takie jak opieka zdrowotna podlegają ścisłym regulacjom. Muszą zatem spełniać rygorystyczne standardy i regulacje obowiązujące w regionie, w którym działają zakłady opieki zdrowotnej. Zgodność z HITRUST zapewnia ujednolicone ramy, które pomagają organizacjom z tych sektorów dostosować się do różnych wymogów regulacyjnych i uniknąć kar.

Proaktywnie wobec zagrożeń

W obliczu rosnących zagrożeń cyberbezpieczeństwa organizacje muszą zachować proaktywność wobec wszelkiego rodzaju zagrożeń. Kiedy organizacje decydują się na zgodność z HITRUST, pomaga im to przyjąć proaktywne podejście do pojawiających się zagrożeń i być na bieżąco ze wszystkimi niezbędnymi rozwiązaniami, aby je złagodzić.

Ograniczanie ryzyka

Organizacje działające w sektorach zdrowia i informacji często współpracują z zewnętrznymi dostawcami i połączonymi systemami. Zwiększa to powierzchnię ataku organizacji. Zgodność z HITRUST pomaga organizacji wdrożyć niezbędne kontrole bezpieczeństwa i ograniczyć powiązane ryzyko w złożonej infrastrukturze i łańcuchach dostaw.

HITRUST i inne standardy

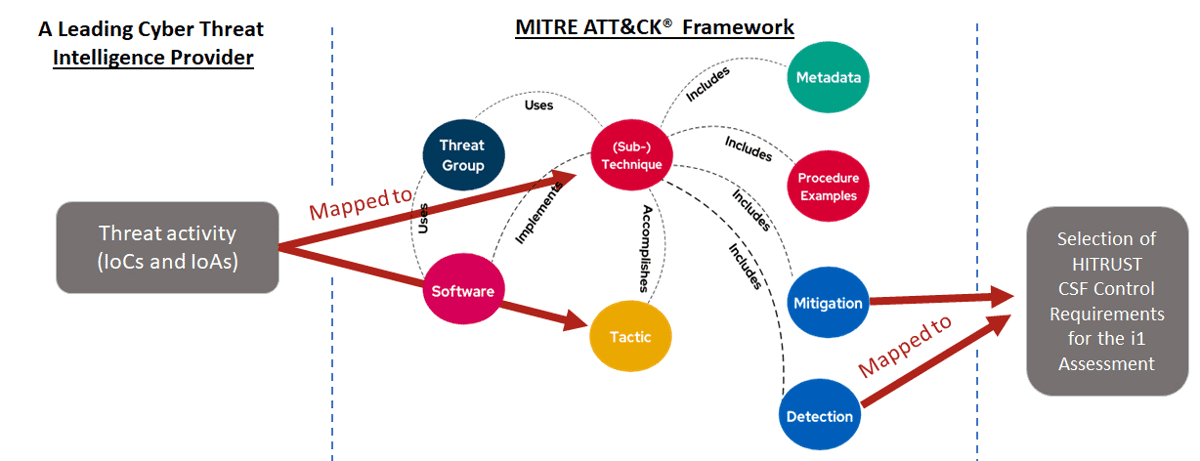

HITRUST, poprzez swoje kompleksowe ramy, integruje się z najważniejszymi przepisami i standardami branżowymi. Rozumiemy, jak HITRUST, przepisy i standardy docierają do nas.

#1. HIPAA i HITRUST

Źródło: Kamień Fly

Źródło: Kamień Fly

HITRUST został specjalnie zaprojektowany, aby spełnić standardy ustawy o przenośności i odpowiedzialności w ubezpieczeniach zdrowotnych (HIPAA) poprzez wdrożenie kontroli i wymagań zgodnych z jej zasadami. Firma HITRUST zaprojektowała kontrolę dostępu, rejestrowanie audytów, powiadamianie o naruszeniach i podejście oparte na ryzyku w taki sposób, aby było zgodne z wymogami ustawy HIPAA.

#2. PCI-DSS i HITRUST

HITRUST obejmuje również standard bezpieczeństwa danych kart płatniczych (PCI-DSS) wraz z mechanizmami kontrolnymi, takimi jak szyfrowanie i kontrola dostępu w celu zabezpieczenia szczegółów płatności. HITRUST umożliwia organizacjom wykorzystanie kontroli dostępu i szyfrowania CSF w celu spełnienia wymagań PCI-DSS.

#3. ISO i HITRUST

Ponieważ HITRUST służy jako ujednolicona struktura, pomaga także Twojej organizacji spełnić standardy określone przez Międzynarodową Organizację Normalizacyjną (ISO).

HITRUST CSF zapewnia ustrukturyzowane podejście do wdrażania kontroli zgodnych ze wszystkimi normami ISO w zakresie zarządzania bezpieczeństwem informacji. Jest odpowiedni dla organizacji, które chcą przestrzegać przepisów ISO 270001.

#4. RODO i HITRUST

W przeciwieństwie do HIPAA lub PCI-DSS, HITRUST CSF nie został zaprojektowany wyłącznie w celu spełnienia wymagań Ogólnego rozporządzenia o ochronie danych (RODO).

Jednakże sposób, w jaki stworzono zarządzanie ryzykiem i kontrolę prywatności, może pomóc organizacjom z sektorów bezpieczeństwa informacji i zdrowia spełnić wymagania RODO. Zapewnia organizacjom solidne ramy do zabezpieczania danych i wykazywania odpowiedzialności.

#5. NIST i HITRUST

Jeśli Twoja organizacja ma trudności ze spełnieniem wymagań Narodowego Instytutu Standardów i Technologii (NIST), przyjęcie HITRUST CSF może Ci pomóc.

HITRUST zaprojektował kontrolę swojej CSF w taki sposób, że tworzy korelację z kontrolami prywatności i bezpieczeństwa NIST z kontrolami HITRUST CSF. Ponieważ CSF wdraża szeroki zakres kontroli, umożliwia Twojej organizacji dostosowanie się do wytycznych kontroli NIST.

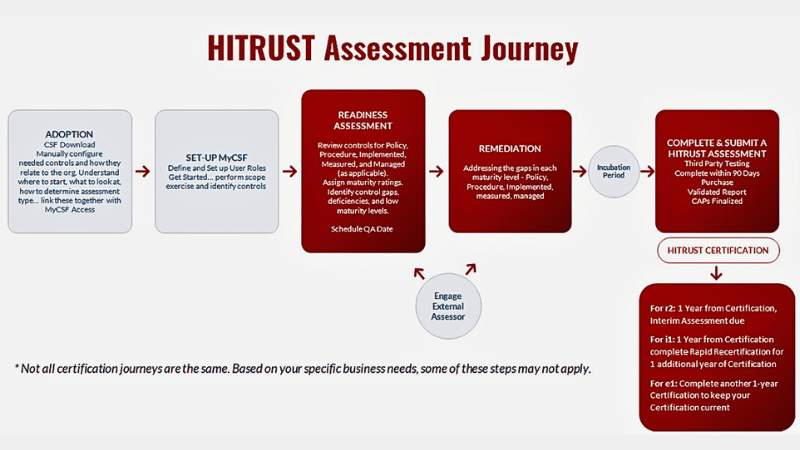

Kroki prowadzące do zgodności z HITRUST

Aby osiągnąć zgodność, HITRUST wymaga przejścia rygorystycznego procesu oceny. Możesz to zrobić samodzielnie lub za pośrednictwem asesorów HITRUST.

Proces zapewniania zgodności jest nieco długotrwały, ale zależy od wielkości i złożoności organizacji. Oto kroki umożliwiające osiągnięcie zgodności.

Krok 1: Pobierz framework HITRUST CSF

Źródło: Sojusz HITRUST

Źródło: Sojusz HITRUST

Pierwszą rzeczą, którą musisz zrobić, to pobrać najnowszy framework HITRUST CSF z oficjalnej strony HITRUST i dokładnie sprawdzić wszystkie wymagania.

Krok 2: Wybierz asesora HITRUST

Teraz musisz wybrać autoryzowanego asesora HITRUST, który pomoże ocenić Twoje środki bezpieczeństwa i zarządzanie ryzykiem w oparciu o ramy HITRUST CSF. Jest to proces opcjonalny, ponieważ możesz także przeprowadzić analizę luk samodzielnie.

Krok 3: Przeanalizuj zakres

W kolejnym kroku konieczne będzie określenie zakresu i w tym celu konieczne będzie przeprowadzenie analizy luk kontroli docelowej z kontrolą istniejącą. Możesz także przeprowadzić ocenę gotowości, aby przejrzeć środki bezpieczeństwa, procedury i zasady oraz dowiedzieć się, gdzie Twoja organizacja wymaga poprawy.

Krok 4: Plan naprawy luk

W zależności od analizy zakresu i oceny gotowości asesor HITRUST opracuje plan usunięcia luk, tak aby nic nie miało wpływu na proces zapewniania zgodności. Plan będzie zawierał wytyczne, zasady, procedury i kontrole umożliwiające podejście do problemów i ich rozwiązywanie.

Po przeprowadzeniu naprawy luk konieczne będzie zintegrowanie kontroli, szyfrowania i zasad w celu usunięcia luk.

Krok 5: Wykonaj ocenę HITRUST

Na tym etapie autoryzowany asesor HITRUST przeprowadzi proces oceny HITRUST. Osoby te nie tylko ocenią mechanizmy i zasady bezpieczeństwa Twojej organizacji, ale także procedury i integracje.

Źródło: Sojusz HITRUST

Źródło: Sojusz HITRUST

Upoważniony asesor przeprowadzi rozmowę z pracownikami Twojej organizacji i pozna ich zaangażowanie w kontrole i zasady bezpieczeństwa. W tym celu musisz przedstawić wszystkie niezbędne dowody, o które poproszą, aby wykazać, że Twoja organizacja spełnia wymagania HITRUST.

Krok 6: Rozwiąż problemy

Podczas procesu oceny mogą pojawić się pewne problemy. Asesor autoryzowany przez HITRUST dostarczy raport wraz z zaleceniami dotyczącymi środków zaradczych. Twój zespół musi szybko się nimi zająć i przedstawić raport końcowy.

Jeśli osoba oceniająca będzie usatysfakcjonowana Twoim raportem, nałoży na Twoją organizację 90-dniowy okres bez zmian. Osoba oceniająca dokona pełnego przeglądu i przedłoży raport końcowy organizacji HITRUST.

Krok 7: Zdobądź certyfikat HITRUST

Jeżeli HITRUST będzie usatysfakcjonowany raportem końcowym, wystawi certyfikat – certyfikat HITRUST. Będzie to oznaczać, że osiągnąłeś zgodność z HITRUST. Aby jednak zachować zgodność, należy regularnie dostosowywać się do ram HITRUST.

Wyzwania w przestrzeganiu przepisów HITRUST

Osiągnięcie zgodności z HITRUST przynosi organizacji wiele korzyści, ale dążąc do tego, trzeba stawić czoła kilku wyzwaniom. Te wyzwania to:

Wysoki czas realizacji

Jedną z największych przeszkód w dążeniu do zgodności z HITRUST jest znaczny czas potrzebny na ukończenie całego procesu. Proces certyfikacji może zająć nawet organizacjom o solidnym poziomie bezpieczeństwa około 200 godzin.

Złożone wymagania

HITRUST CSF obejmuje wiele przepisów i standardów, więc przestrzeganie wszystkich wymagań w celu zachowania zgodności z HITRUST CSF może być skomplikowane. Co więcej, organizacje muszą stale dostosowywać się do kontroli, aby zachować zgodność, co może być trudne ze względu na zmieniające się potrzeby i siłę roboczą.

Kosztowna certyfikacja

Osiągnięcie zgodności z wymogami HITRUST może być kosztowną sprawą, ponieważ wymaga znacznych inwestycji. Będziesz musiał zatrudnić zewnętrznego audytora HITRUST, który pomoże Ci w procesie zapewnienia zgodności. Będziesz także musiał ostrożnie przydzielać zasoby swoim wewnętrznym zespołom, aby zminimalizować straty.

Ciągła konserwacja

Aby zachować zgodność z HITRUST CSF, należy stale utrzymywać wymagania zgodności z HITRUST.

Dlatego utrzymanie zgodności może być wyzwaniem dla wielu organizacji w miarę zmieniających się potrzeb, dodawania nowych produktów i usług w celu zaspokojenia rosnących wymagań, a inwestycje są znaczne.

Zarządzanie dostawcami

Wiele organizacji współpracuje z różnymi zewnętrznymi dostawcami różnych usług, a każdy dostawca ma swój własny poziom bezpieczeństwa. Dlatego zewnętrzny dostawca, z którym współpracujesz, musi również przestrzegać zgodności z HITRUST, co może być trudne.

Będziesz musiał właściwie przydzielać zespoły i zasoby oraz stale oceniać i monitorować ich mechanizmy kontroli i praktyki bezpieczeństwa. Dzięki temu będą oni również mieli pewność, że będą przestrzegać najlepszych praktyk i stale przestrzegać wymogów regulacyjnych.

Jak organizacje osiągnęły zgodność z HITRUST

Przyjrzyj się niektórym przypadkom użycia pokazującym, jak różne organizacje osiągnęły sukces w zakresie zgodności.

#1. Instytucje opieki zdrowotnej

Organizacje opieki zdrowotnej osiągają zgodność z HITRUST poprzez ocenę istniejących środków bezpieczeństwa i identyfikację luk w szpitalach i klinikach. Następnie przeprowadzają proces zaradczy, poprawiając kontrolę dostępu, wdrażając szyfrowanie oraz usprawniając zarządzanie ryzykiem i reagowanie.

Instytucje opieki zdrowotnej zatrudniają konsultantów HITRUST, którzy oceniają wszystkie kontrole i je zatwierdzają. Jeśli wszystko jest zgodne z wymaganiami, HITRUST zapewnia certyfikację.

#2. Organizacje finansowe

Organizacja finansowa obsługująca wrażliwe dane przechodzi długotrwały proces w celu osiągnięcia zgodności z wymogami HITRUST.

Najpierw mapują kontrole HITRUST CSF z istniejącymi kontrolami bezpieczeństwa, a następnie przeprowadzają analizę luk. W międzyczasie instytuty prowadzą programy szkoleniowe w zakresie bezpieczeństwa, wdrażają szyfrowanie i inicjują proces ciągłego monitorowania.

Organizacje te również zatrudniają zewnętrznego audytora autoryzowanego przez HITRUST, który audytuje ramy bezpieczeństwa, aby sprawdzić, czy są one zgodne z kontrolami HITRUST. Po weryfikacji przekazują certyfikat organizacji.

#3. Firmy telekomunikacyjne

Organizacje telekomunikacyjne również decydują się na zgodność z HITRUST, aby zademonstrować swoje zaangażowanie w ochronę informacji o klientach. Przeprowadzają ciągłą ocenę ryzyka, zarządzanie podatnościami i szyfrowanie danych, aby zmniejszyć powierzchnię ataku.

Organizacje telekomunikacyjne regularnie aktualizują swoje mechanizmy kontroli dostępu i wdrażają systemy wykrywania włamań, aby poprawić ogólny stan bezpieczeństwa. Prowadzą także programy szkoleniowe, aby pomóc zespołom stosować najlepsze praktyki bezpieczeństwa. Dostosowując swoje praktyki bezpieczeństwa do wymagań HITRUST, wiele organizacji telekomunikacyjnych pomyślnie osiągnęło zgodność.

Wniosek

HITRUST CSF stanowi kompletną ramę obejmującą różne regulacje i standardy. Gdy Twoja organizacja osiągnie zgodność z HITRUST, możesz mieć pewność, że spełniasz wszystkie wymagania różnych standardów, w tym HIPAA, ISO, PCI-DSS itp.

Wykonaj więc powyższe kroki, aby osiągnąć zgodność z HITRUST i chronić dane swojej organizacji, zarządzać nimi bez wysiłku i unikać kar.

Możesz także zapoznać się z najlepszym oprogramowaniem zapewniającym zgodność z cyberbezpieczeństwem, aby zachować bezpieczeństwo.