Zabezpiecz to, co ważne dla Twojej firmy.

Podczas pracy z kontenerami, Kubernetes, chmurą i wpisami tajnymi jest wiele do przemyślenia. Musisz zastosować i powiązać najlepsze praktyki dotyczące zarządzania tożsamością i dostępem oraz wybrać i wdrożyć różne narzędzia.

Niezależnie od tego, czy jesteś programistą, czy administratorem systemów, musisz jasno powiedzieć, że masz właściwy wybór narzędzi, aby zapewnić bezpieczeństwo swoim środowiskom. Aplikacje potrzebują dostępu do danych konfiguracyjnych, aby działać poprawnie. I chociaż większość danych konfiguracyjnych nie jest poufna, niektóre muszą pozostać poufne. Te łańcuchy są znane jako tajemnice.

Nie mów mi, że wciąż masz tajemnice w GitHub.

Cóż, jeśli budujesz niezawodną aplikację, istnieje prawdopodobieństwo, że twoje funkcje wymagają dostępu do tajemnic lub innych rodzajów poufnych informacji, które przechowujesz.

Te sekrety mogą obejmować:

- klucze API

- Poświadczenia bazy danych

- Klucze szyfrujące

- Wrażliwe ustawienia konfiguracji (adres e-mail, nazwy użytkowników, flagi debugowania itp.)

- Hasła

Jednak bezpieczne dbanie o te tajemnice może później okazać się trudnym zadaniem. Oto kilka wskazówek dla programistów i administratorów systemu:

Spis treści:

Łatanie zależności funkcji

Zawsze pamiętaj o śledzeniu bibliotek używanych w funkcjach i oznaczaniu luk poprzez ich ciągłe monitorowanie.

Wykorzystaj bramy API jako bufor bezpieczeństwa

Nie wystawiaj funkcji dokładnie na interakcję użytkownika. Wykorzystaj możliwości bramy API swoich dostawców usług w chmurze, aby dodać do swojej funkcji kolejną warstwę zabezpieczeń.

Zabezpiecz i weryfikuj przesyłane dane

Upewnij się, że korzystasz z HTTPS jako bezpiecznego kanału komunikacji i weryfikujesz certyfikaty SSL, aby chronić zdalną tożsamość.

Przestrzegaj zasad bezpiecznego kodowania dla kodu aplikacji.

Ponieważ nie ma serwerów do zhakowania, atakujący skupią się na warstwie aplikacji, więc zachowaj szczególną ostrożność, aby chronić swój kod.

Zarządzaj tajemnicami w bezpiecznym magazynie

Wrażliwe informacje mogą łatwo wycieknąć, a nieaktualne dane uwierzytelniające są podatne na ataki Rainbow Table, jeśli zaniedba się zastosowanie odpowiednich rozwiązań do zarządzania tajemnicą. Pamiętaj, aby nie przechowywać sekretów w systemie aplikacji, zmiennych środowiskowych, czy systemie zarządzania kodem źródłowym.

Zarządzanie kluczami w świecie kooperacji jest bardzo bolesne, między innymi z powodu braku wiedzy i zasobów. Zamiast tego niektóre firmy osadzają klucze szyfrujące i inne tajemnice oprogramowania bezpośrednio w kodzie źródłowym aplikacji, która ich używa, wprowadzając ryzyko ujawnienia tajemnic.

Ze względu na brak zbyt wielu gotowych rozwiązań, wiele firm starało się zbudować własne narzędzia do zarządzania tajemnicami. Oto kilka, które możesz wykorzystać do swoich wymagań.

Sklepienie

HashiCorp Vault to narzędzie do bezpiecznego przechowywania i uzyskiwania dostępu do tajemnic.

Zapewnia ujednolicony interfejs do poufności przy zachowaniu ścisłej kontroli dostępu i rejestrowaniu obszernego dziennika audytu. Jest to narzędzie, które zabezpiecza aplikacje i bazy użytkowników w celu ograniczenia powierzchni i czasu ataku w przypadku naruszenia.

Daje interfejs API, który umożliwia dostęp do tajemnic w oparciu o zasady. Każdy użytkownik interfejsu API musi zweryfikować i zobaczyć tylko te sekrety, do których wyświetlania jest upoważniony.

Vault szyfruje dane przy użyciu 256-bitowego algorytmu AES z GCM.

Może gromadzić dane w różnych zapleczach, takich jak Amazon DynamoDB, Consul i wiele innych. Vault obsługuje logowanie do pliku lokalnego dla usług audytu, serwera Syslog lub bezpośrednio do gniazda. Vault rejestruje informacje o kliencie, który wykonał działanie, adres IP klienta, czynność i czas jej wykonania

Uruchamianie/restartowanie zawsze obejmuje jednego lub więcej operatorów, którzy otwierają Skarbiec. Działa głównie z tokenami. Każdy token jest przypisany do polityki, która może ograniczać działania i ścieżki. Kluczowe cechy Vault to:

- Szyfruje i odszyfrowuje dane bez ich przechowywania.

- Vault może na żądanie generować tajne dane dla niektórych operacji, takich jak bazy danych AWS lub SQL.

- Umożliwia replikację w wielu centrach danych.

- Vault ma wbudowaną ochronę tajnego unieważnienia.

- Służy jako tajne repozytorium ze szczegółami kontroli dostępu.

Menedżer tajemnic AWS

Spodziewałeś się AWS na tej liście. prawda?

AWS ma rozwiązanie każdego problemu.

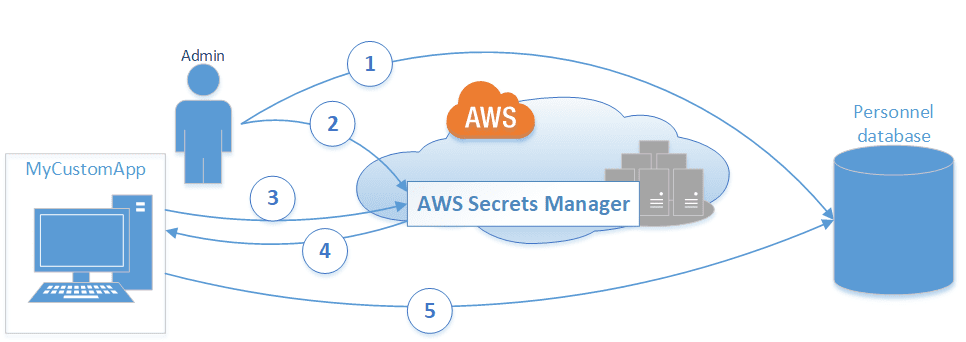

AWS Secrets Manager pozwala szybko rotować, zarządzać i pobierać poświadczenia bazy danych, klucze API i inne hasła. Za pomocą Secrets Manager możesz zabezpieczać, analizować i zarządzać sekretami potrzebnymi do uzyskania dostępu do możliwości AWS Cloud, w usługach innych firm i lokalnie.

Menedżer tajemnic umożliwia zarządzanie dostępem do tajemnic za pomocą szczegółowych uprawnień. Kluczowe cechy AWS Secrets Manager to:

- Szyfruje tajne dane w spoczynku za pomocą kluczy szyfrujących.

- Ponadto odszyfrowuje tajemnicę, a następnie bezpiecznie przesyła ją przez TLS.

- Udostępnia przykłady kodu, które ułatwiają wywoływanie interfejsów API programu Secrets Manager

- Ma biblioteki buforowania po stronie klienta, aby poprawić dostępność i zmniejszyć opóźnienia w korzystaniu z twoich sekretów.

- Skonfiguruj punkty końcowe Amazon VPC (Virtual Private Cloud), aby utrzymać ruch w sieci AWS.

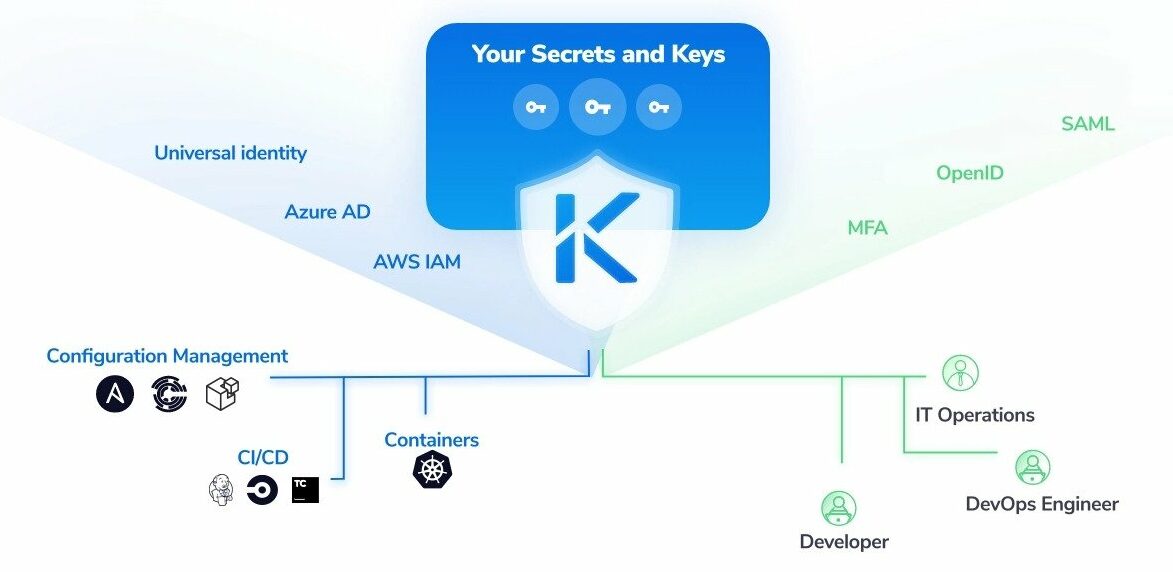

Skarbiec bez klucza

Akeyless Vault to ujednolicona, kompleksowa platforma do zarządzania tajemnicami oparta na SaaS, chroniąca wszystkie typy poświadczeń, zarówno statycznych, jak i dynamicznych, w tym automatyzację certyfikatów i klucze szyfrujące. Poza tym zapewnia unikalne rozwiązanie do bezpiecznego zdalnego dostępu (zero-trust) do wszystkich zasobów w starszych, wielochmurowych i hybrydowych środowiskach.

Akeyless chroni tajemnice i klucze za pomocą wbudowanej, certyfikowanej i opatentowanej technologii FIPS 140-2; ma zerową wiedzę na temat tajemnic i kluczy swoich klientów.

Kluczowe funkcje obejmują:

- Globalnie dostępna platforma oparta na modelu SaaS, która oferuje wbudowaną wysoką dostępność (HA) i odzyskiwanie po awarii (DR) dzięki wykorzystaniu natywnej architektury chmurowej w połączeniu z usługą obejmującą wiele regionów i wiele chmur.

- Zaawansowane zarządzanie tajemnicami zapewnia bezpieczne przechowywanie statycznych i dynamicznych tajemnic, takich jak hasła, poświadczenia, klucze API, tokeny itp.

- Akeyless Vault umożliwia udostępnianie i wstrzykiwanie wszelkiego rodzaju tajemnic do wszystkich serwerów, aplikacji i obciążeń, zapewniając szeroką gamę wtyczek, które umożliwiają łączenie się ze wszystkimi platformami DevOps i IT, takimi jak CI/CD, zarządzanie konfiguracją i orkiestracja narzędzia takie jak Kubernetes i Docker.

Najkrótszy czas produkcji, ponieważ:

- SaaS — nie jest wymagane wdrożenie, instalacja ani konserwacja

- Natychmiastowe wdrożenie dzięki automatycznej migracji sekretów ze znanych istniejących repozytoriów sekretów

Platforma obsługuje jeszcze dwa filary:

- Dostęp do aplikacji o zerowym zaufaniu (znany również jako zdalny dostęp) dzięki ujednoliconemu uwierzytelnianiu i poświadczeniom dostępu just-in-time, co pozwala zabezpieczyć aplikacje i infrastrukturę bez granic.

- Szyfrowanie jako usługa umożliwia klientom ochronę poufnych danych osobistych i biznesowych poprzez zastosowanie zaawansowanego szyfrowania na poziomie aplikacji z certyfikatem FIPS 140-2.

Świst kluczy

Square Keywhiz pomaga w zakresie tajemnic infrastruktury, pęków kluczy GPG i poświadczeń bazy danych, w tym certyfikatów i kluczy TLS, kluczy symetrycznych, tokenów API i kluczy SSH dla usług zewnętrznych. Keywhiz to narzędzie do obsługi i udostępniania tajemnic.

Automatyzacja w Keywhiz pozwala nam bezproblemowo dystrybuować i konfigurować kluczowe tajemnice naszych usług, co wymaga spójnego i bezpiecznego środowiska. Kluczowe cechy Keywhiz to:

- Keywhiz Server udostępnia interfejsy API JSON do zbierania i zarządzania tajemnicami.

- Przechowuje wszystkie sekrety tylko w pamięci i nigdy nie jest ponownie zapisywany na dysku.

- Interfejs użytkownika jest tworzony za pomocą AngularJS, dzięki czemu użytkownicy mogą sprawdzać poprawność i korzystać z interfejsu użytkownika.

Powiernik

Confidant to narzędzie do zarządzania tajemnicami typu open source, które zapewnia przyjazne dla użytkownika przechowywanie i bezpieczny dostęp do tajemnic. Confidant przechowuje sekrety w sposób dołączany w DynamoDB i generuje unikalny klucz danych KMS dla każdej modyfikacji wszystkich sekretów, używając symetrycznej uwierzytelnionej kryptografii Fernet.

Zapewnia interfejs sieciowy AngularJS, który zapewnia użytkownikom końcowym efektywne zarządzanie tajemnicami, formami tajemnic do usług i zapisem zmian. Niektóre funkcje obejmują:

- Uwierzytelnianie KMS

- Szyfrowanie w stanie spoczynku wersjonowanych kluczy tajnych

- Przyjazny dla użytkownika interfejs sieciowy do zarządzania tajemnicami

- Generuj tokeny, które można stosować do uwierzytelniania między usługami lub do przekazywania zaszyfrowanych wiadomości między usługami.

SOPS

Pozwólcie, że przedstawię wam SOPS, niesamowite narzędzie, które niedawno odkryłem. Jest to zaszyfrowany edytor plików, który obsługuje formaty takie jak YAML, JSON, ENV, INI i BINARY. Najlepsza część? Może szyfrować twoje pliki przy użyciu AWS KMS, GCP KMS, Azure Key Vault, wiek i PGP.

Teraz, tutaj robi się ciekawie. Wyobraź sobie, że pracujesz na komputerze, który nie ma bezpośredniego dostępu do kluczy szyfrujących, takich jak klucze PGP. Bez obaw! SOPS zapewnia ochronę dzięki swojej kluczowej funkcji serwisowej. Możesz przyznać SOPS dostęp do kluczy szyfrowania przechowywanych na zdalnym komputerze poprzez przekierowanie gniazda. To tak, jakby mieć własnego przenośnego agenta GPG!

SOPS działa w modelu klient-serwer do szyfrowania i deszyfrowania klucza danych. Domyślnie uruchamia lokalną usługę kluczy w ramach procesu. Klient wysyła żądania szyfrowania lub odszyfrowywania do usługi kluczy przy użyciu buforów gRPC i protokołów. Nie martw się; te żądania nie zawierają żadnych kluczy kryptograficznych, publicznych ani prywatnych.

Muszę podkreślić, że kluczowe połączenie serwisowe nie ma obecnie uwierzytelnienia ani szyfrowania. Uwierzytelnianie i szyfrowanie połączenia za pomocą innych środków, takich jak tunel SSH, jest wysoce zalecane w celu zapewnienia bezpieczeństwa.

Ale poczekaj, jest więcej! SOPS może generować dzienniki kontroli w celu śledzenia dostępu do plików w kontrolowanym środowisku. Po włączeniu rejestruje aktywność deszyfrowania w bazie danych PostgreSQL, w tym znacznik czasu, nazwę użytkownika i odszyfrowany plik. Całkiem schludnie, prawda?

Dodatkowo SOPS oferuje dwa przydatne polecenia do przekazywania odszyfrowanych sekretów do nowego procesu: exec-env i exec-file. Pierwszy wstrzykuje dane wyjściowe do środowiska procesu potomnego, podczas gdy drugi przechowuje je w pliku tymczasowym.

Pamiętaj, że rozszerzenie pliku określa metodę szyfrowania używaną przez SOPS. Jeśli szyfrujesz plik w określonym formacie, pamiętaj o zachowaniu oryginalnego rozszerzenia pliku do odszyfrowania. To najłatwiejszy sposób zapewnienia kompatybilności.

SOPS czerpie inspirację z narzędzi takich jak hiera-eyaml, credstash, sneaker i magazyn haseł. To fantastyczne rozwiązanie, które eliminuje konieczność ręcznego zarządzania plikami zaszyfrowanymi PGP.

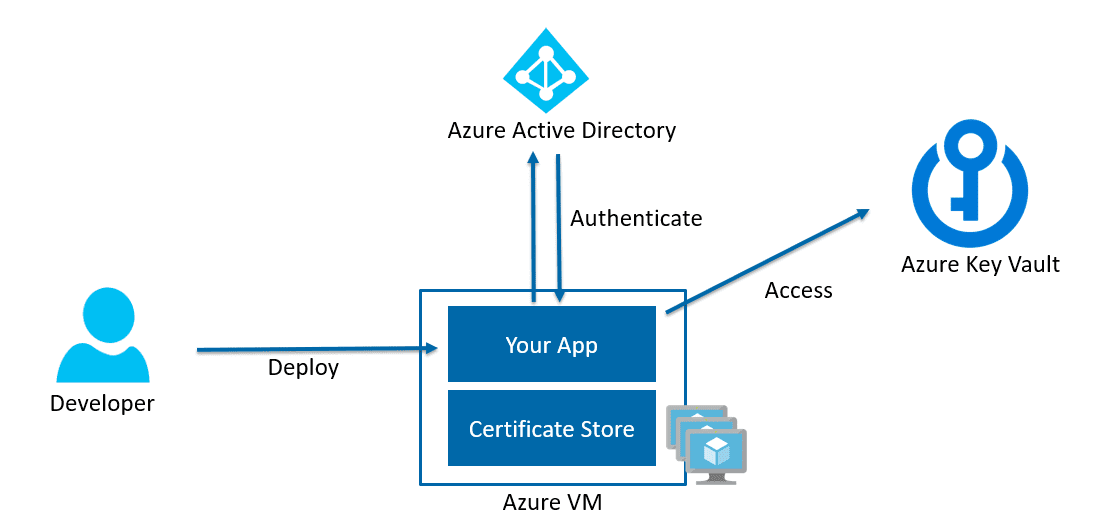

Magazyn kluczy platformy Azure

Hostujesz swoje aplikacje na platformie Azure? Jeśli tak, to byłby to dobry wybór.

Azure Key Vault umożliwia użytkownikom zarządzanie wszystkimi kluczami tajnymi (kluczami, certyfikatami, ciągami połączeń, hasłami itp.) dla ich aplikacji w chmurze w określonym miejscu. Jest zintegrowany od razu z źródłami i celami wpisów tajnych na platformie Azure. Aplikacje poza platformą Azure mogą dalej z niego korzystać.

Możesz także poprawić wydajność, zmniejszając opóźnienia aplikacji w chmurze, przechowując klucze kryptograficzne w chmurze zamiast lokalnie.

Platforma Azure może pomóc w spełnieniu wymagań dotyczących ochrony danych i zgodności.

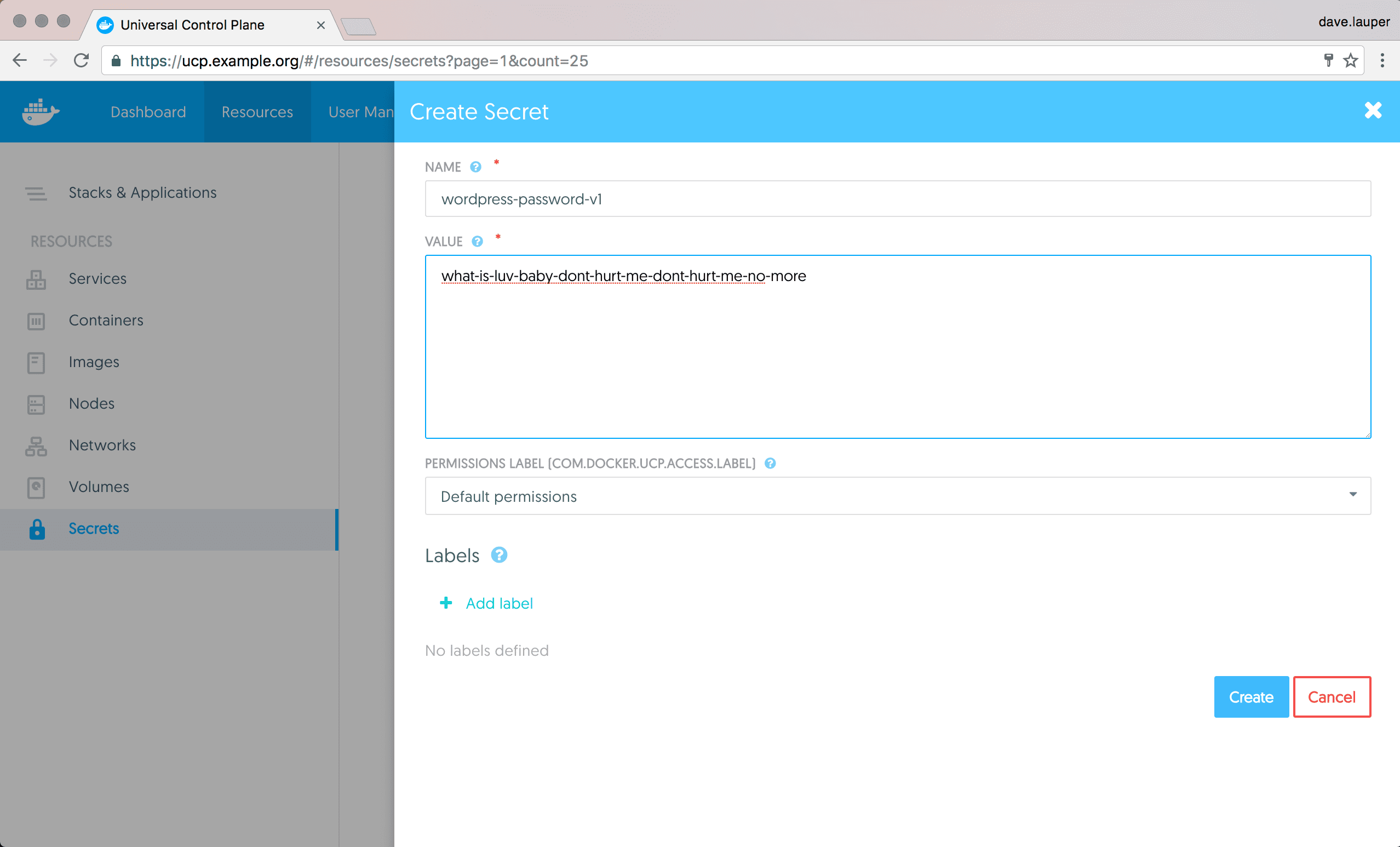

Sekrety Dockera

Sekrety Dockera pozwalają łatwo dodać sekret do klastra i jest on udostępniany tylko przez wzajemnie uwierzytelnione połączenia TLS. Następnie dane docierają do węzła menedżera w sekretach Dockera i automatycznie zapisują się do wewnętrznego magazynu Raft, co zapewnia, że dane powinny być zaszyfrowane.

Sekrety Dockera można łatwo zastosować do zarządzania danymi, a tym samym przenoszenia ich do kontenerów, które mają do nich dostęp. Zapobiega wyciekaniu tajemnic, gdy aplikacja ich używa.

Knox

Knox został opracowany przez platformę mediów społecznościowych Pinterest, aby rozwiązać ich problem z ręcznym zarządzaniem kluczami i utrzymywaniem ścieżki audytu. Knox jest napisany w Go, a klienci komunikują się z serwerem Knox za pomocą interfejsu API REST.

Knox używa ulotnej tymczasowej bazy danych do przechowywania kluczy. Szyfruje dane przechowywane w bazie danych za pomocą AES-GCM z głównym kluczem szyfrującym. Knox jest również dostępny jako obraz Dockera.

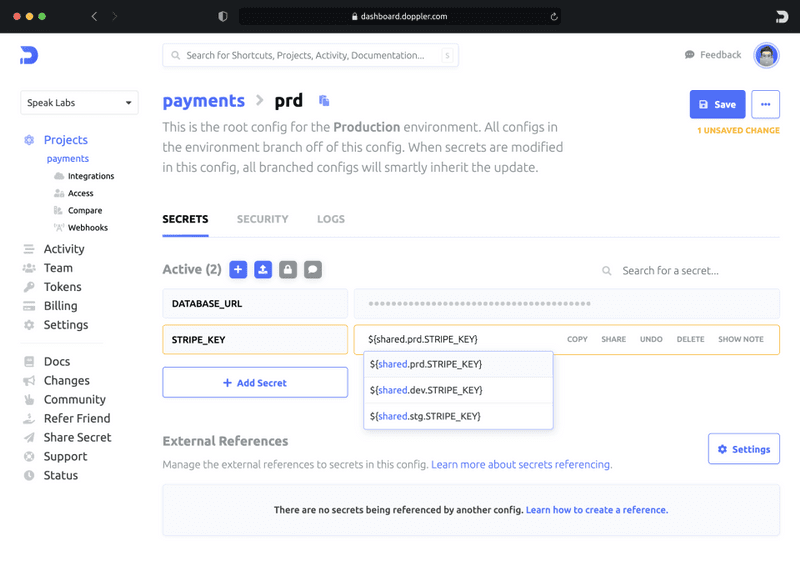

Dopplera

Tysiące organizacji, od start-upów po przedsiębiorstwa, używa Dopplera do utrzymywania poufnych danych i synchronizacji konfiguracji aplikacji między środowiskami, członkami zespołu i urządzeniami.

Nie ma potrzeby udostępniania tajemnic przez e-mail, pliki ZIP, git i Slack; pozwól swoim zespołom współpracować, aby mieli to natychmiast po dodaniu sekretu. Doppler daje poczucie odprężenia, automatyzując proces i oszczędzając czas.

Możesz utworzyć odniesienia do często używanych sekretów, aby pojedyncza aktualizacja w niektórych odstępach czasu wykonała całą Twoją pracę. Korzystaj z sekretów w Serverless, Docker lub gdziekolwiek, Doppler współpracuje z Tobą. Kiedy twój stos ewoluuje, pozostaje taki, jaki jest, umożliwiając rozpoczęcie transmisji w ciągu kilku minut.

Doppler CLI wie wszystko o pobieraniu twoich sekretów na podstawie katalogu twojego projektu. Nie martw się, jeśli coś się zmieni, możesz łatwo cofnąć zepsute modyfikacje jednym kliknięciem lub za pomocą CLI i API.

Z Dopplerem pracuj mądrzej niż ciężej i uzyskaj BEZPŁATNE oprogramowanie do zarządzania sekretami. Jeśli szukasz więcej funkcji i korzyści, skorzystaj z pakietu startowego w cenie 6 USD/miesiąc/miejsce.

Wniosek

Mam nadzieję, że powyższe daje wyobrażenie o jednym z najlepszych programów do zarządzania poświadczeniami aplikacji.

Następnie zapoznaj się z rozwiązaniami do inwentaryzacji i monitorowania zasobów cyfrowych.