Czy zastanawiałeś się kiedyś, jak obliczyć sumę kontrolną MD5 dla danego pliku? Jeżeli tak, to trafiłeś idealnie! W tym artykule przedstawię Ci 7 różnorodnych metod, które pozwolą Ci na to zadanie. Z pewnością znajdziesz wśród nich rozwiązanie, które najlepiej odpowiada Twoim potrzebom.

Generalnie, sumę kontrolną MD5 pliku można uzyskać za pomocą wiersza poleceń lub korzystając z dedykowanych aplikacji, takich jak Hash Generator lub MD5 Checksum Utility. Głównym celem stosowania sum kontrolnych MD5 jest weryfikacja integralności danych i wykrywanie ewentualnych uszkodzeń, szczególnie istotne podczas przesyłania plików.

Ten artykuł nie skupia się na szczegółowym wyjaśnieniu algorytmu MD5. Jeżeli potrzebujesz dogłębnej wiedzy na jego temat, warto najpierw zapoznać się z dedykowanymi materiałami. Zrozumienie podstawowych zasad działania MD5 jest kluczowe przed rozpoczęciem generowania sum kontrolnych.

Przejdźmy teraz do sedna. Istnieje wiele sposobów na wygenerowanie sumy kontrolnej MD5 dla pliku. Poniżej przedstawiam kilka z nich.

Wykorzystanie internetowego generatora MD5

To intuicyjne narzędzie służy do obliczania skrótu MD5 z dowolnego ciągu znaków. MD5 to jednokierunkowa funkcja haszująca, która przekształca dane wejściowe w ciąg znaków o stałej długości, znany jako skrót wiadomości.

Generator skrótów MD5 działa poprzez wprowadzenie ciągu znaków w wyznaczonym polu, a Konwerter MD5 stosuje kryptograficzny algorytm haszujący stworzony specjalnie do haszowania MD5 za pomocą 32 znaków szesnastkowych, aby przetworzyć podane informacje.

Po przetworzeniu danych przez Generator skrótów MD5, wygenerowany Skrót MD5 może zostać przekazany odbiorcy. Integralność danych można zweryfikować poprzez ponowne obliczenie skrótu i porównanie go z otrzymanym. Jeśli wyniki są identyczne, mamy pewność, że dane nie zostały zmienione.

To narzędzie online MD5 umożliwia generowanie Skrótu MD5 dla dowolnego ciągu znaków. Jest niezwykle przydatne do kodowania haseł, danych kart kredytowych oraz innych wrażliwych informacji w bazach danych MySQL, PostgreSQL i innych. Jest to szczególnie cenne narzędzie dla programistów PHP, programistów ASP i wszystkich tych, którzy pracują z MySQL, SQL lub PostgreSQL.

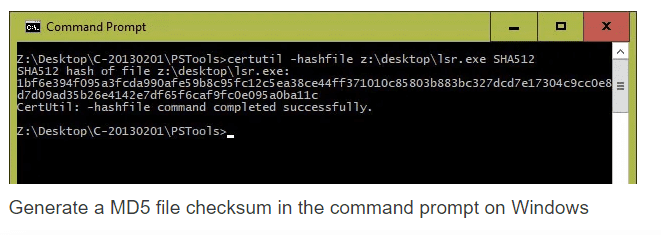

W wierszu poleceń

Narzędzie wiersza poleceń jest integralną częścią systemu operacyjnego Microsoft Windows 10 i funkcjonuje jako usługa certyfikatów pod nazwą „CertUtil”. To narzędzie udostępnia opcję „Hashfile”, która umożliwia generowanie ciągu haszującego. Można w niej zastosować określony algorytm, w tym MD5:

certutil -hashfile <plik> <algorytm>

certutil -hashfile myfile.zip MD5

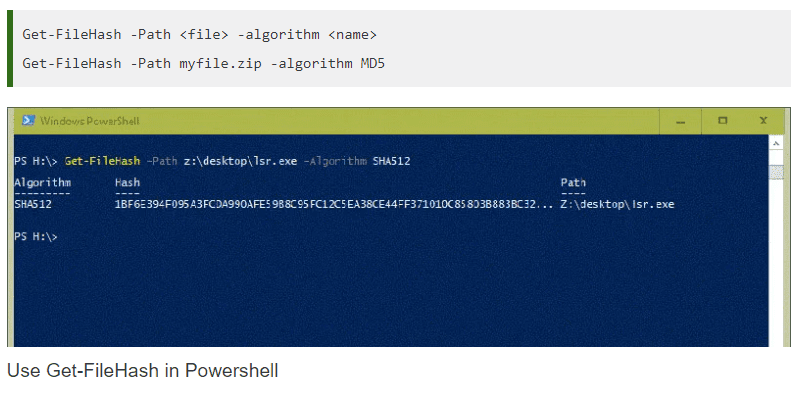

Z PowerShellem

W PowerShell również istnieje odpowiednie polecenie.

Jest to bardzo efektywna i prosta metoda, która nie wymaga dodatkowego kodowania. W przypadku korzystania z PowerShell w wersji 4.0 i wyższych, dostępne jest polecenie cmdlet „Get-FileHash”. Dzięki niemu generowanie skrótów plików staje się szybkie i łatwe.

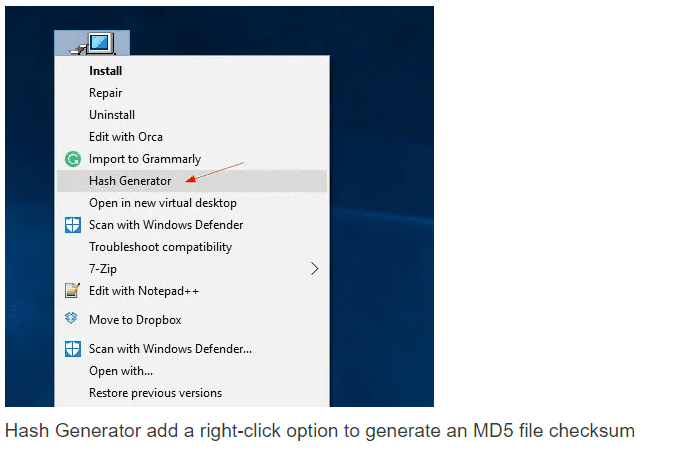

Generator skrótów: Szybkie generowanie sumy kontrolnej MD5 z menu kontekstowego

Dostępne są również narzędzia, które można wykorzystać bezpośrednio z menu kontekstowego po kliknięciu prawym przyciskiem myszy na pliku. Hash Generator jest jednym z przykładów, do którego za chwilę przejdziemy. Jego przewagą jest integracja z systemem operacyjnym.

Po instalacji tego narzędzia, w menu kontekstowym po kliknięciu prawym przyciskiem myszy na pliku pojawia się opcja „Generator skrótu”, która umożliwia szybkie obliczenie skrótów dla wybranego pliku.

Narzędzie sum kontrolnych MD5

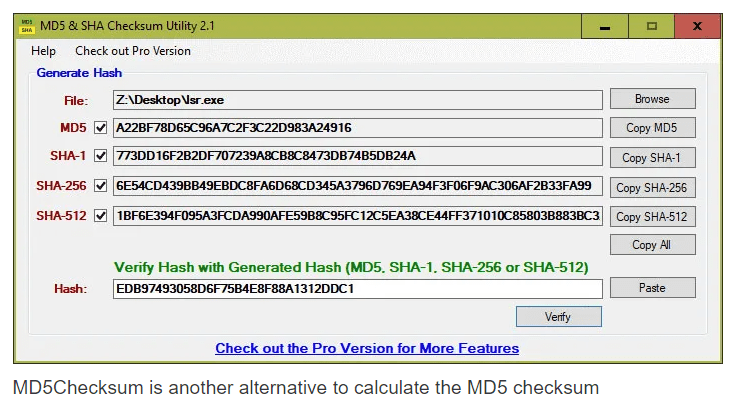

Kolejnym pomocnym narzędziem jest MD5 & SHA Checksum Utility, które umożliwia generowanie różnych typów sum kontrolnych i skrótów.

Narzędzie sum kontrolnych MD5 różni się od generatora skrótów tym, że pozwala na porównanie rzeczywistego pliku z plikiem skrótu. Ma to na celu weryfikację integralności pliku i upewnienie się, że nie został on zmieniony.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.