Jeśli jesteś jedną z wielu osób, które uważają Tora za tajemniczego i być może niebezpiecznego, postaramy się zaskoczyć w tym artykule z 8 codziennymi zastosowaniami Tora, z których absolutnie każdy może (i powinien) skorzystać. Omówimy podstawy niesławnej anonimowej sieci, a także nauczymy Cię, jak zachować bezpieczeństwo dzięki VPN podczas korzystania z Tora.

Aby korzystać z przeglądarki Tor, nie musisz być hiper-paranoicznym demaskatorem ani prześladowanym dziennikarzem. Nie potrzebujesz też zaawansowanego informatyki, aby szyfrować ruch i kierować go przez Tora. Projekt Tor i przeglądarka Tor Browser open source mają na celu poprawę anonimowości i przywrócenie poczucia prywatności w sieci. Większość ludzi kojarzy je z dostępem do ciemnej sieci, ale w rzeczywistości Tor może przynieść kilka korzyści w codziennym życiu.

30-dniowa gwarancja zwrotu pieniędzy

Spis treści:

8 codziennych zastosowań przeglądarki Tor

Gotowy do nurkowania? Chociaż Tor nie jest praktyczny w codziennej przeglądarce, przynosi mnóstwo korzyści, z których każdy może skorzystać.

Użyj # 1 – Dostęp do linków cebuli

Czy widziałeś kiedyś dziwny adres URL, który ma kilka losowych liter i cyfr i kończy się na .onion zamiast .com lub .net? Są to linki cebulowe, do których można uzyskać dostęp tylko poprzez sieć Tor. Spróbuj wpisać jedną w swojej zwykłej przeglądarce, a nic się nie wydarzy. Uruchom przeglądarkę Tor i wklej adres URL i nagle działa.

Linki cebuli prowadzą do treści w głębokiej i ciemnej sieci, których reputacja ich poprzedza. Mogą również anonimowo linkować do znanych stron, takich jak ProtonMail lub DuckDuckGo. W rzeczywistości, gdy uruchomisz przeglądarkę Tor, udaj się na ten mały adres i sprawdź, jakie czekają cię niespodzianki: bf7k7vgdi73oe2um.onion

Użyj # 2 – zyskaj anonimowość w publicznej sieci Wi-Fi

Korzystanie z otwartych publicznych punktów dostępowych może być niezwykle niebezpieczne. Kuszące jest zatrzymanie się i skorzystanie z każdej napotkanej sieci Wi-Fi w kawiarni i restauracji, ale wysyłanie danych niezaszyfrowanych do nieznanych dostawców usług internetowych może spowodować poważne naruszenie prywatności. Ponadto publiczna sieć Wi-Fi jest popularnym celem hakerów, więc nawet samo sprawdzenie poczty e-mail może być ryzykowne.

Przeglądarka Tor może pomóc ominąć większość tych problemów dzięki jej metodom szyfrowania i routingu cebuli. Dane opuszczające przeglądarkę są pakowane w wiele warstw kryptografii, dzięki czemu są nieczytelne dla osób trzecich. Twoje prywatne dane są również zasłaniane, gdy pakiety podróżują przez otwartą sieć. Efektem końcowym jest anonimowe połączenie, które jest znacznie bezpieczniejsze w użyciu. A jeśli będziesz grać bezpiecznie i unikniesz przesyłania poufnych danych, Twoje wrażenia z sieci będą nieskazitelne.

Użyj # 3 – Better Mobile Security

Urządzenia mobilne to jedne z najbardziej narażonych urządzeń na rynku. Niosą ogromną ilość danych osobowych i są łatwiejsze do włamania niż komputer stacjonarny lub laptop. Chociaż Tor nie może powstrzymać kradzieży telefonu, może on uszczelnić twoje dane i uniemożliwić pozostawienie śladu z powrotem na twoim urządzeniu.

Korzystanie z Tora na urządzeniu z Androidem lub iOS dodaje dodatkową warstwę anonimowości i bezpieczeństwa do danych mobilnych. Podczas podróży, uzyskiwania dostępu do publicznych sieci Wi-Fi lub wysyłania danych przez wieże komórkowe, Tor może zablokować twoje prywatne dane, aby nikt nie widział, kim jesteś ani gdzie się znajdujesz.

Użyj # 4 – Przełam bariery cenzury

Jeśli mieszkasz lub podróżujesz przez kraj o surowych przepisach dotyczących cenzury online, z pewnością zechcesz używać Tora tak często, jak to możliwe. Przeglądarka Tor anonimizuje i szyfruje ruch, umożliwiając mu przechodzenie przez zapory ogniowe na poziomie rządowym w celu uzyskania dostępu do darmowej i otwartej sieci. Nie musisz się martwić, że agencje cenzurujące śledzą twoje informacje, i możesz czytać witryny niedostępne w regionie.

Użyj # 5 – Przywróć neutralność sieci

W zależności od stanu neutralności sieci w twoim obszarze, możesz być w stanie użyć przeglądarki Tor, aby pokonać pewne ograniczenia. Jeśli dostawca usług internetowych wprowadza szybkie pasy lub zmienia preferowany ruch w witrynie, routing danych przez Tora może pomóc w ominięciu tych ograniczeń. Oczywiście nie jest to rozwiązanie jednorazowe, ale w niektórych sytuacjach może być ogromną pomocą. Jednak Tor nie może pokonać limitów danych, więc miej to na uwadze.

Użyj # 6 – Anonimowe wysyłanie

Chcesz uzyskać ważne informacje, ale nie chcesz wiązać z tym swojej tożsamości? Tor jest do tego idealny. Uruchom przeglądarkę Tor i opublikuj swoje wycieki na wiarygodnym anonimowym forum. Będziesz mógł udostępniać dane bez udostępniania swojej tożsamości, co pozwoli każdemu zostać sygnalistą.

Użyj nr 7 – Zgłoś nadużycie lub zepsucie

W związku z powyższym anonimowym wysyłaniem postów, za pomocą Tora możesz przesyłać raporty o nadużyciach lub korupcji za pomocą odpowiednich kanałów bez dołączania swojej tożsamości lub adresu IP do wiadomości. Jest to szczególnie przydatne, jeśli pracujesz dla dużej korporacji lub możesz znaleźć się w sytuacji prawnej zagrożenia ujawnienia informacji. Tak długo, jak raportujesz odpowiedzialnie, Tor może być potężnym sposobem na zachowanie bezpieczeństwa.

Użyj # 8 – Wykonuj delikatne działania biznesowe

Firmy, które muszą chronić informacje, stosują wiele środków w celu zapewnienia bezpieczeństwa danych. Jeśli musisz coś komunikować ze współpracownikami, zwłaszcza jeśli ty lub oni pracujesz zdalnie, przesyłanie informacji za pośrednictwem sieci Tor może pomóc zapewnić prywatność wszystkich. Żadnych wycieków, żadnych osób trzecich pilnujących twoich ramion.

Używanie Tora z VPN

Tor zapewnia ogromną anonimowość i bezpieczeństwo, ale nie jest to kompletne rozwiązanie dla twoich potrzeb w zakresie prywatności w Internecie. Główną wadą jest brak szybkości i niemożność użycia go do takich rzeczy jak filmy lub pobieranie torrentów. Aby sieć była jak najbardziej dostępna, należy użyć sieci VPN. A jeśli połączysz VPN z Torem, jesteś gotowy na świat.

Wybór odpowiedniej sieci VPN do korzystania z Tora to kwestia znalezienia najlepszej usługi z najbardziej przyjaznymi dla użytkownika ustawieniami prywatności. Szybkość ma również kluczowe znaczenie, podobnie jak czynniki takie jak dostępność oprogramowania, zasady rejestrowania ruchu i rozmiar sieci. Oceniliśmy niektóre z najlepszych sieci VPN na rynku i znaleźliśmy dwie usługi, które najlepiej nadają się do użycia z Torem.

1. ExpressVPN

ExpressVPN jest szybki, niezawodny i niezwykle łatwy w użyciu. VPN oferuje aplikacje na komputery PC z systemem Windows, Mac i Linux oraz smartfony z systemem Android i iOS dla dodatkowej ochrony przenośnej. Będziesz miał dostęp do ponad 3000 serwerów w 94 różnych krajach, 256-bitowego szyfrowania AES dla wszystkich danych oraz zasad zerowego logowania dla ruchu, żądań DNS i adresów IP. ExpressVPN nawet chroni twoją tożsamość, zapewniając ochronę przed wyciekiem DNS i automatyczny przełącznik zabijania, zapewniając bezpieczeństwo bez względu na to, co się stanie.

Przeczytaj naszą pełną recenzję ExpressVPN.

- Odblokowuje American Netflix, iPlayer, Hulu

- Superszybkie serwery (minimalna utrata prędkości)

- Torrentowanie dozwolone

- Surowe zasady braku dzienników dotyczące danych osobowych

- Obsługa klienta (czat 24/7).

- Maksymalnie 3 połączenia jednocześnie

- Nieco droższe niż konkurencja.

2. NordVPN

NordVPN ma niesamowite funkcje, z których najbardziej imponująca jest wielkość sieci serwerów. Lista stale się powiększa, ale w momencie pisania NordVPN oferuje ponad 5 100 serwerów w 59 różnych krajach, co pozwala zaspokoić i przekroczyć potrzeby związane z połączeniem. NordVPN ma również politykę zerowego logowania, która obejmuje wszystko, od przepustowości, ruchu po znaczniki czasu, obejmuje automatyczny przełącznik zabicia, ochronę przed wyciekiem DNS i 256-bitowe szyfrowanie AES, a także oferuje dedykowane usługi zaprojektowane do wykorzystania routingu cebuli z szyfrowaniem VPN.

Przeczytaj naszą pełną recenzję NordVPN.

- Plany po bardzo przystępnych cenach

- Ponad 5400 serwerów na całym świecie

- Umożliwia jednoczesne podłączenie do 6 urządzeń

- Brak dzienników i szyfrowanych połączeń dla całkowitej prywatności

- Obsługa czatu na żywo jest dostępna.

- Niektóre serwery mogą być zawodne

- Przetwarzanie zwrotu środków może potrwać do 30 dni.

Tor 101

Projekt Tor to coś więcej niż darmowa przeglądarka. To cała sieć wolontariuszy i programistów, którzy poświęcili swoje życie przywracaniu anonimowości w sieci. Zanim nauczysz się korzystać z przeglądarki Tor, musisz wiedzieć, jak działa Tor.

Internet nie jest prywatny

Za każdym razem, gdy łączysz się z Internetem, przydzielany jest adres IP. Jest to przekazywane przez dostawcę usług internetowych (ISP) i jest używane jako adres pocztowy dla wszystkich danych internetowych. Pakiety informacji są wysyłane z komputera z prośbą o informacje, dostawca usług internetowych przekazuje je do Internetu w całości, zbiera powstałe dane i odsyła je z powrotem, wszystko w mgnieniu oka.

Problem z tym procesem polega na tym, że odbywa się on na zewnątrz. Prawie nic nie jest szyfrowane, a Twój adres IP nigdy nie jest maskowany, co ułatwia szpiegowanie informacji lub śledzenie, dokąd zmierza. Ponieważ adres IP jest powiązany z Twoją fizyczną lokalizacją, możesz użyć tych liczb, aby dowiedzieć się, gdzie mieszkasz. Co gorsza, twój dostawca usług internetowych może przechowywać twoje informacje i wykorzystywać je przeciwko tobie, wiążąc każdy pakiet informacji z twoim imieniem i adresem, niszcząc wszelkie podobieństwo do prywatności przed jej rozpoczęciem.

Tutaj wchodzi Tor.

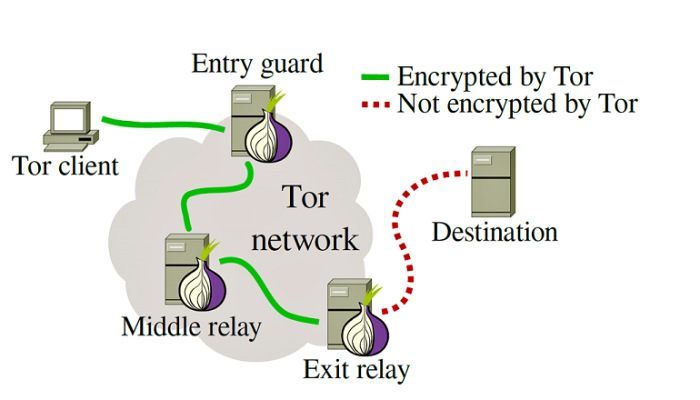

Jak działa Tor?

Tor to sieć komputerów zbudowana wokół anonimowości. Jest zarządzany przez The Tor Project i istnieje od 2002 roku, chociaż jego prekursory można prześledzić od dziesięcioleci. Tor działa przy użyciu routingu cebulowego do owijania danych warstwami szyfrowania i przekazywania ich przez sieć. Każda warstwa zawiera tylko adres docelowy w sieci Tor, więc gdy węzeł w sieci odblokuje jeden, po prostu wysyła go do innego komputera w sieci. Proces ten powtarza się, dopóki każda warstwa szyfrowania nie zostanie usunięta, a dane w końcu dotrą do Internetu.

POWIĄZANE CZYTANIE: Sprawdzone najlepsze sieci VPN typu Multi-hop

Zaleta trasowania cebuli jest prosta: pełna anonimowość. W normalnej sytuacji dane po prostu przechodzą z twojego urządzenia do twojego usługodawcy internetowego do Internetu. Łatwo jest prześledzić te pakiety do ich źródła, w końcu jest tylko kilka kroków do przejścia. Nawet korzystanie z VPN nie sprawia, że proces ten jest bardzo skomplikowany.

Tor przypomina wysyłanie zaszyfrowanego listu do przyjaciela. Piszesz notatkę, wkładasz ją do koperty, a następnie wkładasz do trzech lub czterech kopert, każda skierowana do kogoś innego. Gdy list dotrze, odbiorca otwiera go, aby znaleźć kolejny list, więc wrzuca go z powrotem do skrzynki pocztowej i jest wysyłany do następnego miejsca docelowego. Zanim twój przyjaciel dostanie ostatnią, prawdziwą kopertę, nie będzie mógł powiedzieć, jak się tam dostał, tylko że tam jest.

Tor vs Tor Browser

Często usłyszysz „Tor” używany zamiennie z „Tor Browser” lub „Tor Network”. Ważne jest, aby wiedzieć, że to nie jest dokładnie to samo. Sam Tor może odnosić się do całego projektu lub niemal każdego elementu doświadczenia, w tym sieci lub przeglądarki. Jednak sieć Tor zapewnia routing cebulowy i anonimowość, a przeglądarka Tor pozwala na korzystanie z niej bez żadnych problemów.

Jak korzystać z przeglądarki Tor

Przeglądarka Tor jest wysoce spersonalizowaną wersją przeglądarki Firefox, której zmiany zostały wprowadzone w celu zagwarantowania wysokiego poziomu anonimowości. Uzyskuje dostęp do dowolnej części sieci, jak standardowa przeglądarka, ale ponieważ takie elementy, jak Adobe Flash i JavaScript są wyłączone, Twoje możliwości będą poważnie ograniczone. Tor jest również niesamowicie wolny dzięki czasochłonnemu routingowi cebuli, co czyni go kiepskim wyborem jako przeglądarka na pełny etat.

Instalowanie przeglądarki Tor

Tor to darmowe oprogramowanie typu open source, które działa na większości nowoczesnych urządzeń i platform. Instalacja jest dość prosta, bez względu na posiadany sprzęt. Ze względów bezpieczeństwa powinieneś używać oficjalnego oprogramowania wydanego przez Projekt Tor, o ile to możliwe.

Aby zainstalować Tora w systemie Windows, Mac lub Linux, odwiedź Pobieranie pakietu Tor Browser pobierz plik i zainstaluj tak, jak każde inne oprogramowanie.

Tor na Androida występuje w postaci Orbota i Orfoxa. Musisz zainstalować je zarówno, aby korzystać z routingu cebuli i funkcji przeglądarki. Najpierw zainstaluj Orbot z Google Play, a następnie zainstaluj Orfox, przeglądarka Tor dla Androida.

Nie ma oficjalnej przeglądarki Tor dla urządzeń iPhone lub iPad. Jednak, Mike Tigas stworzył nieoficjalną wersję Użytkownicy systemu iOS nie mogą się pochwalić. Odwiedzić Pobieranie przeglądarki Onion Browser stronę w sklepie iTunes App Store, aby zainstalować.

Tor nie jest zwykłą przeglądarką

Musisz zmienić swoje nawyki surfowania, jeśli chcesz w pełni wykorzystać Tor. Doświadczenie różni się znacznie od surfowania po Internecie w przeglądarce Chrome lub Safari i powinieneś dostosować zarówno swoje oczekiwania, jak i swoje działania. Tor jest bezpieczniejszy niż zwykła przeglądarka, ale ponieważ dążysz do pełnej anonimowości, jest kilka rzeczy, których powinieneś unikać.

- Nie próbuj oglądać filmów ani grać w gry w przeglądarce Tor.

- Nie wprowadzaj prywatnych informacji do formularzy online podczas korzystania z Tora.

- Jeśli to możliwe, unikaj logowania do kont zawierających poufne lub osobiste informacje.

- Nie instaluj dodatków w przeglądarce Tor. Mogą uzyskiwać dostęp do informacji poza siecią i rujnować twoją prywatność.

- Nie pobieraj plików przez Tor.

- Nigdy nie pobieraj torrentów przez Tor. Spowoduje to uszkodzenie sieci i może ujawnić Twoją lokalizację.

Czy możesz używać Tora przez cały czas?

Chociaż Tor wnosi do stołu wiele korzyści związanych z prywatnością, nie zaleca się używania go jako przeglądarki pełnoetatowej. Kwestie prędkości wspomniane w innym miejscu są bardzo realne i sprawiają, że regularne przeglądanie jest niezwykle frustrujące. Nie powinieneś także instalować wtyczek na Tora, ani nie powinieneś próbować oglądać filmów, pobierać dużych plików, korzystać z sieci torrentów lub, najlepiej, przesyłać prywatnych informacji. Tor jest przeznaczony dla osób, które potrzebują lepszej prywatności w pewnych krótkoterminowych sytuacjach, takich jak przełamanie surowej chińskiej cenzury.

Wniosek

Przeglądarka Tor jest niesamowitym oprogramowaniem, które może zmienić sposób interakcji z Internetem. Został zbudowany z myślą o ekstremalnych przypadkach użycia, takich jak dziennikarze podróżujący do krajów ograniczających prywatność lub anonimowi demaskatorzy, którzy muszą chronić swoją tożsamość. Przeciętny użytkownik może jednak skorzystać z niektórych zalet oprogramowania, dzięki czemu każdy może cieszyć się bezpieczeństwem i prywatnością zaszyfrowanej sieci.