Node.js, jeden z wiodących środowisk wykonawczych JavaScript, stopniowo zdobywa udział w rynku.

Kiedy coś staje się popularne w technologii, są one narażone na kontakt milionów profesjonalistów, w tym ekspertów ds. bezpieczeństwa, atakujących, hakerów itp.

Rdzeń node.js jest bezpieczny, ale podczas instalowania pakietów innych firm sposób konfigurowania, instalowania i wdrażania może wymagać dodatkowych zabezpieczeń w celu ochrony aplikacji internetowych przed hakerami. Aby zorientować się, 83% użytkowników Snyk znalazło jedną lub więcej luk w swoich aplikacjach. Snyk to jedna z popularnych platform skanowania bezpieczeństwa node.js.

I kolejny najnowsze badania pokazuje, że ucierpiało ~ 14% całego ekosystemu npm.

W moim poprzednim artykule wspomniałem o znalezieniu luk w zabezpieczeniach w aplikacji Node.js i wielu z was pytało o ich naprawę/zabezpieczenie.

Spis treści:

Najlepsze praktyki poprawiania bezpieczeństwa Node JS

Żadnego frameworka, w tym Node JS, nie można nazwać w 100% bezpiecznym. Dlatego musisz przestrzegać tych praktyk bezpieczeństwa, aby uniknąć ryzyka.

- Regularnie rejestruj i monitoruj działania, aby wykrywać luki w zabezpieczeniach

- Nie blokuj pętli zdarzeń

- Użyj płaskich łańcuchów Promise, aby uniknąć błędów warstw zagnieżdżonych

- Stwórz silne zasady uwierzytelniania dla swojego ekosystemu

- Zarządzaj błędami, aby zapobiegać nieautoryzowanym atakom

- Używaj tokenów anty-CSRF w swoich aplikacjach

- Zatrzymaj wyciek danych, wysyłając tylko najważniejsze informacje

- Prawidłowo zarządzaj sesjami z flagami plików cookie

- Kontroluj rozmiar żądania, aby zapobiec atakom DoS

- Użyj niestandardowych ustawień pakietu i hasła użytkownika innego niż domyślne

- Implementuj reguły kontroli dostępu dla każdego żądania

- Regularnie aktualizuj pakiety, aby zachować ochronę przed zagrożeniami i atakami

- Chroń się przed lukami w zabezpieczeniach internetowych za pomocą odpowiednich nagłówków zabezpieczeń

- Nie używaj niebezpiecznych funkcji ze względu na stabilność aplikacji

- Użyj trybu ścisłego, aby uniknąć błędów i błędów

Teraz badamy najlepsze narzędzia do zabezpieczania aplikacji NodeJS.

Snyk

Snyk można zintegrować z GitHub, Jenkins, Circle CI, Tarvis, Code Ship i Bamboo, aby znaleźć i naprawić znane luki.

Możesz zrozumieć zależności aplikacji i monitorować alerty w czasie rzeczywistym, gdy w kodzie zostanie wykryte ryzyko.

Na wysokim poziomie Snyk zapewnia pełną ochronę bezpieczeństwa, w tym następujące.

- Wyszukiwanie luk w kodzie

- Monitoruj kod w czasie rzeczywistym

- Napraw wrażliwe zależności

- Otrzymuj powiadomienia, gdy nowa słabość wpłynie na Twoją aplikację.

- Współpracuj z członkami swojego zespołu

Snyk utrzymuje własne baza podatności, a obecnie obsługuje Node.js, Ruby, Scala, Python, PHP, .NET, Go itp.

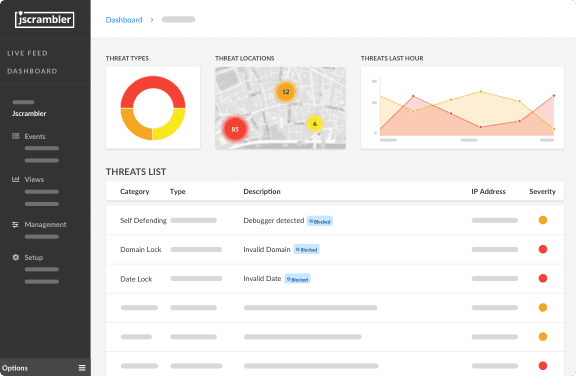

Jscrambler

Jscrambler stosuje ciekawe, unikalne podejście do zapewnienia integralności kodu i strony internetowej po stronie klienta.

Jscrambler sprawia, że Twoja aplikacja internetowa jest samoobronna w celu zwalczania oszustw, unikania modyfikacji kodu w czasie wykonywania i wycieku danych oraz ochrony przed utratą reputacji i biznesu.

Kolejną ekscytującą funkcją jest logika aplikacji, a dane są przekształcane w taki sposób, że są trudne do zrozumienia i ukryte po stronie klienta. Utrudnia to odgadnięcie algorytmu, technologii zastosowanych w aplikacji.

Niektóre z prezentowanych Jscramblera obejmują następujące elementy.

- Wykrywanie, powiadamianie i ochrona w czasie rzeczywistym

- Ochrona przed wstrzyknięciem kodu, manipulowaniem DOM, man-in-the-browser, botami, atakami typu zero-day

- Poświadczenie, karta kredytowa, zapobieganie utracie danych prywatnych

- Zapobieganie wstrzykiwaniu złośliwego oprogramowania

Jscrambler obsługuje większość frameworków JavaScript, takich jak Angular, Ionic, Meteor, Vue.js, React, Express, Socket, React, Koa itp.

Śmiało, spróbuj uczynić swoją aplikację JavaScript kuloodporną.

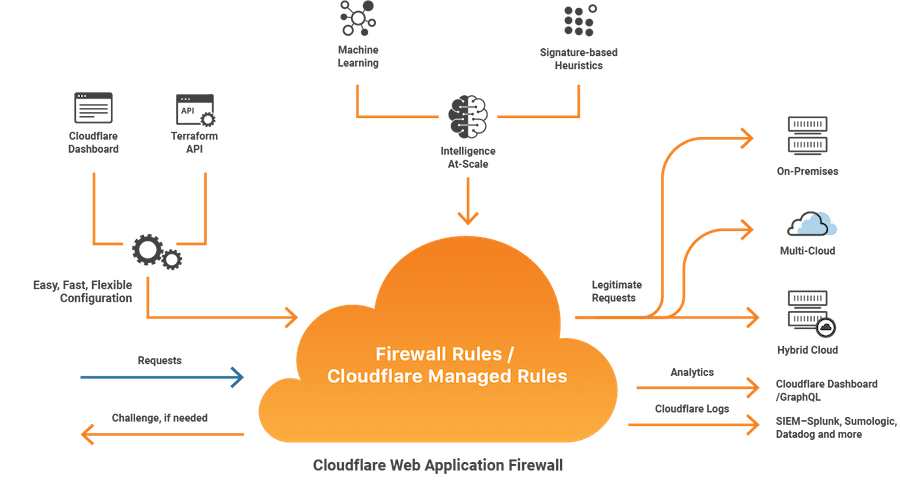

Cloudflare WAF

Cloudflare WAF (Web Application Firewall) chroni Twoje aplikacje internetowe przed chmurą (krawędź sieci). Nie musisz niczego instalować w swojej aplikacji węzła.

Istnieją trzy rodzaje reguł WAF, które otrzymujesz.

- OWASP – do ochrony aplikacji przed 10 najważniejszymi lukami OWASP

- Reguły niestandardowe – możesz zdefiniować regułę.

- Promocje Cloudflare – Zasady określone przez Cloudflare na podstawie aplikacji.

Korzystając z Cloudflare, nie zwiększasz bezpieczeństwa swojej witryny i korzystasz z ich szybkiego CDN w celu lepszego dostarczania treści. Cloudflare WAF jest dostępny w planie Pro, który kosztuje 20 USD miesięcznie.

Inną opcją dostawcy zabezpieczeń w chmurze byłaby SUCURI oraz StackPath, kompletne rozwiązanie zabezpieczające witrynę do ochrony przed atakami DDoS, złośliwym oprogramowaniem, znanymi lukami w zabezpieczeniach itp.

Kask

Obecnie na rynku dostępne są różne narzędzia i właśnie tam startupy i młodzi profesjonaliści nie są pewni, które z nich wybrać do swojej pracy. Tutaj przedstawiam Helmet.JS! Kask bazuje na module Node.JS.

Jej podstawowe dostawy obejmują zwiększanie bezpieczeństwa aplikacji poprzez konfigurowanie nagłówków HTTP i ochronę przed potencjalnymi zagrożeniami internetowymi, takimi jak ataki Cross-Site Scripting i clickjacking.

Wbudowane moduły są wygodne i zapewniają odpowiednią kopię bezpieczeństwa. Poniżej wymieniono niektóre moduły, które uznałem za możliwe do udostępnienia:

- Polityka bezpieczeństwa treści

- Opcja X-Frame

- Kołki klucza publicznego

- Kontrola pamięci podręcznej

- Polityka odsyłaczy

- Ochrona X-XSS

Ogólnie rzecz biorąc, uważam, że to narzędzie zasługuje na to, aby znaleźć się na liście ze względu na aspekty, które obejmuje dotyczące bezpieczeństwa.

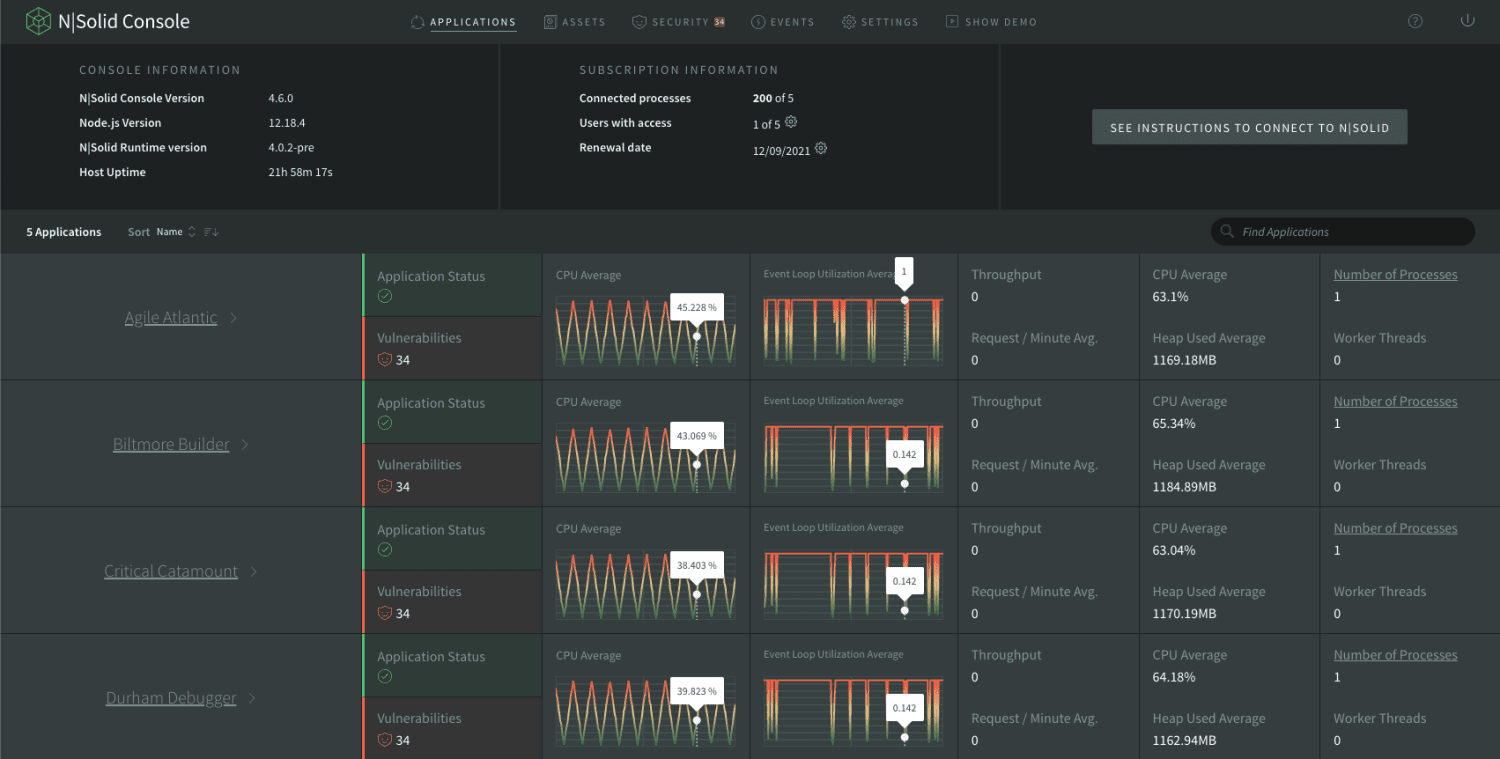

N|Stałe

N|Stałe to platforma zastępcza typu drop-in do uruchamiania aplikacji Node.js o znaczeniu krytycznym.

Ma wbudowane skanowanie luk w zabezpieczeniach w czasie rzeczywistym i niestandardowe zasady bezpieczeństwa w celu zwiększenia bezpieczeństwa aplikacji. Możesz go skonfigurować tak, aby otrzymywać powiadomienia, gdy w Twoich aplikacjach Nodejs zostanie wykryta nowa luka w zabezpieczeniach.

Elastyczny limit stawki

Użyj tego malutkie opakowanie aby ograniczyć szybkość i uruchomić funkcję na zdarzeniu. Będzie to przydatne do ochrony przed atakami DDoS i brute force.

Niektóre przypadki użycia byłyby jak poniżej.

- Ochrona punktów końcowych logowania

- Ograniczenie szybkości robota/bota

- Strategia blokowania w pamięci

- Blok dynamiczny oparty na akcji użytkownika

- Ograniczenie szybkości według adresu IP

- Blokuj zbyt wiele prób logowania

Zastanawiasz się, czy spowolni to aplikację?

Nie, nawet tego nie zauważysz. To jest szybkie; średnie żądanie dodaje 0,7 ms w środowisku klastrowym.

AppTrana Cloud Waap (WAF)

AppTrana został uznany za całkowicie zarządzane rozwiązanie WAF. Może zapewnić kompleksowe rozwiązanie bezpieczeństwa dotyczące aplikacji internetowej. Jest dobrze znany ze swoich atrakcyjnych usług i funkcji, z których niektóre wymieniono poniżej:

- Bezpieczeństwo oparte na zagrożeniach: w celu ochrony aplikacji internetowej, jak wspomniano powyżej, AppTrana stosuje określone i znaczące podejście oparte na ryzyku. Wraz z ochroną usługi łagodzenia botów może zapewniać doskonałe zabezpieczenie przed zagrożeniami API i atakami DDoS. Dodatkowo pomaga w zapewnieniu doskonałej wydajności oraz nieprzerwanej dostępności.

- Identyfikacja luk w zabezpieczeniach: w celu wykrycia luk w zabezpieczeniach AppTrana łączy ręczne testy penetracyjne, w których biorą udział eksperci ds.

- Przyspieszenie sieci dzięki bezpiecznemu CDN: Oprócz bezpieczeństwa AppTrana traktuje priorytetowo akcelerację sieci poprzez wdrożenie sieci dostarczania treści (CDN). Usługi CDN poprawiają wydajność witryny, przechowując zawartość bliżej użytkowników końcowych, zmniejszając opóźnienia i wydłużając czas odpowiedzi. CDN AppTrana jest zbudowany do bezpiecznej pracy z funkcjami WAF.

Patrząc na jego usługi i funkcje. Uważam, że to narzędzie zasługuje na miejsce na liście. Polecam korzystanie z AppTrany; jeśli chcesz zabezpieczyć swoją aplikację i uzyskać pożądane rezultaty, przełącz się na AppTrana!

RASP (własna ochrona aplikacji w czasie wykonywania)

Wiele organizacji stoi za kwestiami bezpieczeństwa i ich rozwiązaniami. Opracowano różne narzędzia, aby pomóc organizacjom znaleźć słabe punkty i luki w zabezpieczeniach. Lista zawiera narzędzia pomagające organizacjom i startupom zabezpieczyć ich aplikacje internetowe. Mamy „RASP (własna ochrona aplikacji w czasie wykonywania)” pomiędzy nimi!

To narzędzie jest doskonałą opcją dla organizacji. Chroni aplikacje natywne w chmurze przed lukami w zabezpieczeniach i zapewnia bezpieczeństwo od wewnątrz, zapewniając bezpieczeństwo aplikacji.

RASP ma genialną funkcję wykrywania ataków, co oznacza, że RASP może wykrywać ataki i chronić się przed nimi w czasie rzeczywistym. Narzędzie to jest jak zbroja, która może chronić przed atakami, takimi jak przechwytywanie kliknięć, niezweryfikowane przekierowania, zniekształcone typy treści itp.

To nie wystarczy! Dba o twoje plecy, zapewniając wsparcie również w przypadku słabych stron aplikacji internetowych. RASP można zintegrować z aplikacjami aktywnymi, aplikacjami innych firm, interfejsami API, aplikacjami w chmurze i mikrousługami.

Szczerze mówiąc, czułem, że to narzędzie może zabezpieczyć twoją aplikację internetową dzięki podwójnemu efektowi WAF i RASP, co potencjalnie oznacza głęboką obronę. Jego fantastyczne i bardzo potrzebne funkcje są wystarczająco atrakcyjne dla startupów i organizacji, aby zapewnić bezpieczeństwo ich aplikacjom internetowym i ułatwić im znajdowanie luk w zabezpieczeniach.

DOMPurify

Następujące narzędzie nie jest szybkie; jest po prostu super szybki! Deweloperzy nazywają to środkiem dezynfekującym, ponieważ jest to niezawodne narzędzie do zabezpieczania aplikacji Node.js. DomPurify zapobiega atakom XSS i innym lukom w zabezpieczeniach i udowadnia, że jest wschodzącą gwiazdą w społeczności programistów.

Główną atrakcją tego narzędzia jest jego szybkość i łatwość użycia. Szybko skanuje, wykrywa i eliminuje zagrożenia dla bezpieczeństwa Twojej aplikacji. DOMPurify działa po stronie serwera z Node.js. Dzięki temu instalacja jest prosta i wygodna.

Aby kontynuować DOMPurify, musisz najpierw zainstalować „jsdom”. Polecam korzystanie z tego narzędzia, jeśli chcesz zwiększyć swoje bezpieczeństwo i uporać się z poważnymi zagrożeniami bezpieczeństwa.

Wniosek

Mam nadzieję, że powyższa lista zabezpieczeń pomoże Ci zabezpieczyć aplikację NodeJS.

Następnie nie zapomnij sprawdzić rozwiązania do monitorowania.