Uwierzytelnianie dwuskładnikowe (2FA) stanowi jedną z najskuteczniejszych metod ochrony przed nieautoryzowanym dostępem do kont internetowych. Nadal potrzebujesz argumentów? Przyjrzyj się tym imponującym danym przedstawionym przez firmę Microsoft.

Fakty i liczby

W lutym 2020 roku Microsoft zaprezentował wykład na Konferencji RSA, zatytułowany „Breaking Password Dependencies: Challenges in the Final Mile at Microsoft”. Cała prezentacja dostarczała wielu interesujących informacji, które mogą być pomocne w zabezpieczaniu kont użytkowników. Nawet jeśli na początku może wydawać się to przytłaczające, przedstawione dane były naprawdę zaskakujące.

Microsoft monitoruje ponad 1 miliard aktywnych kont miesięcznie, co stanowi niemal 1/8 całej populacji świata . Generowane są przy tym ponad 30 miliardów zdarzeń logowania co miesiąc. Każde logowanie do konta O365 może wywołać wiele wpisów w różnych aplikacjach, a także dodatkowe zdarzenia związane z innymi aplikacjami, które korzystają z O365 do logowania jednokrotnego.

Jeśli te liczby brzmią przytłaczająco, pamiętaj, że Microsoft codziennie blokuje 300 milionów nieudanych prób logowania. To nie jest liczba miesięczna czy roczna, ale właśnie 300 milionów dziennie.

W styczniu 2020 roku na skutek ataków typu spray, 480 000 kont Microsoft – co stanowi 0,048% wszystkich kont – zostało przejętych. Atak ten polega na próbie logowania się do wielu kont za pomocą powszechnie stosowanego hasła (np. „Spring2020!”).

Ataki spray to tylko jedna z wielu metod; istnieją setki innych, które wynikają z wypychania danych uwierzytelniających. W takim przypadku hakerzy nabywają nazwy użytkowników i hasła w ciemnej sieci, a następnie testują je w różnych systemach.

Następnie mamy do czynienia z phishingiem, gdzie atakujący nakłania ofiarę do zalogowania się na fałszywej stronie internetowej w celu przejęcia hasła. Te metody to sposób, w jaki konta internetowe są najczęściej „hakowane”.

W sumie w styczniu zhakowano ponad 1 milion kont Microsoft. To średnio ponad 32 000 kont dziennie, co brzmi niepokojąco, ale warto przypomnieć, że codziennie blokowane są 300 miliony nieudanych prób logowania.

Jednak najważniejsze jest to, że 99,9% wszystkich naruszeń kont Microsoft mogłoby zostać powstrzymanych, gdyby włączono uwierzytelnianie dwuskładnikowe.

Czym jest uwierzytelnianie dwuskładnikowe?

W skrócie, uwierzytelnianie dwuskładnikowe (2FA) wymaga dodatkowego kroku weryfikacji, poza samym podaniem nazwy użytkownika i hasła. Tą dodatkową metodą często jest sześciocyfrowy kod, który jest przesyłany na Twój telefon za pomocą SMS-a lub generowany przez aplikację. Następnie musisz wprowadzić ten kod podczas logowania do swojego konta.

Uwierzytelnianie dwuskładnikowe jest częścią szerszej kategorii znanej jako uwierzytelnianie wieloskładnikowe (MFA). Istnieją także inne metody MFA, takie jak fizyczne tokeny USB lub biometryczne skanowanie odcisków palców czy tęczówki. Niemniej jednak kod wysyłany na telefon jest zdecydowanie najczęściej używaną metodą.

Warto jednak zaznaczyć, że uwierzytelnianie wieloskładnikowe to szerokie pojęcie – niektóre bardzo bezpieczne konta mogą wymagać trzech czynników zamiast dwóch.

Czy 2FA mogłoby zapobiec naruszeniom?

W przypadku ataków typu „spray” oraz wypychania danych uwierzytelniających, hakerzy już dysponują hasłem – muszą jedynie znaleźć konta, które go używają. W przypadku phishingu atakujący mają zarówno hasło, jak i nazwę użytkownika, co jest jeszcze gorsze.

Gdyby konta Microsoft, które zostały zhakowane w styczniu, miały aktywowane uwierzytelnianie wieloskładnikowe, samo posiadanie hasła nie wystarczyłoby. Haker potrzebowałby również dostępu do telefonów ofiar, aby uzyskać kod MFA, zanim mógłby zalogować się na te konta. Bez dostępu do telefonu atakujący nie mógłby uzyskać dostępu do tych kont, co z pewnością zapobiegłoby naruszeniom.

Jeśli uważasz, że Twoje hasło jest nie do odgadnięcia i nigdy nie dasz się nabrać na phishing, czas na twarde dane. Jak zauważył Alex Weinart, główny architekt w Microsoft, Twoje hasło tak naprawdę nie ma większego znaczenia w kontekście ochrony konta.

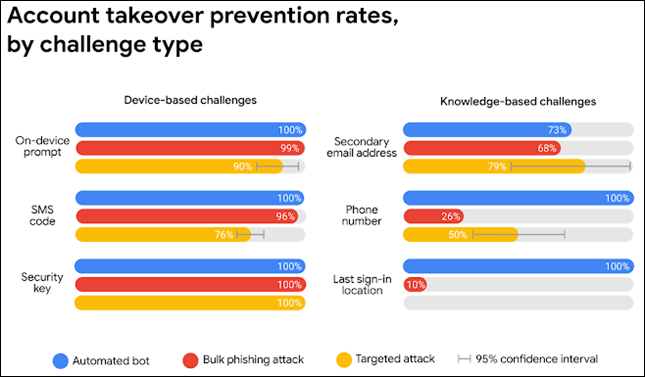

Dotyczy to nie tylko kont Microsoft – każde konto w sieci jest równie podatne na ataki, jeśli nie korzysta z MFA. Z danych Google wynika, że MFA zatrzymało 100% automatycznych ataków botów (takich jak ataki spray, wypychanie danych uwierzytelniających i inne zautomatyzowane metody).

Na wykresie badawczym Google, metoda „klucza bezpieczeństwa” okazała się w 100% skuteczna w zatrzymywaniu automatycznych botów, phishingu oraz ataków ukierunkowanych.

Czym zatem jest metoda „klucza bezpieczeństwa”? Używa aplikacji na telefonie do generowania kodu MFA.

Choć metoda „SMS Code” również przynosi dobre wyniki – i jest znacznie lepsza niż brak MFA – korzystanie z aplikacji jest jeszcze bardziej efektywne. Warto polecić Authy, ponieważ jest to bezpłatne, łatwe w obsłudze i bardzo funkcjonalne narzędzie.

Jak aktywować 2FA na wszystkich swoich kontach

Większość kont internetowych pozwala na włączenie 2FA lub innego rodzaju MFA. Lokalizacja tego ustawienia może różnić się w zależności od konta, ale zazwyczaj znajduje się w menu ustawień konta, w sekcji „Konto” lub „Bezpieczeństwo”.

Na szczęście przygotowaliśmy przewodniki, które pomogą Ci aktywować MFA w niektórych z najpopularniejszych serwisów i aplikacji:

Amazon

Apple ID

Facebook

Google / Gmail

Instagram

LinkedIn

Microsoft

Nintendo

Reddit

Ring

Steam

Twitter

MFA to najskuteczniejsza metoda zabezpieczania kont internetowych. Jeśli jeszcze tego nie zrobiłeś, poświęć chwilę na jej aktywację jak najszybciej – szczególnie w przypadku kluczowych kont, takich jak poczta e-mail i konta bankowe.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.