Systemy zabezpieczeń typu firewall stanowią fundament współczesnej ochrony w cyberprzestrzeni. Są absolutnie niezbędne, gdy sieci wewnętrzne dążą do odizolowania się od niebezpieczeństw czyhających w Internecie i do kontrolowania przepływu danych w obrębie swoich systemów. Niemniej jednak, nie wszystkie firewalle są identyczne. Istnieje wiele rodzajów zapór sieciowych, a wybór odpowiedniego rozwiązania dla Twojej firmy jest kluczowy.

W niniejszym artykule przyjrzymy się różnym typom dostępnych firewalli, wyjaśniając ich podstawowe funkcje i cele. Ma to na celu ułatwienie podjęcia decyzji przy wyborze rozwiązania i poszerzenie wiedzy o sposobie działania tych narzędzi.

Wprowadzenie do zapór sieciowych: Dlaczego Twoja firma ich potrzebuje?

Firewall, w swej istocie, to cyfrowa bariera umieszczona między Twoją siecią a nieprzewidywalnym i niepewnym światem zewnętrznego Internetu. Jego głównym zadaniem jest ciągłe monitorowanie i zarządzanie ruchem danych, zarówno przychodzącym, jak i wychodzącym z sieci, tak aby dopuszczać jedynie uprawnione informacje. Oznacza to, że zapory sieciowe działają w oparciu o zbiór reguł, które decydują o tym, czy dane działanie ma zostać zezwolone, czy też nie.

Dlaczego przedsiębiorstwo potrzebuje firewalla? Otóż, zapora sieciowa stanowi pierwszą linię obrony Twojej sieci, chroniąc ją przed cyberatakami i wyciekami danych. Bez firewalla sieć byłaby nieustannie narażona, będąc w zasadzie bezpośrednio połączona z Internetem. Z drugiej strony, firewall zapewnia, że Twoja sieć wewnętrzna pozostanie chroniona.

Analiza potrzeb Twojej firmy w zakresie cyberbezpieczeństwa

Zanim zaczniesz rozważać konkretne opcje firewalla, kluczowe jest zrozumienie potrzeb Twojej firmy w zakresie cyberbezpieczeństwa. To one powinny być głównym czynnikiem decydującym o wyborze danego rozwiązania. Najlepiej rozpocząć od dokładnego przeglądu aktualnego stanu sieci, analizy potencjalnych zagrożeń i identyfikacji słabych punktów w systemach.

Niezwykle istotne jest również ustalenie, jakie rodzaje danych są przetwarzane w sieci oraz określenie wymaganego poziomu zabezpieczeń. Klasyfikacja posiadanych danych będzie pomocna przy wdrażaniu zarządzania dostępem, co z kolei wpłynie na poprawę bezpieczeństwa wewnętrznego.

Ponadto, nie można lekceważyć konieczności bycia na bieżąco z trendami w branży i nowymi zagrożeniami. Cyberbezpieczeństwo jest dynamiczną dziedziną, a zagrożenia ewoluują nieustannie. Regularnie rewiduj swoje potrzeby, aby mieć pewność, że wybrana zapora sieciowa będzie skutecznie neutralizować najnowsze zagrożenia.

Firewalle sprzętowe i programowe: co jest odpowiednie dla Twojej firmy?

Wybierając rozwiązanie firewall, musisz podjąć istotną decyzję: czy wybrać firewall sprzętowy, czy programowy. Nie ma jednej uniwersalnej odpowiedzi na to pytanie, ponieważ oba rozwiązania mają swoje wady i zalety.

Firewalle sprzętowe to fizyczne urządzenia umieszczone w centrum danych, które tworzą barierę między Twoją siecią a Internetem. Zapewniają centralne zarządzanie wszystkimi podłączonymi urządzeniami i dają organizacji większą kontrolę nad zaporą. Z tego powodu firewalle sprzętowe lepiej sprawdzają się w przypadku większych organizacji. Trzeba jednak pamiętać, że ich konfiguracja jest skomplikowana, a konserwacja czasochłonna.

Z drugiej strony, firewalle programowe to aplikacje instalowane indywidualnie na poszczególnych urządzeniach. Mogą to być komputery służbowe, urządzenia użytkowników końcowych lub urządzenia sieciowe, takie jak routery. Rozwiązania te dostarczane są przez zewnętrzne firmy i oferują szerokie możliwości dostosowania do konkretnych potrzeb. Firewalle programowe są idealne do pracy zdalnej, ponieważ działają tam, gdzie znajduje się użytkownik, jednak zarządzanie wieloma zaporami i ich aktualizacja na wielu urządzeniach może być wyzwaniem.

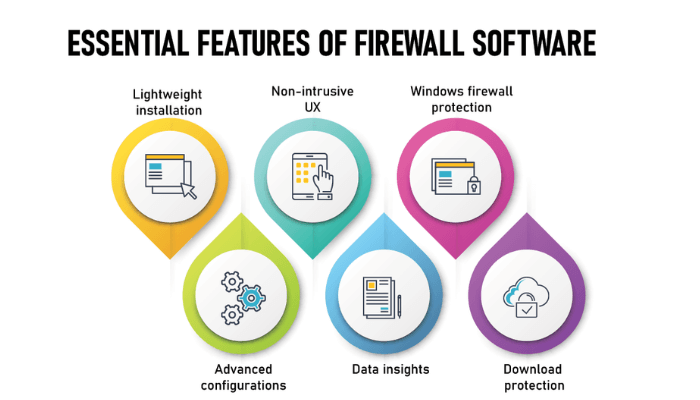

Analiza funkcji zapory sieciowej: na co zwrócić uwagę

Przed podjęciem decyzji o zakupie firewalla, należy dokładnie przeanalizować oferowane przez niego funkcje. Powinny one odpowiadać potrzebom Twojej firmy i zapewniać skuteczną ochronę przed cyberatakami.

Po pierwsze, kluczowym kryterium przy wyborze zapory powinny być jej możliwości w zakresie zabezpieczeń. Filtrowanie pakietów danych jest niezbędne, aby minimalizować ryzyko i prawidłowo analizować pakiety danych. Ale czym właściwie jest zapora filtrująca pakiety? W skrócie, dzieli ona przychodzące dane na mniejsze pakiety i analizuje je na podstawie wcześniej ustalonych reguł, decydując, czy powinny zostać dopuszczone, czy zablokowane.

Skalowalność to kolejny ważny czynnik. Wraz z rozwojem Twojej firmy, wybrane rozwiązanie powinno być w stanie sprostać nowym wymaganiom biznesowym i bezproblemowo obsługiwać nowych użytkowników.

Na koniec, warto zwrócić uwagę na łatwość zarządzania i aktualizacji. Przyjazny interfejs użytkownika i automatyczne aktualizacje znacznie ułatwiają długoterminowe korzystanie z firewalla.

Ocena dostawców firewalli: zaufanie i wsparcie

Wybierając dostawcę firewalla, warto wyjść poza ocenę samego produktu i sprawdzić jego historię. Pamiętaj, że będziesz z nim współpracować przez długi czas, więc musisz mieć pewność, że jest godny zaufania i ma dobrą reputację.

Rozpocznij od sprawdzenia reputacji i historii firmy. Szukaj renomowanych marek, które mają doświadczenie w dostarczaniu skutecznych rozwiązań. Opinie klientów i nagrody branżowe mogą dostarczyć cennych informacji na temat osiągnięć dostawcy i poziomu zadowolenia jego klientów.

W cyberbezpieczeństwie niezawodna obsługa klienta ma kluczowe znaczenie. Przeanalizuj kanały obsługi klienta, czas reakcji i dostępność dostawcy. Umowy o gwarantowanym poziomie usług (SLA) jasno określają oczekiwania dotyczące czasu odpowiedzi i rozwiązywania problemów, dając Ci pewność, że w razie awarii otrzymasz pomoc.

Wdrożenie wybranego firewalla: najlepsze praktyki

Zapewnienie sprawnego procesu wdrożenia ma kluczowe znaczenie dla skutecznego działania firewalla. Aby wdrożenie przebiegło bez problemów, postępuj zgodnie z poniższymi wskazówkami. Zacznij od oceny luk w zabezpieczeniach i analizy sieci przed wdrożeniem. Zgromadź wszystkie swoje wnioski. Określ cele i opracuj dokumentację zasad firewalla w oparciu o te ustalenia.

Następnie, skonfiguruj firewall zgodnie z najlepszymi praktykami branżowymi. Aby zapewnić lepszą ochronę, zintegruj firewall z innymi usługami bezpieczeństwa, takimi jak MFA. Pamiętaj, aby zawsze aktualizować zaporę sieciową za pomocą najnowszych poprawek.

Po wdrożeniu, stale monitoruj swoją sieć pod kątem anomalii i przeszkol użytkowników w zakresie obsługi firewalla. Regularnie przeprowadzaj testy penetracyjne i skanowanie pod kątem luk w zabezpieczeniach, dokumentuj swoje wnioski i na ich podstawie stale optymalizuj zasady firewalla.

Testowanie i rozwiązywanie problemów z firewallem: zapewnienie optymalnej wydajności

Po zakończeniu procesu wdrożenia konieczne jest przetestowanie i rozwiązywanie problemów z firewallem. Zasymuluj potencjalne ataki w środowisku testowym, aby sprawdzić, czy firewall jest odporny na zagrożenia. Zidentyfikuj słabe punkty i natychmiast je wzmocnij.

W przypadku wystąpienia anomalii, niezbędny jest odpowiedni plan rozwiązywania problemów. Mając usystematyzowane podejście, możesz szybko zbadać i zdiagnozować incydent, a następnie odpowiednio zareagować. Pomocne w rozwiązywaniu problemów mogą być również logi zapory, które pozwalają zorientować się, dlaczego dany problem wystąpił.

Konserwacja firewalla: regularne aktualizacje i przeglądy

Firewall musi być regularnie aktualizowany i kontrolowany przez specjalistów. Wynika to z faktu, że zagrożenia są dynamiczne i nieustannie ewoluują. Łącząc wnioski zebrane podczas rozwiązywania problemów i skanowania podatności, możesz zidentyfikować nowe zagrożenia, które mogą zagrażać Twojej sieci i wdrożyć niezbędne środki zaradcze.

Jeśli korzystasz z firewalla programowego, czyli usługi zewnętrznego dostawcy, zawsze sprawdzaj dostępność aktualizacji. Każda aktualizacja oprogramowania firewalla oznacza, że zespół programistów zidentyfikował lukę, którą należy załatać. Powinieneś niezwłocznie zaktualizować oprogramowanie na swoim urządzeniu, zanim hakerzy wykorzystają tę lukę. Pamiętaj, że dostawcy mają zespoły ekspertów, którzy nieustannie poszukują luk w zabezpieczeniach i regularnie udostępniają poprawki zabezpieczeń.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.