Rozwiązania dedykowane ochronie łańcucha dostaw oprogramowania pełnią istotną rolę w minimalizowaniu zagrożeń i zabezpieczaniu systemów przed potencjalnymi atakami.

W ostatnich latach bezpieczeństwo stało się kwestią priorytetową zarówno dla przedsiębiorstw, jak i użytkowników indywidualnych, ze względu na nasilającą się aktywność cyberprzestępców. Ataki te mogą dotknąć dowolną organizację, oddział, system, infrastrukturę IT, a także łańcuch dostaw oprogramowania.

Współczesne łańcuchy dostaw oprogramowania wykorzystują rozmaite elementy, takie jak biblioteki zewnętrzne, systemy CI/CD, repozytoria otwartego oprogramowania, systemy kontroli wersji, mechanizmy wdrażania, narzędzia monitorujące i testowe oraz wiele innych.

Proces tworzenia oprogramowania jest bardzo złożony, a ten sam kod często wykorzystuje się w wielu projektach. To zwiększa potencjalną powierzchnię ataku dla cyberprzestępców, którzy nieustannie poszukują luk w zabezpieczeniach systemów.

W przypadku wykrycia takiej słabości, hakerzy mogą ją wykorzystać, uzyskując dostęp do systemów. Skutki takiego incydentu mogą obejmować wyciek danych, infekcję złośliwym oprogramowaniem, oprogramowanie ransomware i inne.

Dlatego tak ważne jest, aby organizacje, programiści oraz dostawcy oprogramowania priorytetowo traktowali bezpieczeństwo łańcucha dostaw oprogramowania.

W niniejszym artykule przyjrzymy się bliżej, jak przebiega atak na łańcuch dostaw oprogramowania, dlaczego jego ochrona jest tak istotna, a także przedstawimy najlepsze dostępne rozwiązania, które pomogą ograniczyć ryzyko.

Zaczynajmy!

Czym jest bezpieczeństwo łańcucha dostaw oprogramowania?

Łańcuch dostaw oprogramowania obejmuje wszelkie systemy, procesy, narzędzia oraz elementy (w zasadzie wszystko), które uczestniczą w procesie tworzenia aplikacji w ramach cyklu życia oprogramowania (SDLC).

Z kolei bezpieczeństwo łańcucha dostaw oprogramowania dotyczy zabezpieczenia tych wszystkich systemów, komponentów i praktyk. Może obejmować różnorodne elementy, takie jak protokoły, interfejsy, kody własne i zewnętrzne, narzędzia firm trzecich, systemy infrastrukturalne, mechanizmy wdrażania – lista jest naprawdę długa.

źródło: Mirantis

Łańcuch dostaw, tak jak inne elementy infrastruktury organizacji, jest narażony na ataki. Podczas ataku na łańcuch dostaw, cyberprzestępca odnajduje i wykorzystuje słabości w zabezpieczeniach dowolnego systemu lub procesu, a następnie przenika do jego wnętrza. Konsekwencją takiego działania mogą być naruszenia danych i inne zagrożenia dla bezpieczeństwa.

Przykłady typowych ataków na łańcuch dostaw oprogramowania to:

- Kompromitacja potoku CI/CD, włączając w to serwery kompilacji, narzędzia wdrożeniowe, struktury testowe, repozytoria kodu źródłowego i inne.

- Wprowadzenie szkodliwego kodu do narzędzia open source, na przykład poprzez przesłanie złośliwych zmian do repozytorium.

- Błędna konfiguracja procesów CI/CD w środowiskach wdrożeniowych i testowych.

Znane przykłady ataków na łańcuch dostaw oprogramowania:

- Atak na SolarWinds: Hakerzy wykorzystali lukę w platformie Orion, co doprowadziło do infiltracji systemów ponad 30 000 organizacji na całym świecie.

- Naruszenie bezpieczeństwa CodeCov: w kwietniu 2021 roku, hakerzy włamali się do narzędzia CodeCov, co miało konsekwencje dla wielu jego użytkowników.

- Atak na Mimecast: przestępcy uzyskali nieautoryzowany dostęp do jednego z certyfikatów cyfrowych używanych do uwierzytelniania.

Dlaczego ochrona łańcucha dostaw oprogramowania jest tak istotna?

Wspomniane przykłady ataków pokazują, że pojedyncza luka w kodzie może prowadzić do poważnych konsekwencji dla wielu użytkowników i organizacji.

Gdy zespół programistów wdraża oprogramowanie do celów komercyjnych lub wewnętrznych, kluczowe jest bezpieczeństwo produktu, w tym również kod, którego sami nie napisali oraz narzędzia od firm trzecich. Bezkrytyczne zaufanie do zewnętrznych zasobów może skończyć się poważnymi zagrożeniami i atakami ze względu na ich luki.

Z tego powodu, bezpieczeństwo łańcucha dostaw oprogramowania gwarantuje, że kod, narzędzia i zasoby są w optymalnej formie pod względem bezpieczeństwa, nienaruszone, aktualne i wolne od złośliwego kodu.

Aby to osiągnąć, konieczna jest weryfikacja każdego składnika oprogramowania w cyklu życia SDLC, włączając w to własny kod, wdrożenia open source, protokoły, interfejsy, narzędzia deweloperskie, usługi outsourcingowe oraz inne elementy związane z tworzeniem oprogramowania.

Dodatkowo, można skorzystać z kompleksowego, solidnego i efektywnego rozwiązania do ochrony łańcucha dostaw oprogramowania, które pozwala na łagodzenie problemów i ochronę każdego elementu oprogramowania. Działanie to polega na skanowaniu oprogramowania w celu wykrycia znanych exploitów i zależności, a także na implementacji mechanizmów obronnych sieci.

W ten sposób narzędzia te pomagają zapobiegać nieautoryzowanym modyfikacjom i dostępowi, przeciwdziałając zagrożeniom i atakom.

Teraz omówimy najlepsze narzędzia do zabezpieczania łańcucha dostaw oprogramowania, które ograniczają ataki i chronią łańcuch dostaw.

Slim.ai

Slim.ai umożliwia budowanie kontenerów z zachowaniem bezpieczeństwa i szybkości, co pomaga chronić łańcuch dostaw oprogramowania bez konieczności pisania nowego kodu.

Pomaga automatycznie wykrywać i usuwać luki w zabezpieczeniach aplikacji kontenerowych, zanim zostaną one wprowadzone do środowiska produkcyjnego, zabezpieczając tym samym wdrożenia produkcyjne.

Slim.ai usprawnia i optymalizuje kontenery, a jednocześnie skutecznie nimi zarządza. Ponadto, uzyskujemy wgląd w zawartość kontenerów poprzez dogłębną analizę ich pakietów, metadanych i warstw.

Integracja Slim.ai z potokami CI/CD jest bezproblemowa i pozwala na automatyzację, co oszczędza czas i wysiłek potrzebny na łagodzenie zagrożeń bez ręcznej interwencji.

Dostępne są Slim Starter Kits, czyli szablony, które można wykorzystać do tworzenia aplikacji w dowolnym języku lub frameworku. Analiza kontenerów umożliwia wgląd w strukturę obrazu, szczegóły pakietu i występujące luki w zabezpieczeniach, co pozwala na ocenę stanu bezpieczeństwa i wygenerowanie przyjaznego obrazu.

Docker Wasm

Wasm to lekka, szybka i nowoczesna alternatywa dla kontenerów Windows i Linux używanych w Dockerze. Docker + Wasm umożliwiają budowę, uruchamianie i udostępnianie nowoczesnych aplikacji z podwyższonym poziomem bezpieczeństwa.

Wykorzystanie Dockera w zabezpieczaniu łańcucha dostaw oprogramowania przynosi wiele korzyści. Dzięki automatyzacji zadań i eliminacji powtarzalnych czynności konfiguracyjnych, tworzenie oprogramowania staje się bardziej przewidywalne i wydajne. Cały proces tworzenia oprogramowania staje się szybszy, prostszy i bardziej przenośny.

Docker to wszechstronna platforma, która oferuje interfejsy API, interfejsy CLI i interfejsy użytkownika z funkcjami bezpieczeństwa zaprojektowanymi do natychmiastowego działania w całym SDLC, co przekłada się na zwiększenie efektywności procesu.

- Obrazy platformy Docker doskonale nadają się do sprawnego tworzenia aplikacji na komputerach Mac i Windows.

- Docker Compose umożliwia tworzenie oprogramowania opartego na wielu kontenerach.

- Oprogramowanie jest pakowane jako przenośne obrazy kontenerów, które działają spójnie w różnych środowiskach, takich jak AWS ECS, Google GKE, Azure ACI, Kubernetes i inne.

- Integracja z różnymi narzędziami w potoku tworzenia oprogramowania, takimi jak CircleCI, GitHub, VS Code, jest bezproblemowa.

- Kontrola dostępu oparta na rolach (RBAC) pozwala personalizować dostęp do obrazów dla programistów, a dzienniki audytu Docker Hub zapewniają dogłębny wgląd w historię działań.

- Docker pozwala na zwiększenie innowacyjności poprzez usprawnienie współpracy pomiędzy programistami i członkami zespołu, a także umożliwia łatwą publikację obrazów w Docker Hub.

- Aplikacje mogą być wdrażane niezależnie w różnych kontenerach i językach, co minimalizuje konflikty między bibliotekami, frameworkami i językami.

- Docker Compose CLI ułatwia szybsze tworzenie aplikacji. Mogą one być uruchamiane w chmurze za pomocą Azure ACI lub AWS ECS, lub lokalnie.

CycloneDX

CycloneDX to zaawansowany standard BOM (Bill of Materials), który oferuje rozbudowane funkcje zabezpieczania łańcuchów dostaw przed zagrożeniami i atakami.

Standard ten wspiera:

- Hardware Bill of Materials (HBOM): inwentaryzacja komponentów sprzętowych w systemach ICS, IoT oraz innych urządzeniach podłączonych i wbudowanych.

- Software Bill of Materials (SBOM): inwentaryzacja usług i komponentów oprogramowania wraz z ich zależnościami.

- Operations Bill of Materials (OBOM): pełna konfiguracja zapasów środowiska uruchomieniowego i dodatkowych zależności.

- Oprogramowanie jako usługa (SaaSBOM): inwentaryzacja punktów końcowych, usług, klasyfikacji i przepływów danych aplikacji natywnych w chmurze.

- Vulnerability Exploitability eXchange (VEX): prezentuje, w jaki sposób wrażliwe komponenty mogą być wykorzystane w produktach.

- Raporty ujawnienia luk w zabezpieczeniach (VDR): służą do informowania o nieznanych i znanych lukach w zabezpieczeniach usług i komponentów.

- BOV: umożliwia wymianę danych o wrażliwości pomiędzy systemami wywiadowczymi i wrażliwymi źródłami danych.

CycloneDX jest wspierany przez Fundację OWASP, a zarządzany przez CycloneDX Core Working Group, przy wsparciu społeczności bezpieczeństwa informacji z całego świata.

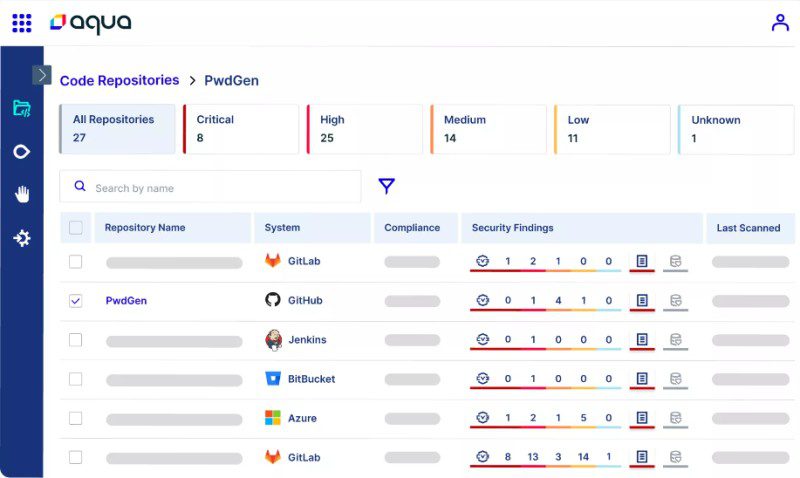

Aqua

Aqua zapewnia pełną ochronę łańcucha dostaw oprogramowania, chroniąc jego ogniwa w celu minimalizacji obszarów ataków i zachowania integralności kodu.

Aqua pozwala na wykrywanie zagrożeń i luk w zabezpieczeniach na wszystkich etapach cyklu życia oprogramowania poprzez skanowanie obrazów i kodu. Dodatkowo, narzędzie to umożliwia wykrywanie wyciekłych danych, błędnych konfiguracji IaC i złośliwego oprogramowania, co pozwala zapobiegać przenikaniu problemów do środowiska produkcyjnego.

Zabezpieczenie procesów i systemów w całym łańcuchu dostaw pozwala na efektywne tworzenie i dostarczanie oprogramowania do produkcji. Aqua zapewnia również kontrolę nad bezpieczeństwem narzędzi DevOps.

Funkcje i zalety:

- Uniwersalne skanowanie kodu: Aqua skanuje kod źródłowy w krótkim czasie, wykrywając luki w zabezpieczeniach, problemy z licencjami open source i inne zagrożenia. Regularne skanowanie kodów pozwala na otrzymywanie powiadomień o nowych zagrożeniach związanych ze zmianą kodów. Skanowanie kodu realizowane za pomocą Aqua Trivy Premium zapewnia spójne wyniki w całym SDLC.

- Alerty w przepływie pracy: skanowanie kodu i powiadomienia są dostępne niezależnie od miejsca pracy. Alerty mogą być odbierane bezpośrednio w IDE podczas kodowania, w systemach zarządzania kodem źródłowym (SCM), jako komentarze do żądań pull, w repozytorium chmurowym i potoku CI jeszcze przed wydaniem oprogramowania.

- Monitorowanie zależności open source: Aqua ocenia pakiety open source na podstawie ich popularności, ryzyka, łatwości konserwacji i jakości. Programiści są informowani o krytycznie niebezpiecznych pakietach po ich wprowadzeniu. To pozwala na ustanowienie standardów jakości w całej organizacji, które muszą być spełnione przed wprowadzeniem nowego kodu do bazy.

- Bezpieczeństwo potoków: Aqua zapewnia wgląd w potoki CI, umożliwiając analizę tysięcy ścieżek prowadzących do środowiska produkcyjnego. Implementacja Static Pipeline Analysis dla każdego potoku (np. GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI) pozwala na zrozumienie każdej instrukcji.

- SBOM nowej generacji: wykracza poza podstawowe tworzenie SBOM, zapisując każdą akcję i krok, od momentu zatwierdzenia kodu przez programistę, aż po wygenerowanie ostatecznego artefaktu. Podpisywanie kodu umożliwia weryfikację historii kodu i upewnienie się, że wygenerowany kod jest tym, który trafia do łańcucha narzędzi programistycznych.

- Zarządzanie postawą CI/CD: Aqua umożliwia wykrywanie i naprawianie błędnych konfiguracji w platformie DevOps (np. Jenkins, GitHub) oraz wdrażanie zabezpieczeń Zero-Trust. Polityka dostępu oparta na zasadzie najmniejszych uprawnień pozwala na kontrolowanie uprawnień w całym SDLC. Ponadto, wdrożenie rozdziału obowiązków (SoD) minimalizuje ryzyko związane z bezpieczeństwem i zapewnia zgodność.

Dodatkowo, można budować i utrzymywać zaufanie dzięki tworzeniu cyfrowo podpisanych SBOM i wdrażaniu bramek integralności w celu weryfikacji artefaktów w całym potoku CI/CD. Zapewnia to, że do produkcji trafia wyłącznie własny kod.

ReversingLabs

ReversingLabs oferuje zaawansowane zabezpieczenia łańcucha dostaw oprogramowania (SSCS) dla przepływów pracy CI/CD, pakietów wydań i kontenerów, co umożliwia zespołom DevSecOps wdrażanie aplikacji z większą pewnością.

Narzędzie to umożliwia szybką analizę dużych pakietów wydań, bibliotek open source, oprogramowania firm trzecich i kontenerów pod kątem zagrożeń. Umożliwia również wykrywanie, naprawianie i priorytetyzację zagrożeń wysokiego ryzyka ukrytych w warstwach zależności oprogramowania.

Aqua oferuje niestandardowe reguły zatwierdzania, które zapewniają bezpieczeństwo oprogramowania przed wprowadzeniem go do produkcji. Narzędzie to dba o bezpieczeństwo całego cyklu życia oprogramowania, od kontroli kodu źródłowego, przez zarządzanie zależnościami, po proces CI/CD i obrazy wersji.

Dzięki temu można łatwo wykrywać i eliminować zagrożenia związane z przepływem pracy CI/CD, złośliwe pakiety open source, wyciek danych i inne zagrożenia na każdym etapie cyklu tworzenia oprogramowania.

Dodatkowo, narzędzie to chroni klientów przed nieautoryzowaną manipulacją, która może wprowadzić do oprogramowania zmiany w zachowaniu, backdoory i złośliwe oprogramowanie.

Integracje są bezproblemowe na każdym etapie potoku dostarczania, co przyspiesza identyfikację i eliminację zagrożeń wysokiego ryzyka. ReversingLabs jest dobrą inwestycją nie tylko dla zespołów deweloperskich, ale również dla zespołów SOC.

Snyk

Snyk zwiększa bezpieczeństwo łańcucha dostaw oprogramowania, chroniąc kluczowe komponenty oprogramowania, takie jak obrazy kontenerów, biblioteki open source, narzędzia programistyczne i infrastrukturę chmurową.

Snyk pomaga zrozumieć i zarządzać bezpieczeństwem łańcucha dostaw poprzez śledzenie zależności, zapewnienie bezpieczeństwa projektu i naprawę słabych punktów, gwarantując, że oprogramowanie jest projektowane z myślą o bezpieczeństwie od samego początku.

Dzięki Snyk można śledzić popularność, konserwację i bezpieczeństwo ponad miliona pakietów open source w różnych ekosystemach.

Skanowanie oprogramowania generuje zestawienie materiałów, co pomaga w identyfikacji użytych komponentów i interakcji między nimi. Snyk pomaga rozwiązywać problemy związane z bezpieczeństwem szybciej.

- Snyk Vulnerability Database i Snyk Advisor dostarczają aktualnych informacji o krytycznych problemach i sposobach ich zapobiegania, co ułatwia zarządzanie zagrożeniami jeszcze przed rozpoczęciem projektu.

- Usługi audytu Snyk, Snyk Container i Snyk Open Source to narzędzia do analizy projektów i tworzenia SBOM, zawierających listę znanych luk w zabezpieczeniach, pakietów open source i wskazówek dotyczących naprawy.

- Snyk integruje się z różnymi narzędziami, przepływami pracy i potokami, zapewniając bezpieczeństwo łańcucha dostaw oprogramowania. Integracje obejmują PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack i wiele innych.

Snyk korzysta z wiodących w branży systemów analizy bezpieczeństwa, oferując narzędzia do zabezpieczania zależności open source, kodu niestandardowego, infrastruktury chmurowej i kontenerów za pomocą jednej platformy.

Podsumowanie

Zagrożenia w sieci stale rosną, stanowiąc ryzyko dla firm, aktywów i ludzi. Dlatego, jeśli jesteś programistą lub firmą zajmującą się tworzeniem oprogramowania, musisz zadbać o bezpieczeństwo łańcucha dostaw oprogramowania, korzystając z narzędzi i metod, takich jak opisane powyżej. Te narzędzia pomogą zabezpieczyć cały łańcuch dostaw oprogramowania poprzez skuteczne łagodzenie zagrożeń.

Warto również zapoznać się z narzędziami DevSecOps.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.