Zarządzanie uprawnieniami NTFS jest kluczowym elementem zapewniającym dostęp do poufnych plików i folderów w organizacji. Administratorzy IT często mają trudności z podjęciem decyzji, które uprawnienia przyznać poszczególnym osobom, a w wielu przypadkach pracownicy mają dostęp do większej ilości danych, niż rzeczywiście potrzebują. W organizacjach z rozbudowanym środowiskiem IT administratorzy muszą radzić sobie z tysiącami folderów, unikalnymi uprawnieniami, grupami zabezpieczeń, członkostwem w grupach i innymi kwestiami.

Zarządzanie uprawnieniami NTFS

W tych skomplikowanych środowiskach administratorzy częściej napotykają problemy z lokalizowaniem i naprawianiem luk w przypisanych uprawnieniach NTFS. Aby temu zaradzić, administratorzy powinni unikać wielu powszechnych błędów, które mogą znacznie utrudnić zarządzanie uprawnieniami NTFS.

1) Przypisywanie użytkownikom bezpośredniego dostępu do folderów.

Najczęstszym błędem popełnianym przez administratorów podczas przydzielania uprawnień jest przyznawanie dostępu bezpośrednio użytkownikowi. Może to stać się koszmarem konserwacyjnym dla administratorów, jeśli dany użytkownik zostanie usunięty lub zmieni swoją rolę, co zmusi administratorów do polowania na osierocone identyfikatory SID i listy ACL.

Najlepszą praktyką jest utworzenie odpowiedniej grupy zabezpieczeń i przypisanie użytkownika do tej grupy. Po opuszczeniu organizacji lub zmianie ról użytkownik może zostać po prostu usunięty z grupy i przypisany do innej grupy zgodnie z nową rolą.

2) Przyznanie grupie lub użytkownikom uwierzytelnionym pełnej kontroli nad folderami.

Innym błędem, który popełniają administratorzy, jest przyznawanie pełnej kontroli grupie „Wszyscy” lub grupie „Uwierzytelnionych użytkowników”. Tego rodzaju uprawnienia umożliwiają nieautoryzowanym użytkownikom zmianę uprawnień NTFS do plików lub folderów. Administratorzy muszą regularnie przeprowadzać audyty bezpieczeństwa swoich serwerów plików, aby identyfikować przypadki, w których użytkownicy mają pełne uprawnienia kontrolne, i zastępować je uprawnieniami opartymi na grupach zabezpieczeń.

3) Traktowanie jednostek organizacyjnych (OU) jak grup bezpieczeństwa.

Niektórzy administratorzy traktują jednostki organizacyjne jak grupy uprawnień podczas przydzielania dostępu użytkownikom, co prowadzi do przyznawania jednostkom organizacyjnym bezpośrednich uprawnień NTFS do plików i folderów – najczęściej do folderów przeznaczonych do użytku określonego działu. Może to być równie problematyczne, jak przyznawanie użytkownikom bezpośredniego dostępu do folderów. W sytuacji, gdy członek personelu opuści organizację lub zostanie przeniesiony, administratorzy będą musieli przeszukiwać sieć w poszukiwaniu osieroconych identyfikatorów SID, aby je usunąć z list ACL.

4) Brak identyfikacji uszkodzonych uprawnień NTFS.

Jeśli uprawnienie NTFS zostanie złamane, dziedziczenie kontroli dostępu przestanie działać poprawnie. Oznacza to, że uprawnienia zastosowane do folderu nadrzędnego nie zostały przekazane do folderu podrzędnego, lub folder podrzędny odziedziczył uprawnienia, które nie zostały zastosowane do folderu nadrzędnego.

Natywne narzędzia do zarządzania uprawnieniami NTFS nie ułatwiają identyfikacji uszkodzonych list kontroli dostępu (ACL), co sprawia, że administratorzy mają trudności z ich lokalizowaniem i naprawianiem, co może prowadzić do przyszłych problemów z konserwacją. Administratorzy IT potrzebują kompleksowego narzędzia, które może identyfikować i naprawiać uszkodzone uprawnienia NTFS.

5) Ustawianie uprawnień NTFS w złożonej strukturze folderów.

Organizacje bez odpowiedniego planowania struktury folderów często mają katalogi z wieloma zagnieżdżonymi folderami. Przypisywanie uprawnień NTFS do tych zagnieżdżonych folderów może prowadzić do wielu problemów, w tym do trudności w identyfikacji, które listy ACL zabezpieczeń istnieją na poziomie podfolderów.

Administratorzy mogą zapobiegać ukrytym uprawnieniom, zapewniając, że struktura folderów ma ograniczoną liczbę poziomów podfolderów, w których można ustawić uprawnienia NTFS. Muszą także monitorować uprawnienia, które dziedziczy każda warstwa podfolderów. Chociaż istnieją przepisy dotyczące jawnego odmawiania uprawnień na poziomie folderu, lepiej jest mieć minimalistyczną hierarchię zarządzania uprawnieniami.

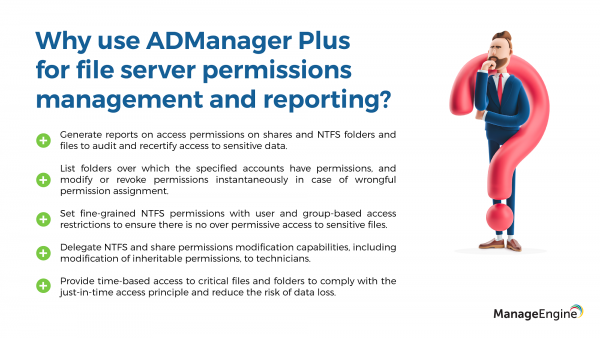

Głównym problemem, przed którym stają administratorzy AD, jest brak przejrzystego narzędzia, które może łatwo wykryć i rozwiązać te problemy bez konieczności korzystania ze skomplikowanych skryptów PowerShell. ADManager Plus jest konsekwentnie wybierany jako jedno z najlepszych narzędzi do raportowania i zarządzania uprawnieniami NTFS.

Zacznij od bezpłatnego okresu próbnego, aby ułatwić sobie zarządzanie uprawnieniami NTFS i raportowanie!

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.