Wyobraź sobie prywatną sesję plotkarską z bliskimi przyjaciółmi lub przekazywanie poufnych informacji profesjonalistom, ale okazuje się, że podsłuchuje to wścibski nieznajomy. W cyfrowym świecie podsłuchiwanie Wi-Fi jest równoznaczne z tymi scenariuszami.

Aby chronić swoją prywatność w Internecie, należy wiedzieć, jak działa podsłuch Wi-Fi, jakie są jego odmiany i jakie są najlepsze środki zapobiegawcze.

Spis treści:

Jak działają ataki podsłuchujące Wi-Fi

Ataki podsłuchiwania Wi-Fi polegają na przechwytywaniu i monitorowaniu ruchu w sieci bezprzewodowej bez autoryzacji. Pakiety danych są przesyłane drogą radiową za każdym razem, gdy wpisujesz hasło, wysyłasz wiadomość lub przeprowadzasz transakcję online za pośrednictwem publicznej sieci Wi-Fi. Pakiety te mogą zostać przechwycone przez każdego, kto ma rozległe umiejętności podsłuchiwania Wi-Fi, jeśli nie są odpowiednio chronione.

Gdy osoba atakująca uzyska dostęp do Twoich danych, może je przeanalizować w celu znalezienia prywatnych wiadomości, danych karty kredytowej, danych kontaktowych i haseł.

Podsłuch Wi-Fi można przeprowadzić na wiele sposobów.

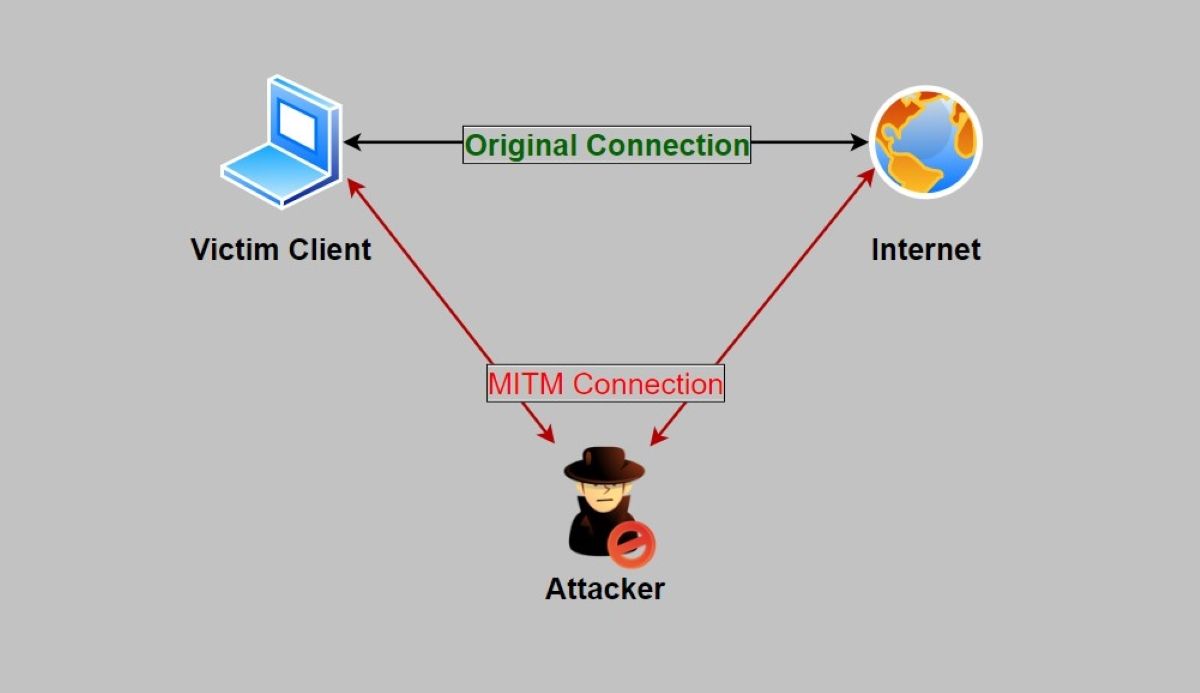

1. Ataki typu „man-in-the-middle”.

Atak typu man-in-the-middle (MiTM) polega na tym, że atakujący przechwytują dane przesyłane między dwoma punktami: z Twojego urządzenia (punkt A) do usługi lub strony internetowej (punkt B).

W tym scenariuszu osoby atakujące mogą podszywać się pod zaufane źródło, często poprzez manipulację siecią. To oszukańcze działanie ma na celu oszukanie użytkowników, aby uwierzyli, że komunikują się z legalną osobą, podczas gdy w rzeczywistości wchodzą w interakcję z atakującym.

Ustawiając się w środku transakcji lub komunikacji, osoba atakująca może nie tylko podsłuchać poufne informacje, ale także manipulować ich treścią, co może prowadzić do nieautoryzowanego dostępu, kradzieży danych lub innych złośliwych działań.

2. Nieszyfrowane sieci

Zaszyfrowana sieć chroni Twoje dane, zamieniając je w tajny kod. Tylko ktoś posiadający właściwy klucz może go rozszyfrować. Jednak wiele routerów Wi-Fi jest domyślnie ustawionych na „nieszyfrowane”.

Łączenie się z niezaszyfrowaną siecią przypomina publiczne udostępnianie osobistego pamiętnika. Oszuści mogą łatwo uzyskać dostęp do Twojego ruchu internetowego i wykorzystać go do złośliwych działań, w tym ataków MITM. Niestety w przypadku publicznych sieci Wi-Fi nie ma gwarancji szyfrowania i łatwo można stać się ofiarą podsłuchiwania sieci Wi-Fi.

3. Dystrybucja złośliwego oprogramowania

Dystrybucja złośliwego oprogramowania odnosi się do metod i taktyk stosowanych przez cyberprzestępców w celu rozprzestrzeniania złośliwego oprogramowania (malware) na niczego niepodejrzewających urządzeń użytkowników.

Cyberprzestępcy wykorzystują luki w zabezpieczeniach oprogramowania i wprowadzają złośliwe kody do legalnych programów. Następnie rozpowszechniają je przy użyciu różnych metod, takich jak phishing, złośliwe reklamy, pobieranie typu „drive-by-download” i inne. Możesz niechcący wprowadzić złośliwe oprogramowanie do swojego systemu i nakłonić do podsłuchiwania Wi-Fi i innych szkodliwych działań.

4. Złośliwe punkty aktywne

Złośliwe hotspoty, zwane także „nieuczciwymi punktami dostępu” lub „złymi bliźniakami”, to sieci Wi-Fi tworzone przez cyberprzestępców w celu oszukania użytkowników, aby myśleli, że są to legalne i bezpieczne sieci.

Wyobraź sobie, że łączysz się z siecią Wi-Fi Twojego hotelu o nazwie „XYZ Inn”. Atakujący utworzyli niewielki błąd ortograficzny lub odmianę, np. „XYZZ Inn”. Po nawiązaniu połączenia osoba atakująca może przechwycić dane przesyłane między urządzeniem użytkownika a siecią. Obejmuje to odwiedzane strony internetowe, dane logowania, dane osobowe i tak dalej.

5. Ruch VoIP

VoIP to technologia, która umożliwia użytkownikom wykonywanie połączeń głosowych przy użyciu szerokopasmowego łącza internetowego zamiast konwencjonalnej lub analogowej linii telefonicznej.

W przeciwieństwie do tradycyjnych linii telefonicznych, które wymagają fizycznego dostępu, niezaszyfrowane połączenia VoIP mogą zostać przechwycone przez każdą osobę mającą dostęp do sieci i umiejącą hakować.

Ponieważ wiele komunikatów VoIP przechodzi przez otwarty Internet lub sieci współdzielone, stają się one bezbronnymi celami. Atakujący mogą przechwytywać, nagrywać, a nawet manipulować połączeniami VoIP, jeśli nie są chronieni.

Rodzaje ataków podsłuchujących Wi-Fi

Istnieją dwa główne typy ataków podsłuchowych, każdy z własnymi technikami i potencjalnymi skutkami.

1. Aktywne ataki

W aktywnym ataku haker nie tylko przechwytuje dane, ale może je także zmienić przed wysłaniem z powrotem do odbiorcy. To trochę tak, jakby ktoś przechwycił Twoją pocztę, zmienił jej zawartość, a następnie włożył ją z powrotem do skrzynki pocztowej.

2. Ataki pasywne

Jak sama nazwa wskazuje, ataki pasywne polegają jedynie na „słuchaniu” bez interwencji. Hakerzy przechwytują dane i analizują je później. Pomyśl o tym jak o kimś, kto nagrywa Twoją rozmowę telefoniczną bez Twojej wiedzy. Chociaż nie przeszkadzają w rozmowie, nadal mogą zbierać poufne informacje.

Jak zmniejszyć ryzyko ataków podsłuchujących Wi-Fi

Nie musisz być specjalistą od technologii, aby bronić się przed osobami podsłuchującymi Wi-Fi. Oto kilka kroków, dzięki którym Twoje dane będą bezpieczne:

- Ogranicz dostęp do poufnych informacji: przechowuj najważniejsze transakcje, takie jak zakupy online czy płatności za rachunki, w zabezpieczonej sieci prywatnej. Można zajrzeć do kawiarni lub sprawdzić pogodę w publicznej sieci Wi-Fi, ale należy unikać przesyłania kluczowych danych.

- Korzystaj z VPN: VPN działa jak tunel ochronny dla Twoich danych, chroniąc je przed wzrokiem ciekawskich. Inwestycja w niezawodną, płatną usługę VPN od godnego zaufania dostawcy zwiększy Twoje bezpieczeństwo w sieciach publicznych.

- HTTPS: Przed udostępnieniem jakichkolwiek danych upewnij się, że Twoja witryna lub witryna, którą odwiedzasz, ma adres URL rozpoczynający się od „HTTPS”. Oznacza to zaszyfrowaną, zabezpieczoną witrynę.

- Wyłącz automatyczne połączenie: dezaktywuj opcję automatycznego łączenia na swoich urządzeniach. Zapobiega to mimowolnemu wyszukiwaniu znanych sieci, co może narazić Cię na fałszywe pułapki Wi-Fi zastawione przez atakujących.

- Ekrany prywatności: jeśli koniecznie musisz uzyskać dostęp do kluczowych danych w miejscu publicznym, ekran prywatności gwarantuje, że tylko Ty będziesz mógł zobaczyć swój ekran, udaremniając próby szpiegowania.

- Wyłącz udostępnianie plików: Przed połączeniem się z publiczną siecią Wi-Fi zawsze wyłączaj udostępnianie plików. Dzięki temu Twoje foldery pozostaną poza zasięgiem kogokolwiek innego w tej samej sieci.

- Użyj uwierzytelniania dwuskładnikowego (2FA): włączenie 2FA dodaje dodatkową warstwę weryfikacji podczas logowania. Nawet jeśli Twoje hasło zostanie naruszone w sieci publicznej, haker nie będzie miał drugiego kodu ani weryfikacji, aby uzyskać dostęp do Twojego konta.

- Bądź na bieżąco: regularnie aktualizuj swój system operacyjny. Dzięki temu masz pewność, że masz najnowsze zabezpieczenia przed potencjalnymi zagrożeniami.

- Wyloguj się i zapomnij: po zakończeniu zawsze wyloguj się z usług. Upewnij się także, że Twoje urządzenie zapomniało sieć, zapobiegając automatycznym ponownym połączeniom.

- Korzystaj z programu antywirusowego: Zawsze miej przy sobie niezawodne oprogramowanie antywirusowe. Stanowi to podstawową ochronę przed typowymi zagrożeniami, takimi jak wirusy i oprogramowanie szpiegujące.

- Łącz się tylko z zaufanymi sieciami: hakerzy mogą tworzyć fałszywe sieci Wi-Fi, które wyglądają jak prawdziwe. Zawsze dokładnie sprawdzaj sieć, z którą się łączysz i, jeśli to możliwe, unikaj publicznych Wi-Fi.

Chroń się przed podsłuchiwaniem w Internecie

Korzystanie z publicznej sieci Wi-Fi to często wygoda, której nie da się uniknąć, ale może być niebezpieczna i prowadzić do zagrożeń cybernetycznych. Podsłuchiwanie Wi-Fi może wydawać się skomplikowane, ale możesz zabezpieczyć się, używając silnego hasła, włączając szyfrowanie i aktualizując oprogramowanie. Należy również zachować ostrożność przy wyborze informacji przesyłanych w publicznych sieciach Wi-Fi. Przy odrobinie czujności możesz cieszyć się rozmowami online, nie martwiąc się o niechcianych słuchaczy.